11.6

小m的朋友圈

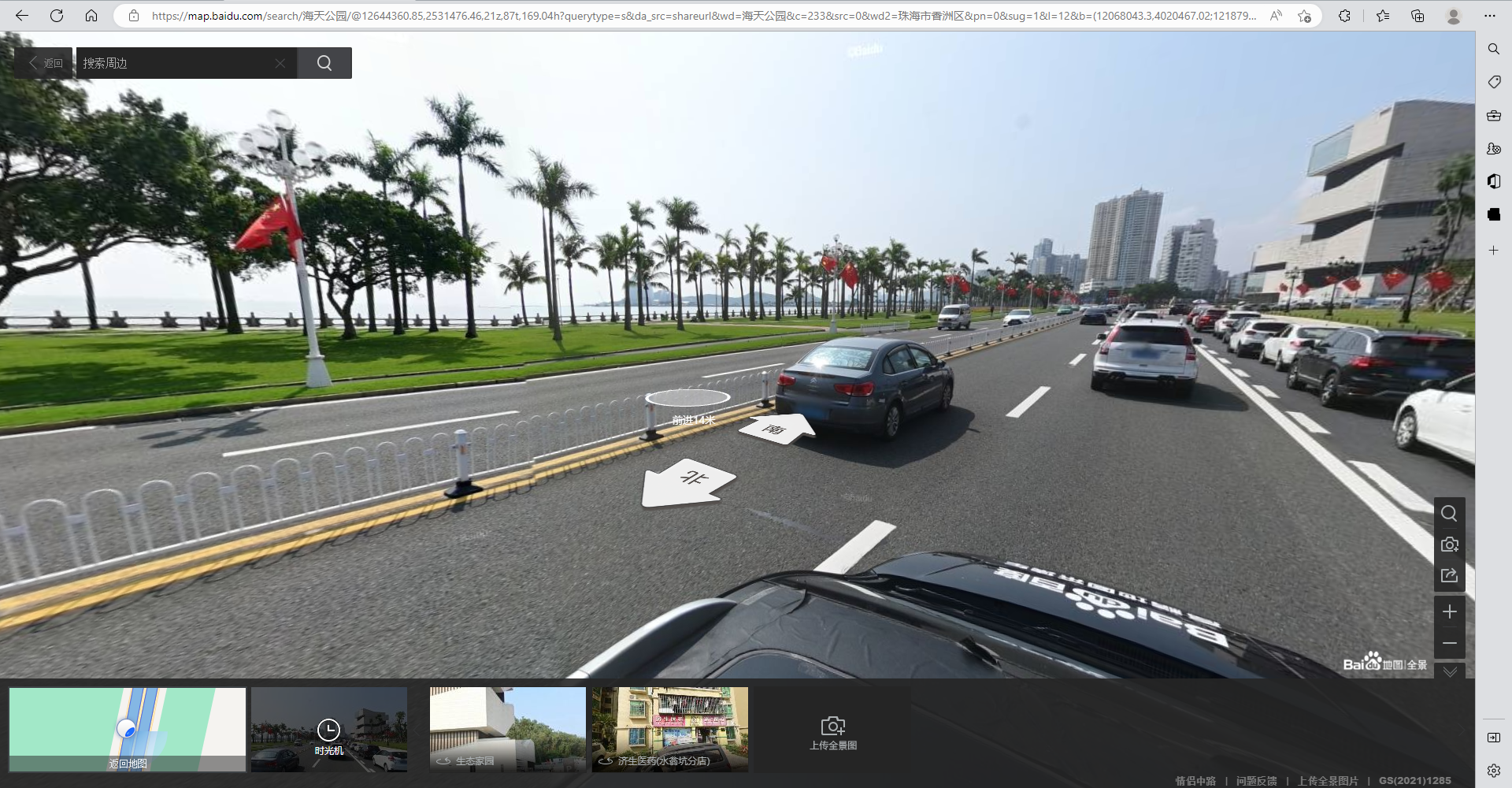

前两个图通过谷歌识图,最后一个图先找到有个像瓜子壳一样的标志物,那是珠海大剧院,珠海大剧院周围一个一个枚举,从港湾大道情侣中路试到海天公园。

easy_misc

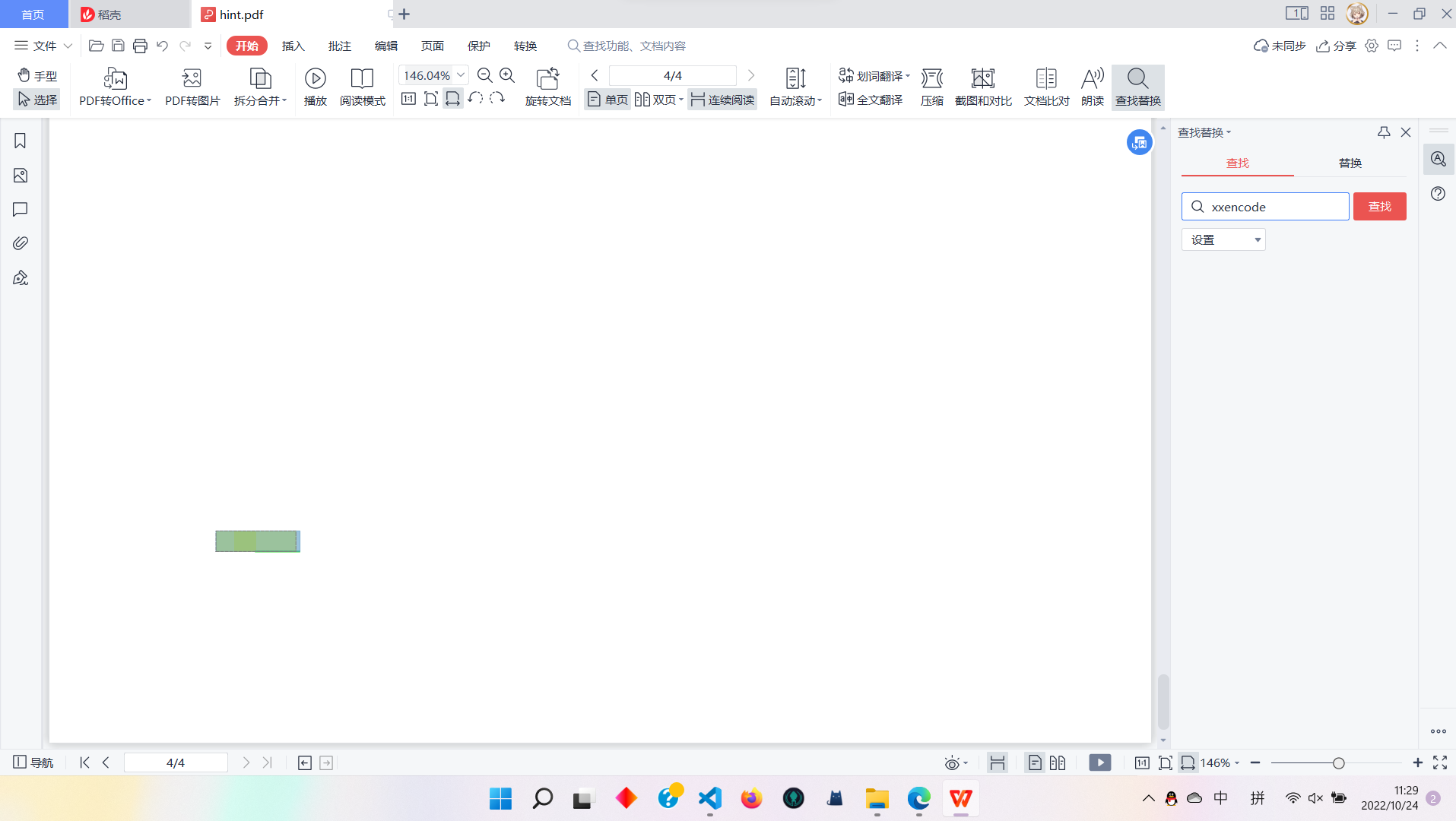

有个pdf 全选后发现最后一页有个东西被选中了,拖到一个地发现是xxencode,解码第二个文件得到是祖冲之密码

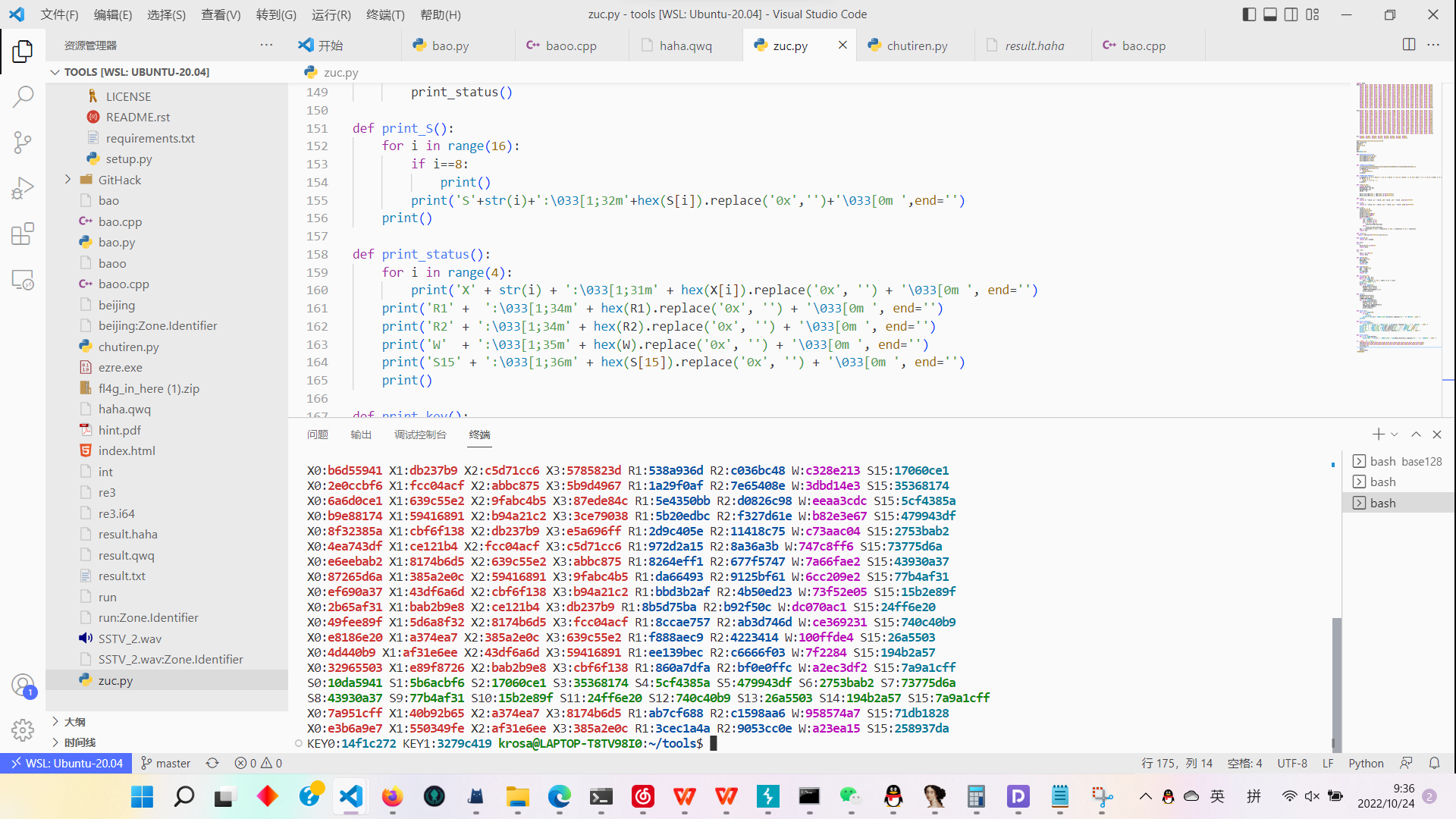

丢到里面运行得结果

sstv降临到我身边

题干里给出了提示sstv

搜索sstv ctf,buuctf有一个类似的题,下载相关sstv工具,用手机播放sstv

左上角二维码被遮住一部分,用画图工具复制右上角的二维码填补到左上角

very_easy_ecc

这个题放到百度发现是原题,只有密钥改变了。

point发现是圆锥曲线密码,然后丢到现成工具

细狗

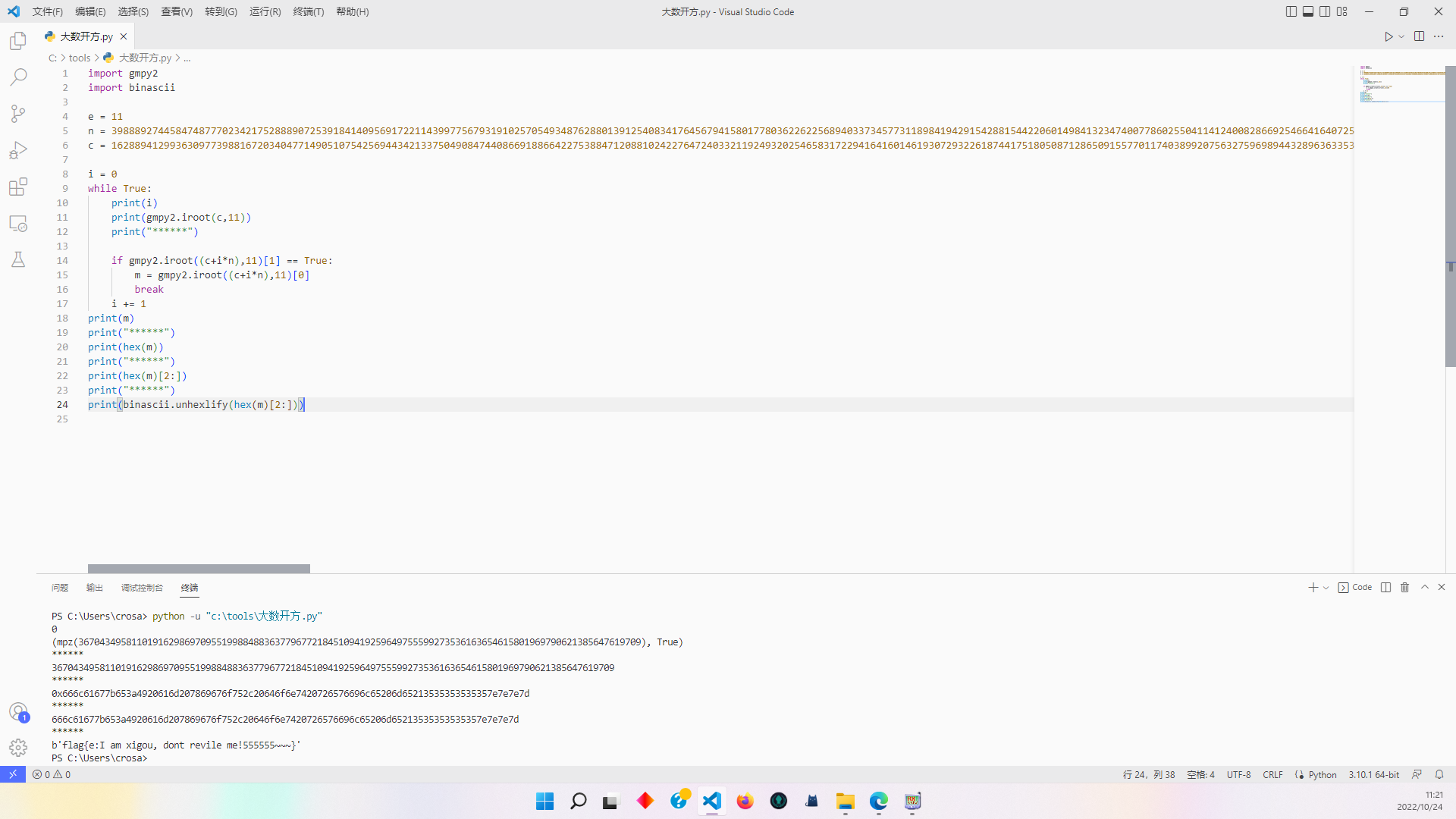

因为e很小,尝试直接开方,试了matlab不行,找了网上的脚本

(放进matlab都inf

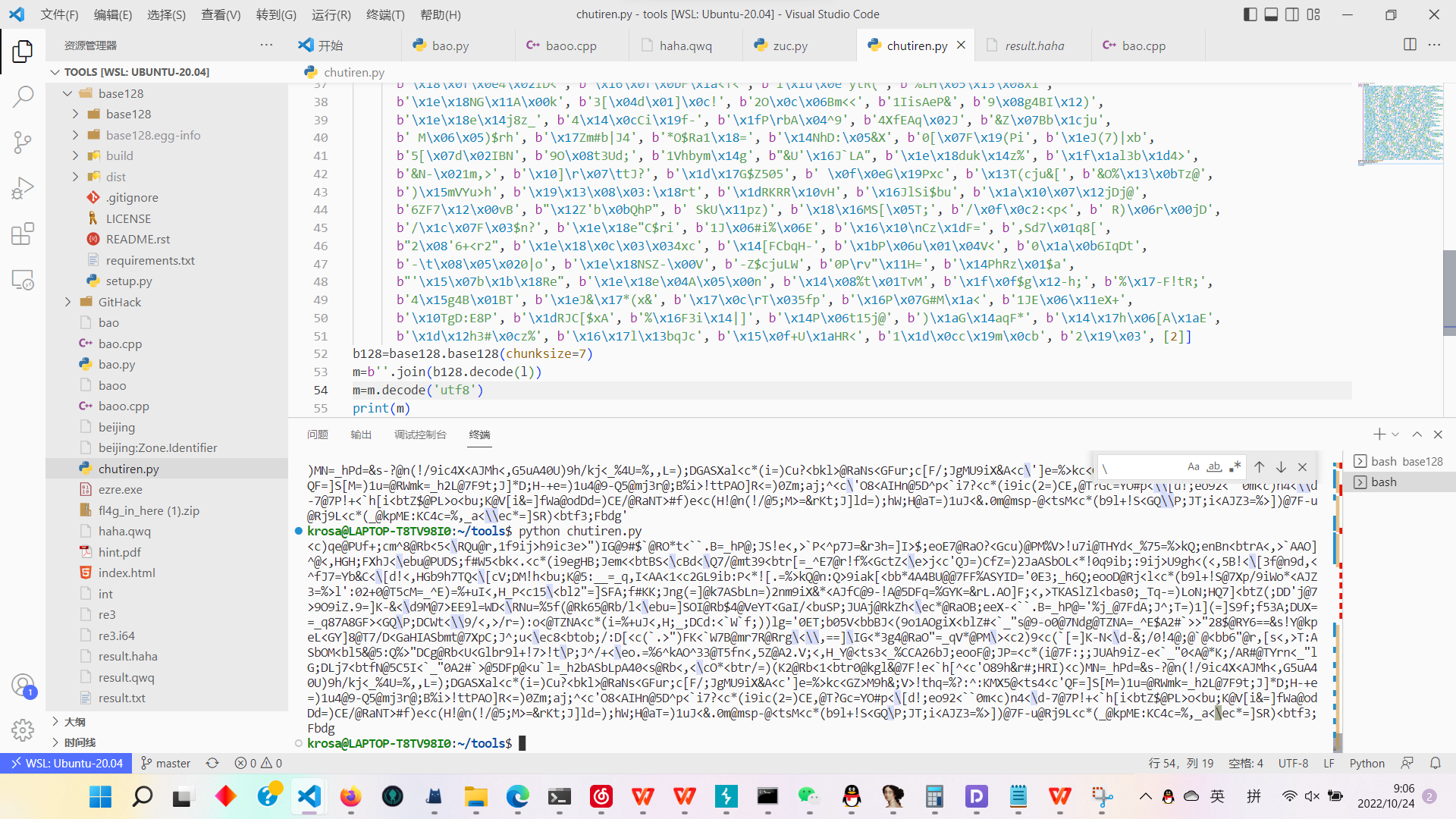

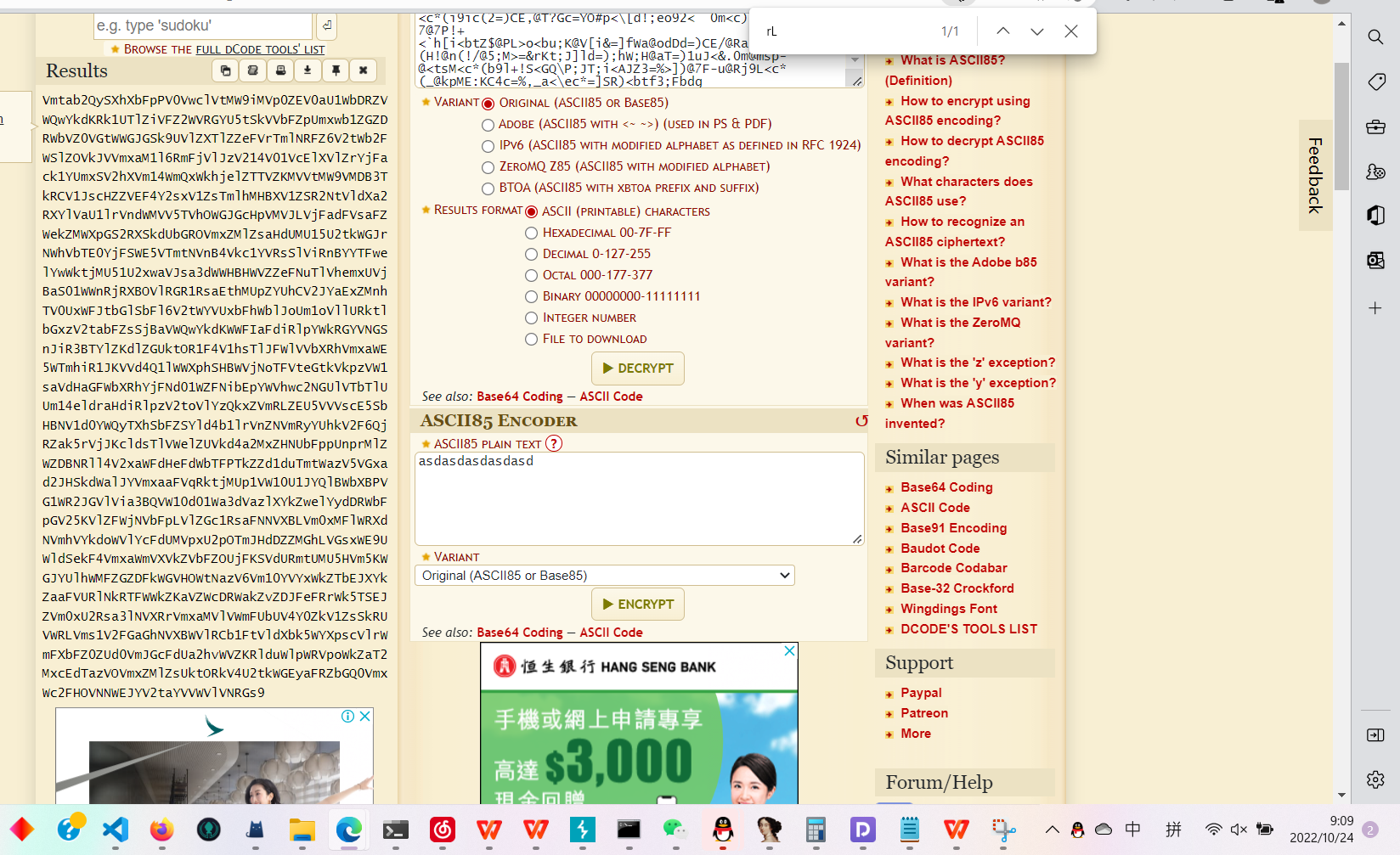

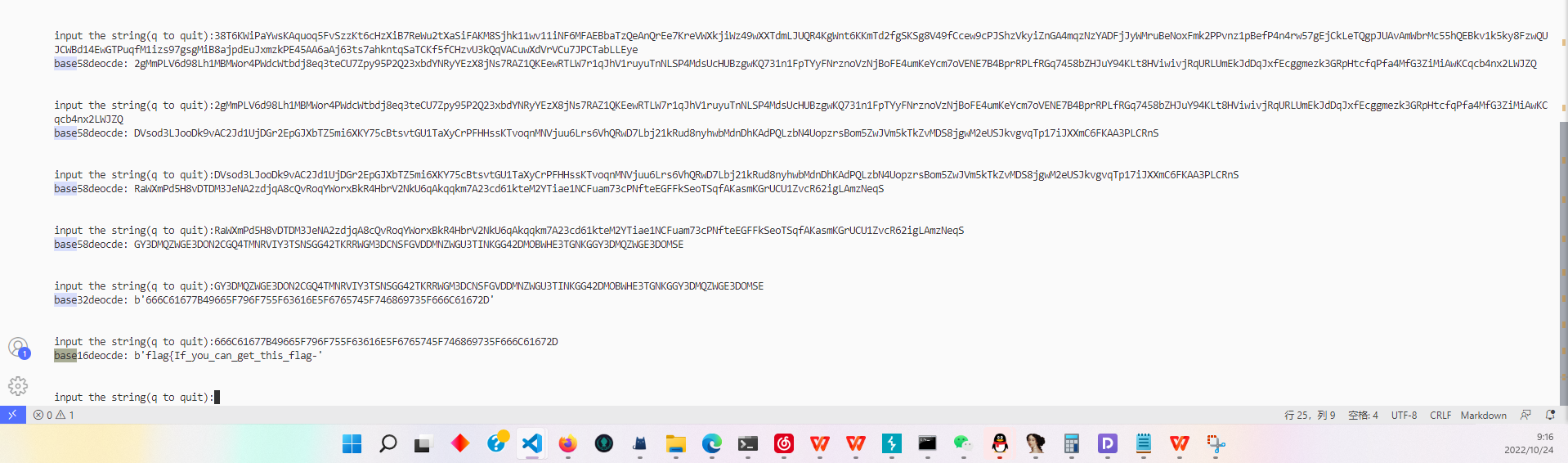

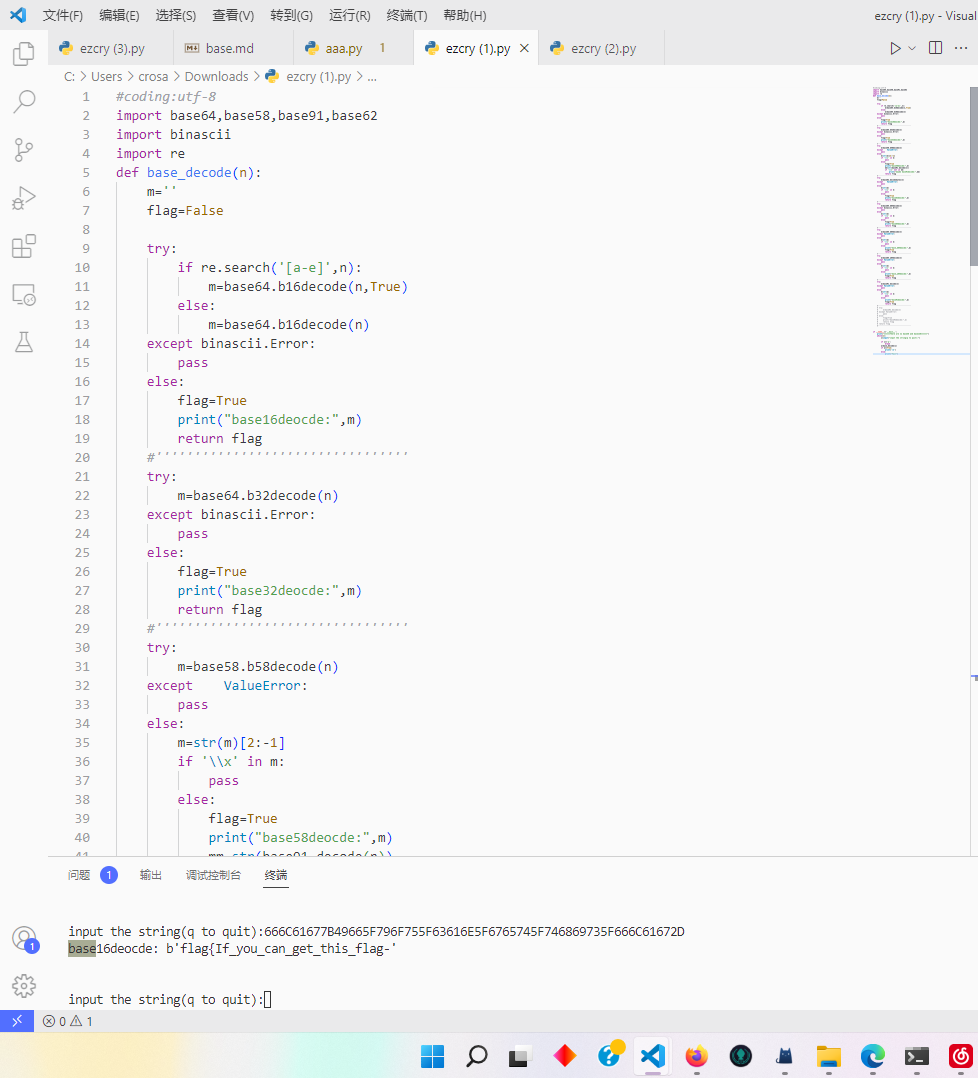

有点臭的base全家桶

上半个flag:

base128包含0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz\xb5\xb6\xb7\xbc\xbd\xbe\xc1\xc2\xc3\xc4\xc5\xc6\xc7\xc8\xc9\xca\xcb\xcc\xcd\xce\xcf\xd1\xd2\xd3\xd4\xd5\xd6\xd7\xd8\xd9\xda\xdb\xdc\xdd\xde\xdf\xe1\xe2\xe3\xe4\xe5\xe6\xe7\xe8\xe9\xea\xeb\xec\xed\xee\xef\xf1\xf2\xf3\xf4\xf5\xf6\xf7\xf8\xf9\xfa\xfb\xfc\xfd\xfe\xff

有base128标识:类似\x1这样,并且末尾有[2]是分块之后缺少字节为多少,另外还有分块

丢进base128

b'<c)qe@PUf+;cm^8@Rb<5<\RQu@r,1f9ij>h9ic3e>")IG@9#$`@RO*t<``.B=_hP@;JS!e<,>`P<^p7J=&r3h=]I>$;eoE7@RaO?<Gcu)@PM%V>!u7i@THYd<_%75=%>kQ;enBn<btrA<,>`AAO]^@<,HGH;FXhJ<\ebu@PUDS;f#W5<bk<.<c*(i9egHB;Jem<<btBS<\cBd<\Q7/@mt39<btr[=_^E7@r!f%<GctZ<\e>j<c'QJ=)CfZ=)2JaASbOL<*!0q9ib;:9ij>U9gh<(<,5B!<\[3f@n9d,<^fJ7=Yb&C<\[d!<,HGb9h7TQ<\[cV;DM!h<bu;K@5:__=_q,I<AA<1<c2GL9ib:P<*![.=%>kQ@n:Q>9iak[<bb*4A4BU@@7FF%ASYID='0E3;_h6Q;eooD@Rj<l<c*(b9l+!S@7Xp/9iWo*<AJZ3=%>l':02+0@T5cM=_^E)=%+uI<,H_P<c15\<bl2"=]SFA;f#KK;Jng(=]@k7ASbLn=)2nm9iX&*<AJfC@9-!A@5DFq=%GYK=&rL.AO]F;<,>TKASlZl<bas0;_Tq-=)LoN;HQ7]<btZ(;DD'j@7>9O9iZ.9=]K-&<\d9M@7>EE9l=WD<\RNu=%5f(@Rk65@Rb/l<\ebu=]SOI@Rb$4@VeYT<GaI/<buSP;JUAj@RkZh<\ec*@RaOB;eeX-<``.B=_hP@='%j_@7FdA;J^;T=)1](=]S9f;f53A;DUX==_q87A8GF><GQ\P;DCWt<\\9/<,>/r=):o<@TZNA<c*(i=%+uJ<,H;_;DCd:<`W`f;))lg='0ET;b05V<bbBJ<(9o1AOgiX<blZ#<`_"s@9-o0@7Ndg@TZNA=_^E$A2#`>>"28$@RY6==&s!Y@kpeL<GY]8@T7/D<GaHIASbmt@7XpC;J^;u<\ec8<btob;/:D[<c(`.>")FK<`W7B@mr7R@Rrg\<\\,==]\IG<*3g4@RaO"=_qV*@PM\><c2)9<c(`[=]K-N<\d-&;/0!4@;@`@<bb6"@r,[s<,>T:ASbOM<bl5&@5:Q%>"DCg@Rb<U<Glbr9l+!7>!t\P;J^/+<\eo.=%6^kAO^33@T5fn<,5Z@A2.V;<,H_Y@<ts3<_%CCA26bJ;eooF@;JP=<c*(i@7F:;;JUAh9iZ-e<`_"0<A@*K;/AR#@TYrn<_"lG;DLj7<btfN@5C5I<`_"0A2#`>@5DFp@<u`l=_h2bASbLpA40<s@Rb<,<\cO*<btr/=)(K2@Rb<1<btr0@kgl&@7F!e<`h[^<c'O89h&r#;HRI)<c)MN=_hPd=&s-?@n(!/9ic4X<AJMh<,G5uA40U)9h/kj<_%4U=%,,L=);DGASXal<c*(i=)Cu?<bkl>@RaNs<GFur;c[F/;JgMU9iX&A<c']e=%>kc<GZ>M9h&;V>!thq=%?:^:KMX5@<ts4<c'QF=]S[M=)1u=@RWmk=_h2L@7F9t;J]*D;H-+e=)1u4@9-Q5@mj3r@;B%i>!ttPAO]R<=)0Zm;aj;^<c'O8<AIHn@5D^p<`i7?<c*(i9ic(2=)CE,@T?Gc=YO#p<\[d!;eo92<``0m<c)n4<\d-7@7P!+<`h[i<btZ$@PL>o<bu;K@V[i&=]fWa@odDd=)CE/@RaNT>#f)e<c(H!@n(!/@5;M>=&rKt;J]ld=);hW;H@aT=)1uJ<&.0m@msp-@<tsM<c*(b9l+!S<GQ\P;JT;i<AJZ3=%>])@7F-u@Rj9L<c*(_@kpME:KC4c=%,_a<\ec*=]SR)<btf3;Fbdg'

去掉最前面b'和最后面'

之后丢到

字符集85,丢到

Vmtab2QySXhXbFpPV0VwclVtMW9iMVp0ZEV0aU1WbDRZVWQwYkdKRk1UTlZiVFZ2WVRGYU5tSkVVbFZpUmxwb1ZGZDRWbVZ0VGtWWGJGSk9UVlZXTlZZeFVrTmlNRFZ6V2tWb2FWSlZOVkJVVmxaM1l6RmFjVlJzV214V01VcElXVlZrYjFack1YUmxSV2hXVm14WmQxWkhjelZTTVZKMVVtMW9VMDB3TkRCV1JscHZZVEF4Y2sxV1ZsTmlhMHBXV1ZSR2NtVldXa2RXYlVaU1lrVndWMVV5TVhOWGJGcHpVMVJLVjFadFVsaFZWekZMWXpGS2RXSkdUbGROVmxZMlZsaHdUMU15U2tkWGJrNWhVbTE0YjFSWE5VTmtNVnB4Vkc1YVRsSlViRnBYYTFwelYwWktjMU51U2xwaVJsa3dWWHBHWVZZeFNuTlVhemxUVjBaS01WWnRjRXBOVlRGR1RsaEthMUpZYUhCV2JYaExZMnhTV0UxWFJtbGlSbFl6V2tWYVUxbFhWblJoUm1oVllURktlbGxzV2tabFZsSjBaVWQwYkdKWWFIaFdiRlpYWkRGYVNGSnJiR3BTYlZKdlZGUktOR1F4V1hsTlJFWlVVbXRhVmxaWE5WTmhiR1JKVVd4Q1lWWXphSHBWVjNoTFVteGtkVkpzVW1saVdHaGFWbXRhYjFNd01WZFNibEpYWVhwc2NGUlVTbTlUUm14eldraHdiRlpzV2toVlYzQkxZVmRLZEU5VVVscE5SbHBNV1d0YWQyTXhSbFZSYld4b1lrVnZNVmRyYUhkV2F6QjRZak5rVjJKcldsTlVWelZUVkd4a2MxZHNUbFppUnprMlZWZDBNRll4V2xaWFdHeFdWbTFPTkZZd1duTmtWazV5VGxad2JHSkdWalJYVmxaaFVqRktjMUp1VW10U1JYQlBWbXBPVG1WR2JGVlVia3BQVW10d01Wa3dVazlXYkZwelYydDRWbFpGV25KVlZFWjNVbFpLVlZGc1RsaFNNVXBLVm0xMFlWRXdNVmhVYkdoWVlYcFdUMVpxU2pOTmJHdDZZMGhLVGsxWE9UWldSekF4VmxaWmVXVkZVbFZOUjFKSVdURmtUMU5HVm5KWGJYUlhWMFZGZDFkWGVHOWtNazV6Vm10YVYxWkZTbEJXYkZaaFVURlNkRTFWWkZKaVZWcDRWakZvZDJFeFRrWk5TSEJZVm0xU2Rsa3lNVXRrVmxaMVlVWmFUbUV4Y0ZkV1ZsSkRUVWRLVms1V2FGaGhNVXBWVlRCb1FtVldXbk5WYXpscVlrWmFXbFZ0ZUd0VmJGcFdUa2hvWVZKRlduWlpWRVpoWkZaT2MxcEdTazVOVmxZMlZsUktORkV4U2tkWGEyaFRZbGQ0VmxWc2FHOVNNWEJYV2taYVVWVlVNRGs9

丢到工具硬跑,五轮base64,四轮base58,一轮base32,一轮base16

工具:

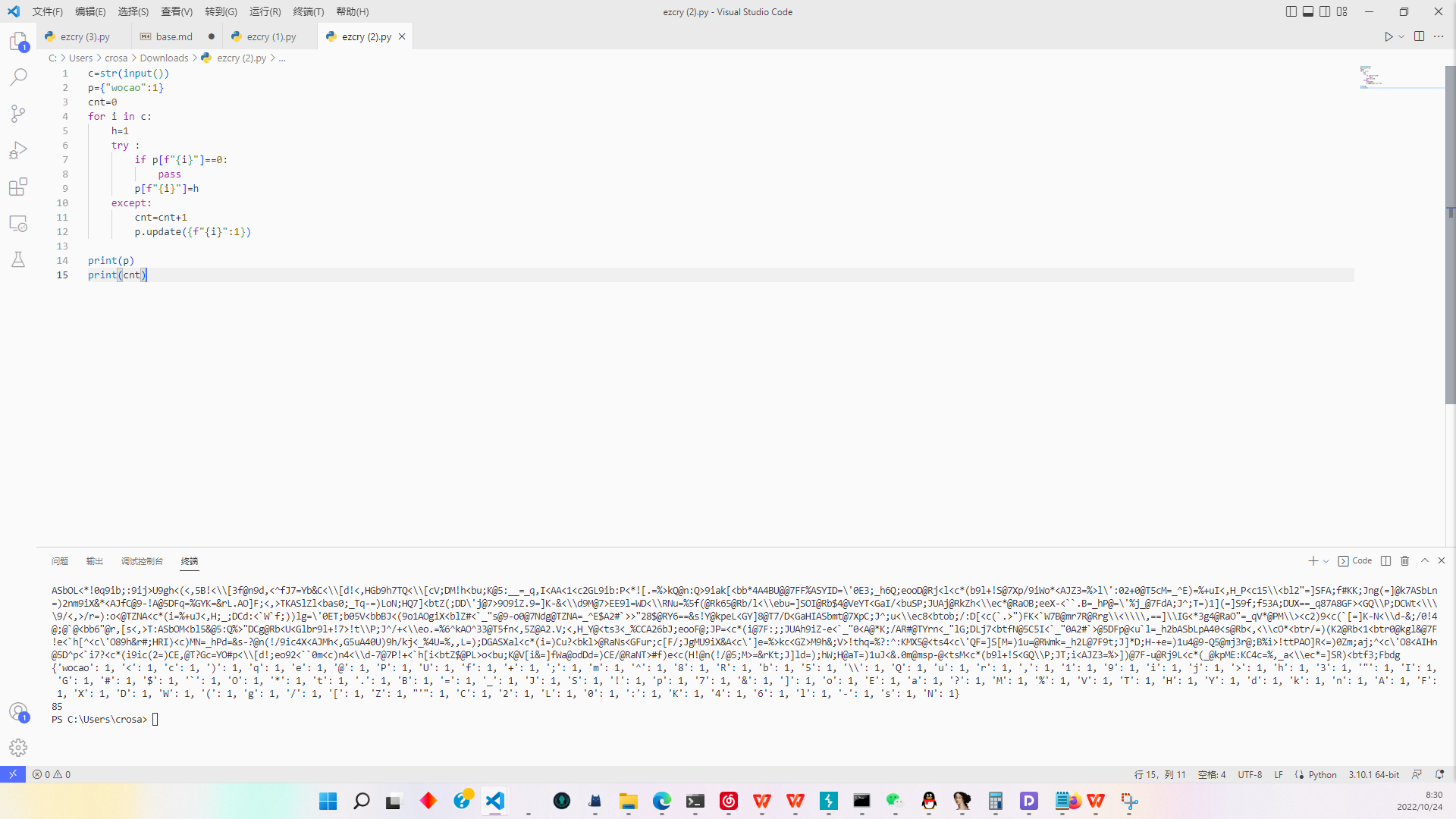

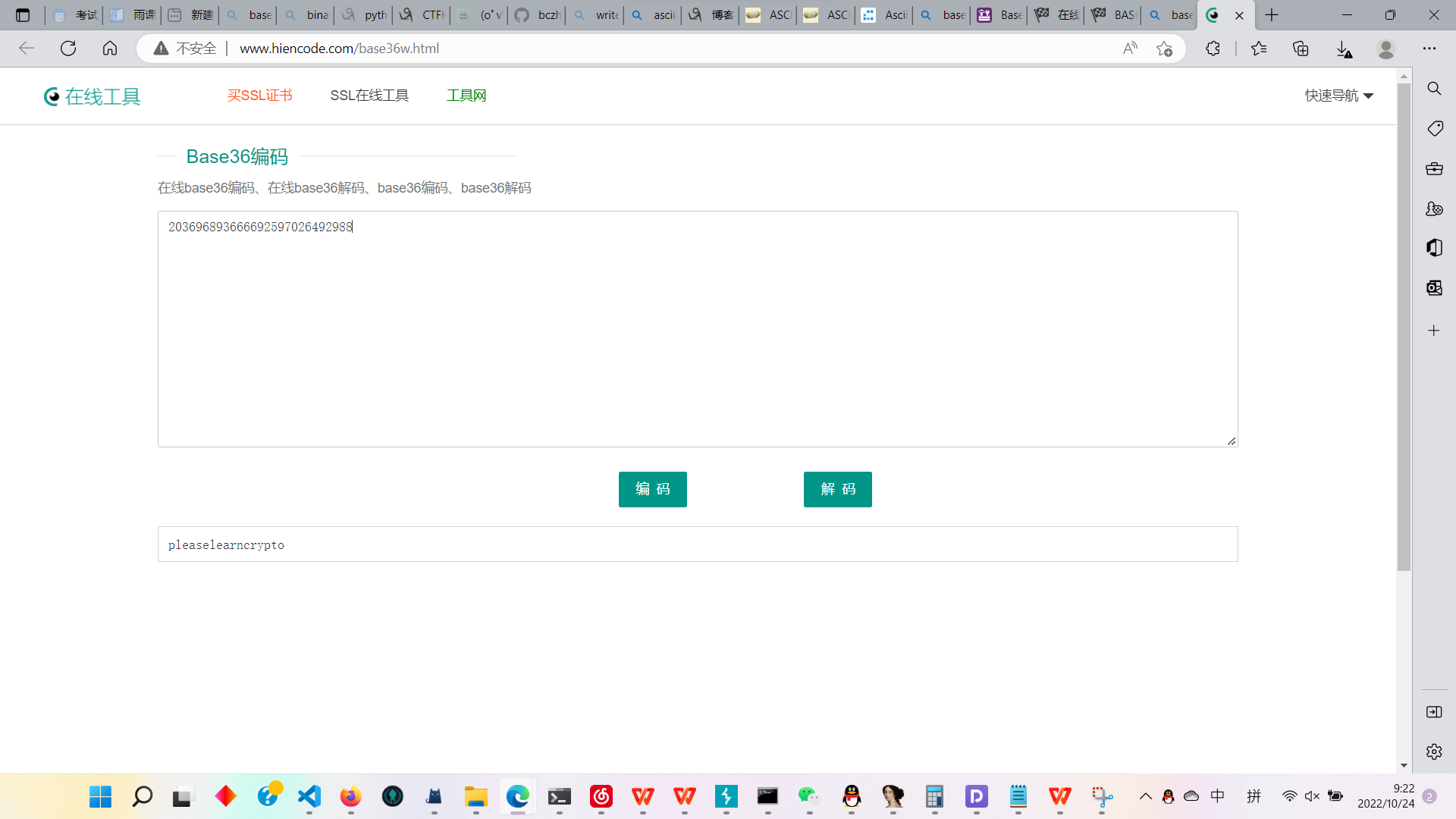

下半个flag:

还是用上面的脚本base91解码跑9轮

203696893666692597026492988

base36编码得flag

ezjs

开源代码,搜索js相关编码发现jother,放到解码器没有反应,再还通过找别的博客知道这是jsfuck,那个js函数jsfuck可以直接运行

放到f12控制台有个弹窗得到flag

easy序列化

序列化我做过有类似的题,这个题直接序列化做不出来

红包题

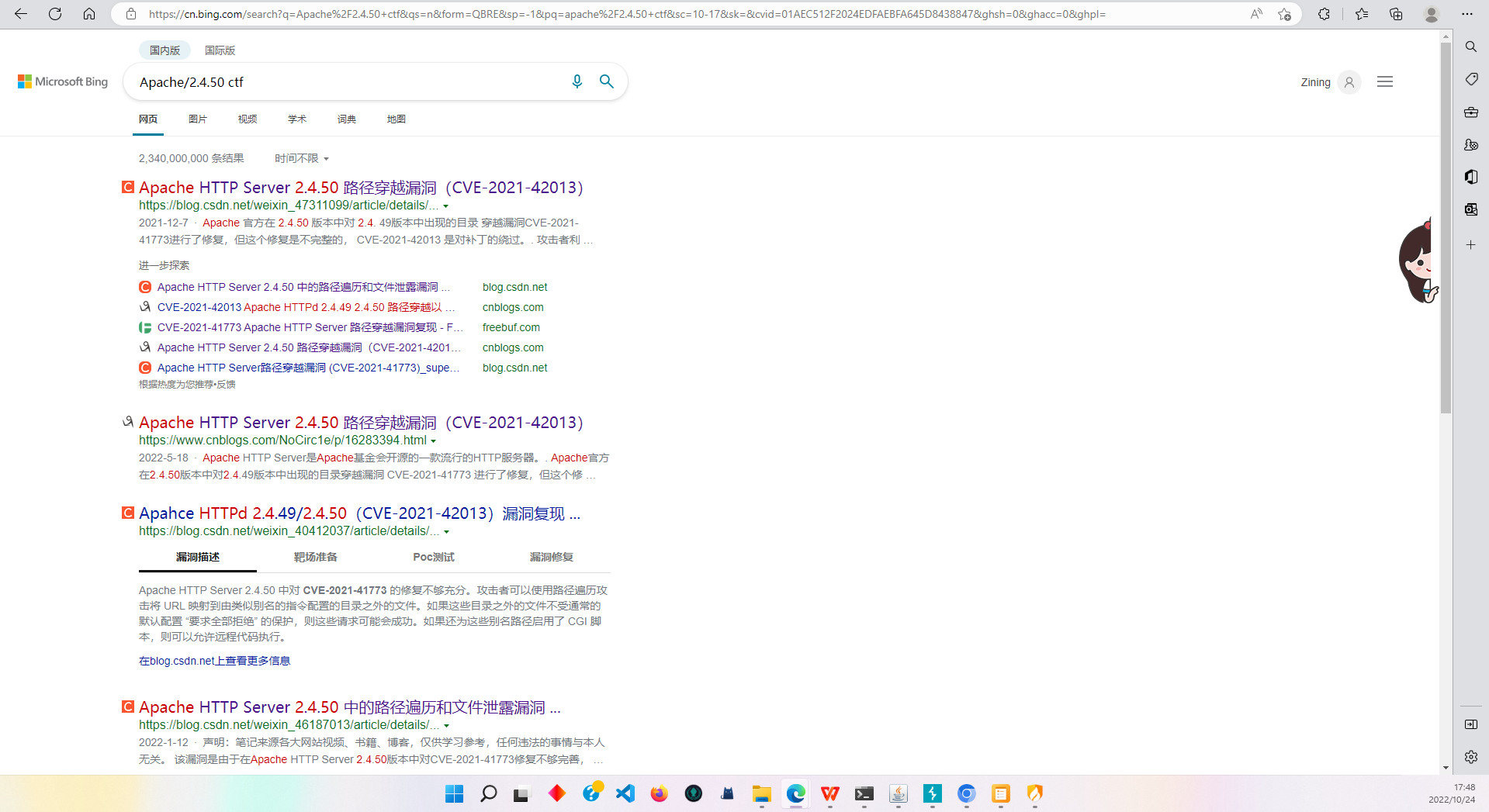

f12看到图片用了路径试了试/../不行

还有/icons/../也不行

搜了下版本apache

一搜出漏洞

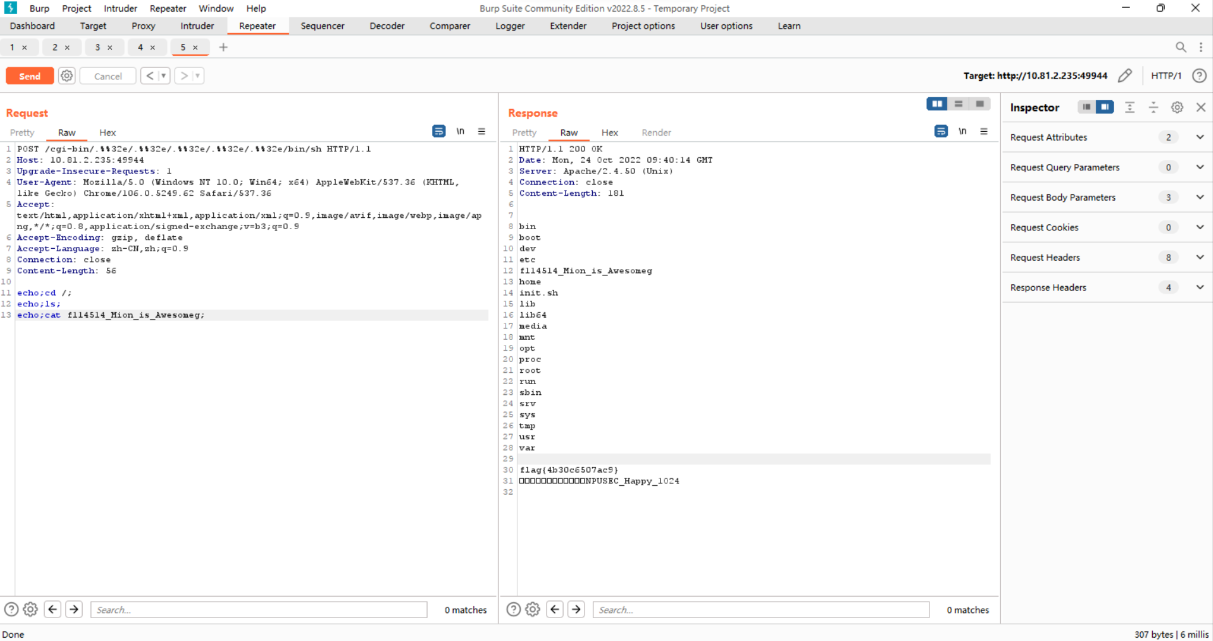

丢到网上下的工具里跑得到路径,丢到burp suite

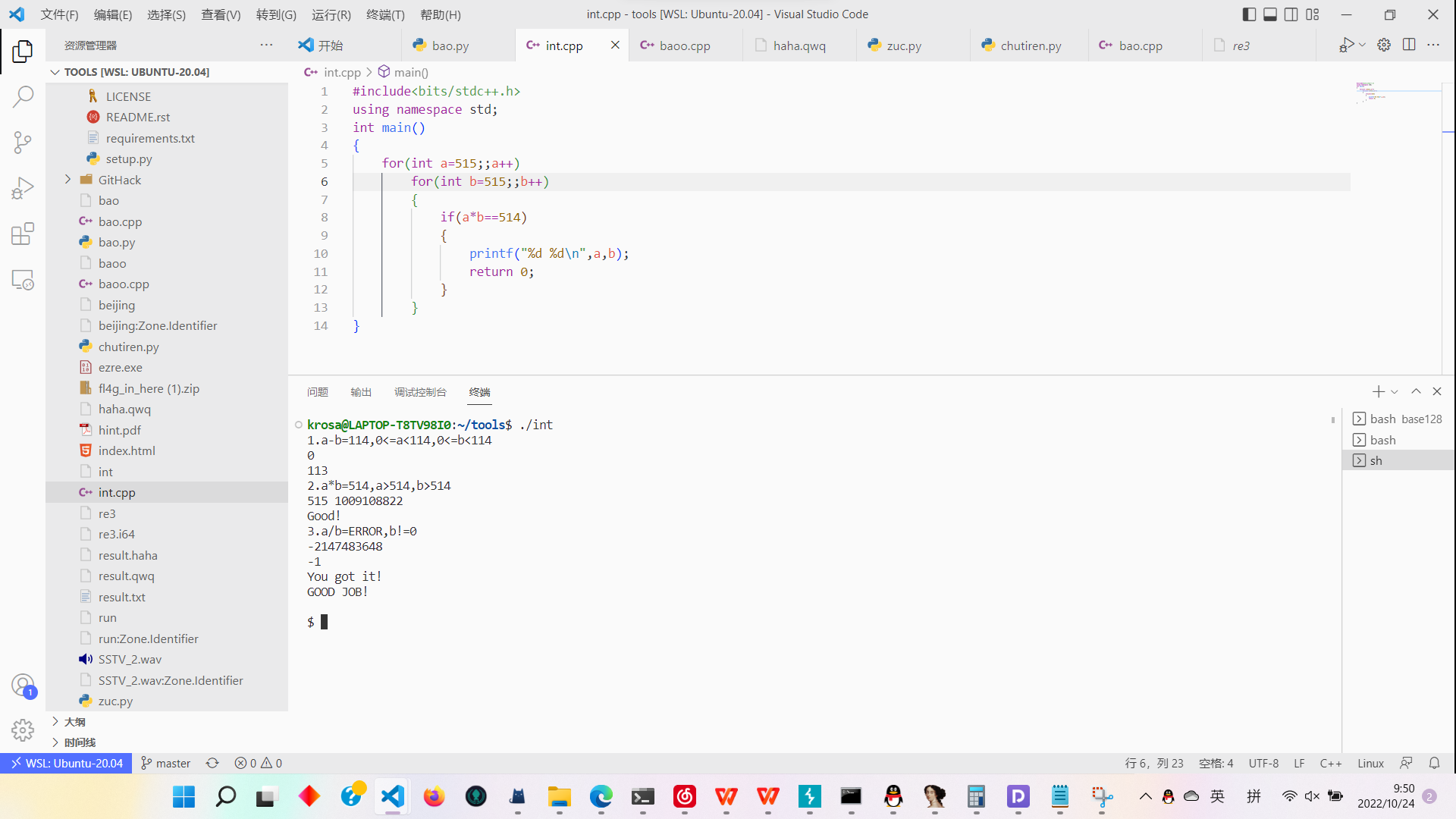

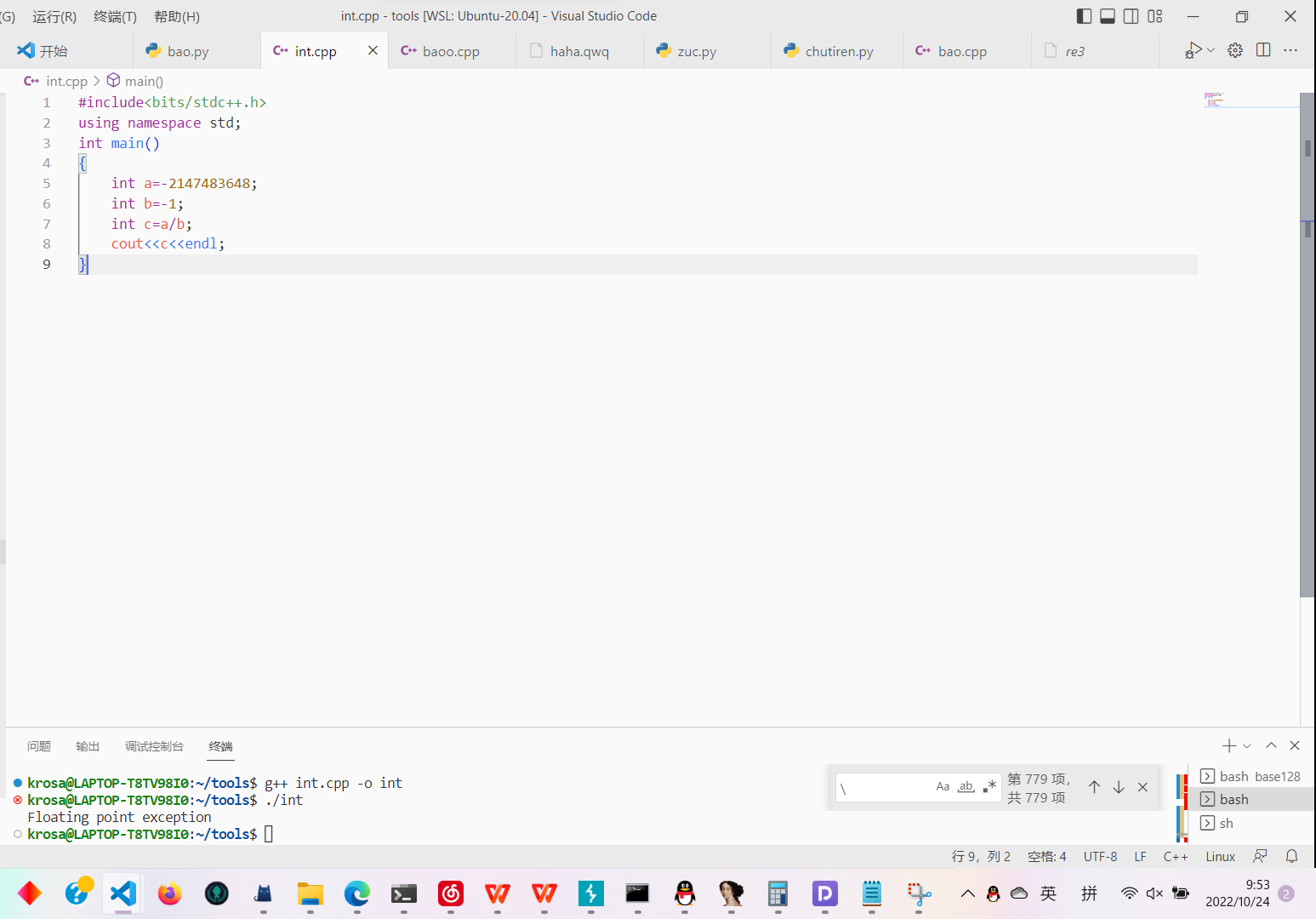

致整数溢出的你

三问

第一问直接利用0-最大值

第二问暴力,编写利用脚本

第三问利用int最小值比最大值大1

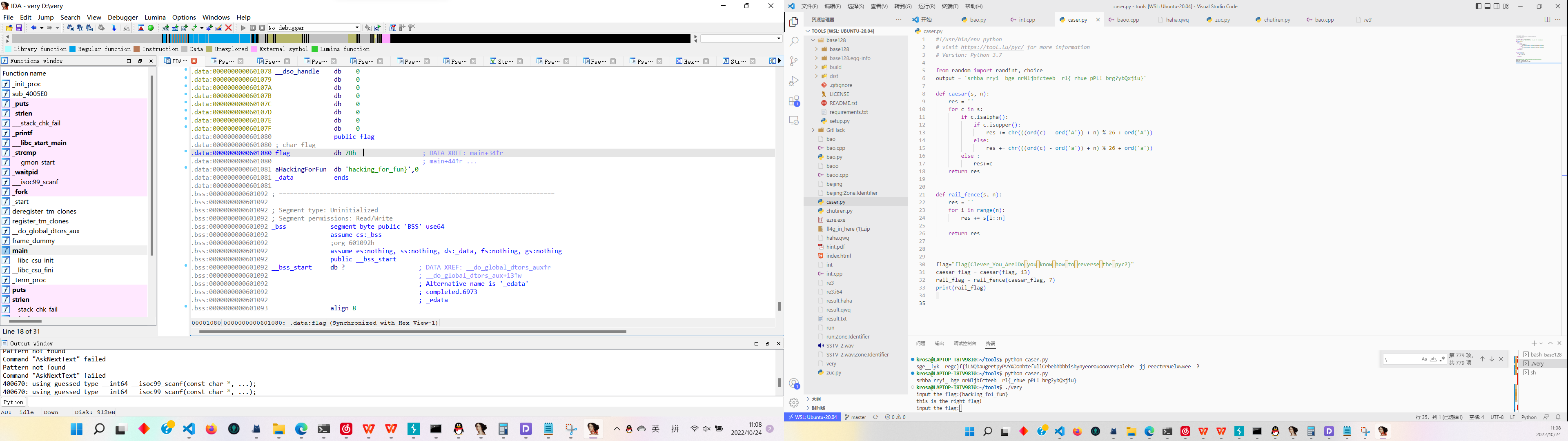

very_easy_re

ida直接看flag,{hacking_for_fun}

然后main函数里执行了替换

替换即可

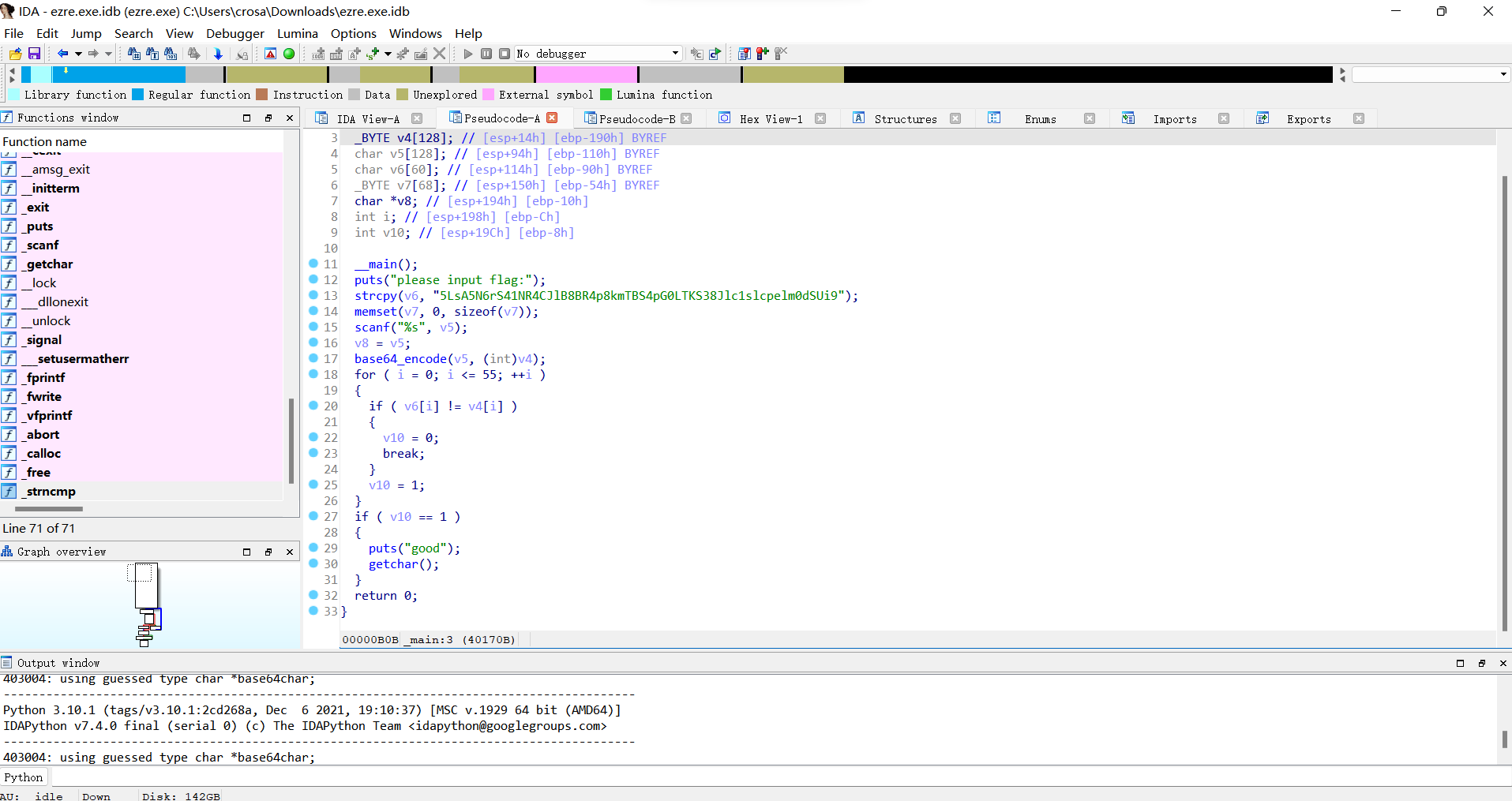

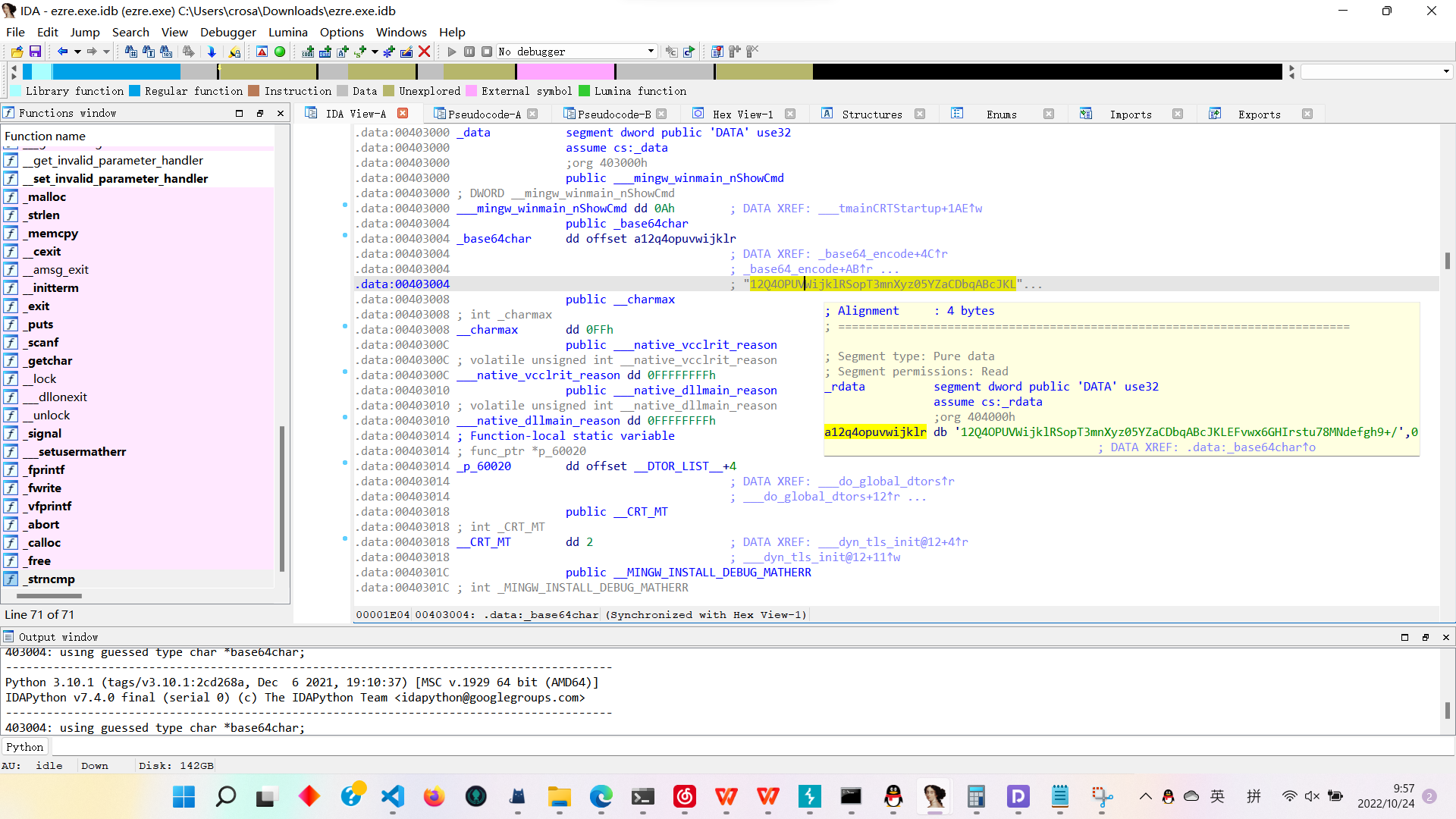

easy_re

逆向,丢到exeinfope.exe发现套了层壳

upx脱壳可以分析

发现是换表base64

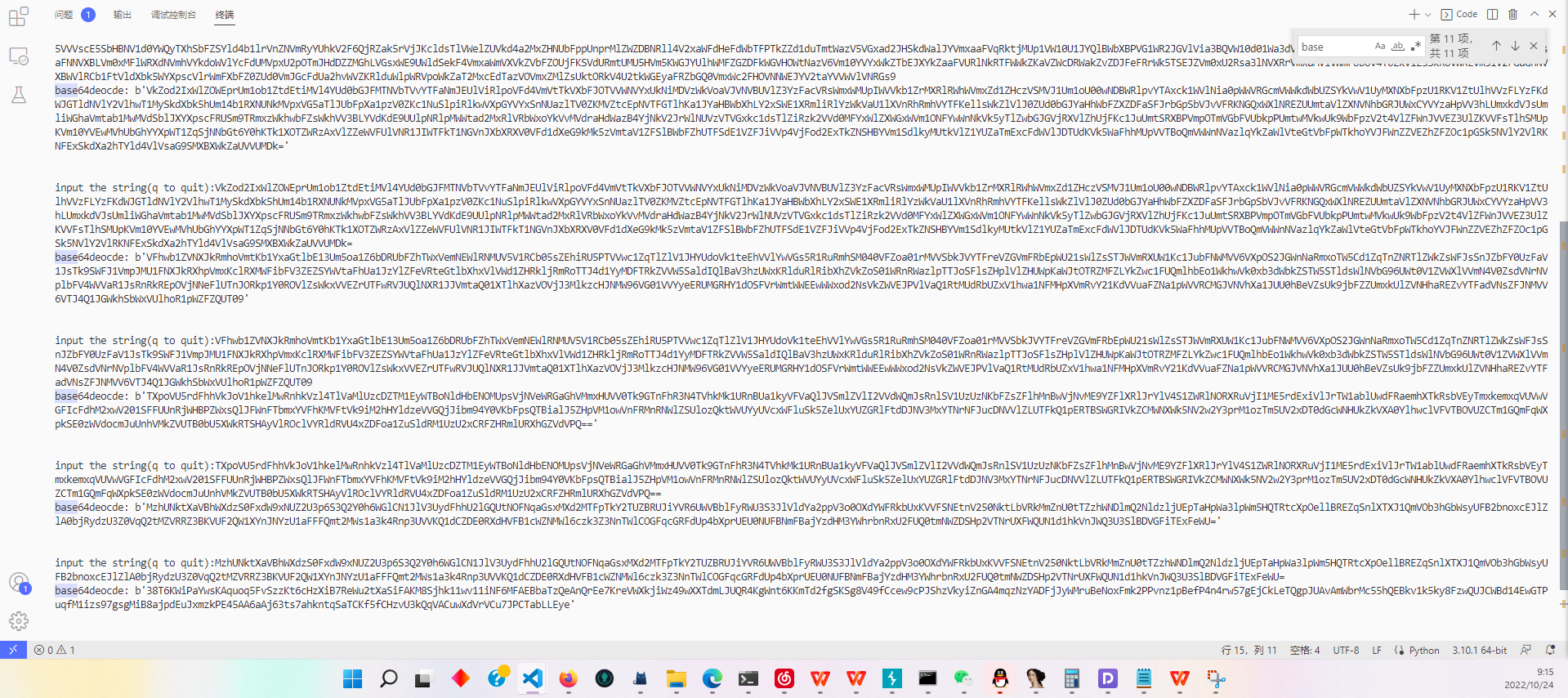

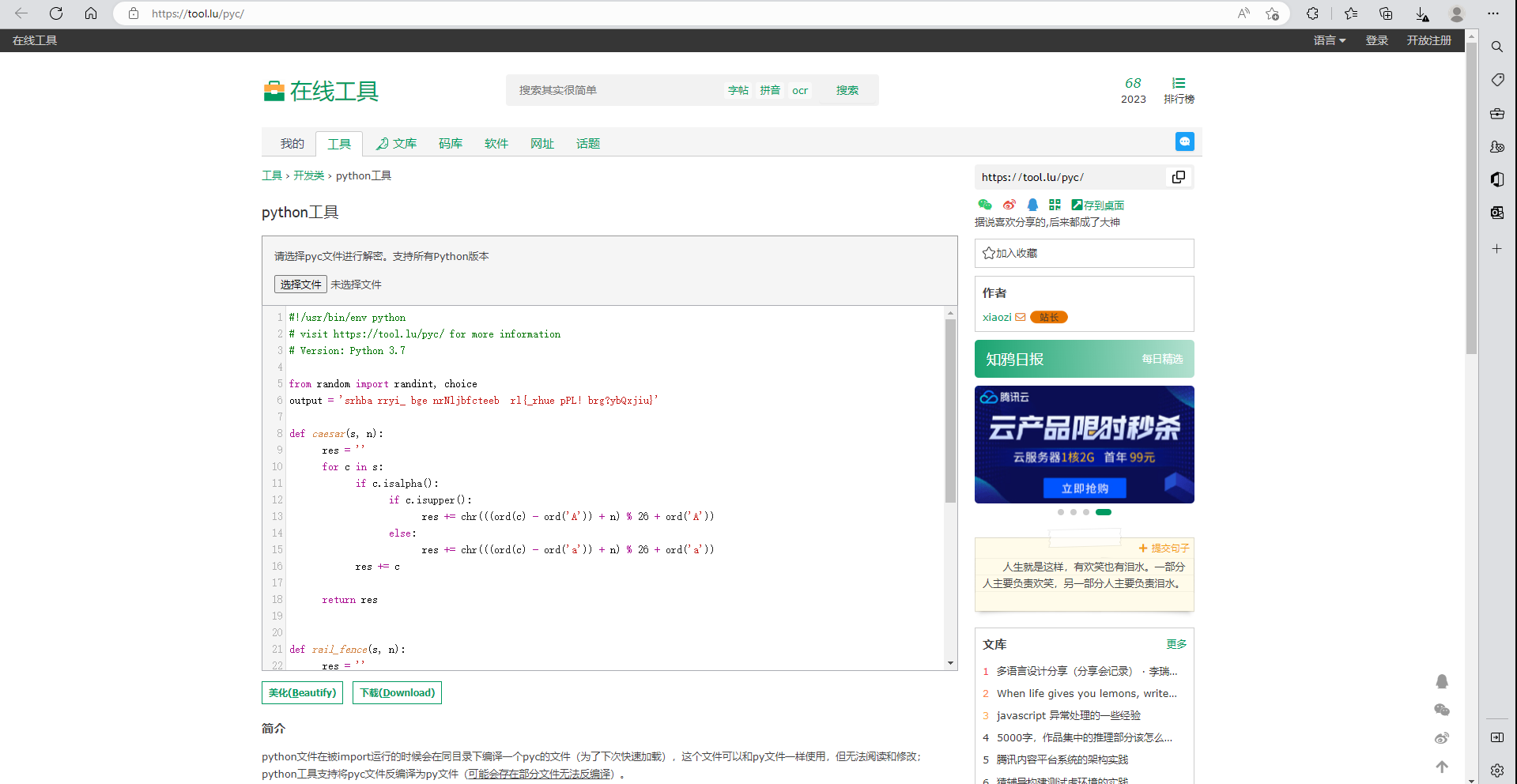

超逆向pyc

这里应当是

else :

res+=c

它逆向的有问题

rail_fence是栅栏密码,有2,4,7,8,14,28

caesar是凯撒密码3-17暴力一遍