20145214 《网络对抗技术》 信息搜集与漏洞扫描

1.实验后回答问题

(1)哪些组织负责DNS,IP的管理。

- 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。全球共有13个跟服务器

- 全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务

(2)什么是3R信息

- 3R是指注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)

- 3R信息可以通过

whois命令查询

2.实验总结与体会

- 这次实验的操作过程总体上比之前的实验轻松许多,但是操作轻松了,并不代表着实验就是简单的。我觉得这次实验重在对结果的分析,之前对英文的出现会本能的抗拒,但是这次实验就不得不逼着我要一个词一个词的看扫描结果,一遍实验看下来我发现,其实耐下性子看的话,英文也不是那么恐怖的嘛,至少大部分还是能看懂的,别的查查单词也还是可以理解的。

- 其次就是个人信息的保护真的很重要!随便在百度上搜索关键字就能找到一些文档并且能够点击下载,这种最简单的方法“有心人”就能够完成对被攻击者信息的获取了,就像老师上课说的,其实黑客也不是有多么的高端,只是我们不懂得保护自己的信息安全而已。

3.实践过程记录

信息搜集

(1)whois

-

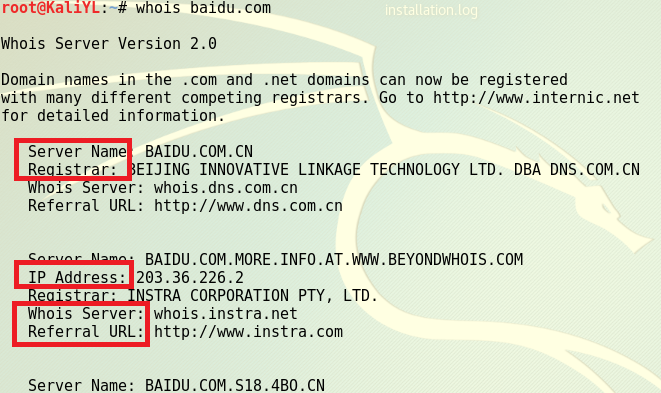

用whois查询 DNS注册人及联系方式,直接在kali终端输入:

whois baidu.com,以下是查询结果 -

首先我们可以看到每一个域名服务商对应的注册商信息、IP地址和推荐的链接地址

-

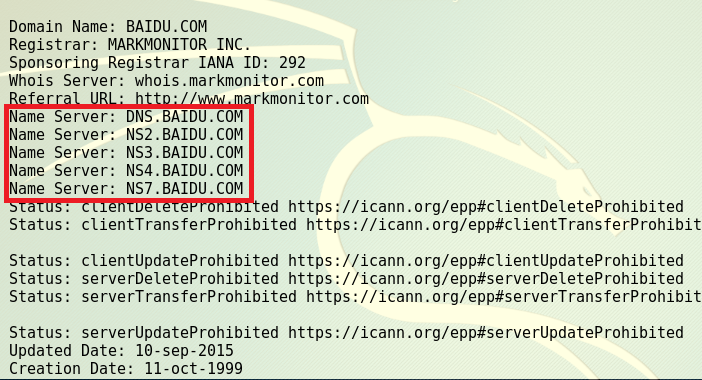

可以看到baidu.com有5个服务器

-

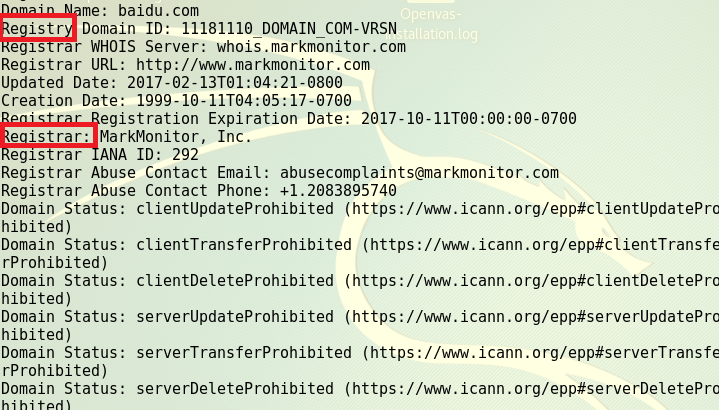

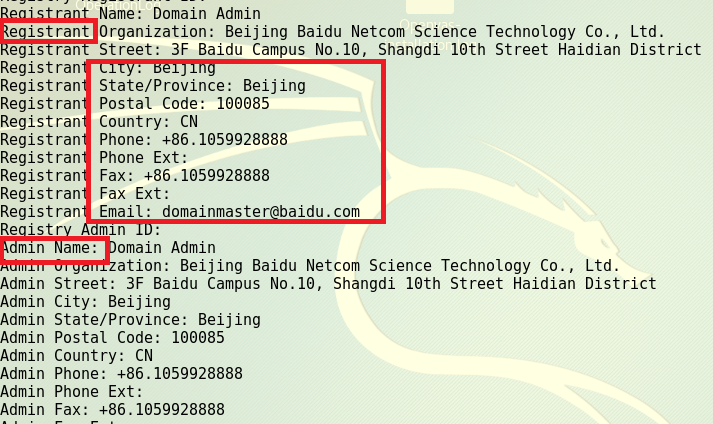

也可以看到官当注册局的域名ID以及注册商的详细信息

-

当然也能够看到注册人的信息,我们可以看到注册组织是百度公司,以及注册的详细地址,包括国家、省份、街道等待,还有邮编、电话号码、邮箱等等。同时下面还有管理员的信息,可以直观的发现,管理员的信息和注册人的信息是完全一致的。(这可以说明百度公司的管理掌握在自己手里,没有被其他人操控么...)

(2)nslookup

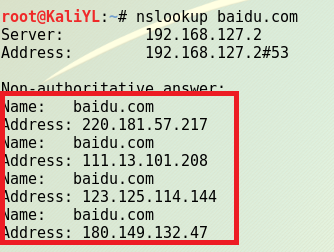

- 利用命令

nslookup baidu.com来查询相关的ip地址

(3)dig

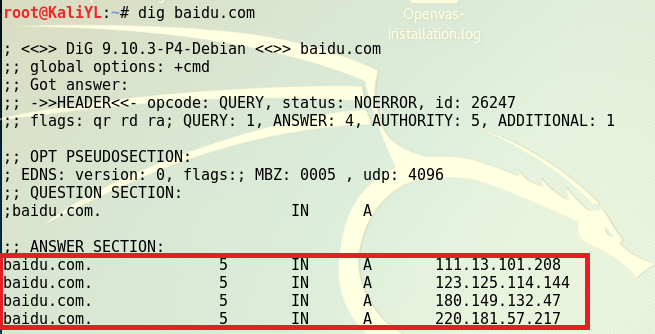

- 同样的,利用命令

dig baidu.com来查询ip地址,可以发现查询的结果与nslookup一致

(4)tracert路由探测

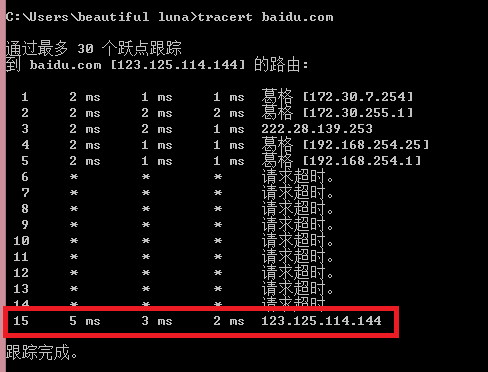

-

在windows下使用tracert,用于确定 IP数据包访问目标所采取的路径,可以看到经过14次的路由转发后,到达的IP是之前查询出的

baidu.com对应的IP地址其中之一。

-

在linux下使用,

traceroute刚刚在windows下到达的IP,在虚拟机中,由于我们使用的是Nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来。

(5)搜索引擎查询

-

filetype:是将搜索范围限定在指定文档格式中,site:是将搜索范围限定在特定站点中 -

尝试一下去

edu.cn中搜搜有没有带有我名字的xls文档

-

不出意料的,我的名字很大众,一搜就搜到了,但是性别是“男”...这就有点无法接受了...难怪经常有学妹发短信开头就是“学长你好”...

-

比较出乎意料的是,不小心轻轻一点,居然就让我下载了?!!

(6)nmap扫描

-

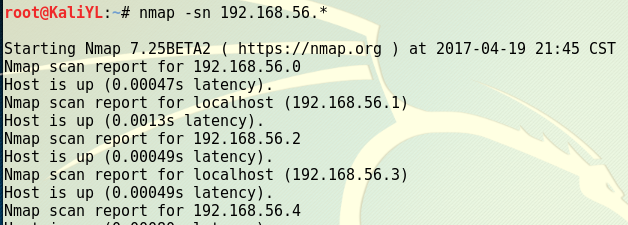

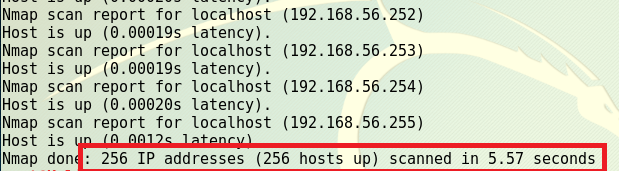

nmap -sn扫描存活的主机。我扫描出来的结果是256个主机,猜测是因为我在图书馆连的局域网,处于和我扫描的网段相同的主机数较多

-

-

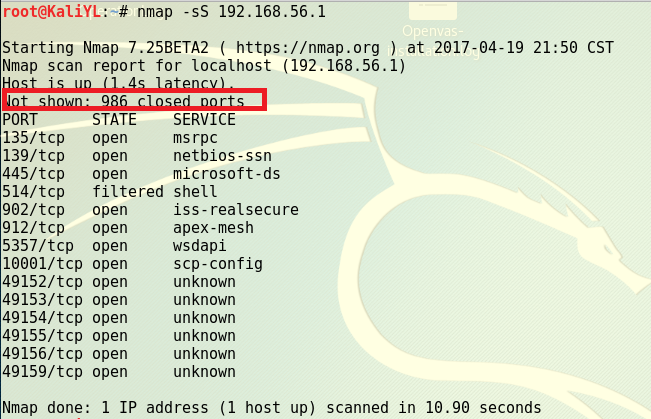

nmap -sS进行的是tcp/syn扫描,查看主机开放的端口。可以看到我的主机关闭了986个端口,有14个端口处于开放状态。

-

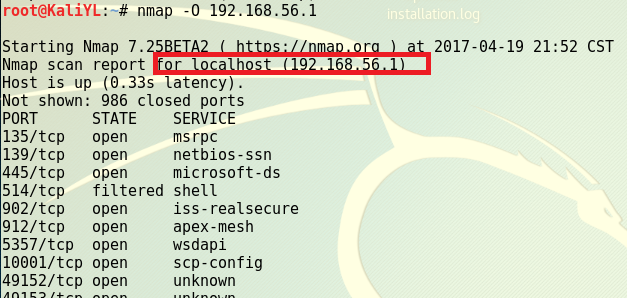

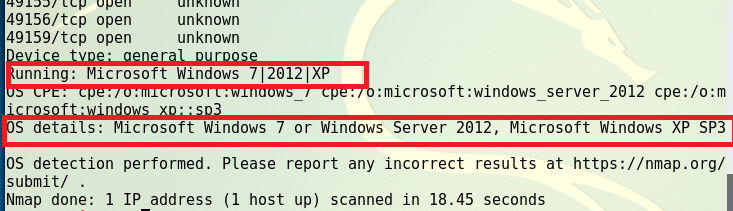

nmap -O是辨识主机的操作系统等信息

-

-

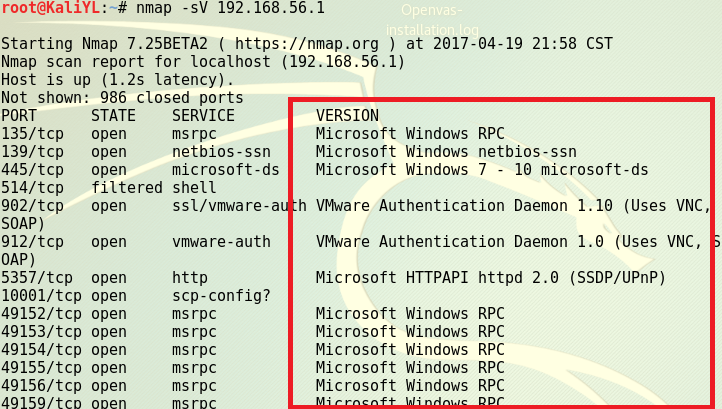

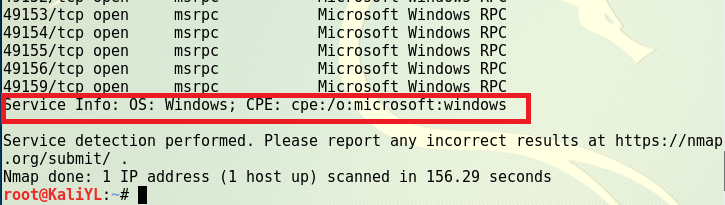

namp -sV是对主机的服务版本进行检测

-

漏洞扫描

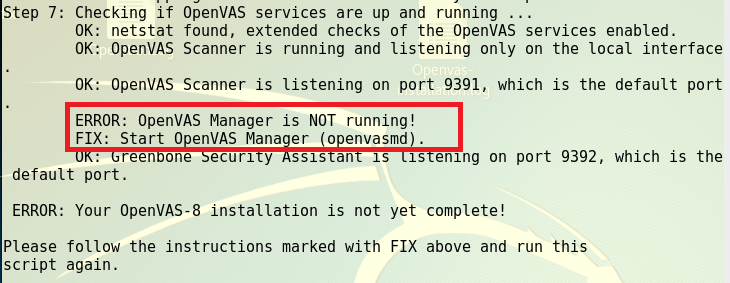

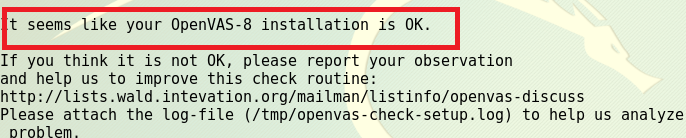

(1)检查安装状态,开启VAS

-

在kali终端下输入

openvas-check-setup,检查安装状态

-

在step7中出现了error,按照error下一行的提示,开启

openvasmd -

再次输入

openvas-check-setup,成功开启VAS

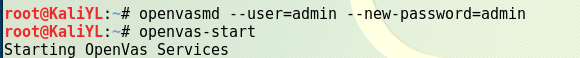

(2)进入VAS,新建任务,进行扫描

-

使用

openvasmd --user=admin --new-password=admin添加账号并设置密码,由于之前已经有同学完成这一步骤,其实这一步可以跳过

-

在浏览器中访问主页:

https://127.0.0.1:9392,使用刚刚设置的(默认)登录名和密码,点击登录即可

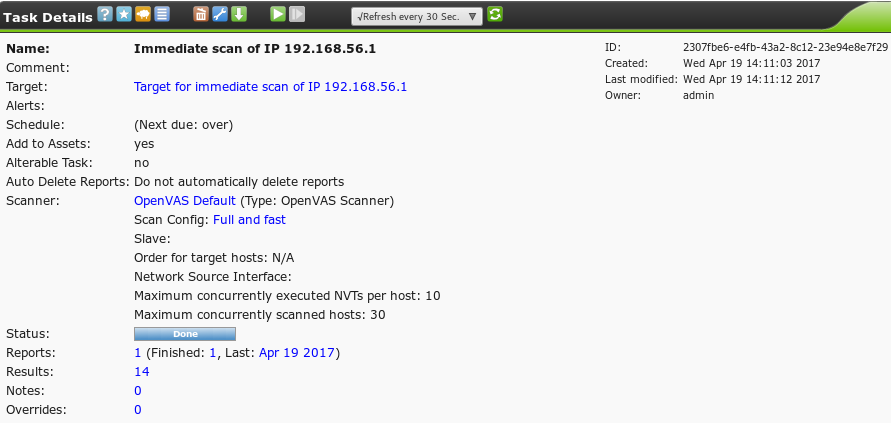

-

点击:

Task Wizard,建立一个新的任务向导,进入扫描界面,由于大家都用了同一个账号,这里可以看到很多很多已经扫描完毕的情况

(3)查看漏洞扫描报告并分析

-

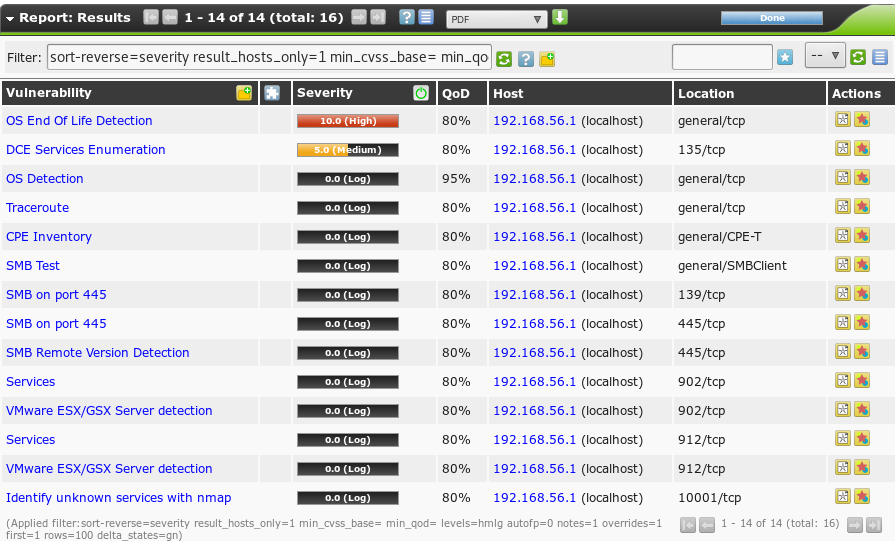

扫描结果如下

-

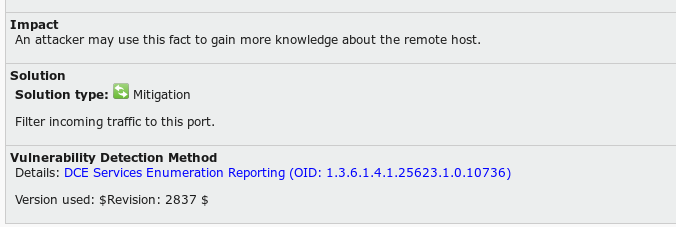

查看漏洞级别及数量如下,可以看到我有一个高危的漏洞和一个中等漏洞

-

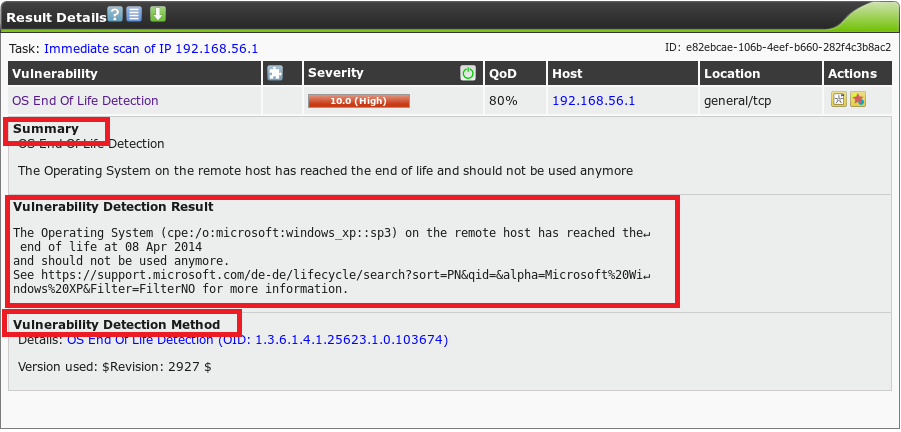

点击高危漏洞进行查看,可以依次看到漏洞主要信息概述、漏洞检测结果、漏洞检测方法。分析可知,这个漏洞是指远程主机的操作系统生命结束,将不能再被使用;查看网址[https://support.microsoft.com/de-de/lifecycle/search?sort=PN&qid=&alpha=Microsoft Windows XP&Filter=FilterNO]可以获取更多信息;

-

上面的高危漏洞没有给出解决方案,下面的这个中等的漏洞却能查看到solution和impact,可以看到这个中等漏洞的解决方法是限制这个端口,该漏洞的影响是攻击者将利用这个漏洞获取远程主机的更多信息