Kali linux 2016.2(Rolling)中的Metasploit如何更新与目录结构初步认识

如何更新MSF

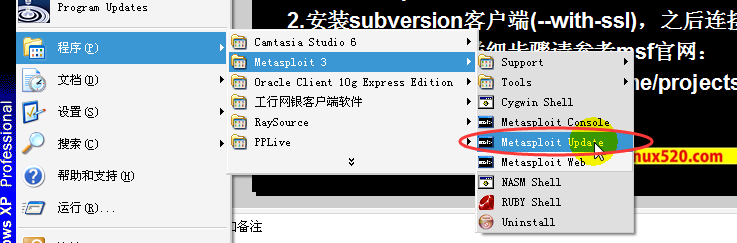

1、Windows平台

方法1:

运行msfupdate.bat

在msfconsole里执行命令svn update

或者

方法2:

2、unix/linux平台

方法1:

运行msfupdate

即可。

方法2:(比较麻烦)

安装subversion客户端(--with-ssl),之后连接CVS server进行MSF的更新。

https://github.com/rapid7/metasploit-framework/wiki

Metasploit目录结构初步认识

注意:也许。你前期看了网上很多其他的资料,包括如BT5这种,其实,在Kali linux 2016.2(Rolling)里,叫法为

metasploit-framework。

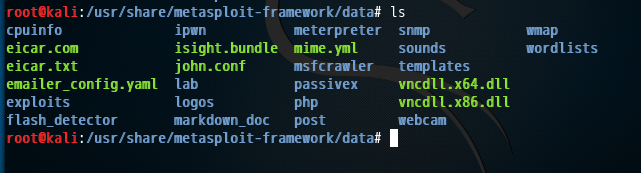

root@kali:~# cd /usr/share/metasploit-framework/ root@kali:/usr/share/metasploit-framework# pwd /usr/share/metasploit-framework root@kali:/usr/share/metasploit-framework# ls app Gemfile modules msfrpc plugins tools config Gemfile.lock msfconsole msfrpcd Rakefile vendor data lib msfd msfupdate ruby db metasploit-framework.gemspec msfdb msfvenom scripts root@kali:/usr/share/metasploit-framework#

data目录:包含meterpreter, PassiveX , VNC DLLs ,还有一些用户接口的代码如msfweb,和一些插件用到的数据文件。

documentiation目录:包含msf的文档, ruby脚本样例和msf利用的API

external目录 : 包含meterpreter , vnc 和 passiveX payloads的源码

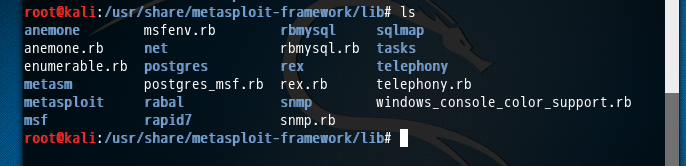

lib目录: 包含 msf使用的ruby库

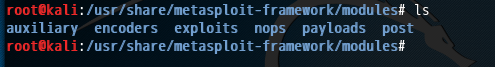

modules目录 : 包含 exploits , payloads ,nops ,encoders

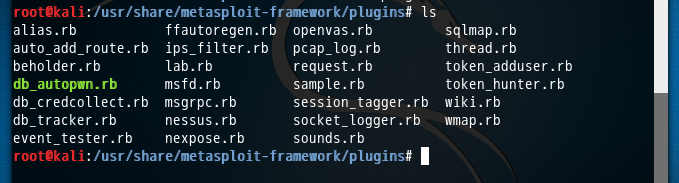

plugins : 包含数据库连接插件, IPS过滤代码和其他一些插件代码

scripts : 包含meterpreter的可通过rubyshell利用的脚本,目前包含杀死目标系统AntiVirus和把meterpreter server 实例移到其他进程的脚本

.svn :包含subversion客户端连接到CVS服务器使用的文件和数据

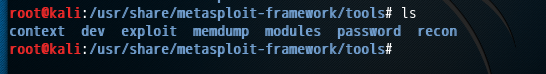

tools:包含一些有用的脚本和零散工具

作者:大数据和人工智能躺过的坑

出处:http://www.cnblogs.com/zlslch/

本文版权归作者和博客园共有,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文链接,否则保留追究法律责任的权利。

如果您认为这篇文章还不错或者有所收获,您可以通过右边的“打赏”功能 打赏我一杯咖啡【物质支持】,也可以点击右下角的【好文要顶】按钮【精神支持】,因为这两种支持都是我继续写作,分享的最大动力!