【安全/渗透测试】00截断、附件上传、DVWA(靶机)、中级

一、需要准备的工具或环境:浏览器、DVWA靶机(PHP 版本<5.3.4)、上传的文件(medium3.php .jpg)、JDK、Burp Suite

说明:JDK的作用是运行Burp Suite

二、操作步骤:

1、打开Burp Suite工具,开启拦截(抓包)

2、在靶机(DVWA)上传准备好的文件

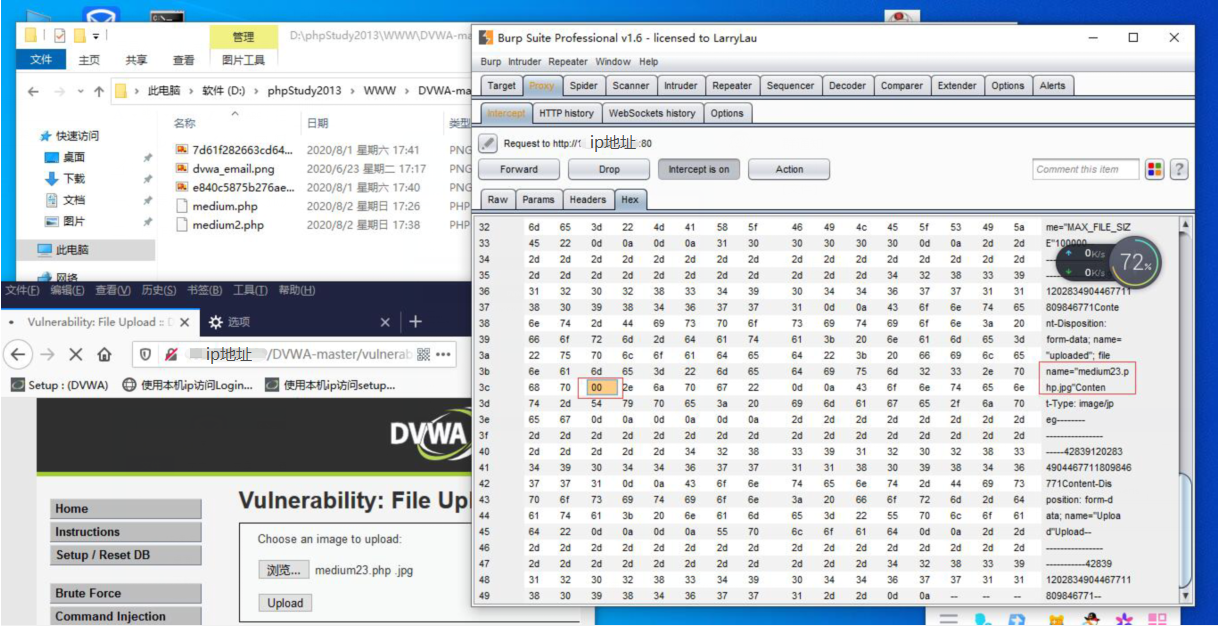

3、在Burp Suite工具上修改16进制编码(将文件名空格处对应的编码修改为00),修改编码后结果如下图:

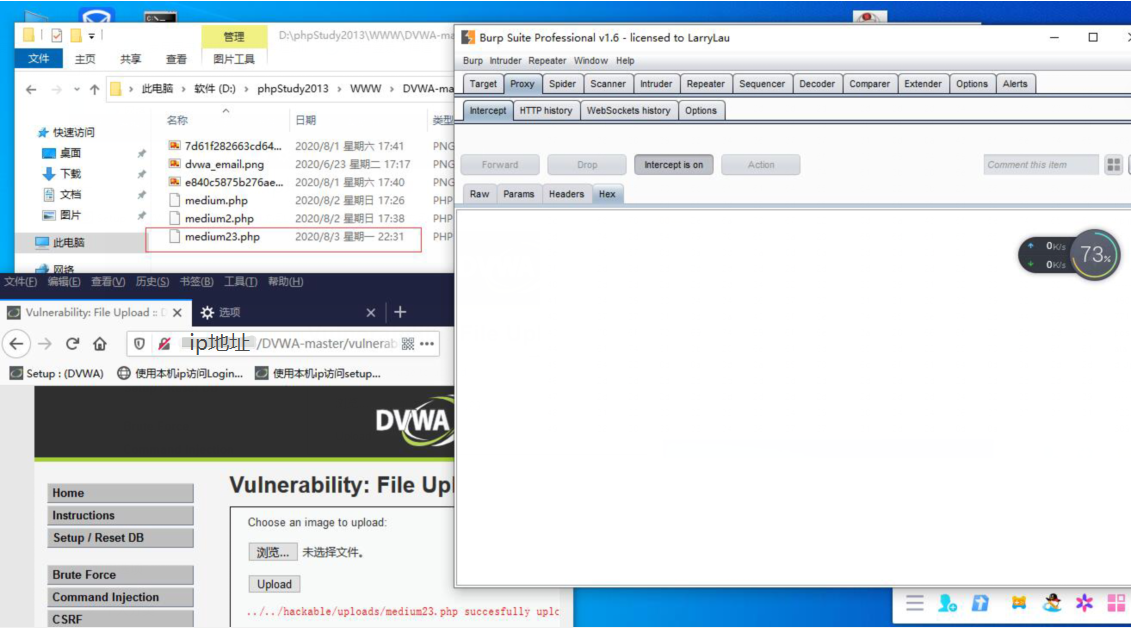

4、在Burp Suite工具上点击forward(放包),放包后结果如下图:

三、总结:0x00是十六进制表示方法,是ascii码为0的字符,系统后台函数在读取文件名(medium3.php .jpeg)时会把这个字符(00)当做结束符,于是系统最终读取的文件名是medium3.php。

本文来自博客园,作者:走在新时代,转载请注明原文链接:https://www.cnblogs.com/zkzhan/p/13616957.html

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:基于图像分类模型对图像进行分类

· go语言实现终端里的倒计时

· 如何编写易于单元测试的代码

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 25岁的心里话

· 闲置电脑爆改个人服务器(超详细) #公网映射 #Vmware虚拟网络编辑器

· 基于 Docker 搭建 FRP 内网穿透开源项目(很简单哒)

· 零经验选手,Compose 一天开发一款小游戏!

· 一起来玩mcp_server_sqlite,让AI帮你做增删改查!!