TCP三次握手wireshark抓包分析

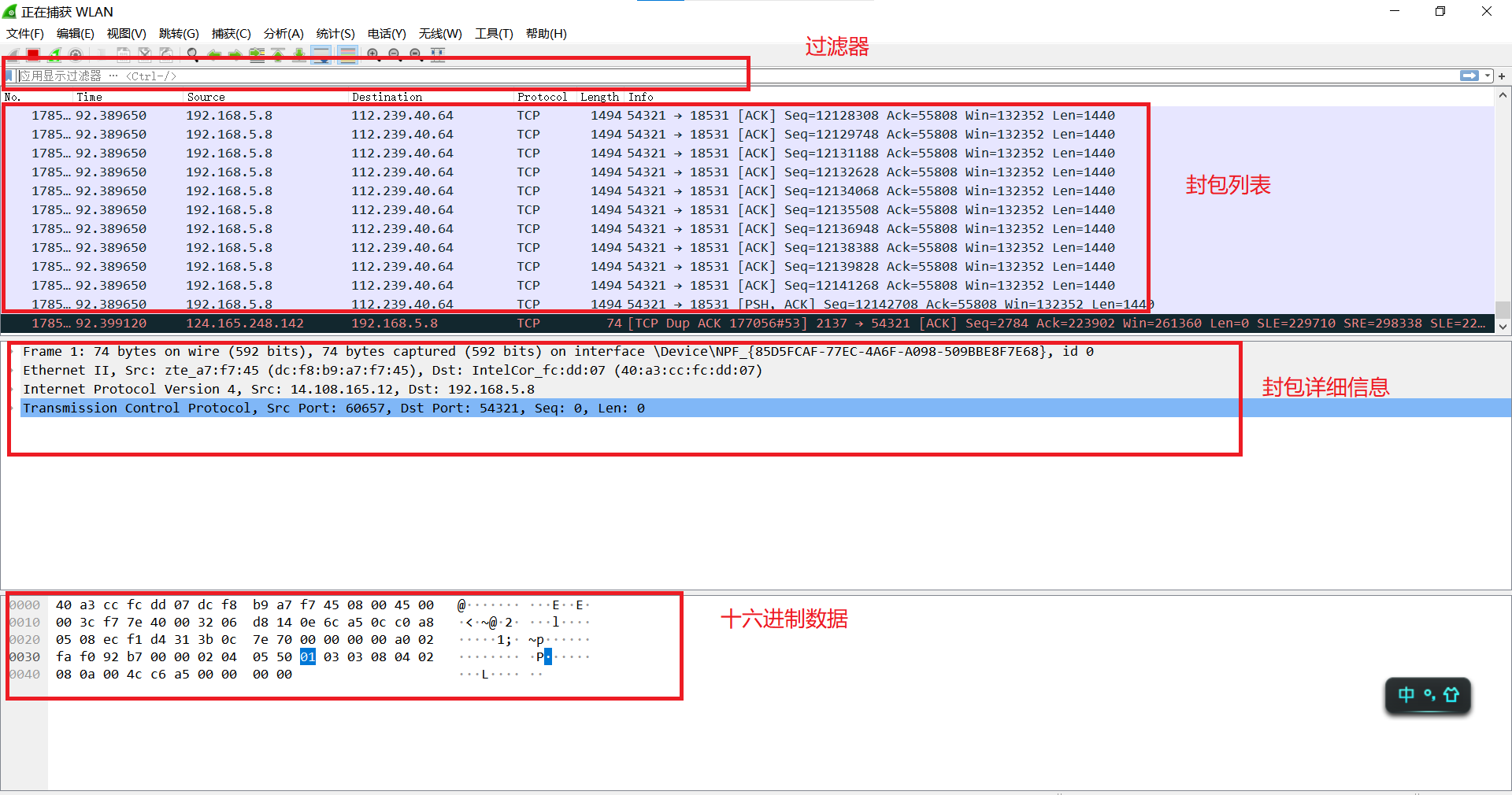

wireshark界面分析

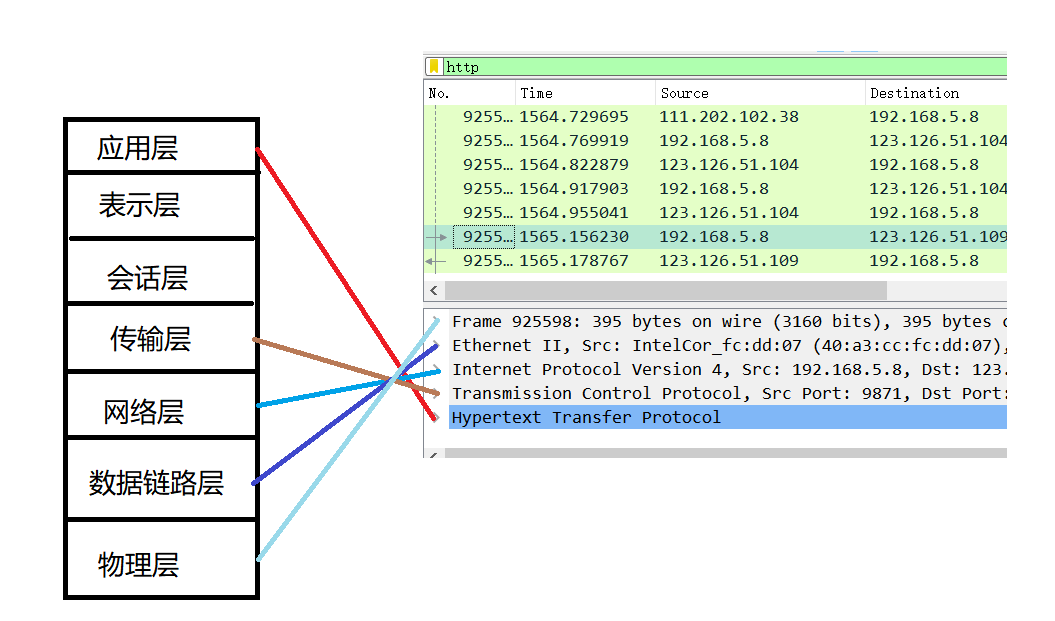

OSI七层模型

在每个分层中,都会对所发送的数据附加一个首部,在这个首部中包含了该层必要的信息,如源 ip 地址和目的 ip 地址等。

OSI 模型中,在下一层的角度看,当收到上一层的包时,全部会被认为是本层的数据,然后在本层中加上自己本层的首部,继续往下传递。

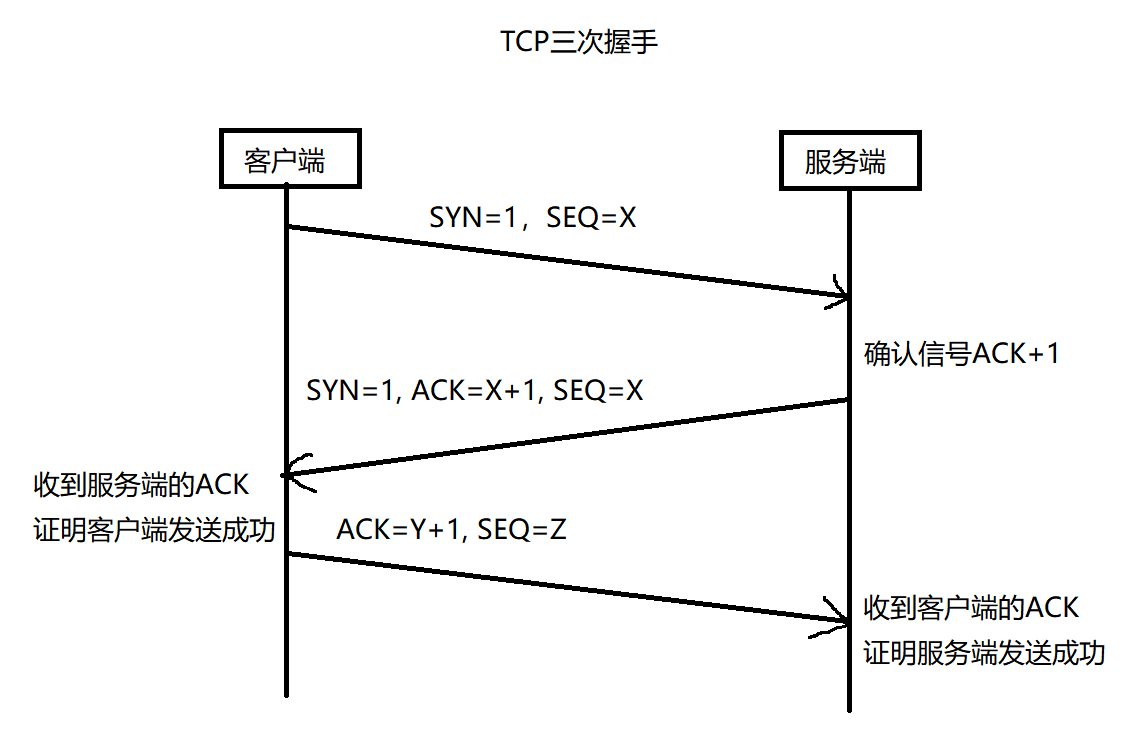

TCP三次握手

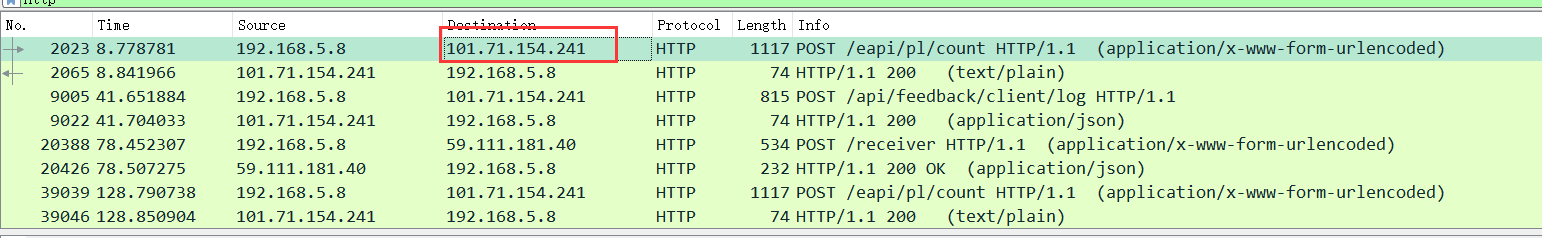

抓包演示

打开网址:https://www.cnblogs.com/realzhaijiayu/

在wireshark中输入过滤规则:

http contains realzhaijiayu

目标地址为 101.71.154.241

通过过滤该地址,可以得到所有与目标地址的发包记录。

ip.src == 101.71.154.241 or ip.dst == 101.71.154.241

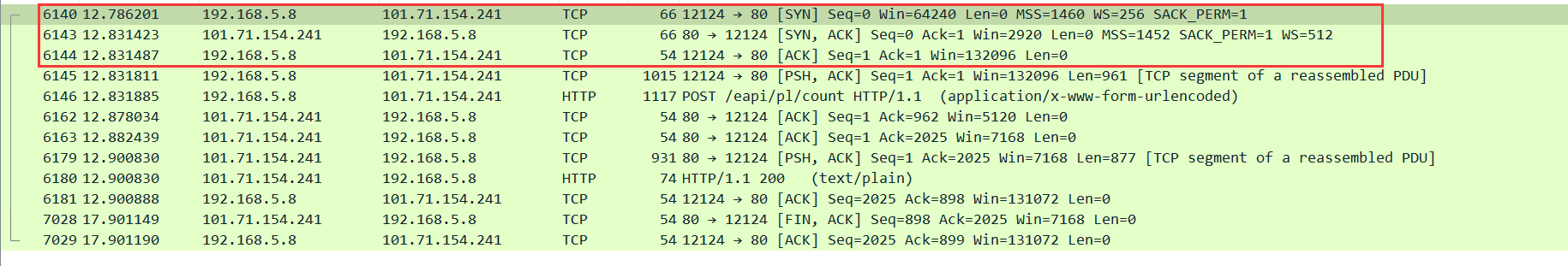

红色方框中的三次握手的记录。

可以观察到:

- 客户端(192.168.5.8)向服务端(101.71.154.241)发送SYN同步信号,Seq(客户端) = 0

- 服务端向客户端返回SYN和ACK,Ack = Seq(客户端) +1 = 1,Seq=0(随机)

- 客户端收到ACK,向服务端发送ACK,Seq = 1, Ack = Seq(服务端) + 1

注意:在Windows上使用wireshark有时候可能会捕获不到,http contains可以更换关键字或者更换测试的网址。