centos 7 postgres的相对安全配置(防挖矿病毒配置方案)

一台centos7 阿里云服务器,最近在运维,感谢俄罗斯老铁送来的挖矿病毒,让我对服务器安全又有了新的认知。

这里我不想多说咋杀这个病毒,百度吧,太多方法了。我只想谈谈杀毒后postgres的配置问题,如何配置才能让centos7不再被挖矿攻击,这是一个三攻三守后的经验。

其实也不难,无外乎以下三点:

1)阿里云的安全配置,不要打开通用的端口,安全组只配置必要的可通过的端口列表,其它端口关闭,同时数据库的访问端口藏匿在开放的列表中,并定期更换

2)postgres的安全配置。首先就是刚刚的端口号,删除默认访问的5432,改为自定义的端口号,比如57134,建议选择50000之后的端口号;同时修改默认管理员postgres账户的密码,一定要复杂,建议大写字母开头,其余小写字母数字和特殊符号混合,某个有意义的单词+@公司域名的方式,增加被暴力破解的难度,长度要在24个字符以上,比如:ThisisimpossibleForPostgresadministrator3847259@baidu.com。

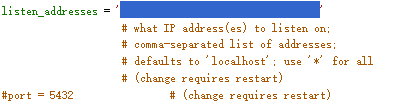

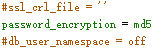

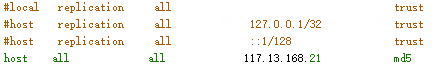

3)postgres的连接设置。这里其实就是要配置postgres的两个重要的配置文件,一个是postgresql.conf,另一个是pg_hba.conf。这里最重要的修改内容就是postgresql.conf中的listen_address,只允许自己希望的ip地址通过,禁止其它非相关ip登录postgres和使用postgres账户,另外,一定要开启密码加密的选项,否则这个文件的配置无法与pg_hba.conf的配置项共同起作用。而对pg_hba.conf的修改则是添加一行记录,也只添加希望能够进入数据库,特别是postgres账户管理员的ip配置,这里最后的验证选项要选择md5,这样就可以和之前的password_encryption选项一致了,具体如下图所示。

远程访问时输入目标ip、修改后的端口号、修改后的postgres用户名密码就可以正常使用了,同时也相对保证了centos的安全性,建议如此配置,而不要linsten_address里写“*”,添加"host all all 0.0.0.0/trust"的配置了,包括windows环境下的配置也做如此推荐。以上备忘,仅个人观点,欢迎指正。