20192417 实验五 信息搜集技术实践

1.实验内容

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

-

DNS注册人及联系方式

-

该域名对应IP地址

-

IP地址注册人及联系方式

-

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机IP地址是否活跃

- 靶机开放了哪些TCP和UDP端口

- 靶机安装了什么操作系统,版本是多少

- 靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 靶机上开放了哪些端口

- 靶机各个端口上网络服务存在哪些安全漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索

2.实验过程

任务一:从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取信息

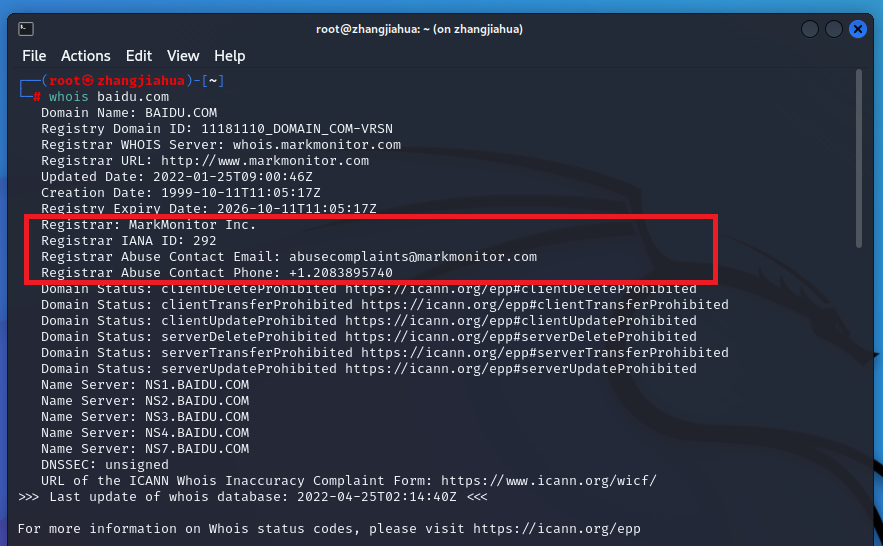

选择baidu.com

DNS注册人及联系方式

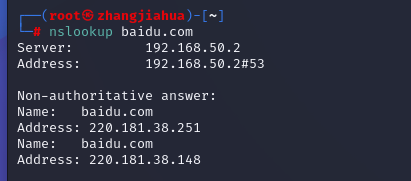

该域名对应IP地址

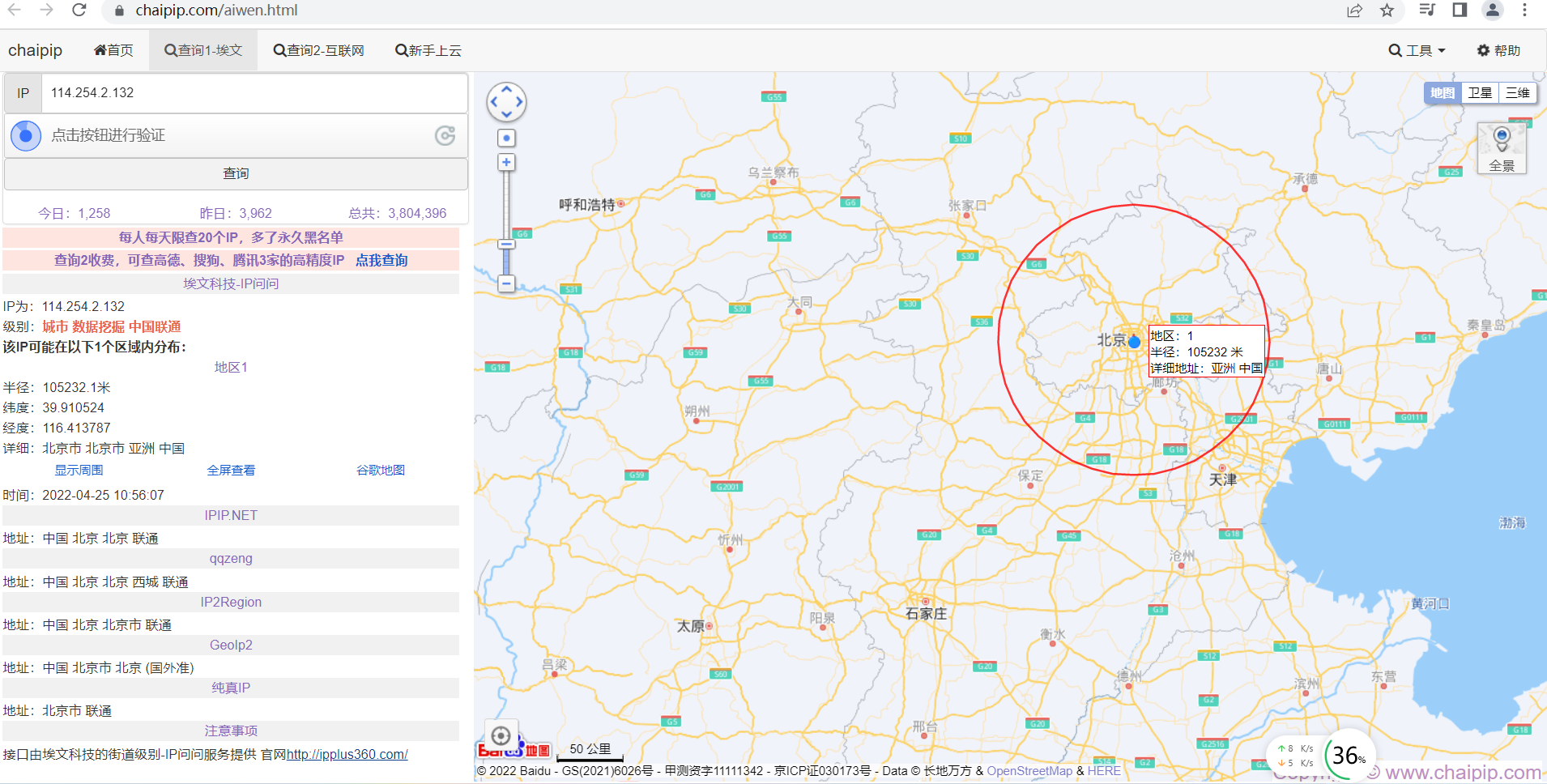

IP地址注册人及联系方式,IP地址所在国家、城市和具体地理位置

分别是北京金融街31号、西城区西单北大街107号

任务二:尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置

打开资源监视器,运行qq

在chaipip网站查找

任务三:使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

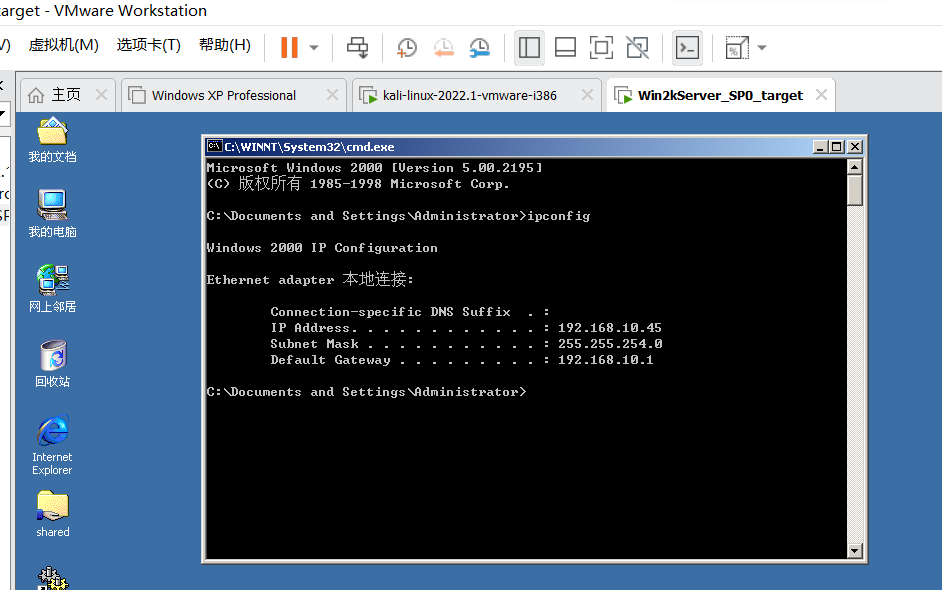

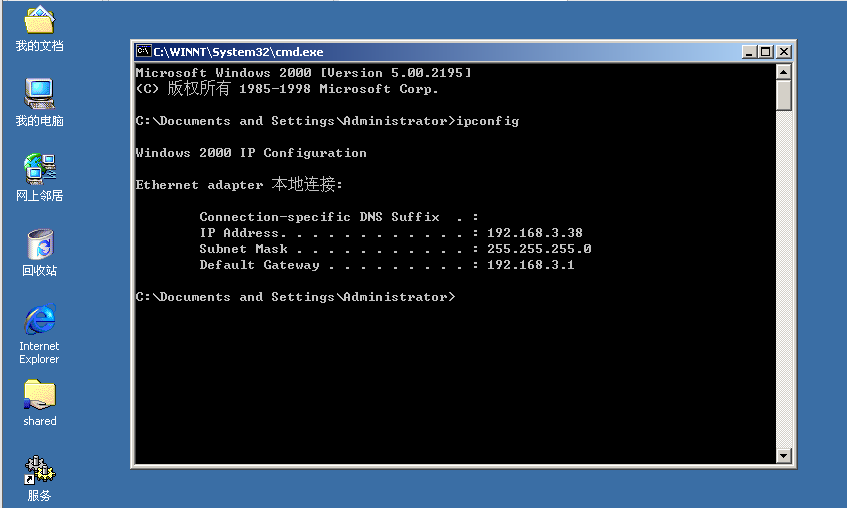

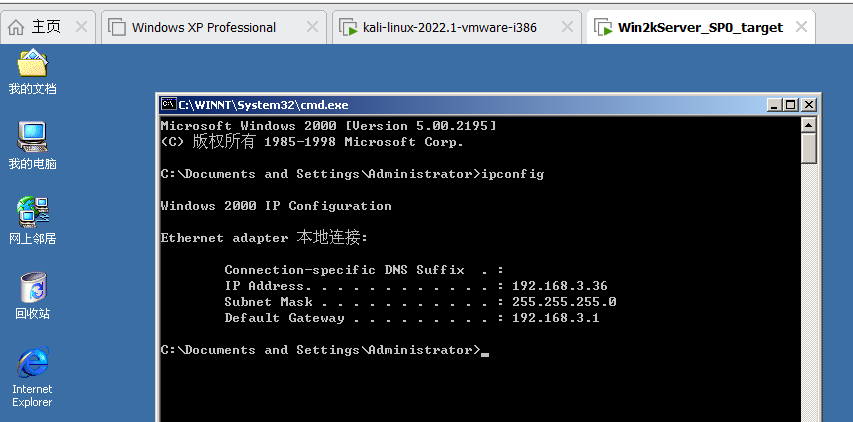

安装靶机,查看ip地址

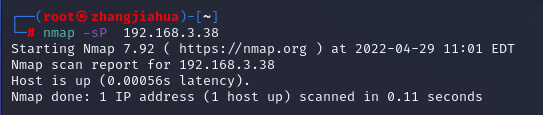

靶机IP地址是否活跃(这一步忘做了,回到宿舍后补做的所以跟后面的ip地址不一样)

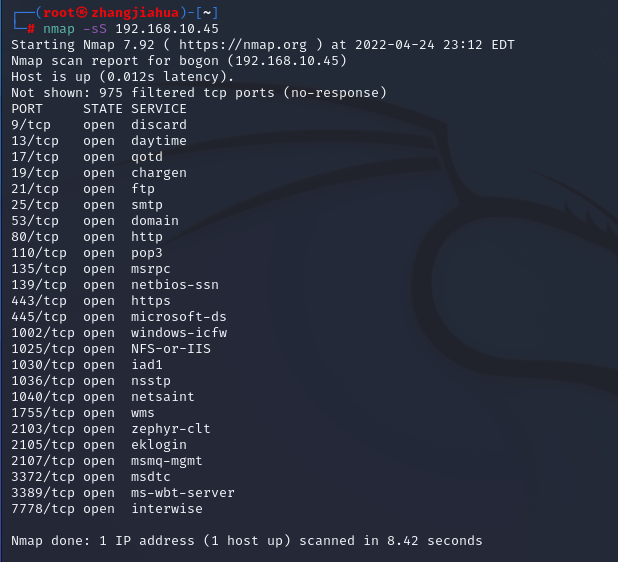

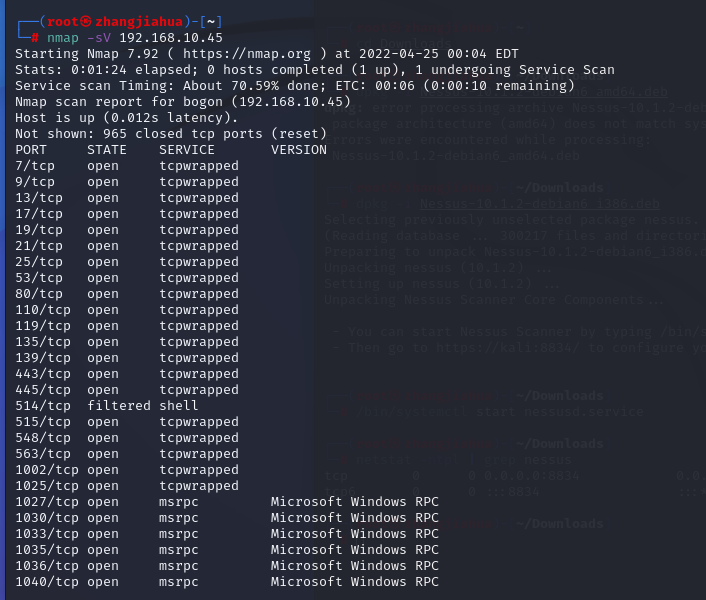

对靶机进行进行TCP SYN扫描

对靶机进行UDP端口扫描

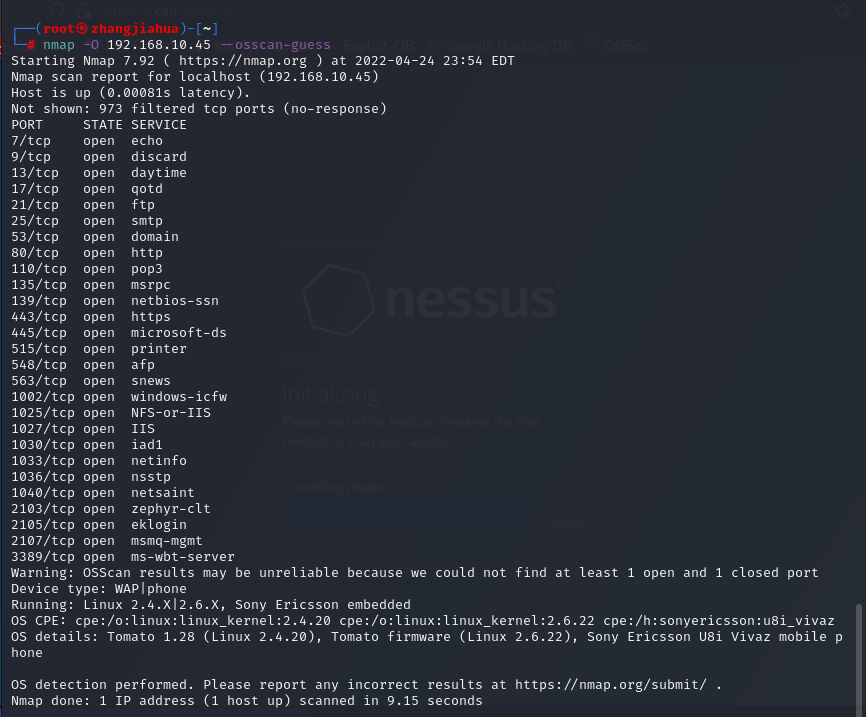

对操作系统类型和网络服务进行扫描

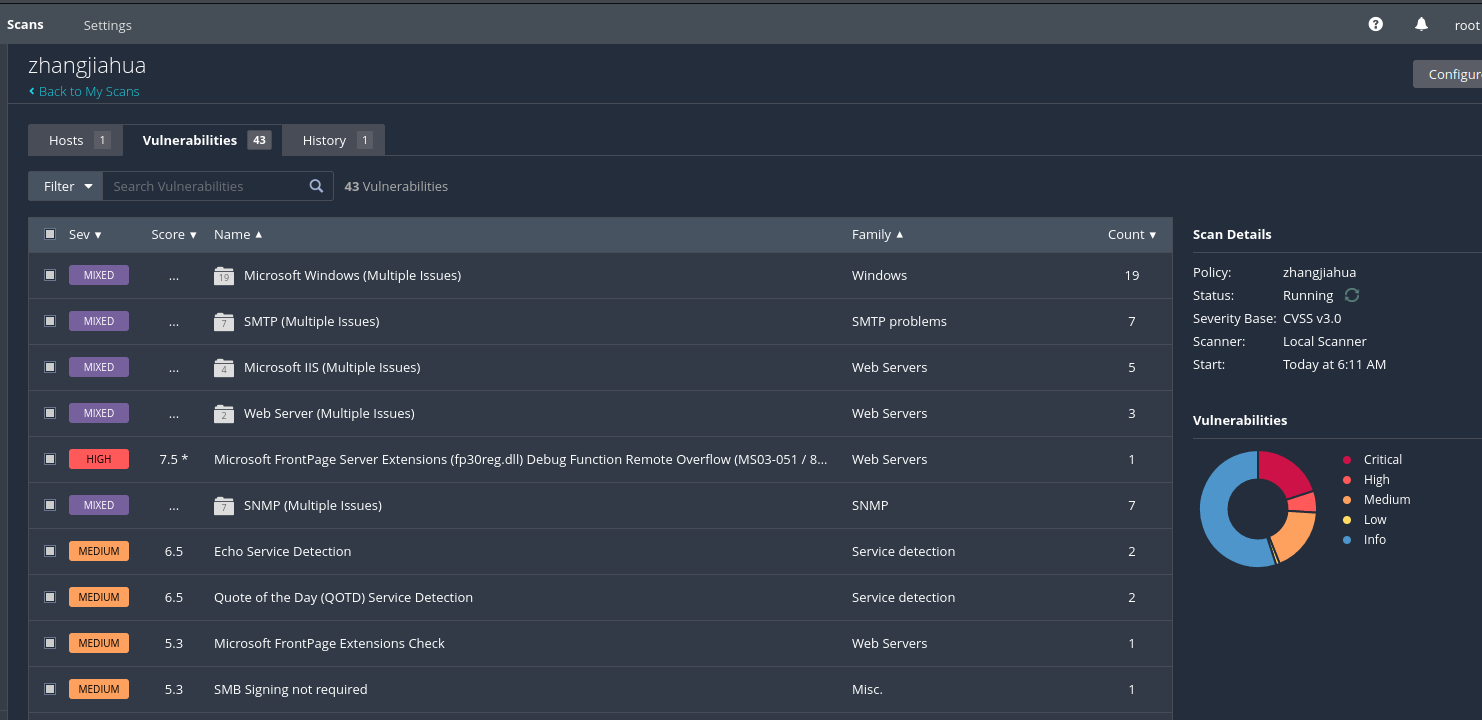

任务四:使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

安装nessus

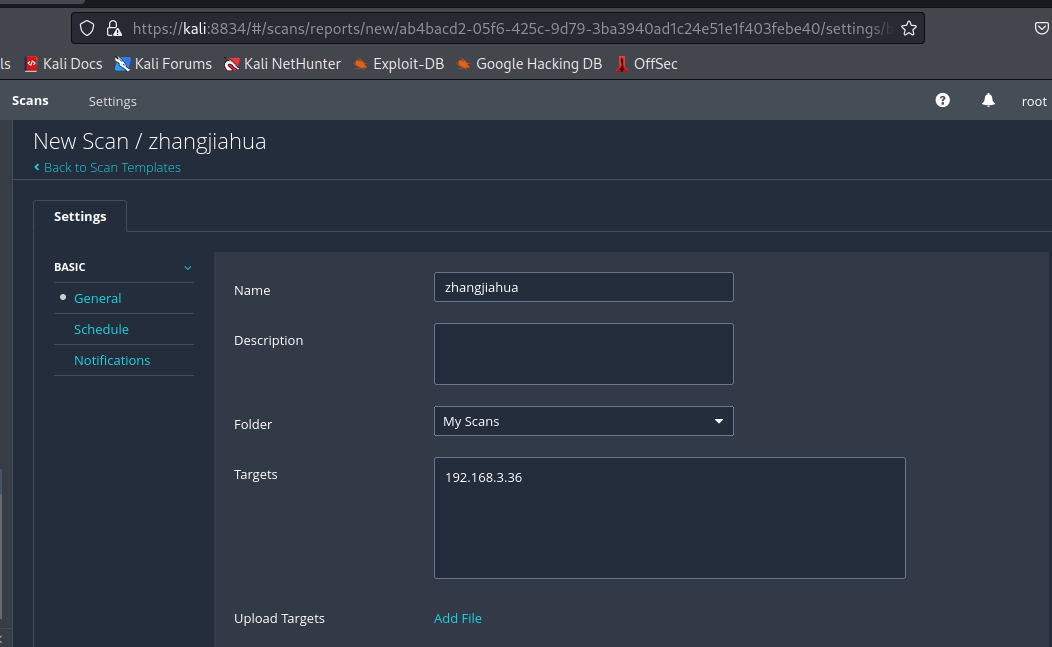

新建策略,新建扫描,配置靶机ip地址

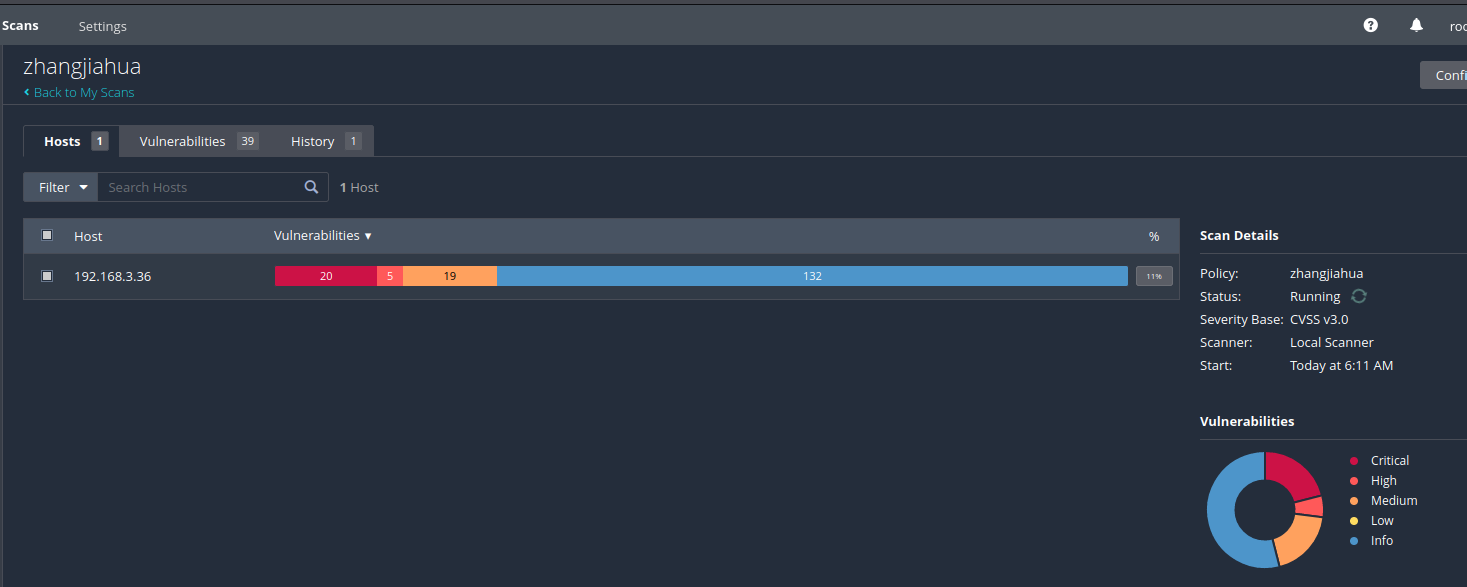

扫描结果

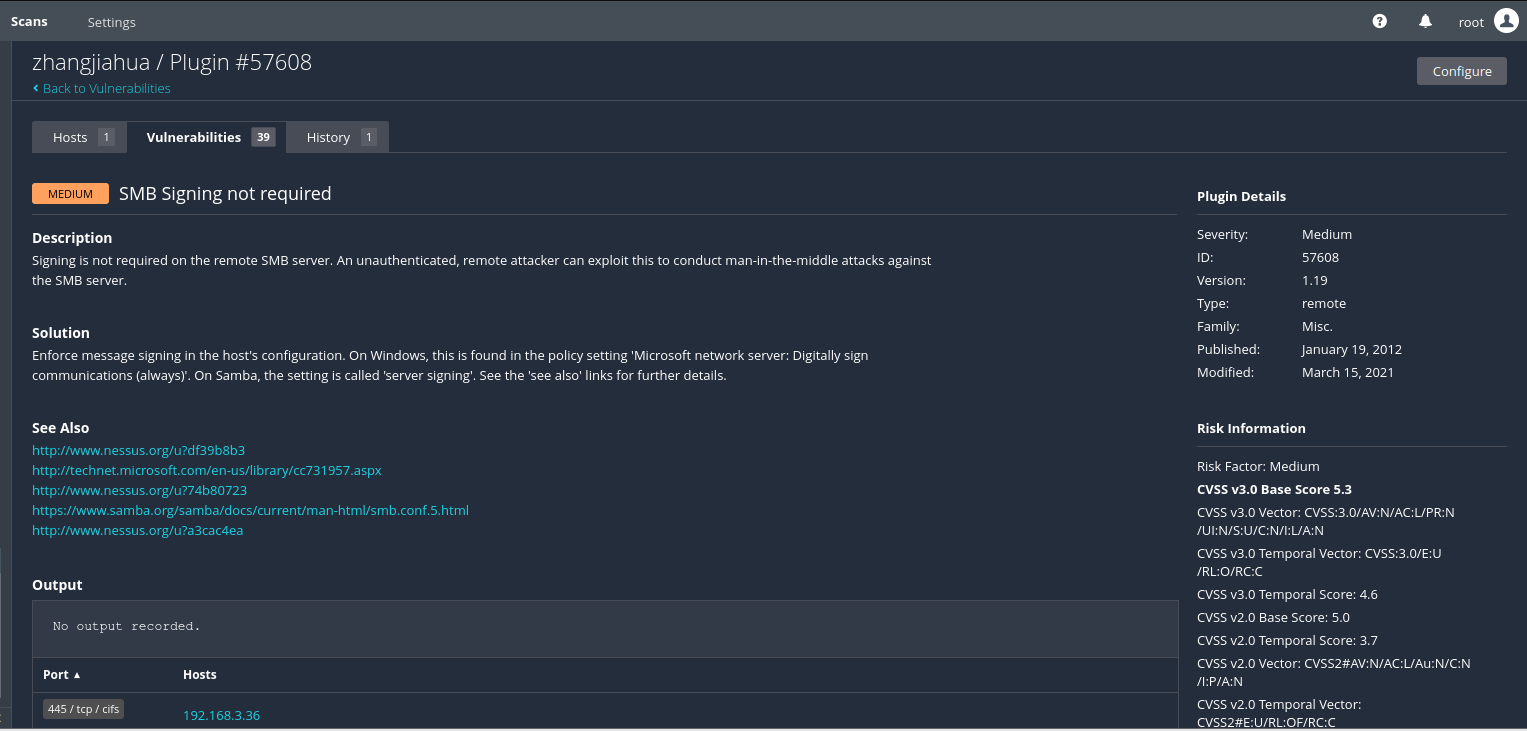

选择一个查看:

中级漏洞:不需要SMB签名

描述:

远端SMB服务器上不需要签名。未经身份验证的远程攻击者可以利用这一点对SMB服务器进行中间人攻击。

解决方案:

在主机配置中强制消息签名。在Windows上,可以在策略设置“Microsoft网络服务器:对通信进行数字签名(始终)”中找到。在Samba上,该设置称为“服务器签名”。有关更多细节,请参阅“参见”链接。

任务五

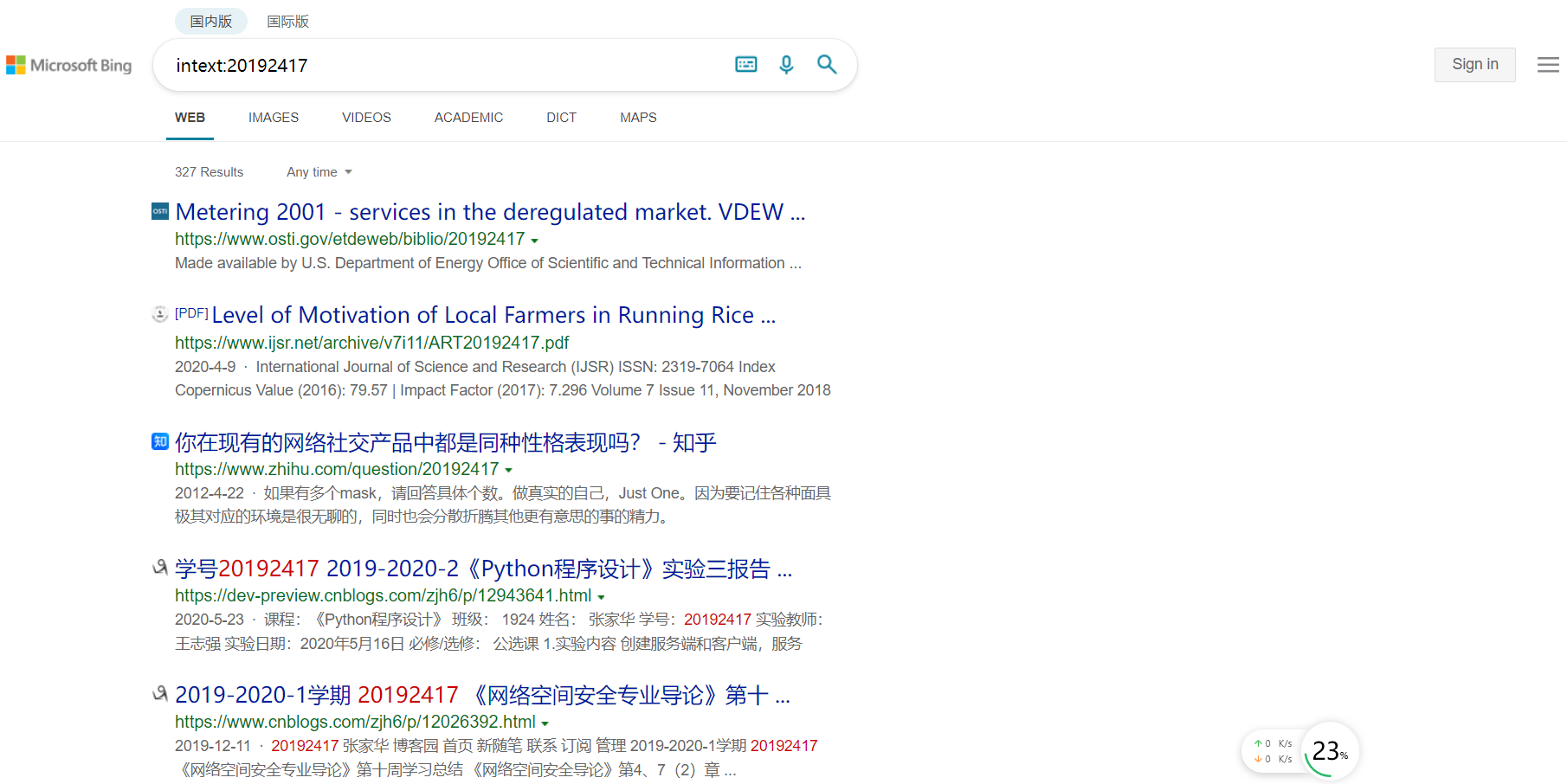

①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

②并练习使用Google hack搜集技能完成搜索

总结:搜索自己名字,发现了一堆成功人士,可惜不是我本人;手机号和身份证号都没有泄露问题;搜索学号,出现的是博客园自己写的博客

3.问题及解决方案

- 问题1:nessus提示API错误

- 问题1解决方案:它会提示清除浏览器cache并刷新页面,照做就ok

4.学习感悟、思考等

本次实验比较轻松,主要时间花在nessus的安装上。这些信息搜集技术王老师上课基本都演示过,我自己的实践感受是对于信息信息搜集,网上的工具、教程和资料都是比较丰富详尽的,也很适合自学。