Linux学习:ssh 服务

SSH 介绍

简单的来说,SSH 是 Secure SHell protocol 的简写 (安全的壳程序协议),它可以透过数据封包加密技术,将等待传输的封包加密后再传输到网络上, 因此,数据讯息当然就比较安全啰!这个 SSH 可以用来取代较不安全的 finger, R Shell (rcp, rlogin, rsh 等), talk 及 telnet 等联机模式。

相关概念

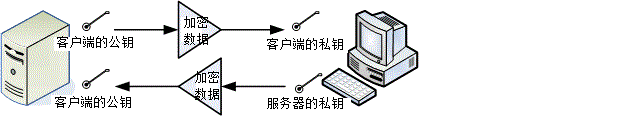

目前常见的网络封包加密技术通常是藉由所谓的『非对称密钥系统』来处理的。 主要是透过两把不一样的公钥与私钥 (Public and Private Key) 来进行加密与解密的过程。

由于这两把钥匙是提供加解密的功用, 所以在同一个方向的联机中,这两把钥匙当然是需要成对的!它的功用分别如下:

- 公钥 (public key):提供给远程主机进行数据加密的行为,也就是说,大家都能取得你的公钥来将数据加密的意思;

- 私钥 (private key):远程主机使用你的公钥加密的数据,在本地端就能够使用私钥来进行解密。由于私钥是这么的重要, 因此私钥是不能够外流的!只能保护在自己的主机上。

由于每部主机都应该有自己的密钥 (公钥与私钥),且公钥用来加密而私钥用来解密, 其中私钥不可外流。但因为网络联机是双向的,所以,每个人应该都要有对方的『公钥』才对!那如果以 ssh 这个通讯协议来说,在客户端与服务器端的相对联机方向上,应该有如下的加密动作:

http://cn.linux.vbird.org/linux_server/0310telnetssh_files/keypair-2.gif

SSH 的联机行为简介

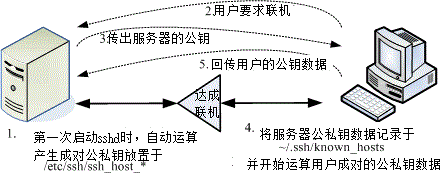

我们可以将 ssh 服务器端与客户端的联机步骤示意为下图,至于步骤说明如后:

http://cn.linux.vbird.org/linux_server/0310telnetssh_files/ssh-keypair2.gif

- 服务器建立公钥档: 每一次启动 sshd 服务时,该服务会主动去找 /etc/ssh/ssh_host* 的档案,若系统刚刚安装完成时,由于没有这些公钥档案,因此 sshd 会主动去计算出这些需要的公钥档案,同时也会计算出服务器自己需要的私钥档;

- 客户端主动联机要求: 若客户端想要联机到 ssh 服务器,则需要使用适当的客户端程序来联机,包括 ssh, pietty 等客户端程序;

- 服务器传送公钥档给客户端: 接收到客户端的要求后,服务器便将第一个步骤取得的公钥档案传送给客户端使用 (此时应是明码传送,反正公钥本来就是给大家使用的!);

- 客户端记录/比对服务器的公钥数据及随机计算自己的公私钥: 若客户端第一次连接到此服务器,则会将服务器的公钥数据记录到客户端的用户家目录内的 ~/.ssh/known_hosts 。若是已经记录过该服务器的公钥数据,则客户端会去比对此次接收到的与之前的记录是否有差异。若接受此公钥数据, 则开始计算客户端自己的公私钥数据;

- 回传客户端的公钥数据到服务器端: 用户将自己的公钥传送给服务器。此时服务器:『具有服务器的私钥与客户端的公钥』,而客户端则是: 『具有服务器的公钥以及客户端自己的私钥』,你会看到,在此次联机的服务器与客户端的密钥系统 (公钥+私钥) 并不一样,所以才称为非对称式密钥系统喔。

- 开始双向加解密: (1)服务器到客户端:服务器传送数据时,拿用户的公钥加密后送出。客户端接收后,用自己的私钥解密; (2)客户端到服务器:客户端传送数据时,拿服务器的公钥加密后送出。服务器接收后,用服务器的私钥解密。

在上述的第 4 步骤中,客户端的密钥是随机运算产生于本次联机当中的,所以你这次的联机与下次的联机的密钥可能就会不一样啦! 此外在客户端的用户家目录下的 ~/.ssh/known_hosts 会记录曾经联机过的主机的 public key ,用以确认我们是连接上正确的那部服务器。

SSH 相关命令

服务端

- 启用 ssh 服务

在目前的 Linux Distributions 当中,都是预设启动 SSH 的。

直接启动就是以 SSH daemon ,简称为 sshd 来启动的,所以,手动可以这样启动:

[root@www ~]# /etc/init.d/sshd restart

[root@www ~]# netstat -tlnp | grep ssh

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 :::22 :::* LISTEN 1539/sshd

客户端

1. 首先需要生成自己的私钥和公钥,命令如下:

ssh-keygen #然后默认回车就好

2. 连接服务器,命令如下:

[root@www ~]# ssh [-f] [-o 参数项目] [-p 非正规埠口] [账号@]IP [指令]

选项与参数:

-f :需要配合后面的 [指令] ,不登入远程主机直接发送一个指令过去而已;

-o 参数项目:主要的参数项目有:

ConnectTimeout=秒数 :联机等待的秒数,减少等待的时间

StrictHostKeyChecking=[yes|no|ask]:预设是 ask,若要让 public key

主动加入 known_hosts ,则可以设定为 no 即可。

-p :如果你的 sshd 服务启动在非正规的埠口 (22),需使用此项目;

[指令] :不登入远程主机,直接发送指令过去。但与 -f 意义不太相同。

# 1. 直接联机登入到对方主机的方法 (以登入本机为例):

[root@www ~]# ssh 127.0.0.1

The authenticity of host '127.0.0.1 (127.0.0.1)' can't be established.

RSA key fingerprint is eb:12:07:84:b9:3b:3f:e4:ad:ba:f1:85:41:fc:18:3b.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '127.0.0.1' (RSA) to the list of known hosts.

root@127.0.0.1's password: <==在这里输入 root 的密码即可!

Last login: Mon Jul 25 11:36:06 2011 from 192.168.1.101

[root@www ~]# exit <==离开这次的 ssh 联机

# 由于 ssh 后面没有加上账号,因此预设使用当前的账号来登入远程服务器

- 缺点:这样每次连接都会要求输入密码

当你登入远程服务器时,本机会主动的用接收到的服务器的 public key 去比对 ~/.ssh/known_hosts 有无相关的公钥, 然后进行底下的动作:

- 若接收的公钥尚未记录,则询问用户是否记录。若要记录 (范例中回答 yes 的那个步骤) 则写入 ~/.ssh/known_hosts 且继续登入的后续工作;若不记录 (回答 no) 则不写入该档案,并且离开登入工作;

- 若接收到的公钥已有记录,则比对记录是否相同,若相同则继续登入动作;若不相同,则出现警告信息, 且离开登入的动作。这是客户端的自我保护功能,避免你的服务器是被别人伪装的。

3. 为了避免每次连接输入密码,可以将客户端公钥复制到服务器上,命令如下:

ssh-copy-id username@127.0.0.1

这样之后每次连接就不用再输入密码。

浙公网安备 33010602011771号

浙公网安备 33010602011771号