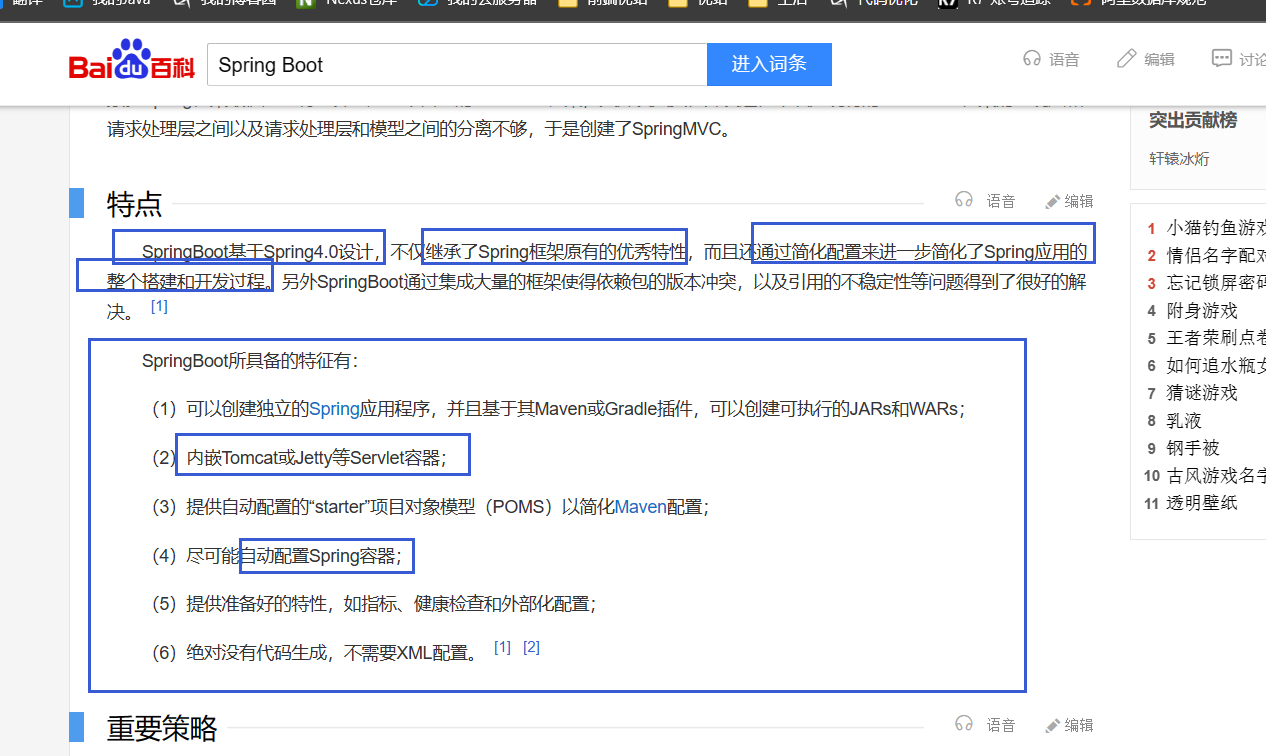

什么是Spring Boot?

百度百科一下

创建Spring Boot项目

通过官网来创建(了解)

这里面的创建方式不做过多说明,只需要在 官网 里面创建好了,然后下载解压,就可以了,我这里直接使用编辑器创建

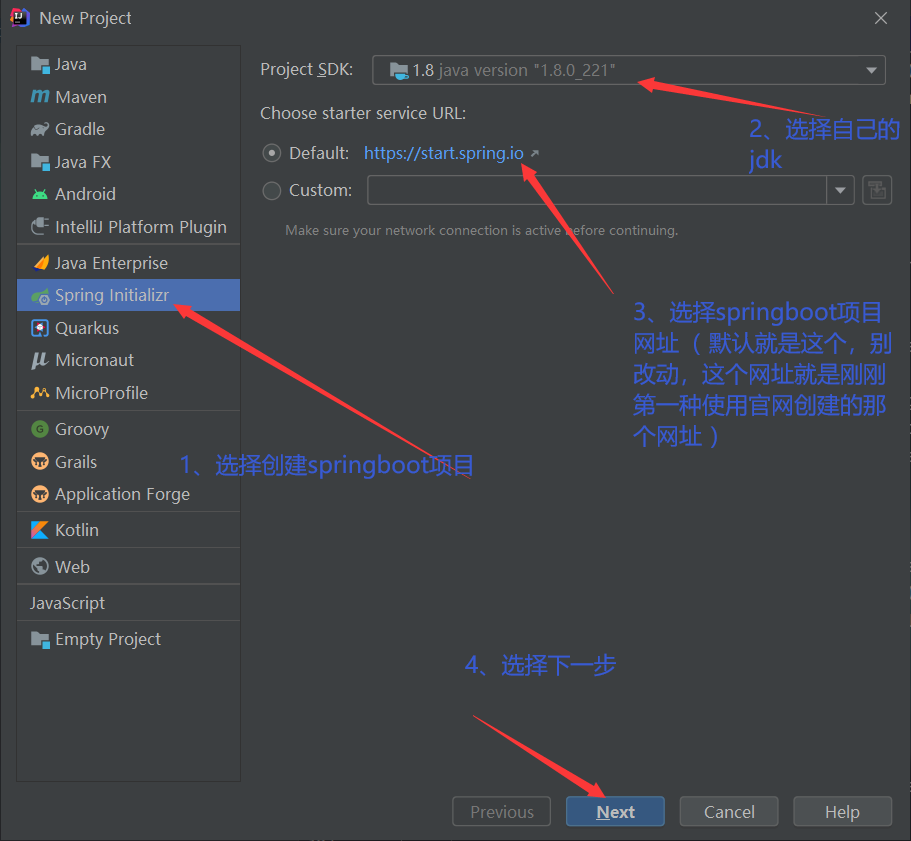

使用IDEA编辑器创建

提示:

有时会遇到使用上面的spring官网进行Spring Boot项目创建出现“链接不上“(没用魔法上网的原因),此时将上面的 start.spring.io custom自定义为阿里云的 https://start.aliyun.com 即可。

后面就是选择相应依赖,根据需要自行选择即可,然后就会自动拉取选择的依赖。

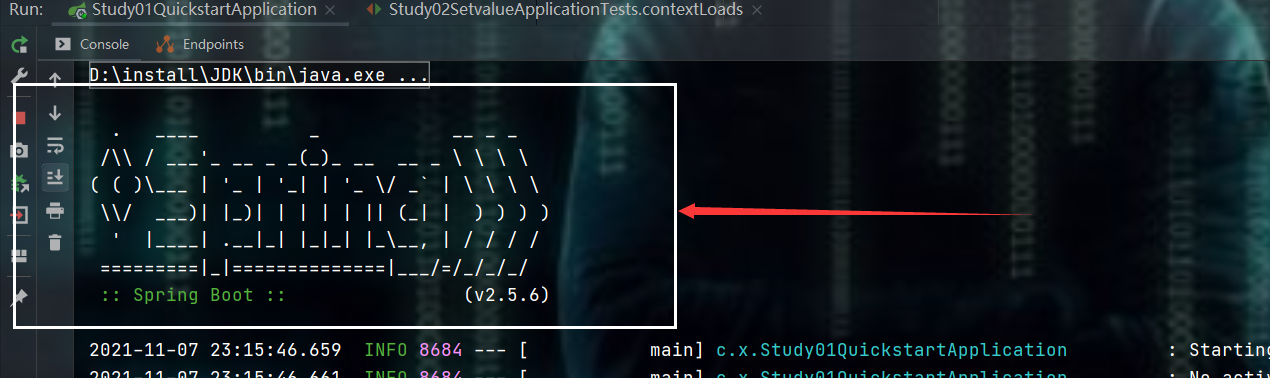

小彩蛋:banner

上面这玩意儿,我不想看到它。推荐一个网址:https://www.bootschool.net/ascii-art

在项目的resources资源目录下,新建一个banner.txt文件粘贴上述网址中复制的内容即可。

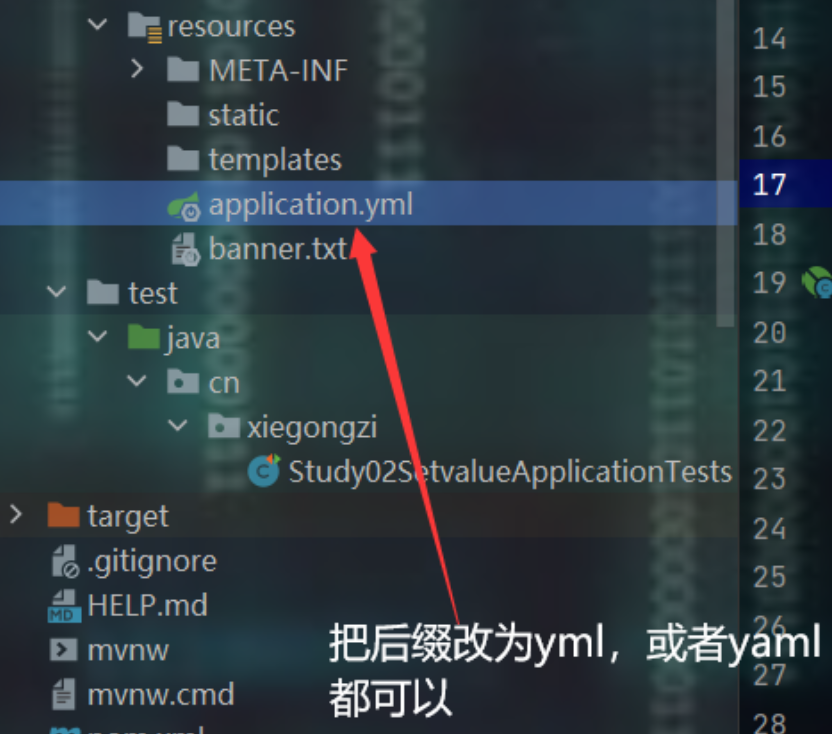

了解YAML语法

这玩意儿的语法就像如下图的类与属性的关系一样,层层递进的。

注意:

- 使用yml语法时,每句的结尾别有空格,容易出问题。

- IDEA中采用tab缩进没问题,但是:在其他地方,如:linux中,使用yml语法时,别用tab缩进,也容易导致程序启动不起来。

读取YAML自定义配置内容

提示:

自定义配置(读取YAML文件中内容)时可以用到这种小知识点,当然还可以使用

@value注解,看场景来使用即可。

准备工作:导入依赖

<!--这个jar包就是为了实体类中使用@ConfigurationProperties(prefix = "xxxx")这个注解而不报红-->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-configuration-processor</artifactId>

<optional>true</optional>

</dependency>

<!-- 也可选择不导入此依赖,而是在启动类中加入 @EnableConfigurationProperties(value = {上面那个注解所在类名.class})

这个注解是 org.springframework.boot.context.properties.EnableConfigurationProperties; 中的

-->

使用@ConfigurationProperties注解实现给实体类属性赋值

jsr303检验之Spring-Validation

jsr303这是数据检验的规范,基于这个的实现方式有好几个,自行百度一下,然后注解含义都是和下面列出来的差不多。

依赖

<!--校验依赖 -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-validation</artifactId>

</dependency>

可以搭配的注解如下:

| 检查类型 | 注解 | 解读 |

|---|---|---|

| @Validated | 使用在类上,声明该注解所在类需要使用Validation校验 | |

| 空检查 | ||

| @Null | 验证对象是否为null | |

| @NotNull | 验证对象是否不为null,无法查检长度为0的字符串 | |

| @NotBlank | 检查约束字符串是不是Null还有被Trim的长度是否大于0,只对字符串,且会去掉前后空格 | |

| @NotEmpty | 检查约束元素是否为NULL或者是EMPTY | |

| Booelan 检查 | ||

| @AssertTrue | 验证 Boolean 对象是否为 true | |

| @AssertFalse | 验证 Boolean 对象是否为 false | |

| 长度检查 | ||

| @Size(min =, max =) | 验证对象(Array,Collection,Map,String)长度是否在给定的范围之内 | |

| @Length(min =, max =) | 验证字符串长度是否在给定范围之内 | |

| 日期检查 | ||

| @Past | 验证 Date 和 Calendar 对象是否在当前时间之前,验证成立的话被注释的元素一定是一个过去的日期 | |

| @Future | 验证 Date 和 Calendar 对象是否在当前时间之后 ,验证成立的话被注释的元素一定是一个将来的日期 | |

| @Pattern(regex=, flag=) | 验证 String 对象是否符合正则表达式的规则,被注释的元素符合制定的正则表达式 regexp:正则表达式 flags:指定 Pattern.Flag 的数组,表示正则表达式的相关选项 |

|

| 数值检查 | 建议使用在Stirng、Integer类型,不建议使用在int类型上,因为表单值为“”时无法转换为int 但可以转换为Stirng为”“,Integer为null |

|

| @Min(value) | 验证 Number 和 String 对象是否大于等于指定的值 | |

| @Max(value) | 验证 Number 和 String 对象是否大于等于指定的值 | |

| @DecimalMax(value) | 被标注的值必须不大于约束中指定的最大值, 这个约束的参数是一个通过BigDecimal定义的最大值的字符串表示,小数存在精度 |

|

| @DecimalMin(value) | 被标注的值必须不小于约束中指定的最小值, 这个约束的参数是一个通过BigDecimal定义的最小值的字符串表示,小数存在精度 |

|

| @Digits | 验证 Number 和 String 的构成是否合法 | |

| @Digits(integer =, fraction =) | 验证字符串是否是符合指定格式的数字, interger指定整数精度,fraction指定小数精度 |

|

| @Range(min =, max =) | 被指定的元素必须在合适的范围内 例如 @Range(min = 10000, max = 50000, message =”range.bean.wage”) |

|

| @Valid | 递归地对关联对象进行校验, 如果关联对象是个集合或者数组,那么对其中的元素进行递归校验, 如果是一个map,则对其中的值部分进行校验(是否进行递归验证) |

|

| @CreditCardNumber | 信用卡验证 | |

| 验证是否是邮件地址,如果为null,不进行验证,算通过验证 | ||

| @ScriptAssert(lang =, script =, alias =) | 允许在验证数据时执行自定义的JavaScript或Groovy脚本。这个注解通常与@Validated一起使用 |

|

| @URL(protocol =, host =, port =, regexp =, flags =) | 是 Hibernate Validator 提供的注解,用于验证字符串是否是有效的URL如果不是有效URL,则验证失败且可能抛出 ConstraintViolationException |

@Valid和@Validated更详细的区别去这里:@陈老老老板:@Valid和@Validated的区别

@ScriptAssert(lang =, script =, alias =)示例:

import javax.validation.constraints.NotNull;

import javax.validation.constraintvalidation.ValidationMode;

import javax.validation.groups.Default;

import org.hibernate.validator.constraints.ScriptAssert;

public class User {

@NotNull

private String name;

@NotNull

private Integer age;

// Getters and setters omitted for brevity

@ScriptAssert(

lang = "javascript",

script = "java.util.Arrays.asList(18, 25, 35).contains(value.age)",

alias = "value",

reportOn = ValidationMode.NONE,

separator = ";",

groups = Default.class

)

public interface AgeCheck {

}

}

@URL(protocol =, host =, port =, regexp =, flags =) 示例:

import javax.validation.constraints.NotNull;

import javax.validation.constraints.URL;

public class Website {

@NotNull

@URL

private String url;

public String getUrl() {

return url;

}

public void setUrl(String url) {

this.url = url;

}

}

validation之groups分组校验

- 划分组:定义组接口、校验项分组

package com.zixq.entity;

import com.fasterxml.jackson.annotation.JsonFormat;

import jakarta.validation.groups.Default;

import lombok.AllArgsConstructor;

import lombok.Data;

import lombok.NoArgsConstructor;

import org.hibernate.validator.constraints.Length;

import org.hibernate.validator.constraints.Range;

import java.time.LocalDateTime;

/**

* <p>

* 分类实体类

* </p>

*

* <p>@author : ZiXieqing</p>

*/

@Data

@NoArgsConstructor

@AllArgsConstructor

public class CategoryEntity {

@Range(

min = 0,

max = Integer.MAX_VALUE,

groups = {get.class, remove.class}

) // 指定当前校验项所属分组 不指定groups时,默认是default分组

private Integer id;

@Length(

min = 1,

max = 15,

groups = {add.class, update.class}

)

private String categoryName;

@Range(min = 0, max = Integer.MAX_VALUE) // 不指定groups时,默认是default分组

private Integer createUserId;

@JsonFormat(shape = JsonFormat.Shape.STRING, pattern = "yyyy-MM-dd HH:mm:ss")

private LocalDateTime createTime;

/**

* 分组之间可以 extends继承 继承后校验项为:父类分组所有校验项+子类分组所有校验项

*/

public interface add extends Default {

}

public interface remove {

}

public interface update extends Default {

}

public interface get {

}

}

- 校验:指定使用哪个分组

package com.zixq.controller;

import com.zixq.entity.CategoryEntity;

import com.zixq.entity.Result;

import org.springframework.validation.annotation.Validated;

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestBody;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

/**

* <p>

* Validation的分组校验功能

* </p>

*

* <p>@author : ZiXieqing</p>

*/

@RestController

@RequestMapping("groups")

public class GroupsValidation {

@PostMapping("/add")

public Result add(@Validated(CategoryEntity.add.class)

@RequestBody CategoryEntity categoryEntity) {

System.out.println("categoryEntity = " + categoryEntity);

return Result.success(categoryEntity);

}

}

validation之自定义校验

在已提供的注解中不能满足我们需要时就可以使用Validation的自定义注解校验了

- 定义注解

package com.zixq.annotation;

import com.zixq.validation.StateValidation;

import jakarta.validation.Constraint;

import jakarta.validation.Payload;

import java.lang.annotation.*;

/**

* <p>

* Validation之自定义校验注解

* message、groups、payload 这三个参数必须有

* </p>

*

* <p>@author : ZiXieqing</p>

*/

@Documented

@Target({ElementType.FIELD, ElementType.PARAMETER})

@Retention(RetentionPolicy.RUNTIME)

@Constraint(

validatedBy = {StateValidation.class} // 指定注解逻辑是由哪个类来负责

)

public @interface State {

/**

* 校验错误时的提示信息

*/

String message() default "状态只能是:发布或草稿";

/**

* 分组

*/

Class<?>[] groups() default {};

/**

* 载荷:用来获取State注解的一些额外信息

*/

Class<? extends Payload>[] payload() default {};

}

- 定义注解逻辑类

package com.zixq.validation;

import com.zixq.annotation.State;

import io.micrometer.common.util.StringUtils;

import jakarta.validation.ConstraintValidator;

import jakarta.validation.ConstraintValidatorContext;

/**

* <p>

* Validation之自定义注解 state 的逻辑编写

* ConstraintValidator<A, T>

* A 为哪个自定义注解编写逻辑

* T 该自定义注解判定值的类型

* </p>

*

* <p>@author : ZiXieqing</p>

*/

public class StateValidation implements ConstraintValidator<State, String> {

/**

* 对自定义注解进行逻辑校验

* @param value 要判定的值

* @param context 验证器上下文

* @return true 通过校验,false 校验失败

*/

@Override

public boolean isValid(String value, ConstraintValidatorContext context) {

if (StringUtils.isBlank(value)) {

return false;

}

if (value.equals("发布") || value.equals("草稿")) {

return true;

}

return false;

}

}

- 根据编写的自定义注解适用范围进行使用

package com.zixq.controller;

import com.zixq.annotation.State;

import com.zixq.entity.Result;

import org.springframework.validation.annotation.Validated;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RequestParam;

import org.springframework.web.bind.annotation.RestController;

/**

* <p>

* Validation之自定义校验功能

* </p>

*

* <p>@author : ZiXieqing</p>

*/

@RestController

@RequestMapping("custom")

@Validated

public class CustomValidation {

@GetMapping("/validation")

public Result validation(@RequestParam(name = "confirm", required = true)

@State String confirm) {

System.out.println("confirm = " + confirm);

return Result.success(confirm);

}

}

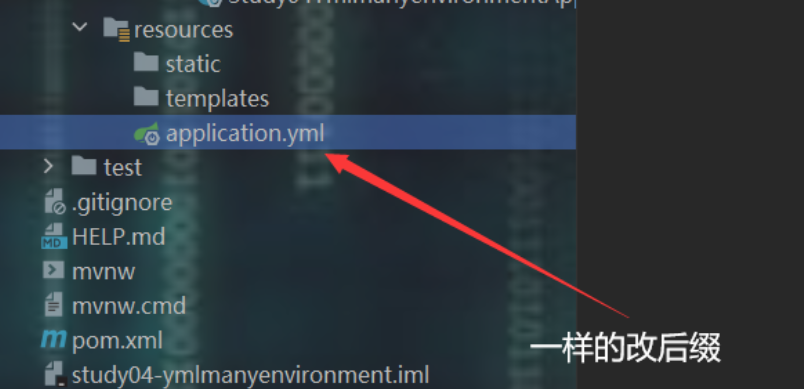

YAML多环境配置:Spring Profiles

采用 --- 分隔符

提示

此种方式不推荐使用

缺点:放在一个配置文件中,内容过多,不易修改

配置方式如下:

# 通用配置

server:

port: 1111

spring:

application:

name: application-name # 应用名称

profiles:

active: dev # 激活那套环境配置

# 采用 --- 分隔符分开多套配置

---

# dev开发环境配置

spring:

config:

activate:

on-profile: dev # 当前环境配置叫什么名字

server:

port: 2222

---

# test测试环境配置

server:

port: 3333

spring:

config:

activate:

on-profile: test # 当前环境配置叫什么名字

---

# prod 生产(线上)环境配置

server:

port: 4444

spring:

config:

activate:

on-profile: prod # 当前环境配置叫什么名字

多个yml配置文件

推荐使用

application.yml公用配置,且定义使用那套环境配置(spring.profiles.active)application-test.yml测试环境配置appilication-dev.yml开发环境配置appilication-prod.yml生产环境配置

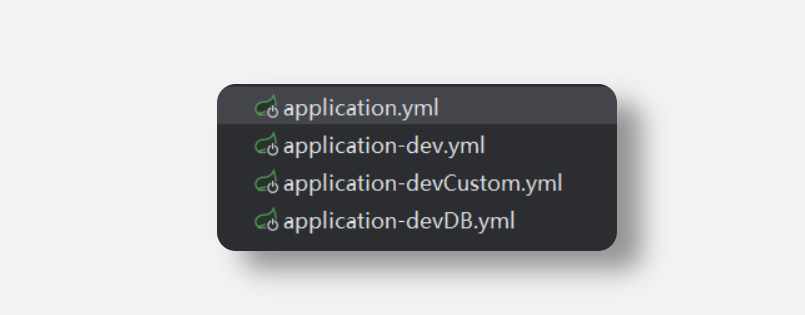

profiles之分组 group

依赖

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

application.yml

# 通用环境配置 + 激活那一套配置(这套环境需要的另外配置文件)

spring:

profiles:

group:

dev: devCustom,devDB

active: dev

application-dev.yml

# 开发环境配置

server:

port: 10086

spring:

config:

activate:

on-profile: dev

application-devCustom.yml

# 开发环境自定义相关配置

minio:

endpoint: http://localhost:9000

accessKey: minioadmin

secretKey: minioadmin

bucketName: test-bucket

application-devDB.yml

# 开发环境的数据库相关配置

spring:

datasource:

driver-class-name: com.mysql.jdbc.Driver

url: jdbc:mysql://localhost:3306/spring-boot-test?useUnicode=true&characterEncoding=utf-8&useSSL=false&serverTimezone=Asia/Shanghai

username: root

password: 072413

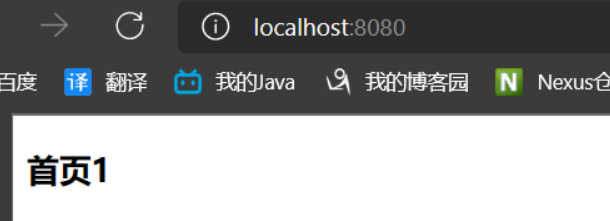

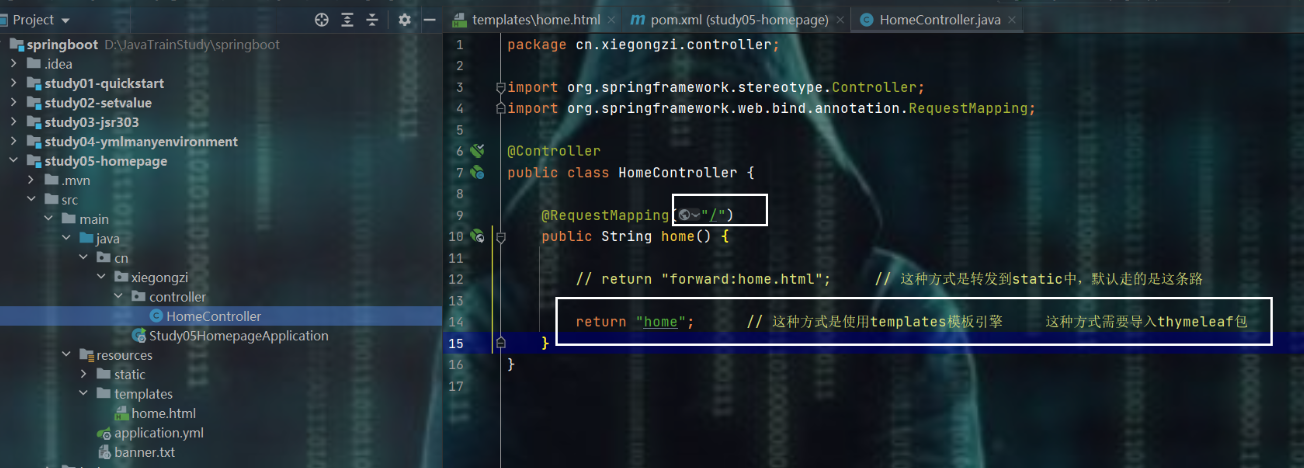

设置默认首页

这是Spring Boot + thmeleaf响应式编程的技术,现在前后端分离,这种东西其实没什么鸟用。

页面在static目录中时

直接在controller中编写跳转地址即可。

页面在templates模板引擎中时

- 这种需要导入相应的启动器

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-thymeleaf</artifactId>

</dependency>

- 编写controller

简单认识thymeleaf

这是 Spring Boot + thymeleaf 响应式编程的技术,现在前后端分离,这种东西其实没什么鸟用。

官网学习地址:https://www.thymeleaf.org/doc/tutorials/3.0/usingthymeleaf.html

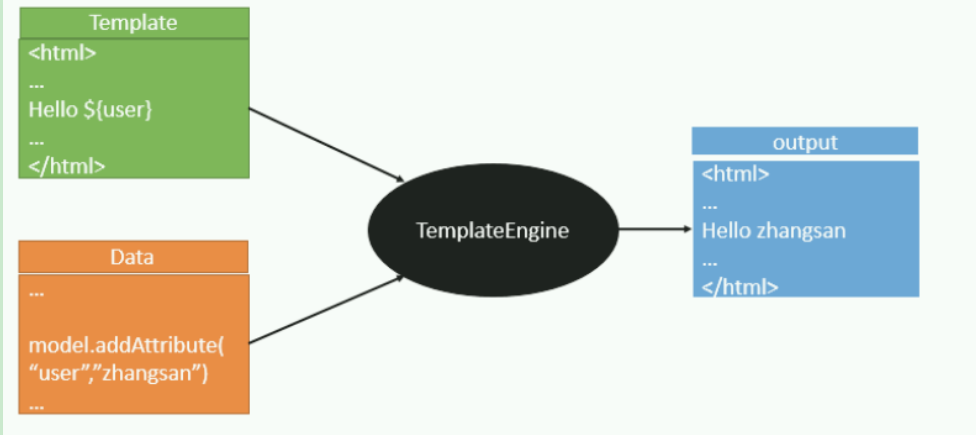

什么是thymeleaf?

一张图看明白:

解读:

-

前端交给我们的页面,是html页面。如果是我们以前开发,我们需要把他们转成jsp页面,jsp好处就是当我们查出一些数据转发到JSP页面以后,我们可以用jsp轻松实现数据的显示,及交互等。

-

jsp支持非常强大的功能,包括能写Java代码,但是,Spring Boot是以jar的方式,不是war,第二,我们用的还是嵌入式的Tomcat,所以,Spring Boot现在默认是不支持jsp的。

-

那不支持jsp,如果我们直接用纯静态页面的方式,那给我们开发会带来非常大的麻烦,那怎么办?

Spring Boot推荐使用模板引擎:

-

模板引擎,jsp就是一个模板引擎,还有用的比较多的FreeMaker、Velocity,再多的模板引擎,他们的思想都是一样的,Spring Boot推荐使用thymeleaf。

-

模板引擎的作用就是我们来写一个页面模板,比如有些值,是动态的,我们写一些表达式。而这些值从哪来?就是我们在后台封装一些数据。然后把这个模板和这个数据交给模板引擎,模板引擎按照我们封装的数据把这表达式解析出来、填充到我们指定的位置,然后把这个数据最终生成一个我们想要的内容从而最后显示出来,这就是模板引擎。

-

不管是jsp还是其他模板引擎,都是这个思想。只不过,不同模板引擎之间,他们可能语法有点不一样。其他的就不介绍了,这里主要介绍一下Spring Boot给我们推荐的Thymeleaf模板引擎,这模板引擎,是一个高级语言的模板引擎,他的这个语法更简单。而且功能更强大。

-

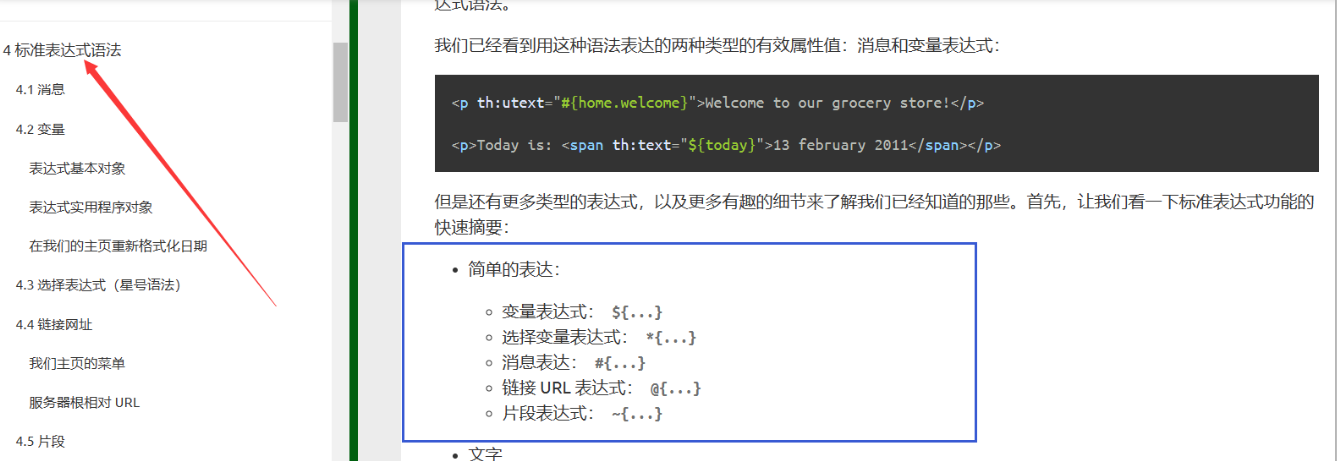

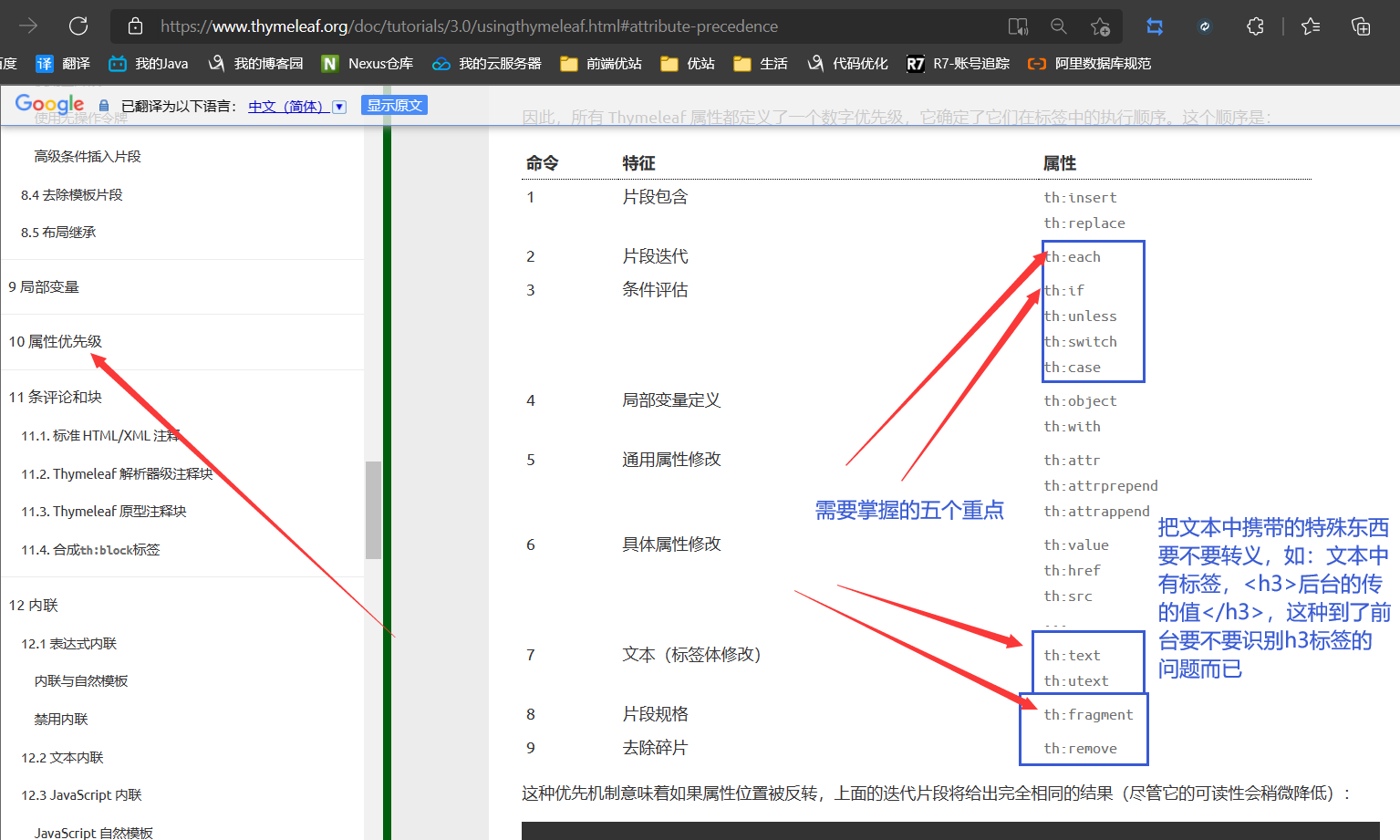

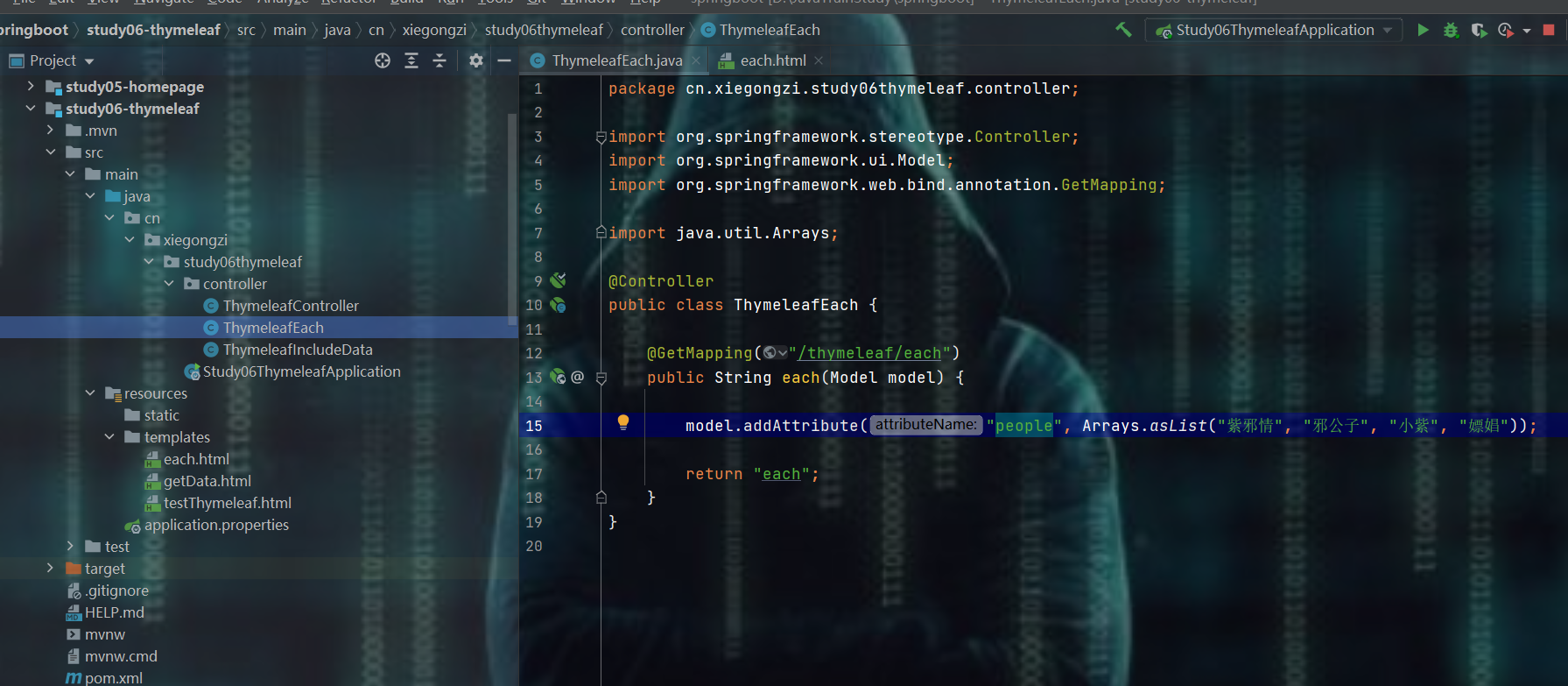

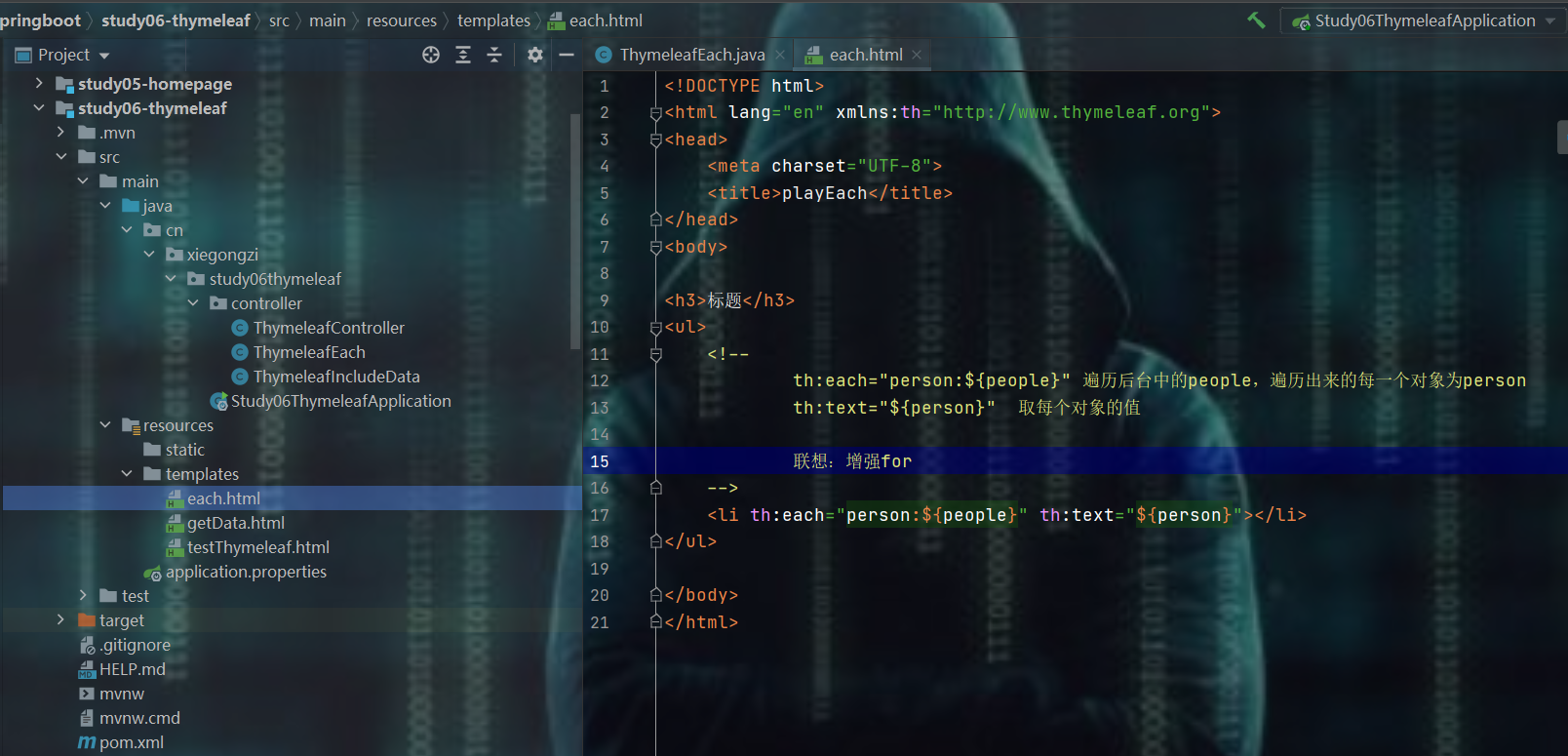

thymeleaf的取数据方式

官网中有说明

提取出来看一下,从而在Spring Boot中演示一下。

简单的表达:

变量表达式: ${...}

选择变量表达式: *{...}

消息表达: #{...}

链接 URL 表达式: @{...}

片段表达式: ~{...}

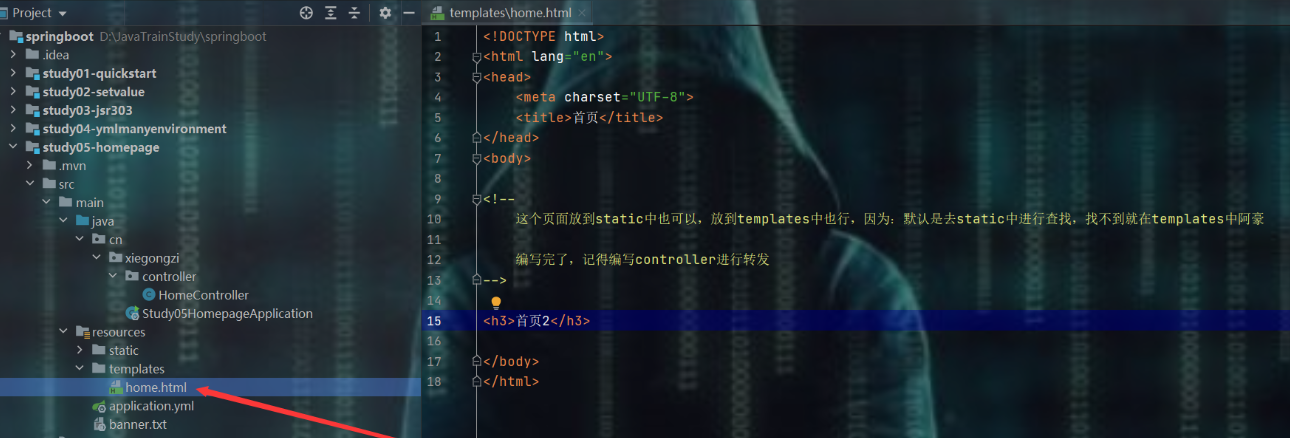

Spring Boot中使用thymeleaf

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-thymeleaf</artifactId>

</dependency>

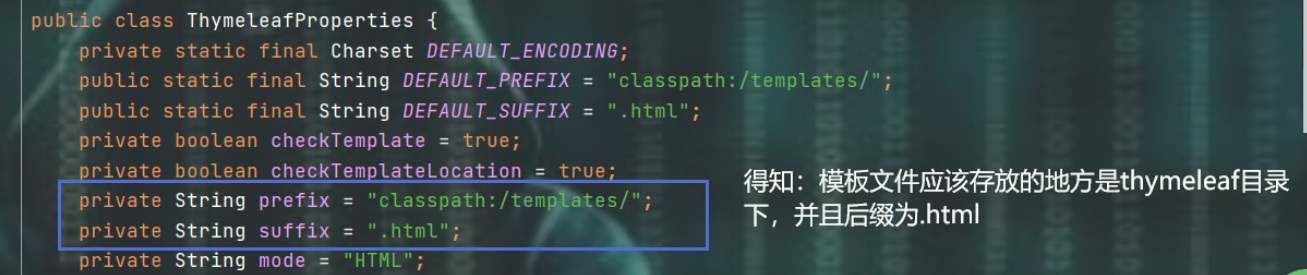

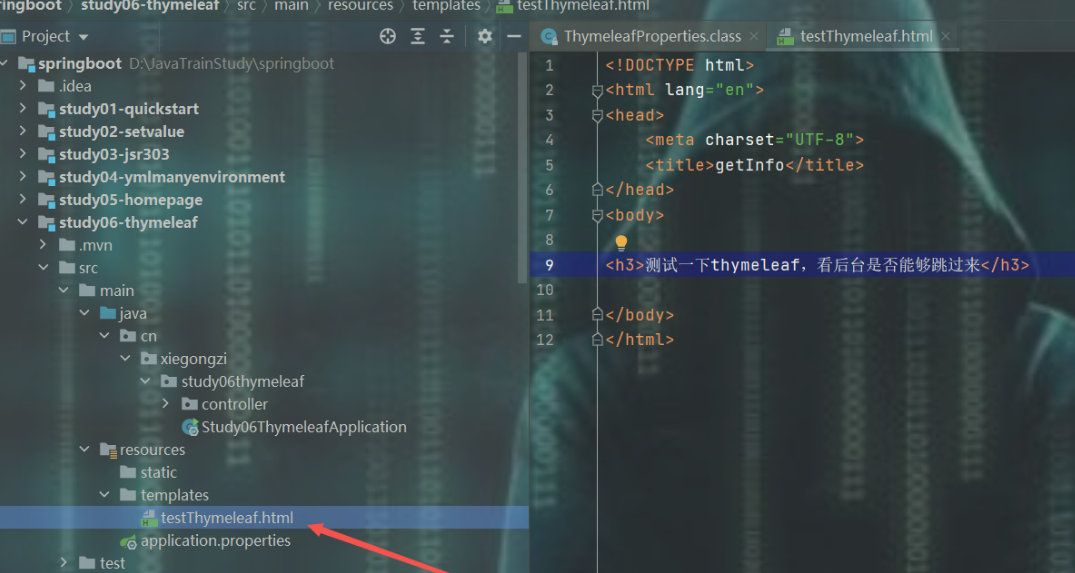

怎么使用thymeleaf?

这个问题换言之就是:html文件应该放到什么目录下。

前面我们已经导入了依赖,那么按照Spring Boot的原理(自行百度),底层会帮我们导入相应的东西,并做了相应的配置,那么就去看一下源码,从而知道我们应该把文件放在什么地方。

提示:

Spring Boot中和配置相关的都在

xxxxxProperties文件中、

因此:去看一下thymeleaf对应的thymeleafProperties文件。

那就来建一个。

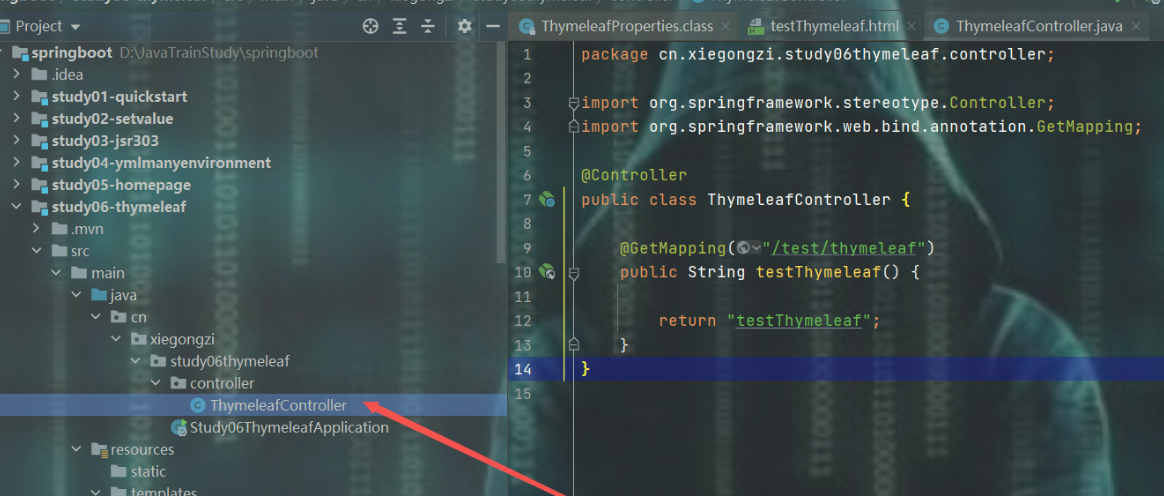

编写controller,让其跳到templates目录的页面中去。

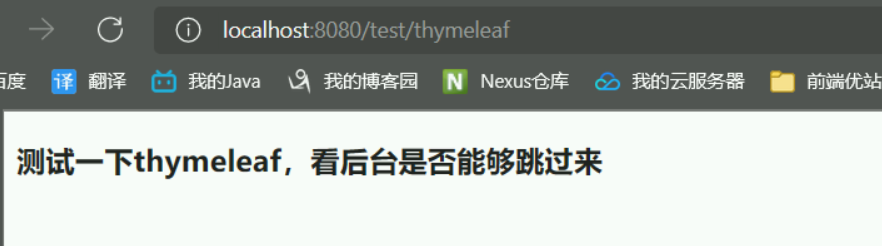

测试

成功跳过去了

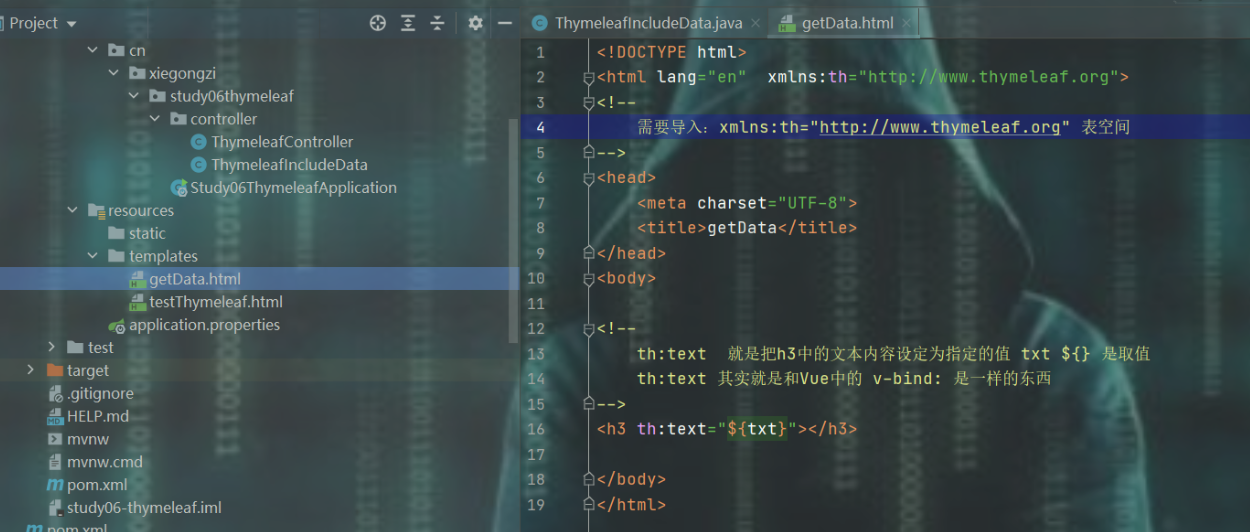

延伸:传输数据

开胃菜

参照官网来。这里只演示 变量表达式: ${...} ,其他的都是一样的原理。

简单的表达:

变量表达式: ${...}

选择变量表达式: *{...}

消息表达: #{...}

链接 URL 表达式: @{...}

片段表达式: ~{...}

- 编写后台,存入数据

- 在前台获取数据

表空间约束链接如下,这个在thymeleaf官网中有。

xmlns:th="http://www.thymeleaf.org"

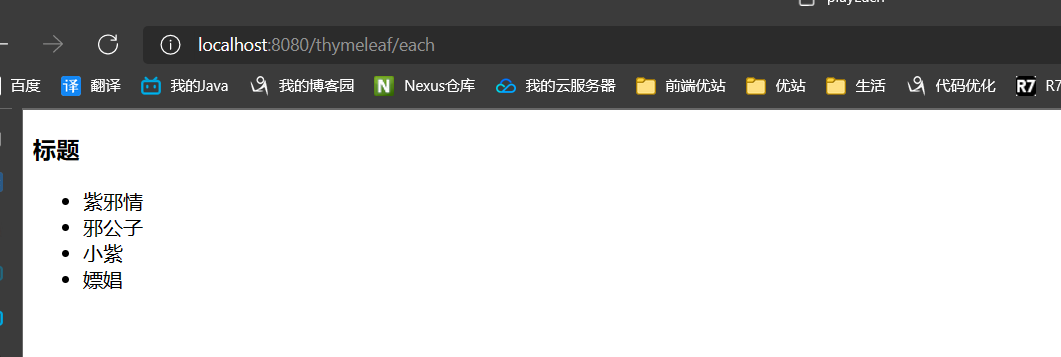

- 测试

开整

- 后台

- 前台

- 测试

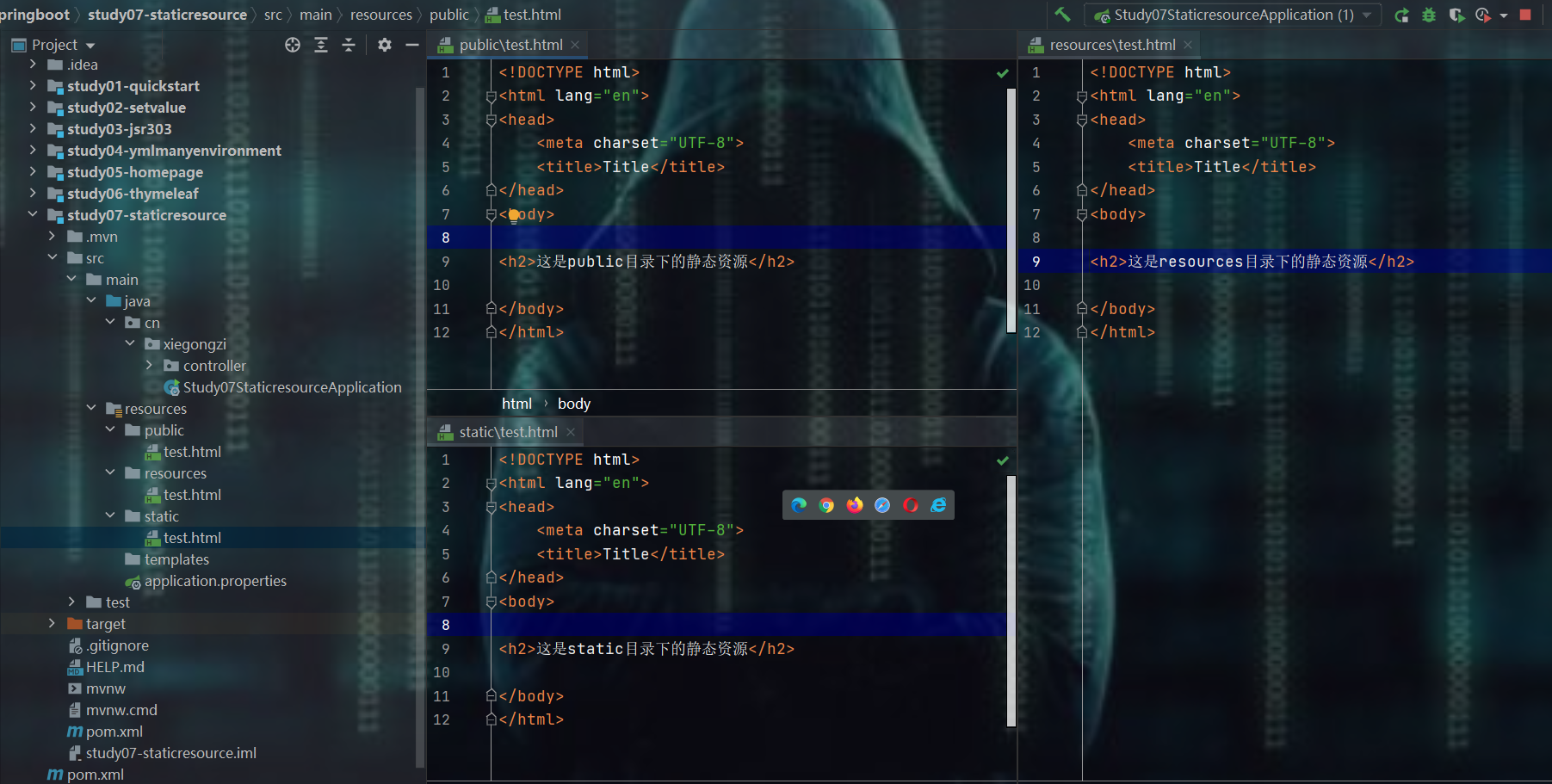

静态资源处理方式

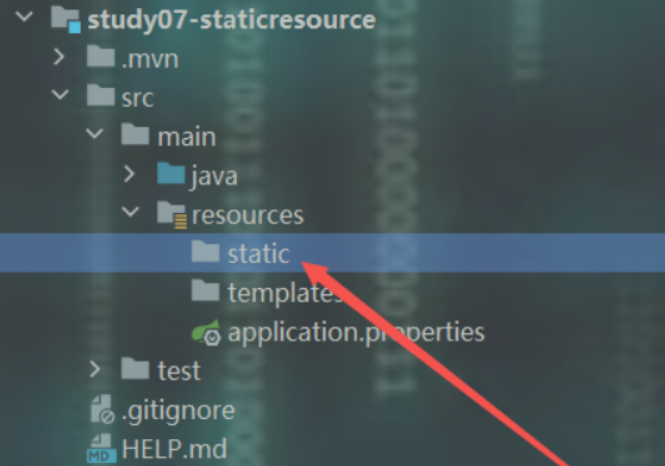

在前面玩了thymeleaf,在resources中还有一个目录是static

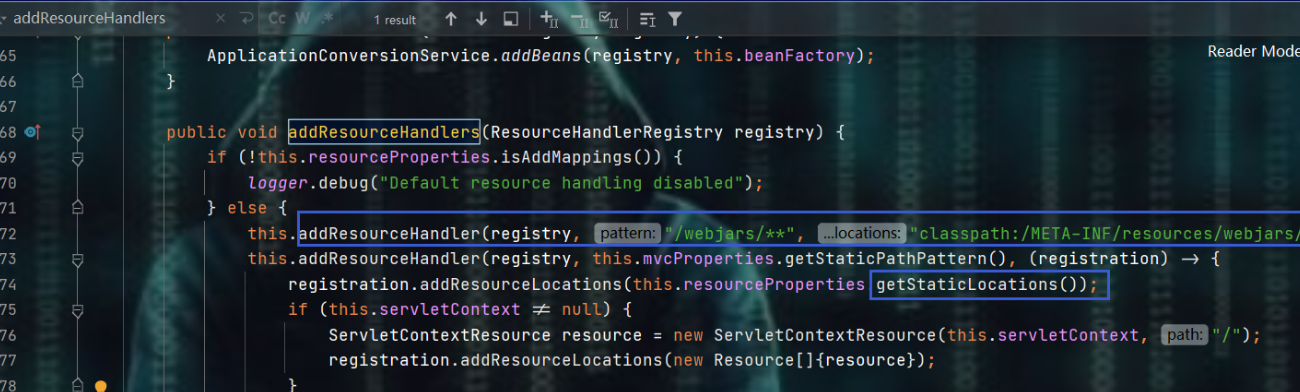

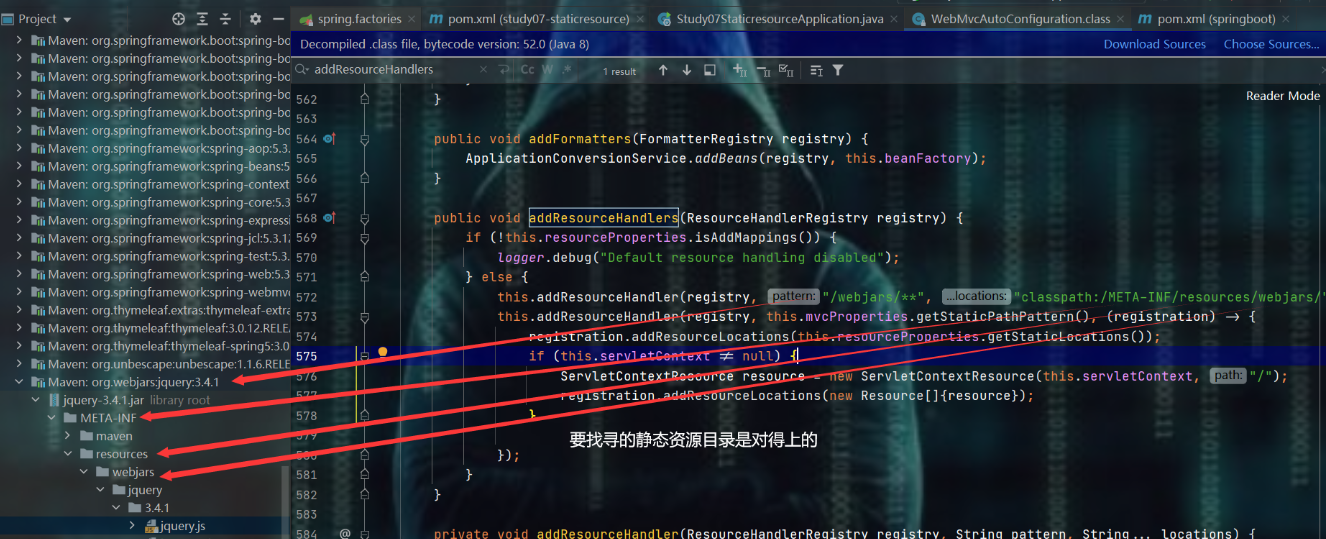

那么就来研究一下静态资源:Spring Boot底层是怎么去装配静态资源的?都在WebMvcAutoConfiguration有答案,去看一下。

通过上述的源码发现两个东西:webjars 和 getStaticLocations()。

webjars的方式处理静态资源

webjars的官网:https://www.webjars.org/all

进去之后里面就是各种各样的jar包。

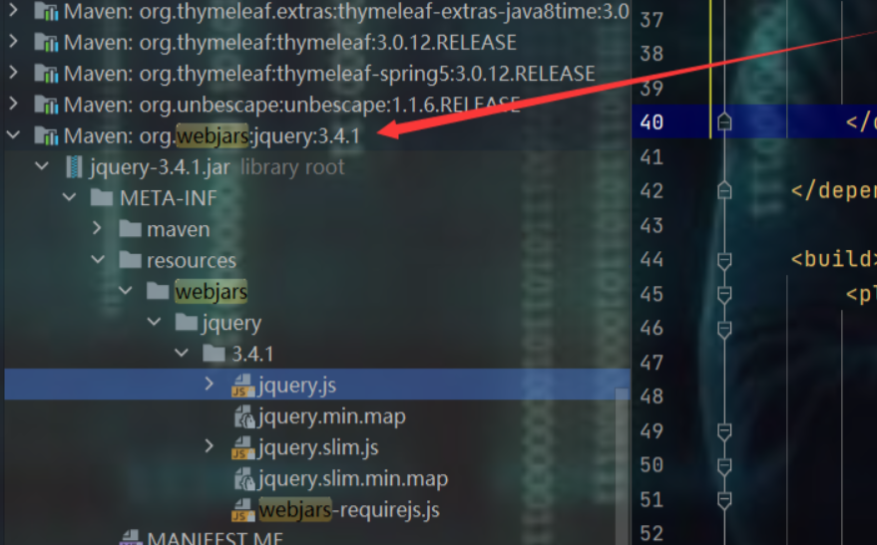

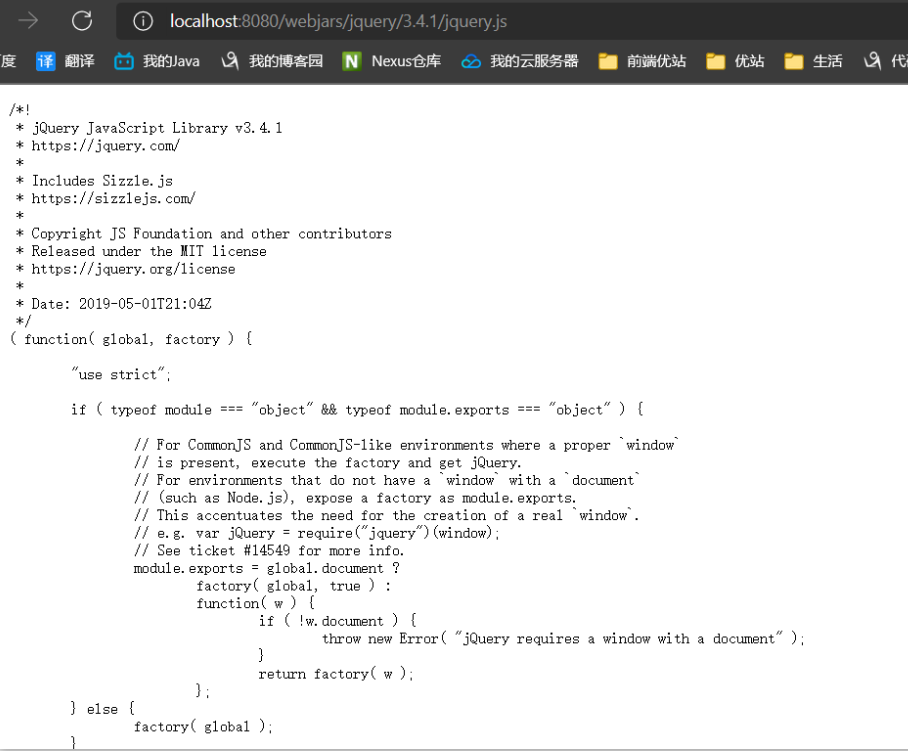

使用jQuery做演示: 导入jQuery的依赖

<dependency>

<groupId>org.webjars</groupId>

<artifactId>jquery</artifactId>

<version>3.4.1</version>

</dependency>

导入之后:发现多了这么一个jar包,现在我们去直接访问一下。

是可以直接访问的,为什么?

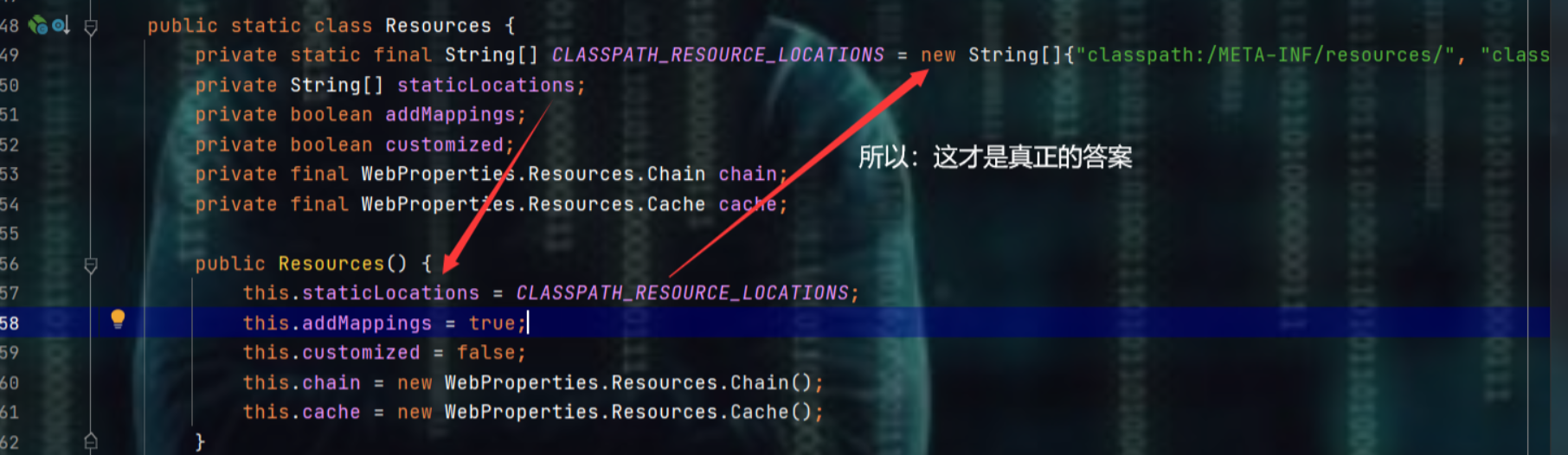

getStaticLocations()点进去看一下。发现是如下这么一个方法。

public String[] getStaticLocations() {

return this.staticLocations;

}

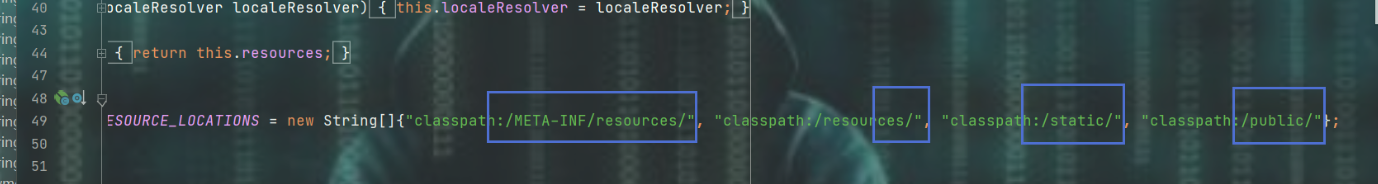

查看staticLocations。

// 这个就不多说明,指的就是再建一个META-INF文件夹,里面再建一个resources目录

// 参照Java基础中的web项目目录

"classpath:/META-INF/resources/",

"classpath:/resources/",

"classpath:/static/",

"classpath:/public/"

发现有四种方式可以放静态资源,那就来测试一下。

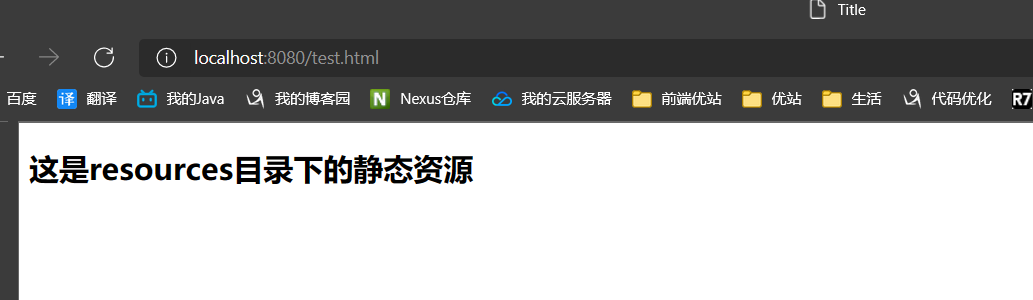

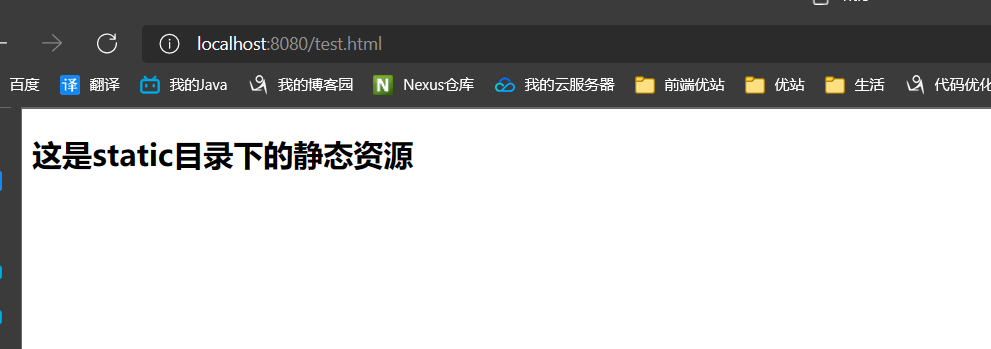

resources / static / public的优先级

测试

发现resources下的优先级最高。

删掉resources中的资源文件,继续测试

发现static目录其次。

总结:resources、static、public优先级

优先级为:resources > static > public

资源放置建议:

- public:放置公有的资源,如:img、js、css....

- static:放置静态访问的页面,如:登录、注册....

- resources:应该说是templates,放置动态资源,如:用户管理.....

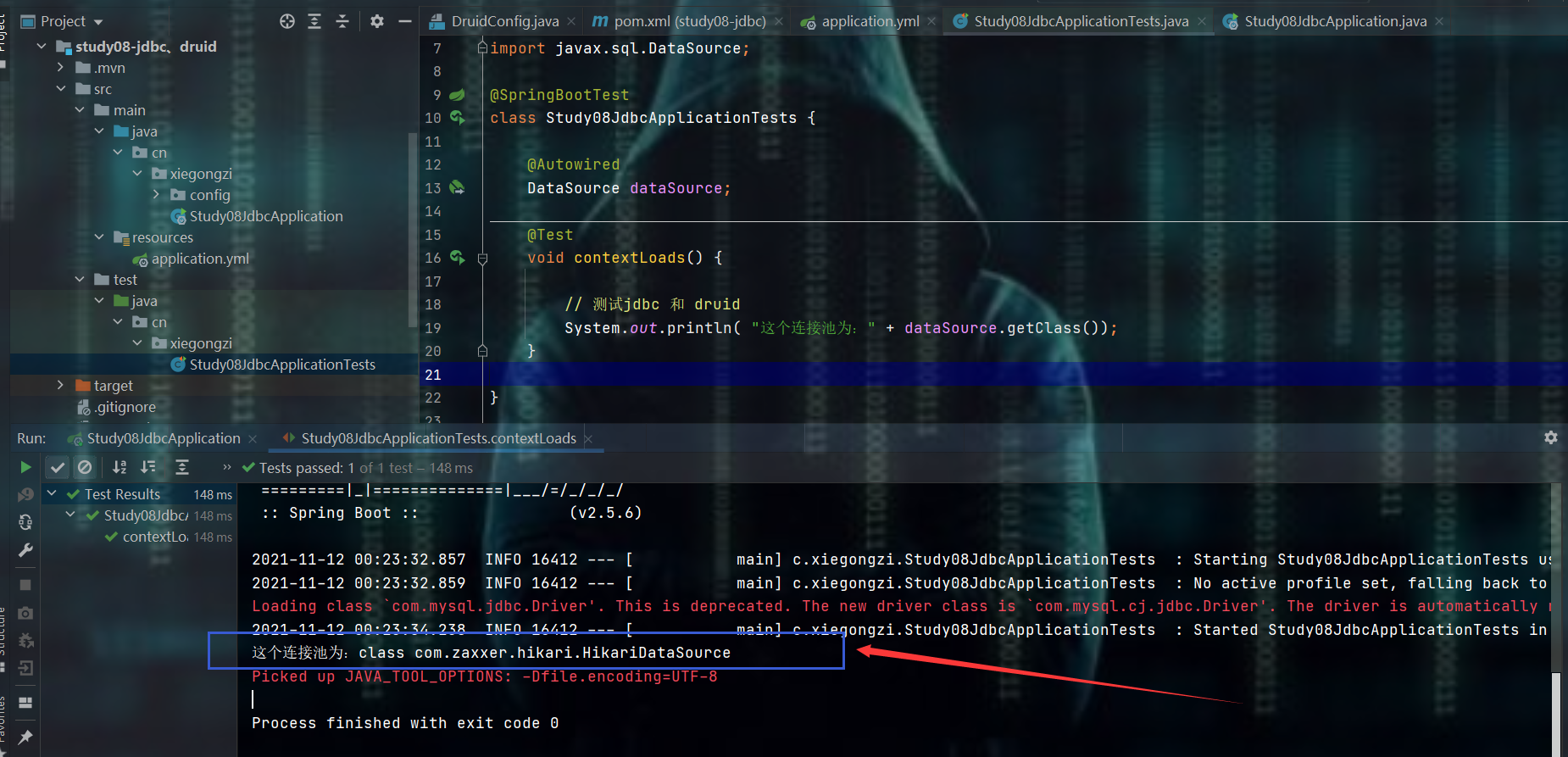

整合JDBC、Druid、Druid实现日志监控

整合JDBC

- 依赖

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-jdbc</artifactId>

</dependency>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<scope>runtime</scope>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

- 编写

application.yml

spring:

datasource:

driver-class-name: com.mysql.jdbc.Driver

url: jdbc:mysql://localhost:3306/mybatis_spring?useUnicode=true&characterEncoding=utf-8

username: root

# 注意:在yml中,这种自己写的内容最好用字符串写法,以后玩Redis也是一样,不然有时出现坑,

# 即:密码无效 / 这里面填入的值没有解析出来,不匹配

password: "072413"

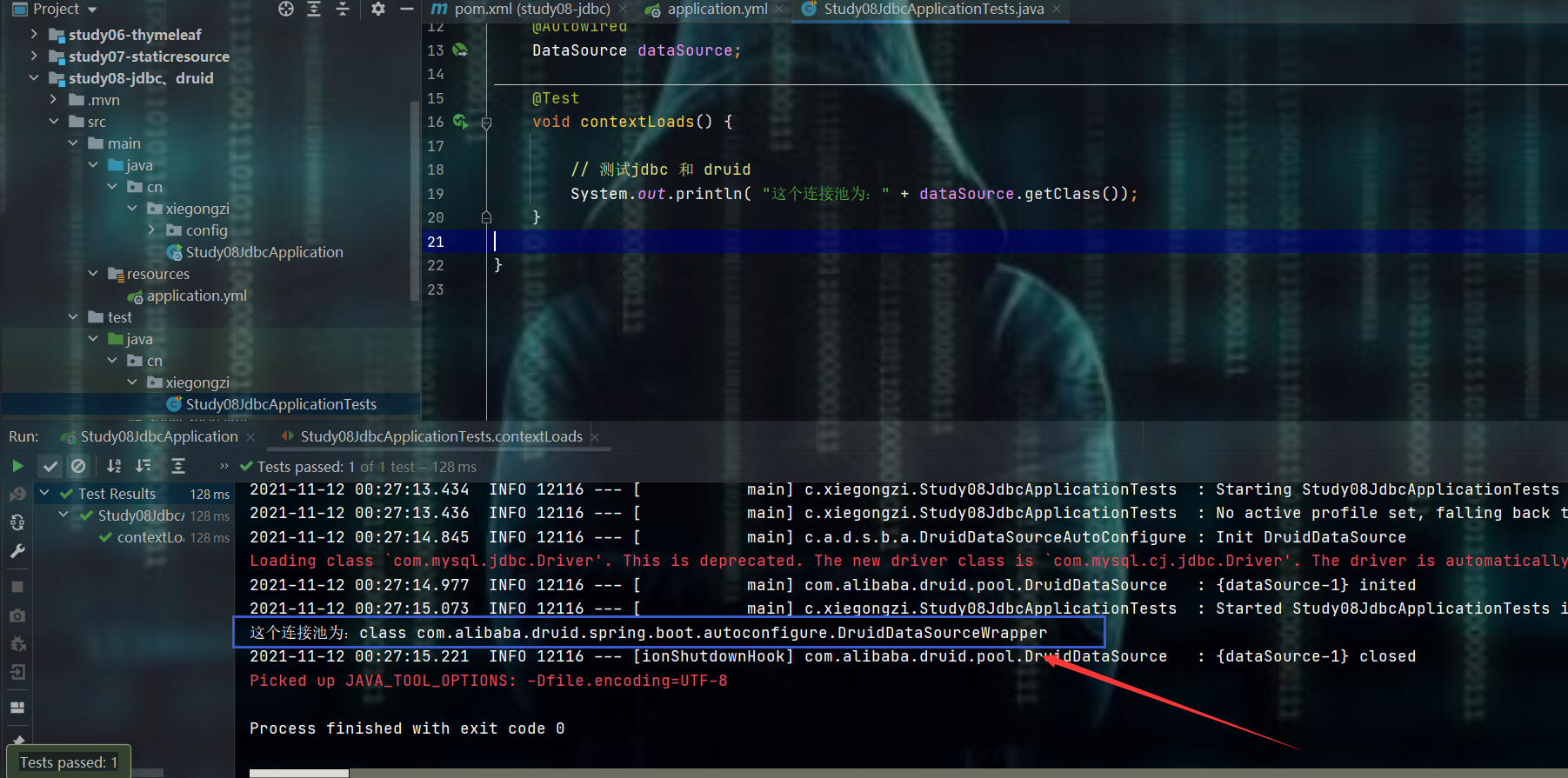

- 测试

整合Druid

- 依赖

<!--要玩druid的话,需要导入下面这个依赖 -->

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>druid-spring-boot-starter</artifactId>

<version>1.2.8</version>

</dependency>

- 修改yml文件

spring:

datasource:

type: com.alibaba.druid.pool.DruidDataSource # 指定数据源类型为Druid

driver-class-name: com.mysql.cj.jdbc.Driver # 根据你使用的数据库驱动来填写

url: jdbc:mysql://localhost:3306/test?useUnicode=true&characterEncoding=utf8&serverTimezone=UTC

username: your_username

password: your_password

# Druid 配置

druid:

# 初始化大小,最小连接池大小

initial-size: 5

# 最大活跃连接数

max-active: 20

# 最小空闲连接数

min-idle: 5

# 配置获取连接等待超时的时间

max-wait: 60000

# 配置间隔多久才进行一次检测,检测需要关闭的空闲连接,单位是毫秒

time-between-eviction-runs-millis: 60000

# 配置一个连接在池中最小生存的时间,单位是毫秒

min-evictable-idle-time-millis: 300000

# 打开PSCache,并且指定每个连接上PSCache的大小

pool-prepared-statements: true

max-pool-prepared-statement-per-connection-size: 20

# 配置监控统计拦截的filters,去掉后监控界面sql无法统计,'wall'用于防火墙

filters: stat,wall,log4j

# 监控统计日志打印的格式,可以通过%format控制台输出格式

web-stat-filter:

enabled: true

url-pattern: /*

exclusions: "*.js,*.gif,*.jpg,*.png,*.css,*.ico,/druid/*"

stat-view-servlet:

enabled: true

url-pattern: /druid/*

login-username: admin

login-password: admin

# 允许清空StatViewServlet缓存

reset-enable: true

- 测试

Druid实现日志监控

这个东西在上一节那个配置文件中已经弄了,这里弄的是通过代码编写的方式

重要提示:

需要web启动器支持。

<!--

玩druid实现监控日志,需要web启动器支持,

因为:druid的statViewServlet本质是继承了servlet

因此:需要web的依赖支持 / servlet支持

-->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

- 编写配置

import com.alibaba.druid.support.http.StatViewServlet;

import org.springframework.boot.web.servlet.ServletRegistrationBean;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import java.util.HashMap;

/**

* 这个类是为了延伸druid的强大功能,监控后台

* 注意:这个需要spring的web启动器支持,即:这个监控后台的本质StatViewServlet就是servlet,所以需要servlet支持

*/

@Configuration

public class DruidConfig {

@Bean

public ServletRegistrationBean StatViewServlet() {

ServletRegistrationBean bean = new ServletRegistrationBean<>(new StatViewServlet(), "/druid/*");

HashMap<String, String> initParameters = new HashMap<>();

/*

* 下面这些参数可以在 com.alibaba.druid.support.http.StatViewServlet的父类

* com.alibaba.druid.support.http.ResourceServlet 中找到

* */

// 登录日志监控的用户名 这些数据可以配置在YAML中读取,也可以从数据查到

initParameters.put("loginUsername", "zixieqing");

// 登录密码

initParameters.put("loginPassword", "072413");

// 允许谁可以访问日志监控 根据情况自行配置

initParameters.put("allow", "`localhost`");

bean.setInitParameters(initParameters);

return bean;

}

}

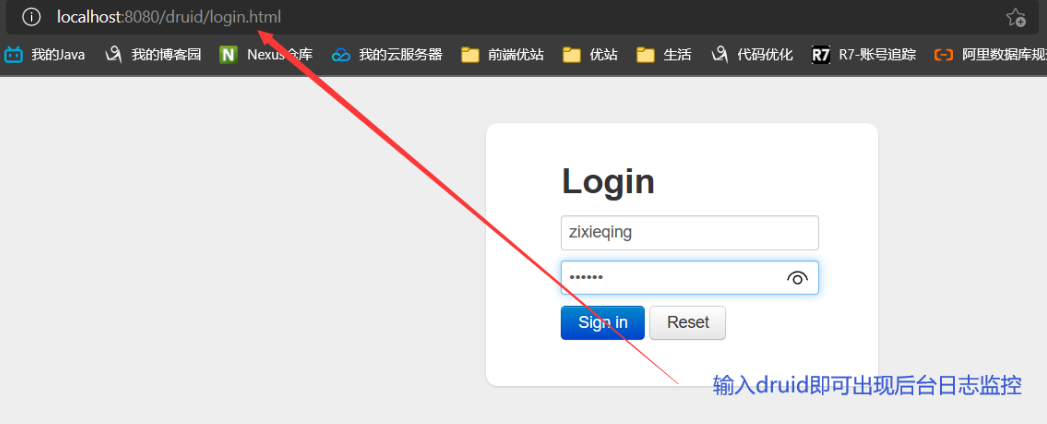

- 测试

输入用户名、密码即可进入。

整合Mybatis

xml版

- 导入依赖

<!--

mybatis-spring-boot-starter是第三方(mybatis)jar包,不是Spring的

Spring自己的生态是:spring-boot-stater-xxxx

-->

<dependency>

<groupId>org.mybatis.spring.boot</groupId>

<artifactId>mybatis-spring-boot-starter</artifactId>

<version>1.3.2</version>

</dependency>

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>druid-spring-boot-starter</artifactId>

<version>1.1.10</version>

</dependency>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<version>5.1.47</version>

</dependency>

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

</dependency>

- 编写实体

import lombok.AllArgsConstructor;

import lombok.Data;

import lombok.NoArgsConstructor;

import java.io.Serializable;

@Data

@AllArgsConstructor

@NoArgsConstructor

public class User implements Serializable {

private Integer id;

private String username;

private String password;

}

- 编写dao / mapper层

import cn.xiegongzi.entity.User;

import org.apache.ibatis.annotations.Mapper;

import java.util.List;

/*

* @Mapper 这个注解是mybati-spring提供的 就是自动装配(交给Spring托管)

* 还可以用:

* @Repository 是spring本身提供的

*

* 以及:在启动类(main)中使用 @mapperScan("xxx.xxx.mapper") 扫包 这样就不用在每个mapper中加@Mapper注解了

* */

@Mapper

public interface IUserMapper {

List<User> findALLUser();

}

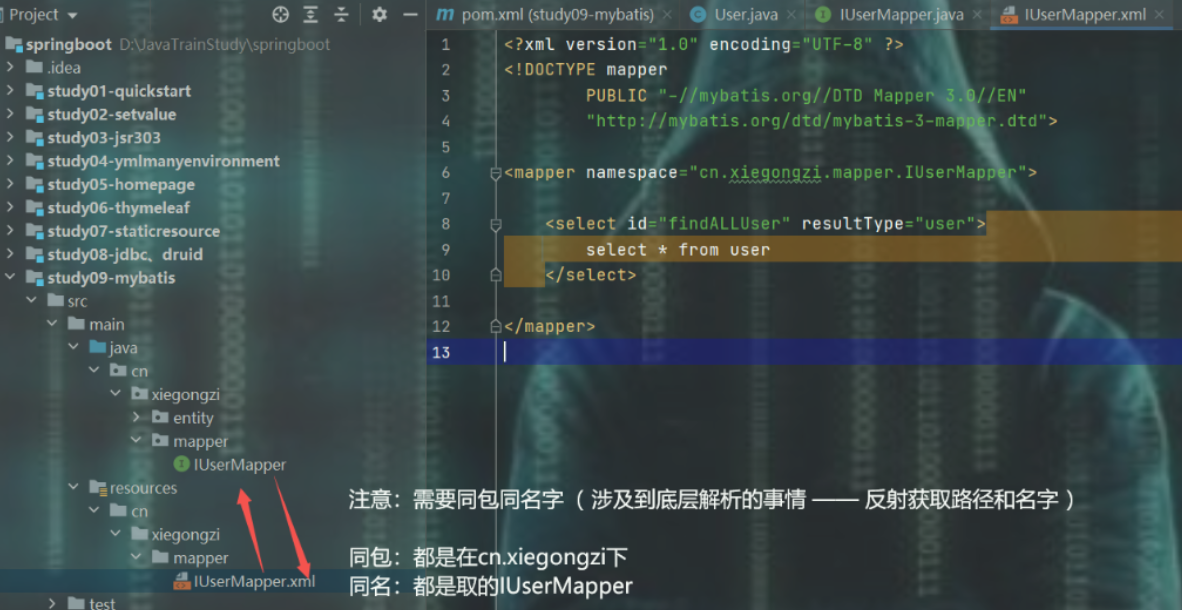

- 编写xml的sql语句

注意点:

dao层/mapper和xml的同包同名问题。

- 编写yml

# 编写连接池

spring:

datasource:

# MySQL驱动,注意5.7 和 8.x的区别(com.mysql.cj.jdbc.Driver)

driver-class-name: com.mysql.jdbc.Driver

url: jdbc:mysql://localhost:3306/mybatis_spring?useUnicode=true&characterEncoding=utf-8

username: root

password: "072413"

# 使用DruidDataSource

type: com.alibaba.druid.pool.DruidDataSource

mybatis:

# mybatis配置了额外的信息,则集成进这个配置中来 即在resources下还有一个mybatis-config.xml

config-location: classpath:/mybatis-config.xml

# 把实现类xml文件添加进来

mapper-locations: classpath:mapper/*.xml

# 给实体类配置别名

type-aliases-package: cn.xiegongzi.entity

configuration:

# 开启驼峰命名映射

map-underscore-to-camel-case: true

# 给日志设置级别

logging:

level:

cn.xiegongzi.mapper: debug

关于日志去这里:Java日志框架体系整理

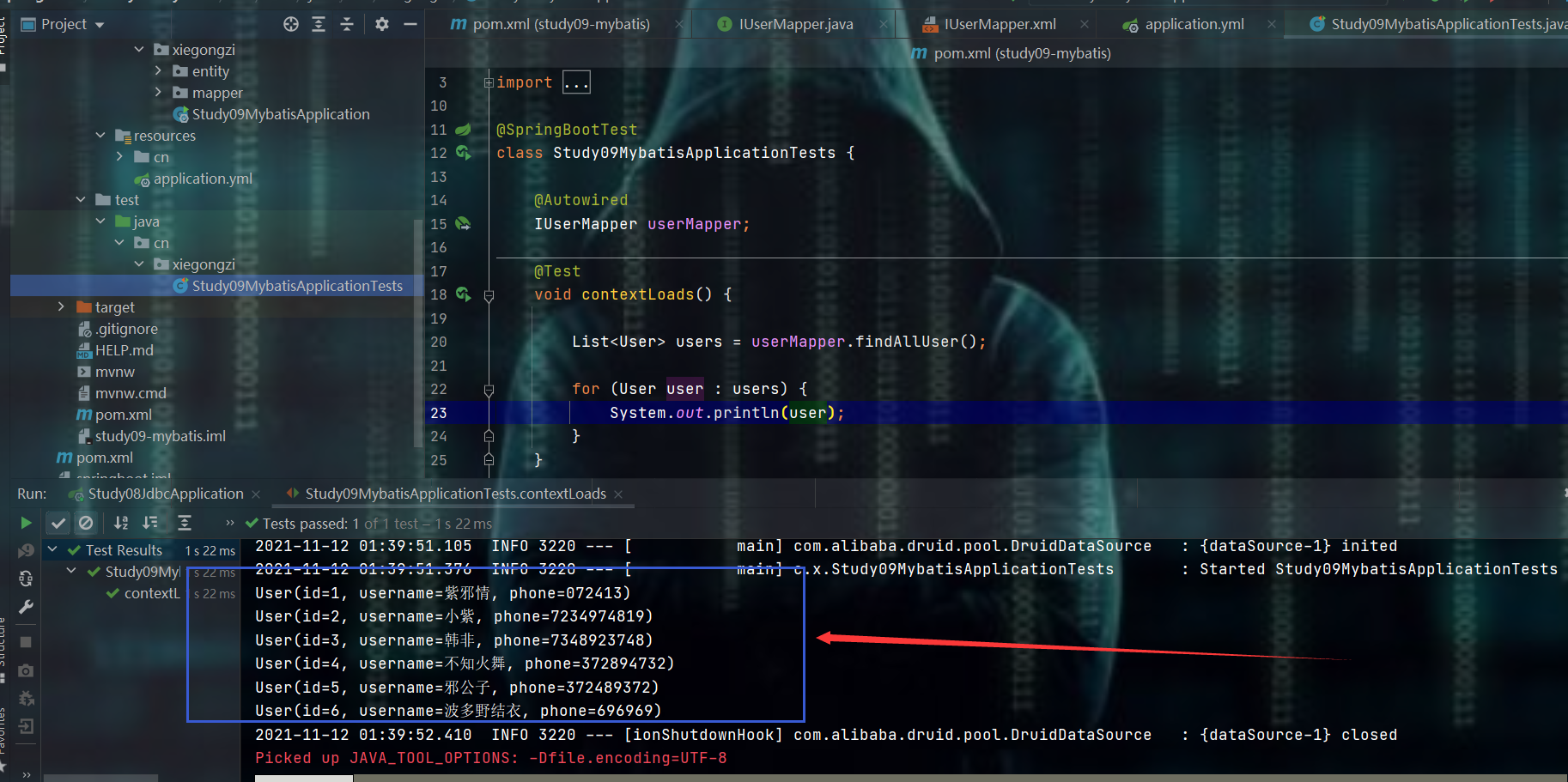

- 测试

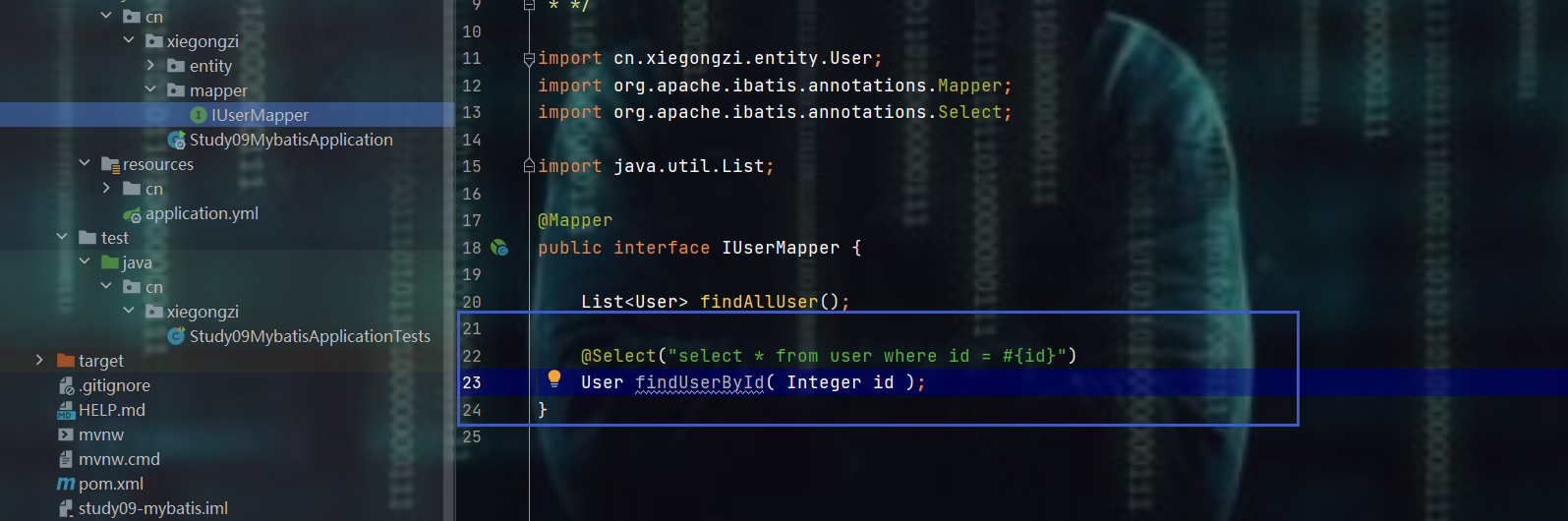

注解版

直接在dao层 / mapper的接口方法头上用

@insert("sql语句")、@delete("sql语句")、@update("sql语句")、@select("sql语句")注解。

整合PageHelper分页插件

PageHelper分页的本质:

将数据库中满足条件的所有数据查出来,然后通过配置的

startPage(page, limit)条件将数据截取出来,最后装入PageInfo对象中。

- 依赖

<dependency>

<groupId>com.github.pagehelper</groupId>

<artifactId>pagehelper-spring-boot-starter</artifactId>

<version>1.2.5</version>

</dependency>

- 测试

@Test

void pageHelperTest(){

// 设置分页 第1页 显示3条数据

PageHelper.startPage(1, 3);

// 查库 注意点:PageHelper.startPage() 和 Pagein 之间“只能”有一条SQL操作语句

// 若有多条SQL操作语句,那抱歉,只有第一条有效

List<User> users = userMapper.findAllUser();

// 封装PageInfo对象

PageInfo<User> pageInfo = new PageInfo<>(users);

// .................根据需要进行操作:直接返回等等.....

}

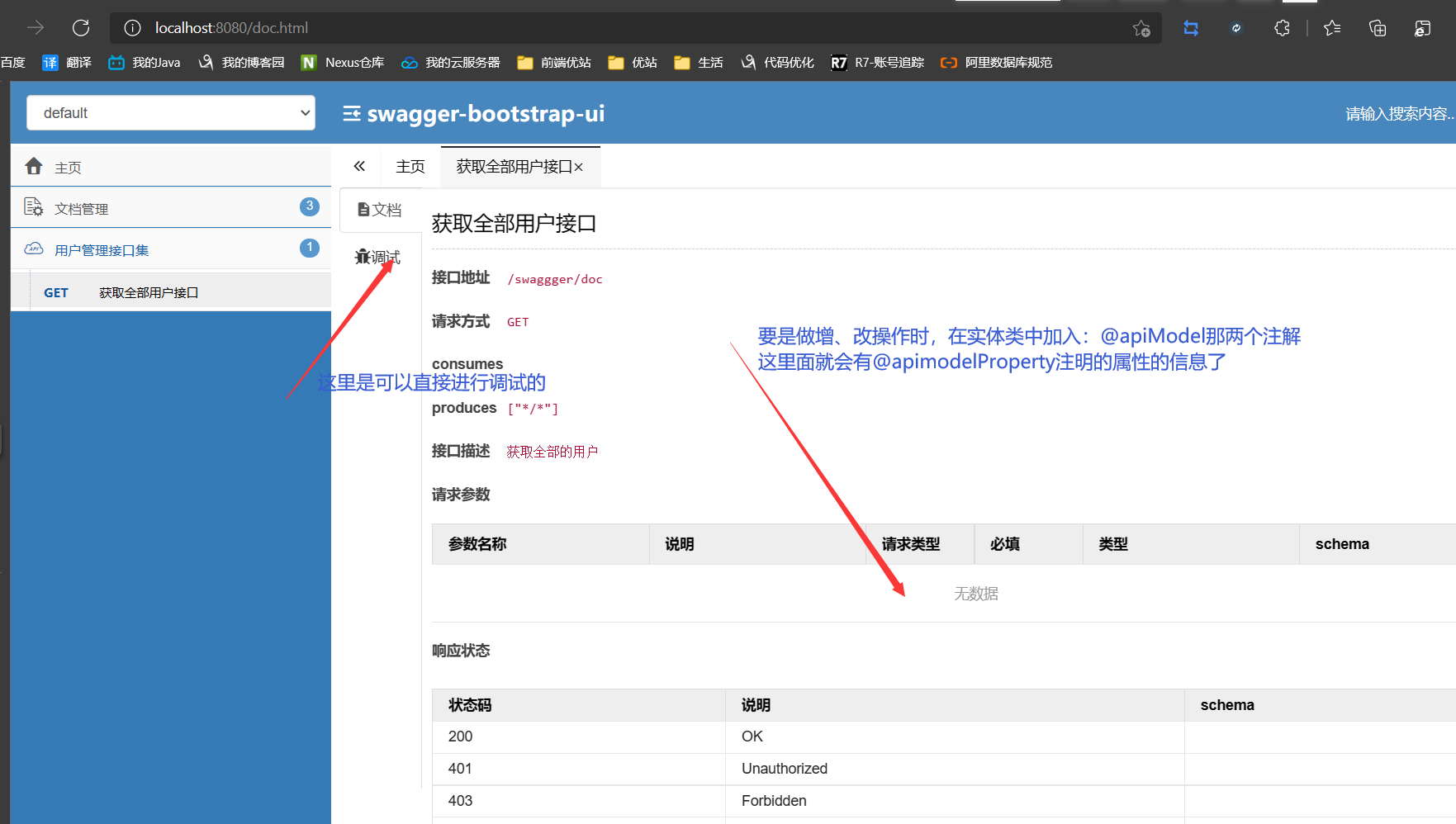

集成Swagger

理论知识滤过,自行百度百科swagger是什么。

swagger的常见注解和解读网址: https://blog.csdn.net/loli_kong/article/details/108103746

常识

是一个组织(OpenAPI Initiative),他们指定了一个如何描述HTTP API的规范(OpenAPI Specification)。既然是规范,那么谁想实现都可以,只要符合规范即可。

它是SmartBear 这个公司的一个开源项目,里面提供了一系列工具,包括著名的 swagger-ui。swagger是早于OpenApi的,某一天swagger将自己的API设计贡献给了OpenApi,然后由其标准化了。

- 导入依赖

<!--swagger所需要的依赖-->

<dependency>

<groupId>io.springfox</groupId>

<artifactId>springfox-swagger2</artifactId>

<version>2.8.0</version>

</dependency>

<dependency>

<groupId>io.springfox</groupId>

<artifactId>springfox-swagger-ui</artifactId>

<version>2.8.0</version>

</dependency>

<!--这个依赖是为了渲染swagger文档页面的( 为了好看一点罢了 ) ,swagger真正的依赖是上面两个-->

<dependency>

<groupId>com.github.xiaoymin</groupId>

<artifactId>swagger-bootstrap-ui</artifactId>

<version>1.8.5</version>

</dependency>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<scope>runtime</scope>

</dependency>

<dependency>

<groupId>org.mybatis.spring.boot</groupId>

<artifactId>mybatis-spring-boot-starter</artifactId>

<version>1.3.2</version>

</dependency>

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>fastjson</artifactId>

<version>1.2.75</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-jdbc</artifactId>

</dependency>

- 编写swagger配置文件

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import springfox.documentation.builders.ApiInfoBuilder;

import springfox.documentation.builders.PathSelectors;

import springfox.documentation.builders.RequestHandlerSelectors;

import springfox.documentation.service.ApiInfo;

import springfox.documentation.service.Contact;

import springfox.documentation.spi.DocumentationType;

import springfox.documentation.spring.web.plugins.Docket;

import springfox.documentation.swagger2.annotations.EnableSwagger2;

@Configuration // 表明当前类是一个配置类,并把当前类丢到Spring容器中去

@EnableSwagger2 // 开启swagger2功能

public class SwaggerConfig {

@Bean

public Docket createRestApi() {

// http://ip地址:端口/项目名/swagger-ui.html#/

ApiInfo apiInfo = new ApiInfoBuilder()

// 网站标题 即:生成的文档标题

.title("悠忽有限公司")

// 网站描述 即:对生成文档的描述

.description("这是一个很nice的接口文档")

// 版本

.version("1.0")

// 联系人

.contact(new Contact("紫邪情","https://www.cnblogs.com/xiegongzi/", "110"))

// 协议

.license("tcp")

// 协议url 即:进入到swagger文档页面的地址

.licenseUrl("http://localhost:8080/")

.build();

// swagger版本

return new Docket(DocumentationType.SWAGGER_2)

// 请求映射路径 就是:controller中有一个接口,然后前台访问的那个接口路径

// 这个可以在生成的文档中进行调试时看到

.pathMapping("/")

// 根据pathMapping去进行查询(做相应的操作)

.select()

// 扫描包 即:哪些地方可以根据我们的注解配置帮我们生成文档

.apis(RequestHandlerSelectors.basePackage("cn.xiegongzi"))

.paths(PathSelectors.any())

.build()

.apiInfo(apiInfo);

}

}

- 编写yml文件

spring:

datasource:

# 注意这里MySQL驱动用的是8.x的

driver-class-name: com.mysql.cj.jdbc.Driver

url: jdbc:mysql://localhost:3306/mybatis_spring?useUnicode=true&characterEncoding=utf-8

username: root

password: "072413"

- 编写实体类

import io.swagger.annotations.ApiModel;

import io.swagger.annotations.ApiModelProperty;

import lombok.AllArgsConstructor;

import lombok.Data;

import lombok.NoArgsConstructor;

import java.io.Serializable;

/**

* <p>@ApiModel(description = "描述") 表明这个实体类就是需要的数据名和类型

*

* 后台接收前端的参数是一个对象时使用(controller写的是@RequestBody OrderPaidDTO orderPaid)

* 即:后端接收参数封装成了一个xxxxDTO(PO、BO、Entity、DTO、DAO含义和关系是什么,自行百度)

*

* 这个东西可以先不加,在做增加、修改时可以用这个测试一下,从而去swagger中看效果

* </p>

*/

@Data

@AllArgsConstructor

@NoArgsConstructor

@ApiModel(description = "用户信息")

public class User implements Serializable {

// 数据属性配置,

// 这里面可以跟几个属性,常见的是value、required、dataType、hidden,在前面注解解读连接中有解释

@ApiModelProperty

private Integer id;

@ApiModelProperty

private String username;

@ApiModelProperty

private String phone;

}

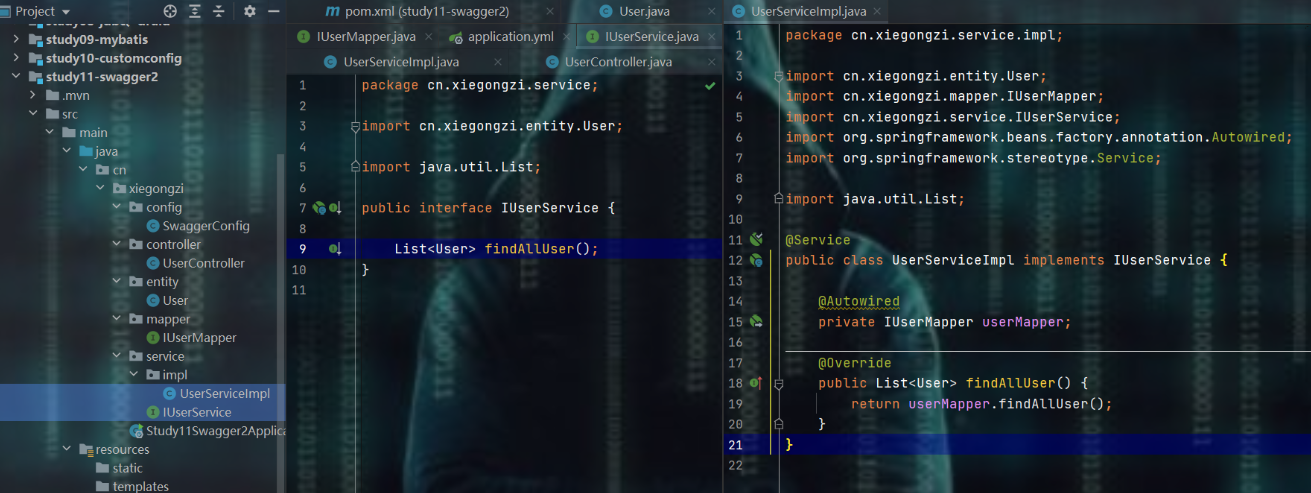

- 编写mapper

import cn.xiegongzi.entity.User;

import org.apache.ibatis.annotations.Mapper;

import org.apache.ibatis.annotations.Select;

import java.util.List;

@Mapper

public interface IUserMapper {

@Select("select * from user")

List<User> findAllUser();

}

- 编写service接口和实现类

- 编写controller

package cn.xiegongzi.controller;

import cn.xiegongzi.service.IUserService;

import com.alibaba.fastjson.JSON;

import io.swagger.annotations.Api;

import io.swagger.annotations.ApiOperation;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RestController;

/*

* @Api

* 表示当前类可以被生成一个swagger文档

* 可以跟参数tags,参数表示:这整个接口的名字(前端是接口,后端是controller控制层)

*/

@Api(tags = "用户管理接口集")

@RestController

public class UserController {

@Autowired

private IUserService userService;

/*

* @ApiImplicitParam 这个注解是对请求参数做限制用的

* 如:请求时要求前台传递一个id,那么:在这个注解里面:就可以声明这个参数的类型

* 对象类型中要求属性限制,可以使用 @ApiModelProperty 也可以使用 符合jsr303规范的数据检验方式

* */

// value这个接口的名字; notes 对这个接口的描述

@ApiOperation(value = "获取全部用户接口" , notes = "获取全部的用户")

// 遵循restful风格 要是使用 @RequestMapping 的话,会生成多个接口swagger文档,即:对应post、get....

@GetMapping("/swaggger/doc")

public String findAllUser() {

return JSON.toJSONString(userService.findAllUser());

}

}

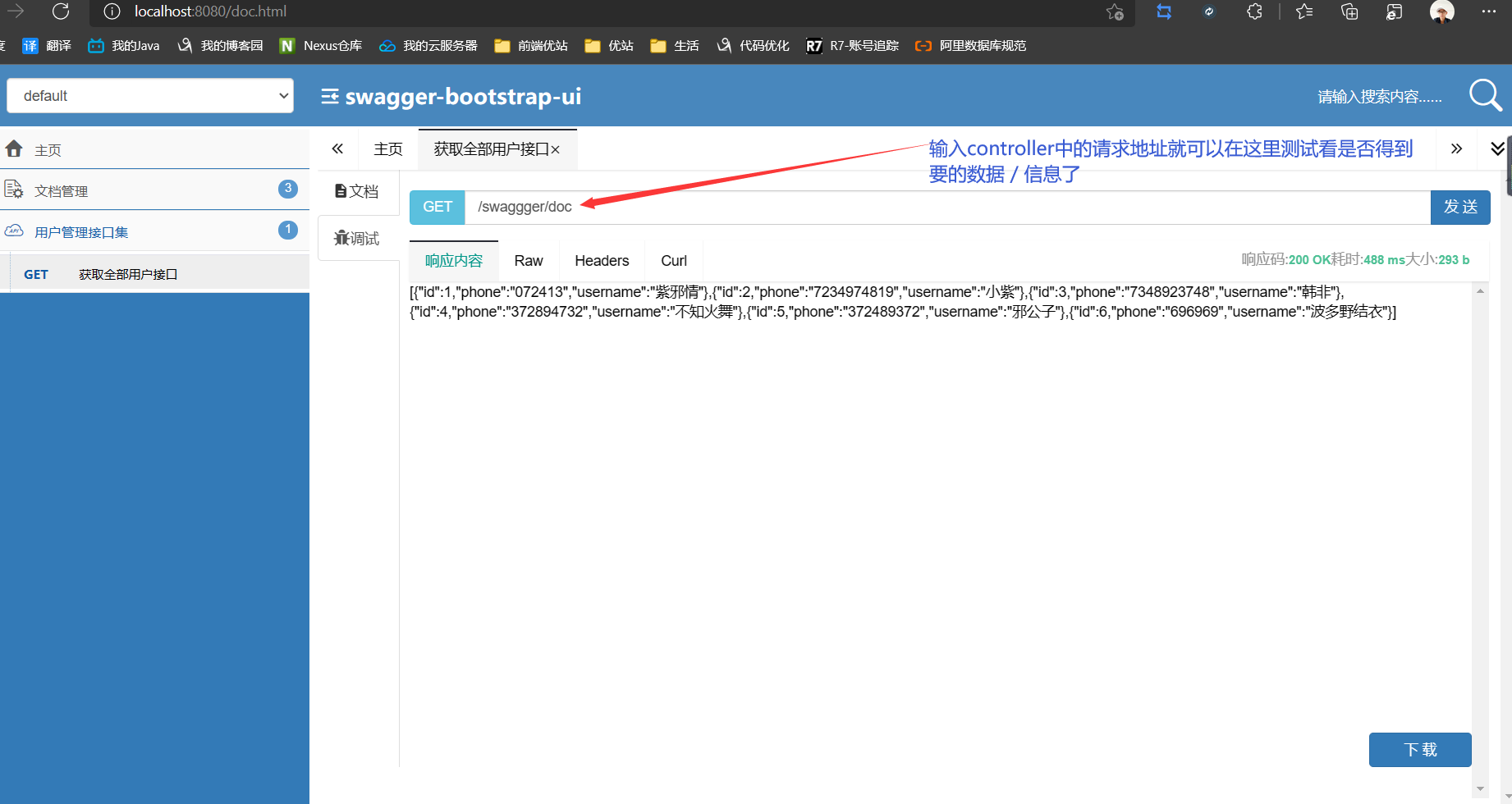

- 测试

集成Swagger增强版:Knife4j

注意:

Spring Boot版本不一样使用上有区别,本文中采用的是Spring Boot 3.x,至于Spring Boot 2.x的使用和注意事项请看上述官方文档。

对于Spring Boot 3:

- Spring Boot 3 只支持OpenAPI3规范。

- Knife4j提供的starter已经引用 springdoc-openapi 的jar,需注意避免jar包冲突。

- JDK版本必须 >= 17。

- Demo请参考:knife4j-spring-boot3-demo

安装

- Maven

<dependency>

<groupId>com.github.xiaoymin</groupId>

<artifactId>knife4j-openapi3-jakarta-spring-boot-starter</artifactId>

<!-- 可以用 4.4.0 -->

<version>4.1.0</version>

</dependency>

- Gradle

implementation("com.github.xiaoymin:knife4j-openapi3-jakarta-spring-boot-starter:4.4.0")

引入之后,其余的配置可完全参考springdoc-openapi的项目说明,Knife4j只提供了增强部分,如果要启用Knife4j的增强功能,可以在配置文件中进行开启.

配置

编写配置类

import io.swagger.v3.oas.models.OpenAPI;

import io.swagger.v3.oas.models.info.Contact;

import io.swagger.v3.oas.models.info.Info;

import org.springdoc.core.models.GroupedOpenApi;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

/**

* <p>

* Swagger增强版Knife4j配置类

* </p>

*

* <p>@author : ZiXieqing</p>

*/

@Configuration

public class Knife4jConfig {

@Bean

public GroupedOpenApi adminApi() { // 创建了一个api接口的分组

return GroupedOpenApi.builder()

.group("admin-api") // 分组名称

.pathsToMatch("/admin/**") // 接口请求路径规则

.build();

}

/**

* 自定义接口信息

*/

@Bean

public OpenAPI customOpenAPI() {

return new OpenAPI()

.info(new Info()

.title("悠忽有限公司皮包骨 API接口文档")

.version("1.0")

.description("皮包骨API接口文档")

.contact(new Contact().name("zixieqing"))); // 设定作者

}

}

增强功能配置

上面配置类配好之后,可以通过YAML配置文件进行Knife4j增强功能配置。

重要提示

Knife4j 自4.0版本,配置属性元数据全部改由

spring-boot-configuration-processor自动生成,因此之前版本的驼峰命名全部修改成了横杠(-)代替。

knife4j:

# 是否开启Knife4j增强模式 默认false 要使用Knife4j提供的增强则此值必须为true

enable: true

# 是否开启一个默认的跨域配置,该功能配合自定义Host使用

cors: false

# 是否开启生产环境保护策略 说明去看:https://doc.xiaominfo.com/docs/features/accessControl

production: false

# 对Knife4j提供的资源提供BasicHttp校验,保护文档

basic:

# 开启 或 关闭BasicHttp功能 即是否配置用户名、密码登录文档

enable: false

# basic用户名

username: test

# basic密码

password: 12313

# 自定义文档集合,该属性是数组

documents:

-

group: 2.X版本 # 所属分组

name: 接口签名 # 类似于接口中的tag,对于自定义文档的分组

locations: classpath:sign/* # markdown文件路径,可以是一个文件夹(classpath:markdowns/*) 也可以是单个文件(classpath:md/sign.md)

# 前端Ui的个性化配置属性

setting:

# Ui默认显示语言,目前主要有两种:中文(zh-CN)、英文(en-US)

language: zh-CN

# 是否显示界面中SwaggerModel功能

enable-swagger-models: true

# 是否显示界面中"文档管理"功能

enable-document-manage: true

# 重命名SwaggerModel名称,默认Swagger Models

swagger-model-name: 实体类列表

# 是否开启界面中对某接口的版本控制,如果开启,后端变化后Ui界面会存在小蓝点

enable-version: false

# 是否在每个Debug调试栏后显示刷新变量按钮,默认不显示

enable-reload-cache-parameter: false

# 调试Tab是否显示AfterScript功能,默认开启

enable-after-script: true

# 具体接口的过滤类型

enable-filter-multipart-api-method-type: POST

# 针对RequestMapping的接口请求类型,在不指定参数类型的情况下,

# 如果不过滤,默认会显示7个类型的接口地址参数,如果开启此配置,默认展示一个Post类型的接口地址

enable-filter-multipart-apis: false

# 是否开启请求参数缓存

enable-request-cache: true

# 是否启用Host

enable-host: false

# HOST地址

enable-host-text: 192.168.0.193:8000

# 是否开启自定义主页内容

enable-home-custom: true

# 主页内容Markdown文件路径

home-custom-path: classpath:markdown/home.md

# 是否禁用Ui界面中的搜索框

enable-search: false

# 是否显示Footer

enable-footer: false

# 是否开启自定义Footer

enable-footer-custom: true

# 自定义Footer内容

footer-custom-content: Apache License 2.0 | Copyright 2019-[浙江八一菜刀股份有限公司](https://gitee.com/xiaoym/knife4j)

# 是否开启动态参数调试功能

enable-dynamic-parameter: false

# 启用调试

enable-debug: true

# 显示OpenAPI规范

enable-open-api: false

# 显示服务分组

enable-group: true

注解示例

实体类注解:@Schema

import io.swagger.v3.oas.annotations.media.Schema;

import lombok.Data;

@Data

@Schema(description="注册对象")

public class UserRegisterDto {

@Schema(description = "用户名")

private String username;

@Schema(description = "密码")

private String password;

@Schema(description = "昵称")

private String nickName;

@Schema(description = "手机验证码")

private String code ;

}

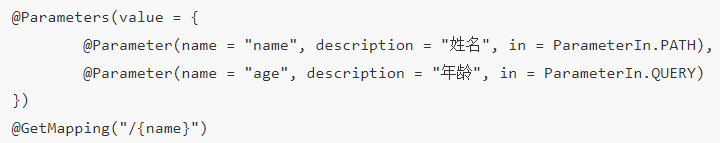

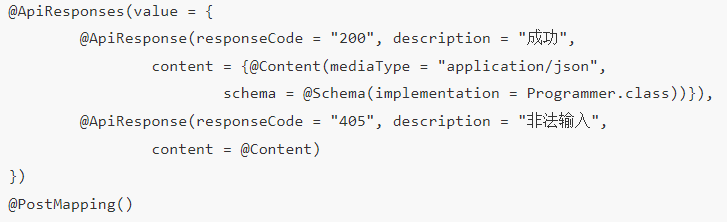

Controller层注解:@Tag 和 @Operation 及 @Parameters

@Tag(name = "body参数接口")

@RestController

@RequestMapping("body")

public class BodyController {

@Operation(summary = "普通body请求")

@PostMapping("/body")

public ResponseEntity<FileResp> body(@RequestBody FileResp fileResp){

return ResponseEntity.ok(fileResp);

}

@Operation(summary = "普通body请求 + Param + Header + Path")

@Parameters({

@Parameter(name = "id",description = "文件id",in = ParameterIn.PATH),

@Parameter(name = "token",description = "请求token",required = true,in = ParameterIn.HEADER),

@Parameter(name = "name",description = "文件名称",required = true,in=ParameterIn.QUERY)

})

@PostMapping("/bodyParamHeaderPath/{id}")

public ResponseEntity<FileResp> bodyParamHeaderPath(@PathVariable("id") String id,

@RequestHeader("token") String token,

@RequestParam("name")String name,

@RequestBody FileResp fileResp){

fileResp.setName(fileResp.getName()+",receiveName:"+name+",token:"+token+",pathID:"+id);

return ResponseEntity.ok(fileResp);

}

}

最后,访问Knife4j的文档地址:http://ip:port/doc.html 即可查看文档。

集成SpringDoc

上面都整了Swagger、Knife4j了,那就顺便把SpringDoc也一起弄了吧。

是Spring生态的一个开源库,是Swagger与OpenApi规范的具体实现。我们使用它就可以在spring中生成API文档。以前基本上是行业标准,目前最新版本可以支持 Swagger2, Swagger3 以及 OpenAPI3 三种格式。但是其从 2020年7月14号就不再更新了,不支持springboot3,所以业界都在不断的转向我们今天要谈论的另一个库Springdoc,新项目就不要用了

算是后起之秀,带着继任Springfox的使命而来。其支持OpenApi规范,支持Springboot3,新项目就可以直接用这个。

提示:

SpringDoc支持 Java Bean Validation API 的注解,如:

@NotNull。

- 依赖:其实引入依赖访问 http://server:port/context-path/swagger-ui.html 就可以使用,如http://localhost:8080/swagger-ui.html 。只是使用的都是默认值而已。

<dependency>

<groupId>org.springdoc</groupId>

<artifactId>springdoc-openapi-ui</artifactId>

<version>1.7.0</version>

</dependency>

- 配置文档信息和分组情况

@Configuration

public class SpringDocConfig {

@Bean

public OpenAPI myOpenAPI() {

return new OpenAPI()

.info(new Info()

.title("悠忽有限公司皮包骨API")

.description("程序员的大本营")

.version("v1.0.0")

.license(new License()

.name("许可协议")

.url("http://localhost:8080"))

.contact(new Contact()

.name("紫邪情")

.email("zixq8@qq.com")))

.externalDocs(new ExternalDocumentation() // 外部文档

.description("紫邪情博客")

.url("https://www.cnblogs.com/xiegongzi"));

}

@Bean

public GroupedOpenApi publicApi() {

return GroupedOpenApi.builder()

.group("api") // 分组:controller以/api为前缀的这一组

.pathsToMatch("/api/**")

.build();

}

@Bean

public GroupedOpenApi adminApi() {

return GroupedOpenApi.builder()

.group("admin") // 分组:controller以 /admin 为前缀的这一组

.pathsToMatch("/admin/**")

.build();

}

}

常用注解说明

| 注解 | 含义 | 示例 |

|---|---|---|

| @Tag | 用在controller类上,描述此controller的信息 | @Tag(name = "用户接口") |

| @Operation | 用在controller的方法里,描述此api的信息。@Parameter以及@ApiResponse都可以配置在它里面。 |

@Operation(summary = "添加用户") |

| @Parameter | 用在controller方法里的参数上,描述参数信息 | (@Parameter(description = "用户id")@PathVariable Integer id) |

| @Parameters | 用在controller方法里的参数上。@Parameter的批量参数添加 |  |

| @ApiResponse | 用在controller方法的返回值上 |  |

| @ApiResponses | 用在controller方法的返回值上 | 见@ApiResponse示例 |

| @Schema | 用于Entity / VO / DTO / BO,以及其属性上 | @Schema(description = "搜索条件实体类")或属性 @Schema(description = "结束时间")支持Bean校验注解 @NotNull @Min(18) @Max(35)等 |

| @Hidden | 用在各种地方,用于隐藏其api | |

| @ResponseStatus | 统一异常处理。 统一异常处理中,每个方法会捕捉对应的异常,只要我们使用 @ResponseStatus来标记这些方法,springdoc就会自动生成相应的文档 |

@ExceptionHandler(value = Exception.class)@ResponseStatus(HttpStatus.INTERNAL_SERVER_ERROR) |

认证

针对的是:服务需要认证后才能调用,例如使用了Spring Security,或者自己写了个Filter 来实现认证功能。

这种情况当从swagger-ui调用API时会返回401。

希望能够正常调用API:使用@SecurityScheme 定义一个安全模式。可以定义全局的,也可以针对某个controller定义类级别的。

- 启动类添加

@SecurityScheme注解。

// 定义一个名为api_token的安全模式,并指定其使用HTTP Bearer的方式

@SecurityScheme(name = "api_token",

type = SecuritySchemeType.HTTP,

scheme ="bearer",

in = SecuritySchemeIn.HEADER)

@SpringBootApplication

- 使此安全模式生效。

@Configuration

public class SpringDocConfig {

@Bean

public OpenAPI myOpenAPI() {

return new OpenAPI()

.info(new Info()

.title("悠忽有限公司皮包骨API")

.description("程序员的大本营")

.version("v1.0.0")

.license(new License()

.name("许可协议")

.url("http://localhost:8080"))

.contact(new Contact()

.name("紫邪情")

.email("zixq8@qq.com")))

.security(List.of(new SecurityRequirement().addList("api_token"))); // 使定义的安全模式生效

// 注:api_token是1中定义的name

}

}

- 声明是否需要认证:使用

@SecurityRequirements()来设置。

默认情况下按照上面两步设置后,整个应用程序的API就会生效,但是有的API是不需要认证的,例如登录。

@RestController

@RequestMapping(value = "/admin", produces = "application/json")

public class AuthController {

...

/* @SecurityRequirements() 不认证 属性是一个String数组,里面列出需要使用的 @SecurityScheme

* 不写就说明不需要任何的安全模式

* */

@PostMapping("/login")

public Result<String> login(@RequestBody LoginRequest request){

return Result.ok("123");

}

}

集成JPA

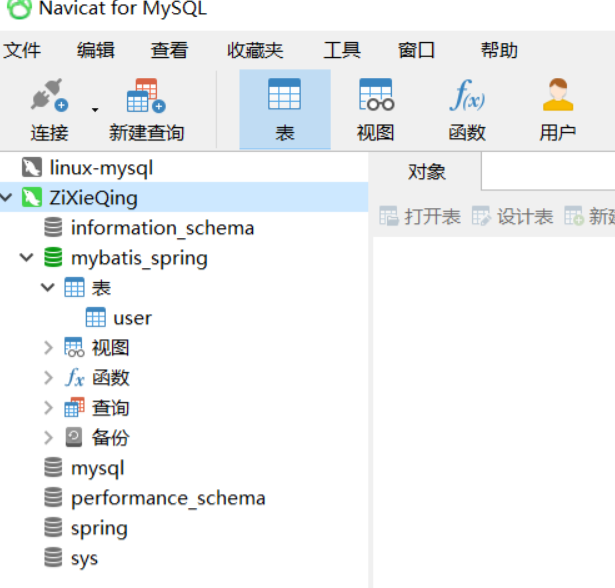

- 数据库信息

- 导入依赖

<!--导入jpa需要的依赖-->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-jpa</artifactId>

</dependency>

<!--项目需要的依赖-->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-jdbc</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<optional>true</optional>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>druid-spring-boot-starter</artifactId>

<version>1.1.10</version>

</dependency>

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>fastjson</artifactId>

<version>1.2.75</version>

</dependency>

<dependency>

<groupId>org.mybatis.spring.boot</groupId>

<artifactId>mybatis-spring-boot-starter</artifactId>

<version>1.3.2</version>

</dependency>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

</dependency>

- 编写yml文件

spring:

datasource:

driver-class-name: com.mysql.cj.jdbc.Driver

url: jdbc:mysql://localhost:3306/mybatis_spring?useUnicode=true&characterEncoding=utf-8

username: root

password: "072413"

jpa:

# 这里可以不用hibernate,还可以用hikari(这个在前面整合jdbc时见过,就是当时输出的那句话)

hibernate:

# 指定为update,每次启动项目检测表结构,有变化的时候会新增字段,表不存在时会新建表

ddl-auto: update

# 如果指定create,则每次启动项目都会清空数据并删除表,再新建

# 这里面还可以跟:create-drop、create、none

naming:

# 指定jpa的自动表生成策略,驼峰自动映射为下划线格式

implicit-strategy: org.hibernate.boot.model.naming.ImplicitNamingStrategyLegacyJpaImpl # 默认就是这个

# physical-strategy: org.hibernate.boot.model.naming.PhysicalNamingStrategyStandardImpl

# 注掉的这种是:不用驼峰名字,直接把实体类的大写字母变小写就完了

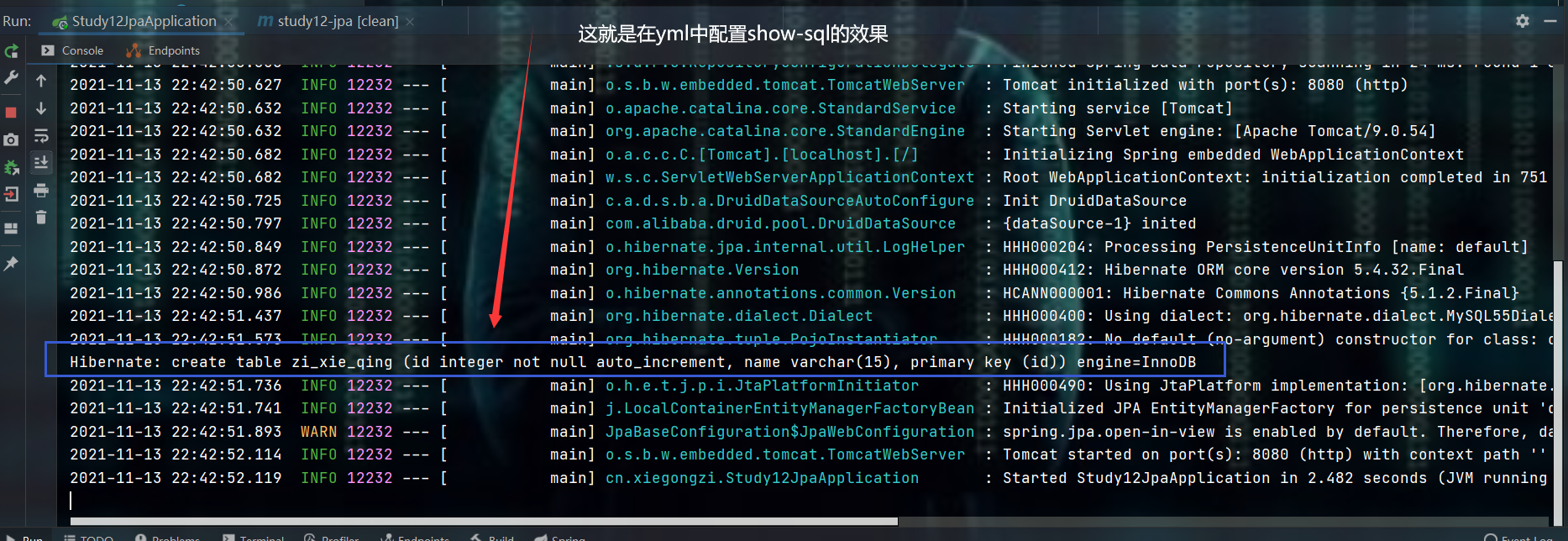

show-sql: true # 在控制台显示sql语句 不是真的sql语句,而是相当于:说明 默认是false

# 使用INNODB引擎

properties.hibernate.dialect: org.hibernate.dialect.MySQL55Dialect

database-platform: org.hibernate.dialect.MySQL55Dialect

# 使用JPA创建表时,默认使用的存储引擎是MyISAM,通过指定数据库版本,可以使用InnoDB

- 编写实体类

import lombok.Data;

import org.springframework.data.annotation.Id;

import javax.persistence.Column;

import javax.persistence.Entity;

import javax.persistence.GeneratedValue;

import java.io.Serializable;

/** <p>

* @Entity 表明:当前类和数据库中的这个同类名的数据库表形成ORM映射关系

* 要是数据库中没有这个表,那么:根据yml配置的ddl-auto: update 就会自动帮我们生成

* </p>

*/

@Data

@Entity

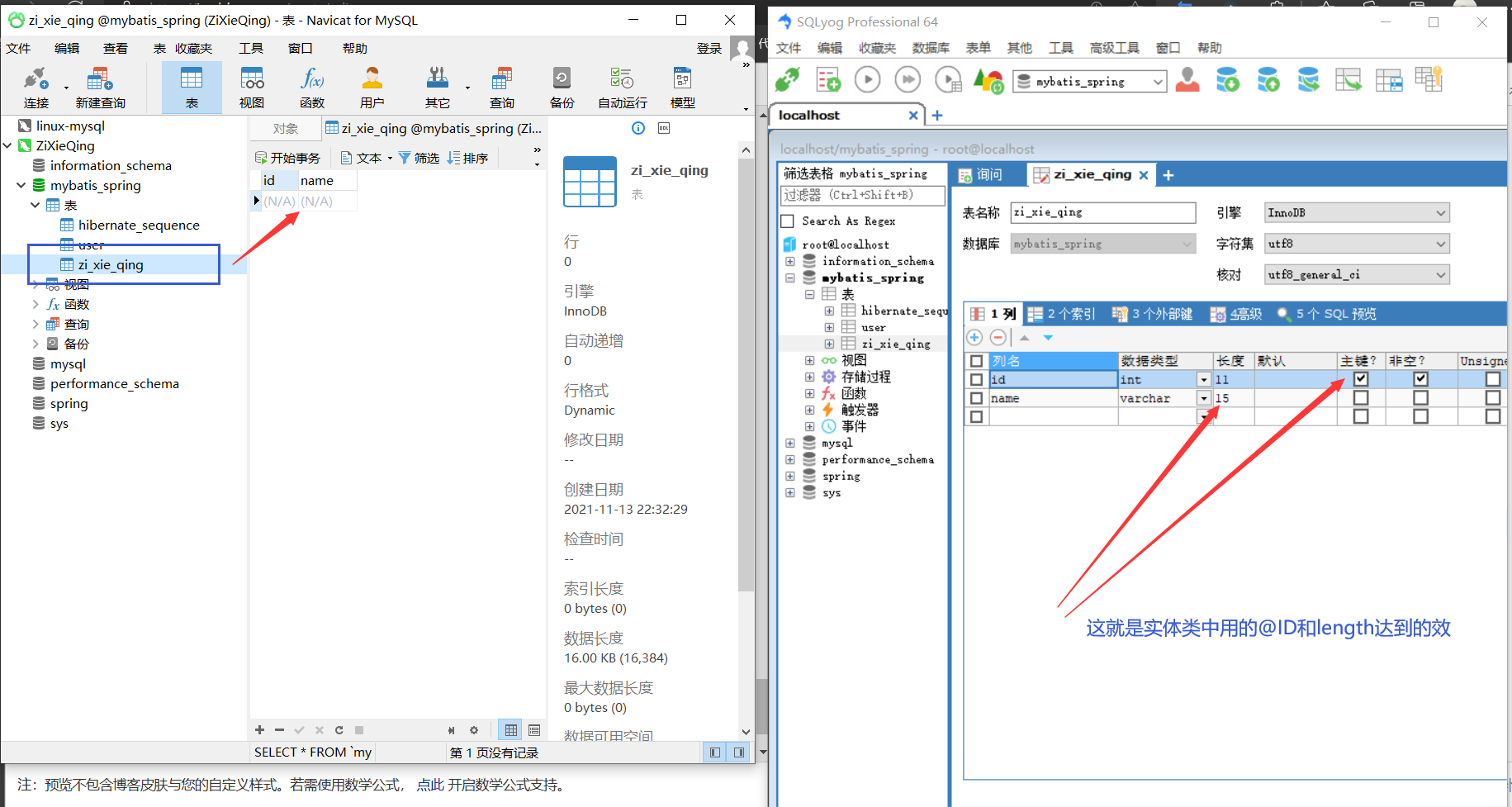

public class ZiXieQing implements Serializable {

@javax.persistence.Id

@Id // 表明这个属性是数据库表中的主键

@GeneratedValue(strategy = GenerationType.IDENTITY) // 表示:自增 默认是auto,即:和数据库中的auto_increment是一样的

private int id;

// 生成数据库中的列字段,里面的参数不止这些,还可以用其他的,对应数据库列字段的那些操作

@Column(length = 15)

private String name;

// public ZiXieQing() {

// }

public ZiXieQing(int id, String name) {

this.id = id;

this.name = name;

}

}

附:@Column 注解中可以支持的属性

@Target({ElementType.METHOD, ElementType.FIELD})

@Retention(RetentionPolicy.RUNTIME)

public @interface Column {

String name() default "";

boolean unique() default false;

boolean nullable() default true;

boolean insertable() default true;

boolean updatable() default true;

String columnDefinition() default "";

String table() default "";

int length() default 255;

int precision() default 0;

int scale() default 0;

}

- 编写mapper

import cn.xiegongzi.entity.ZiXieQing;

import org.springframework.data.jpa.repository.JpaRepository;

/**

* <p>

* 这里别用 @Mapper 这个注解,因为:@mapper是mybatis提供的注解

* JpaRepository相对mybatis来说就是外部的东西。因此:并不能支持@mapper注解

* </p>

*/

@Repository

public interface ZiXieQingMapper extends JpaRepository<ZiXieQing , Integer> {

/*

* JpaRepository这里面有默认的一些方法,即:增删查改...

* JpaRepository<ZiXieQing , Integer> 本来样子是:JpaRepository<T , ID>

* T 表示:自己编写的实体类 类型

* ID 表示: 实体类中id字段的类型 注:本示例中,实体类中id是int 因为要弄自增就必须为int,不然和数据库映射时对不上

* */

}

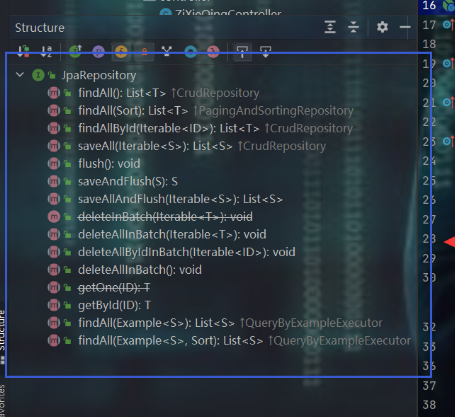

附:JpaRepository 中提供的方法。

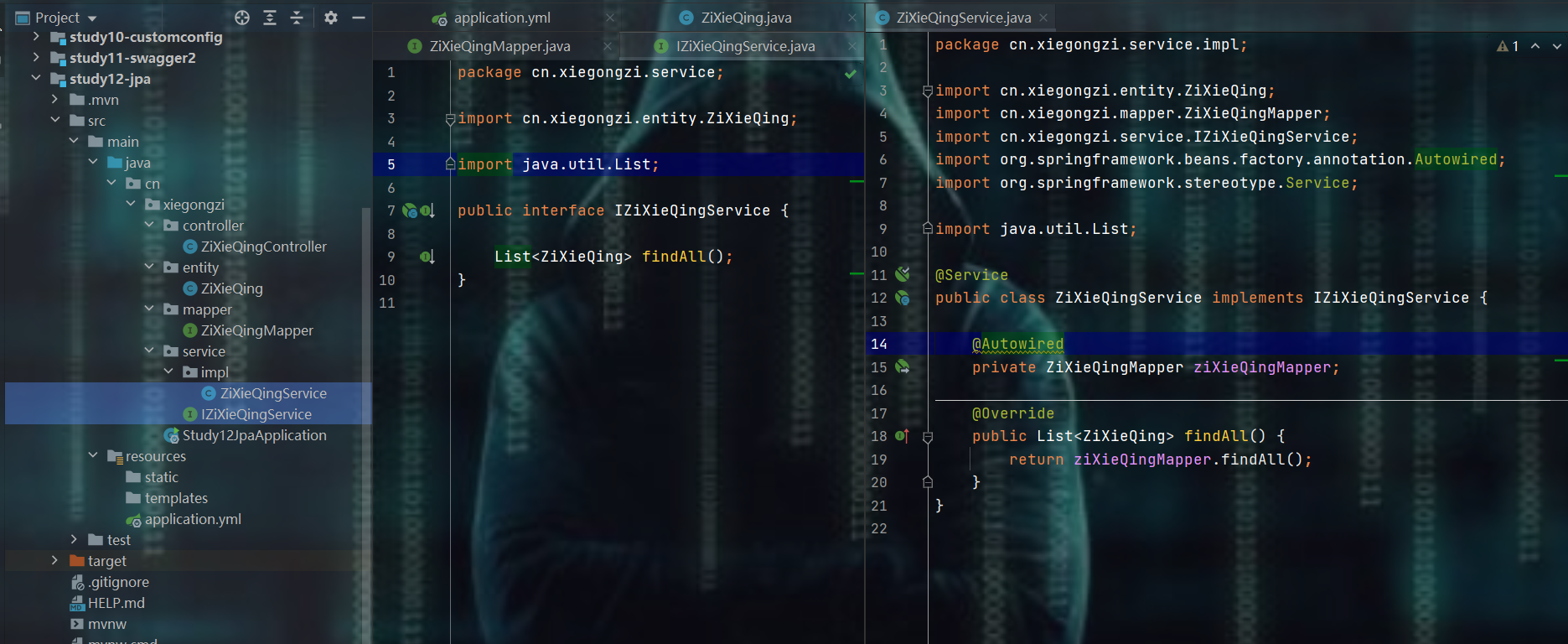

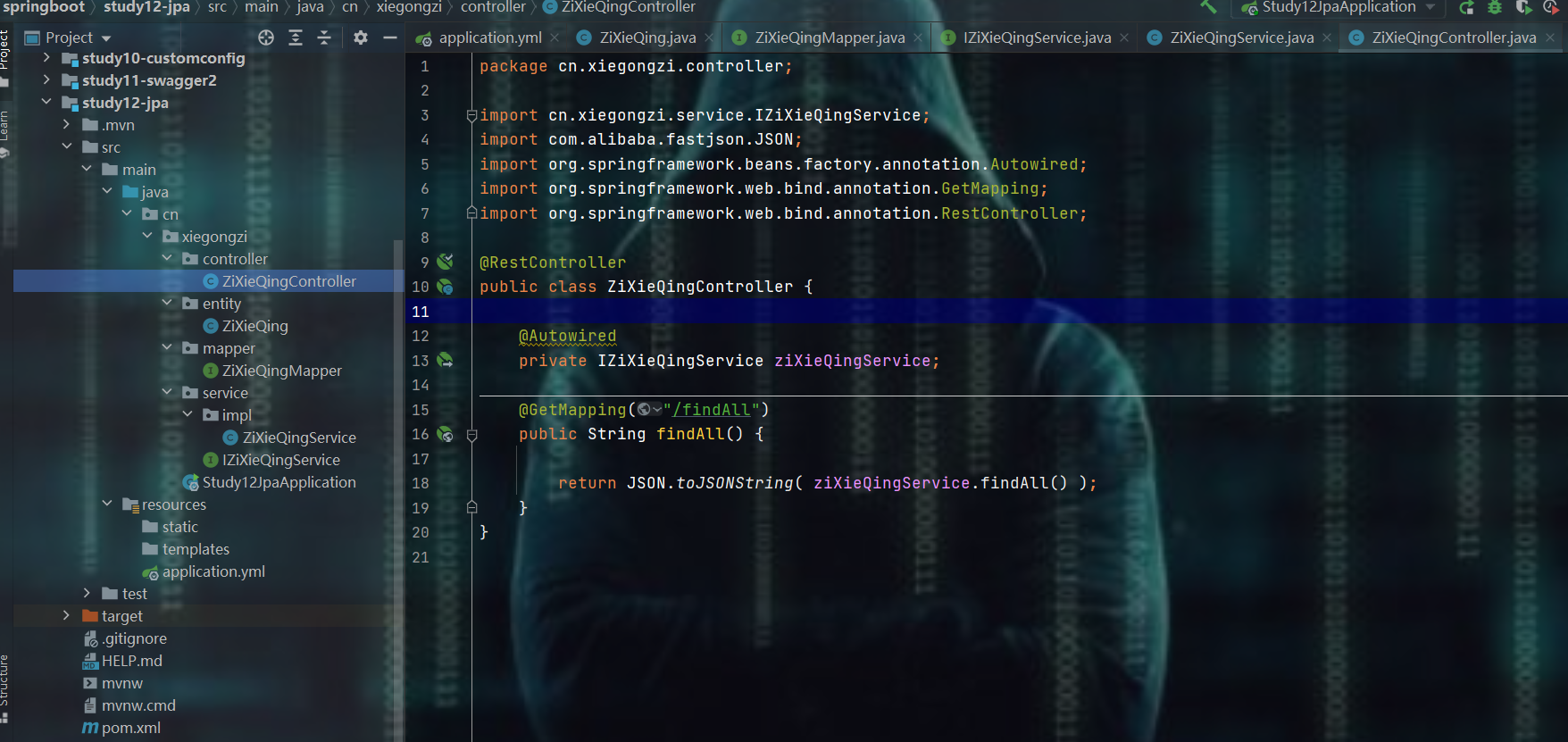

- 编写service接口和实现类

- 编写controller

- 测试

- 现在去看一下数据库

集成Mybatis-Plus

进程本地缓存技术:Ehcache

进程本地缓存:最典型的情况 项目中整一个全局map。

还有一种比较流行的是Caffeine这个东西要更简单、更好一点。

Caffeine官网GitHub地址:https://github.com/ben-manes/caffeine

Caffeine快速入手网址:http://www.mydlq.club/article/56/ 这个网址中的第二种集成方式和下面玩的Ehcache注解的含义一样,而且不需要借助xml文件,而ehcache需要借助xml文件。

Ehcache介绍

Ehacahe是一个比较成熟的Java缓存框架,最早从hibernate发展而来,是进程中的缓存系统,它提供了用内存、磁盘文件存储,以及分布式存储方式等多种灵活的cache管理方案。

Ehcache常用注解

@CacheConfig注解

用于标注在类上,可以存放该类中所有缓存的公有属性(如:设置缓存名字)。

@CacheConfig(cacheNames = "users")

public class UserService{

}

当然:这个注解其实可以使用@Cacheable来代替。

@Cacheable注解(读数据时):用得最多

应用到读取数据的方法上,如:查找数据的方法,使用了之后可以做到先从本地缓存中读取数据,若是没有,则再调用此注解下的方法去数据库中读取数据,当然:还可以将数据库中读取的数据放到用此注解配置的指定缓存中。

@Cacheable(value = "user", key = "#userId")

User selectUserById(Integer userId);

@Cacheable 注解的属性:

-

value、cacheNames- 这两个参数其实是等同的(acheNames为Spring 4新增的,作为value的别名)。

- 这两个属性的作用:用于指定缓存存储的集合名。

-

key作用:缓存对象存储在Map集合中的key值。 -

condition作用:缓存对象的条件。 即:只有满足这里面配置的表达式条件的内容才会被缓存,如:@Cache(key = "#userId",condition="#userId.length() < 3")这个表达式表示只有当userId长度小于3的时候才会被缓存。 -

unless作用:另外一个缓存条件。 它不同于condition参数的地方在于此属性的判断时机(此注解中编写的条件是在函数被调用之后才做判断,所以:这个属性可以通过封装的result进行判断)。 -

keyGenerator- 作用:用于指定key生成器。 若需要绑定一个自定义的key生成器,我们需要去实现

org.springframewart.cahce.intercceptor.KeyGenerator接口,并使用该参数来绑定。 - 注意点:该参数与上面的key属性是互斥的。

- 作用:用于指定key生成器。 若需要绑定一个自定义的key生成器,我们需要去实现

-

cacheManager作用:指定使用哪个缓存管理器。 也就是当有多个缓存器时才需要使用。 -

cacheResolver- 作用:指定使用哪个缓存解析器。

- 需要通过

org.springframewaork.cache.interceptor.CacheResolver接口来实现自己的缓存解析器。

@CachePut注解 (写数据时)

用在写数据的方法上,如:新增 / 修改方法,调用方法时会自动把对应的数据放入缓存,

@CachePut的参数和@Cacheable差不多。

@CachePut(value="user", key = "#userId")

public User save(User user) {

users.add(user);

return user;

}

@CacheEvict注解 (删除数据时)

用在删除数据的方法上,调用方法时会从缓存中移除相应的数据。

@CacheEvict(value = "user", key = "#userId")

void delete(Integer userId);

这个注解除了和 @Cacheable 一样的参数之外,还有另外两个参数:

allEntries: 默认为false,当为true时,会移除缓存中该注解该属性所在的方法的所有数据。beforeInvocation:默认为false,在调用方法之后移除数据,当为true时,会在调用方法之前移除数据。

@Cacheing组合注解:推荐

// 将userId、username、userAge放到名为user的缓存中存起来

@Caching(

put = {

@CachePut(value = "user", key = "#userId"),

@CachePut(value = "user", key = "#username"),

@CachePut(value = "user", key = "#userAge"),

}

)

Spring Boot集成Ehcache

配置Ehcache

- 依赖

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-cache</artifactId>

</dependency>

<dependency>

<groupId>net.sf.ehcache</groupId>

<artifactId>ehcache</artifactId>

</dependency>

- 在

application.yml配置文件中加入配置

cache:

ehcache:

# 配置ehcache.xml配置文件所在地

config: classpath:ehcache.xml

- 在主启动类开启缓存功能

@SpringBootAllication

@EnableCaching

public class Starter {

public static void main(String[] args) {

SpringApplication.run(Starter.class);

}

}

- 编写

ehcache.xml配置文件。在resources目录下新建ehcache.xml,并编写如下内容:

<ehcache name="myCache">

<!--缓存磁盘保存路径-->

<diskStore path = "D:/test/cache"/>

<!--默认的缓存配置

maxElementsInMemory 缓存最大数目

eternal 对象是否永久有效 一旦设置了,那么timeout将不再起作用

timeToIdleSeconds 设置对象在失效前能允许的闲置时间( 单位:秒 ),默认值是0,即:可闲置时间无穷大

仅当eternal=“false"对象不是永久有效时使用

timeToLiveSeconds 设置对象失效前能允许的存活时间( 单位:秒 )

最大时间介于创建时间和失效时间之间

maxElementsOnDisk 磁盘最大缓存个数

diskExpiryThreadIntervalSeconds 磁盘失效时,线程运行时间间隔,默认是120秒

memoryStoreEvictionPolicy 当达到设定的maxElementsInMemory限制时,Ehcache将会根据指定的策略去清理内存

默认策略是LRU(即:最近最少使用策略 )

还可以设定的策略:

FIFO 先进先出策略

LFU 最近最少被访问策略

LRU 最近最少使用策略

缓存的元素有一个时间戳,当缓存容量满了,同时又需要腾出地方来缓存新的元素时,

那么现有缓存元素中的时间戳 离 当前时间最远的元素将被清出缓存

maxEntriesLocalHeap 是Ehcache配置中的一个关键参数,用于控制缓存中在JVM堆内存中最多可以存储多少个条目(entry)。

这个参数直接影响了Ehcache的内存管理策略,确保缓存不会无限制地占用内存资源。

当设置maxEntriesLocalHeap时,Ehcache会根据这个限制来决定何时从内存中移除不再使用的条目。

如果缓存达到这个限制并且新的条目需要被添加,Ehcache会根据其内部的淘汰策略(默认是LRU,即最近最少使用的条目优先被淘汰)来选择哪些条目应该被移除。

值为正整数:表示最多允许的条目数。一旦超过这个数量,新的条目将替换最不常使用的条目。

值为0:表示不限制在堆内存中的条目数量。这可能会导致缓存无限增长,直到耗尽所有可用内存,因此在生产环境中通常不推荐。

值为负数:表示不设置限制,但是请注意,这并不是真正的无限制,因为Ehcache本身和JVM都会对内存使用有自身的限制

-->

<defaultCache

maxElementsInMemory="10000"

eternal="false"

timeToIdleSeconds="120"

timeToLiveSeconds="120"

maxElementsOnDisk="10000000"

diskExpiryThreadIntervalSeconds="120"

memoryStoreEvictionPolicy="LRU"

maxEntriesLocalHeap="2000"

/>

<!--下面的配置是自定义缓存配置,可以复制粘贴,用多套

name 起的缓存名

overflowToDisk 当系统宕机时,数据是否保存到上面配置的<diskStore path = "D:/test/cache"/>磁盘中

diskPersistent 是否缓存虚拟机重启期数据

-->

<cache

name="users"

eternal="false"

maxElementsInMemory="100"

overflowToDisk="false"

diskPersistent="false"

timeToIdleSeconds="0"

timeToLiveSeconds="300"

memoryStoreEvictionPolicy="LRU"

/>

<!--另外的配置项:

clearOnFlush 内存数量最大时是否清除

diskSpoolBufferSizeMB 设置diskStore(即:磁盘缓存)的缓冲区大小,默认是30MB

每个Cache都应该有自己的一个缓冲区

-->

</ehcache>

在项目中使用Ehcache

使用常用的@Cacheable注解举例。

- 查询条件是单个时(service实现类中直接开注解)

// 这里的value值就是前面xml中配置的哪个cache name值

@Cacheable(value="users", key = "#username")

public User queryUserByUsername(String username) {

return userMapper.selectUserByUsername(username);

}

- 查询条件是多个时(service实现类中直接开注解)

本质:字符串的拼接

// 这里的UserDAO.username+就是封装的UserDAO,里面的属性有username、userage、userPhone

@Cache(value="users",

key = "#UserDAO.username + '-' + #UserDAO.userage + '-' + #UserDAO.userPhone")

public User queryUserByUsername(UserDAO userDAO) {

return userMapper.selectUserByUserDAO(userDAO);

}

JWT

依赖

<dependency>

<groupId>com.auth0</groupId>

<artifactId>java-jwt</artifactId>

<version>4.4.0</version>

</dependency>

测试

import com.auth0.jwt.JWT;

import com.auth0.jwt.JWTVerifier;

import com.auth0.jwt.algorithms.Algorithm;

import com.auth0.jwt.interfaces.Claim;

import com.auth0.jwt.interfaces.DecodedJWT;

import org.junit.jupiter.api.Test;

import org.springframework.boot.test.context.SpringBootTest;

import java.util.Date;

import java.util.HashMap;

import java.util.Map;

/**

* <p>

* JWT测试

* </p>

*

* <p>@author : ZiXieqing</p>

*/

@SpringBootTest

public class JwtTest {

/**

* 密钥

*/

private static final String SECRET = "41327498yfduihfuie3yr789eywqrfyhefuifhsdui";

/**

* 生成JWT令牌

*/

@Test

public void createJwtTest() {

HashMap<String, Object> claim = new HashMap<>();

claim.put("id", 100L);

claim.put("username", "紫邪情");

String token = JWT.create()

.withClaim("user", claim.toString()) // payLoad 载荷:key-value 不敏感的业务数据

.withExpiresAt(new Date(System.currentTimeMillis() * 1000 * 3600 * 12)) // JWT 有效期

.sign(Algorithm.HMAC256(SECRET));// sign 签名(密钥加密):验证 header + payload

System.out.println("token = " + token);

/* JWT(JSON Web Token)由三部分组成

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9 // header:记录令牌类型、签名算法等 {"alg": "HS256","type":"JWT"}

.eyJleHAiOjM2ODEyMDUxMTAwODE5MywidXNlciI6IntpZD0xMDAsIHVzZXJuYW1lPee0q-mCquaDhX0ifQ // payload 载荷:携带不敏感的业务数据 {“id”:"username","Tom"}

.vEvIxjJhHx3VvMhbbrz1S6COT7D4oGV4WL1KGV8XYXY // signature 签名:防止Token被篡改(加密得来) 用head+payload+算法(secret)密钥加密

*/

}

/**

* 对JWT进行解密

*/

@Test

public void jwtVerifyTest() {

String token = "eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9" +

".eyJleHAiOjM2ODE5OTQ2NjYxMTM5MywidXNlciI6IntpZD0xMDAsIHVzZXJuYW1lPee0q-mCquaDhX0ifQ" +

".A1O6WQ4WjT4UPRfSE52-h9U8WdkGyh__9a3cuvrCIzU";

// 通过 secret密钥 获取验证器

JWTVerifier jwtVerifier = JWT.require(Algorithm.HMAC256(SECRET)).build();

// 验证token

DecodedJWT verify = jwtVerifier.verify(token);

// 获取 head

String header = verify.getHeader();

System.out.println("header = " + header); // header = eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9¥

// 获取 payload

String payload = verify.getPayload();

System.out.println("payload = " + payload); // payload = eyJleHAiOjM2ODE5OTQ2NjYxMTM5MywidXNlciI6IntpZD0xMDAsIHVzZXJuYW1lPee0q-mCquaDhX0ifQ

// 获取 signature

String signature = verify.getSignature();

System.out.println("signature = " + signature); // signature = A1O6WQ4WjT4UPRfSE52-h9U8WdkGyh__9a3cuvrCIzU

// 获取所以 payload 载荷

Map<String, Claim> claims = verify.getClaims();

// 获取payload中指定key的value

Claim claim = claims.get("user");

System.out.println("claim = " + claim); // claim = com.auth0.jwt.impl.JsonNodeClaim@77d381e6

System.out.println("claim.asString() = " + claim.asString()); // claim.asString() = {id=100, username=紫邪情}

// JWTParser jwtParser = new JWTParser();

// jwtParser.parseHeader(String json); // 解析header

// jwtParser.parsePayload(String json) // 解析载荷payload

}

}

集成 Apache Shiro

介绍

Apache Shiro官网:https://shiro.apache.org/

Github地址:https://github.com/apache/shiro

git clone https://github.com/apache/shiro.git

git checkout shiro-root-版本号

Apache Shiro 是一款 Java 安全框架,不依赖任何容器,可以运行在 Java SE 和 Java EE 项目中,它的主要作用是用来做身份认证、授权、会话管理、缓存和加密等操作

和Spring Security的作用大概是一致的,但Spring Security由于其功能丰富而复杂,多用在大型项目中,而Shiro则适用于中小型项目中,上手快

提示

本内容中采用的环境是 SpringBoot 2.3.12.RELEASE + JDK8 + shiro-spring 1.13.0

SpringBoot 3.x + JDK17 + shiro-spring 2.x 尝鲜时总会出现一些乱七八糟的问题,解决起来麻烦得要死,所以我就降了版本

核心组件

1)Subject(用户):当前的操作用户,通过Subject currentUser = SecurityUtils.getSubject()获取

2)SecurityManager(安全管理器):Shiro 的核心部分,负责安全认证与授权

3)Realms(数据源):充当与安全管理间的桥梁,查找数据源进行验证和授权操作

4)Authenticator(认证器):用于认证,从 Realm 数据源取得数据之后执行认证流程处理。AuthenticationInfo存储用户的角色信息集合,核心方法是doGetAuthenticationInfo

5)Authorizer(授权器):用户访问控制授权,决定用户是否拥有执行指定操作的权限。AuthorizationInfo存储角色的权限信息集合,核心方法是doGetAuthorizationInfo

6)SessionManager(会话管理器):支持会话管理

7)CacheManager(缓存管理器):用于缓存认证授权信息

8)Cryptography(加密组件):提供了加密解密的工具包,用于密码的加密

Shiro认证:ini方式

依赖

<!-- shiro-spring 2.x 对应 SpringBoot 3.x -->

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-spring</artifactId>

<version>1.13.0</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

</dependency>

<dependency>

<groupId>org.mybatis.spring.boot</groupId>

<artifactId>mybatis-spring-boot-starter</artifactId>

<version>2.2.2</version>

</dependency>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<!-- <version>5.1.47</version> -->

</dependency>

<dependency>

<groupId>com.alibaba</groupId>

<artifactId>druid-spring-boot-starter</artifactId>

<version>1.2.15</version>

</dependency>

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

</dependency>

ini文件配置

# 中括号用来标记类型 该处为:标记用户信息

[users]

紫邪情=072413

测试

import lombok.extern.log4j.Log4j2;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.mgt.DefaultSecurityManager;

import org.apache.shiro.realm.text.IniRealm;

import org.apache.shiro.subject.Subject;

import org.junit.jupiter.api.Test;

import org.springframework.boot.test.context.SpringBootTest;

/**

* <p>

* 测试

* </p>

*

* <p>@author : ZiXieqing</p>

*/

@Log4j2

@SpringBootTest

public class ApiTest {

/**

* shiro认证 ini方式

*/

@Test

void authIniTest() {

// 安全管理器

DefaultSecurityManager securityManager = new DefaultSecurityManager();

SecurityUtils.setSecurityManager(securityManager);

// 设置 Realm 数据源

IniRealm iniRealm = new IniRealm("classpath:shiro-auth.ini");

securityManager.setRealm(iniRealm);

// 获取 Subject

Subject subject = SecurityUtils.getSubject();

// 登录

log.info("============未登录前的状态:{}=====================", subject.isAuthenticated()); // false

UsernamePasswordToken token = new UsernamePasswordToken("紫邪情", "072413");

subject.login(token);

log.info("============登录后的状态:{}=====================", subject.isAuthenticated()); // true

subject.logout();

log.info("============退出后的状态:{}=====================", subject.isAuthenticated()); // false

}

}

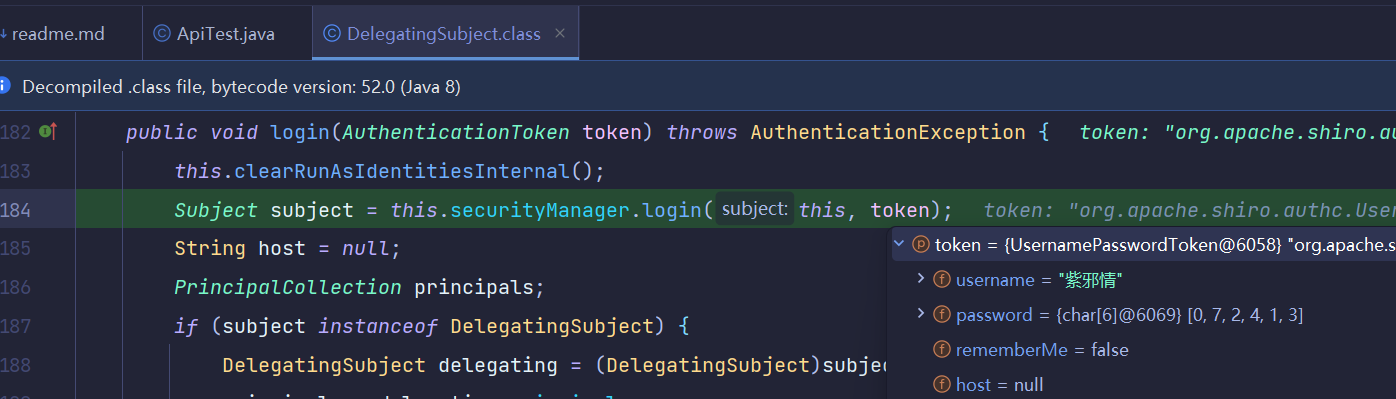

分析源码

给 subject.login(token); 打断点,DEBUG启动

进入了 DelegatingSubject,本质就是 Subject,且利用了 SecurityManager

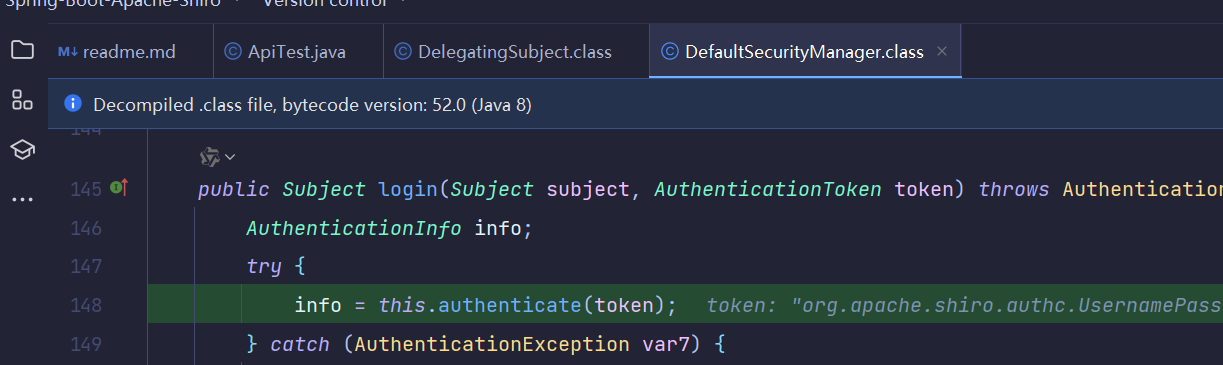

利用 DefaultSecurityManager 【这玩意儿是我们自己new的】 获取 AuthenticationInfo 这玩意儿存储了认证信息

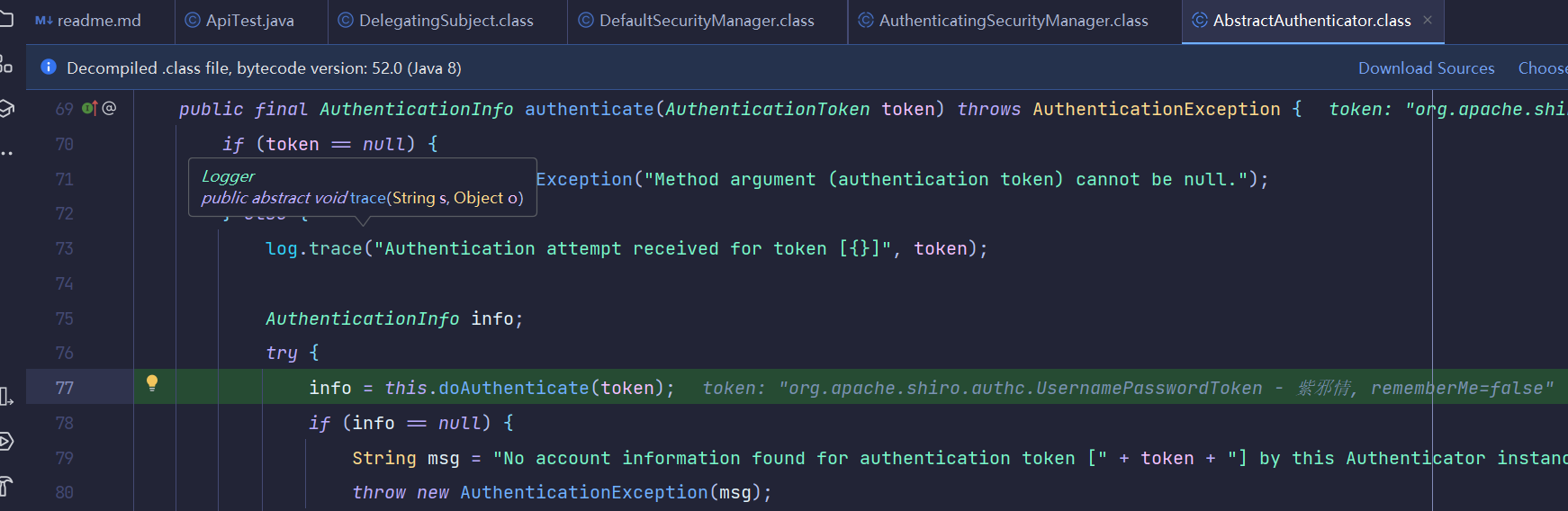

开始去做 认证的事情

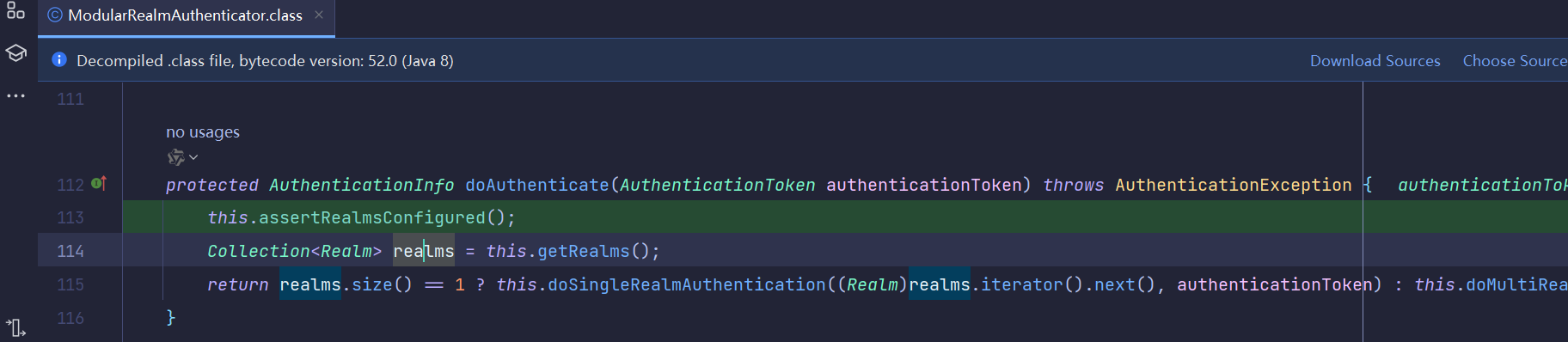

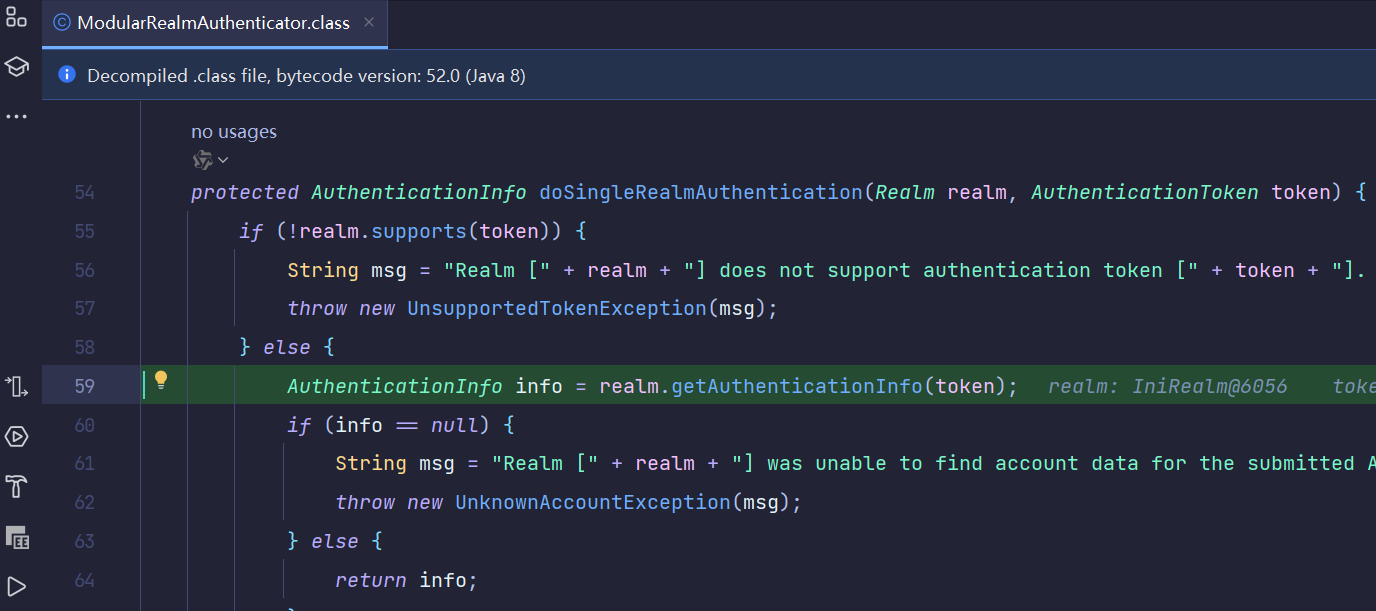

可以看到是利用了 ModularRealmAuthenticator【本质就是 Authenticator 认证器】 去做认证的事 可以看到 先获取 Realms【数据源】,然后根据获取的 Realms 数量走不同逻辑【目前ini文件是单个,因此看 doSingleRealmAuthentication 即可】

获取 AuthenticationInfo

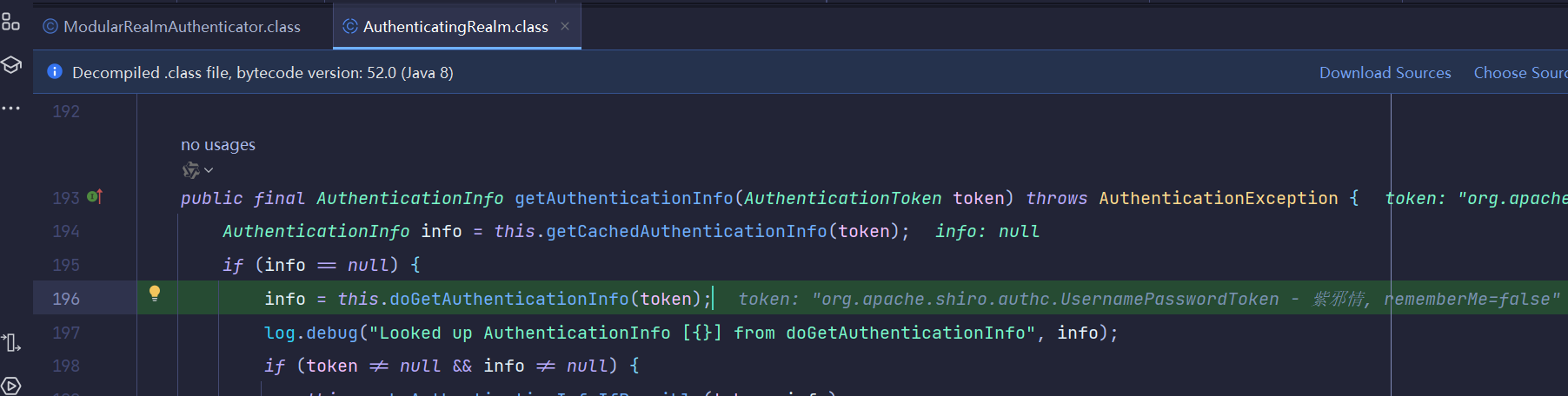

真正获取 AuthenticationInfo 的地方

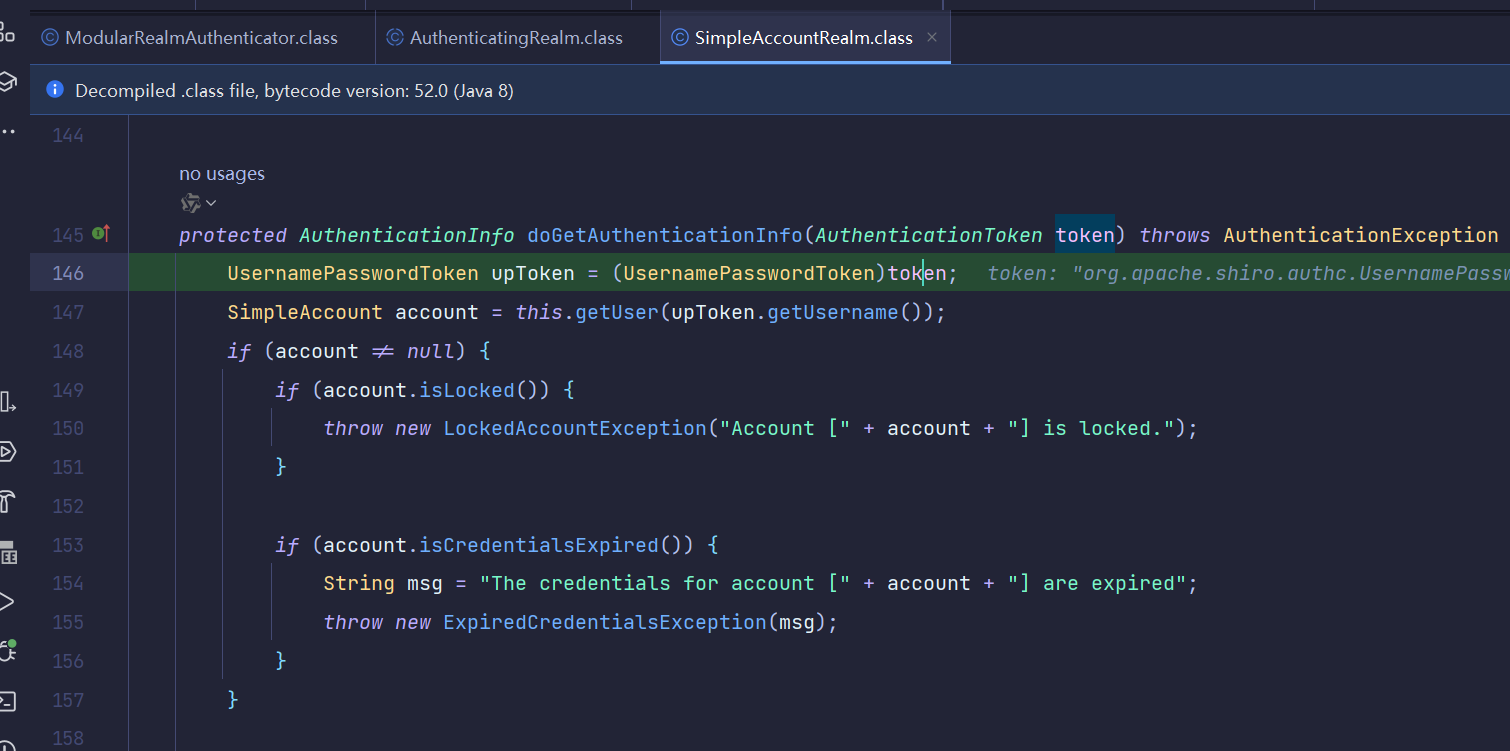

可以看到就是通过 xxxxRealm.doGetAuthenticationInfo(AuthenticationToken token) 获取AuthenticationInfo的

而 xxxxRealm 就是 extends AuthorizingRealm,至于 doGetAuthenticationInfo(AuthenticationToken token) 也是 AuthorizingRealm 中的

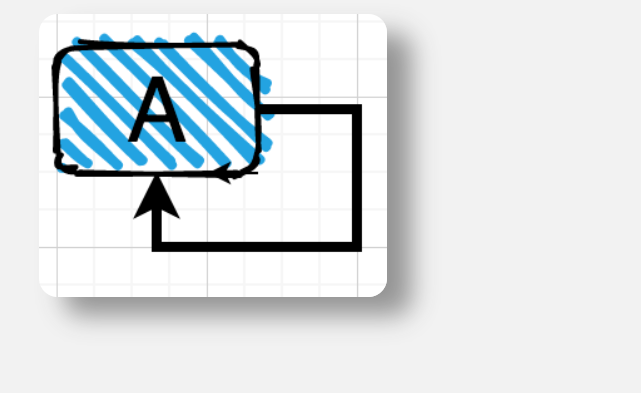

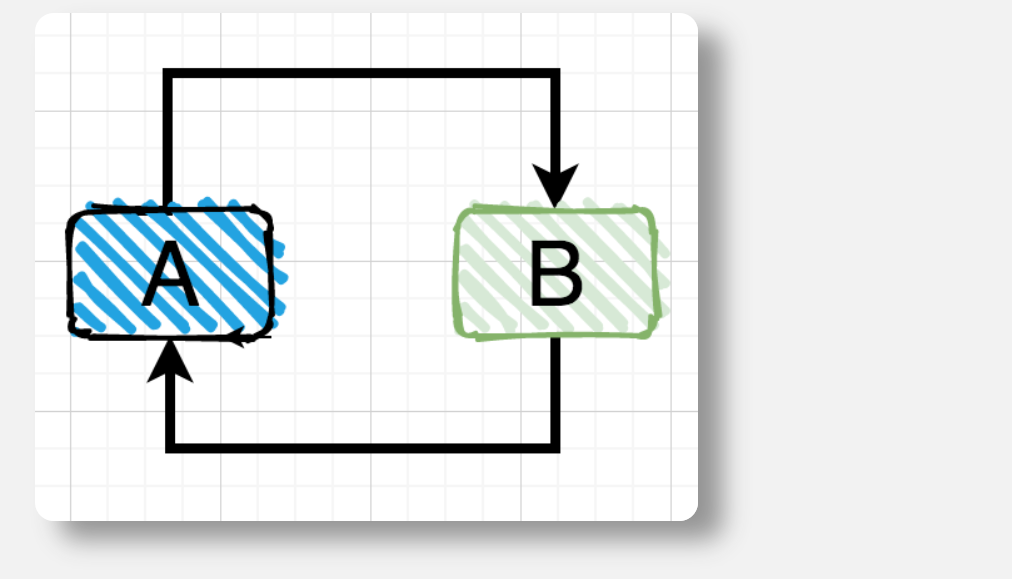

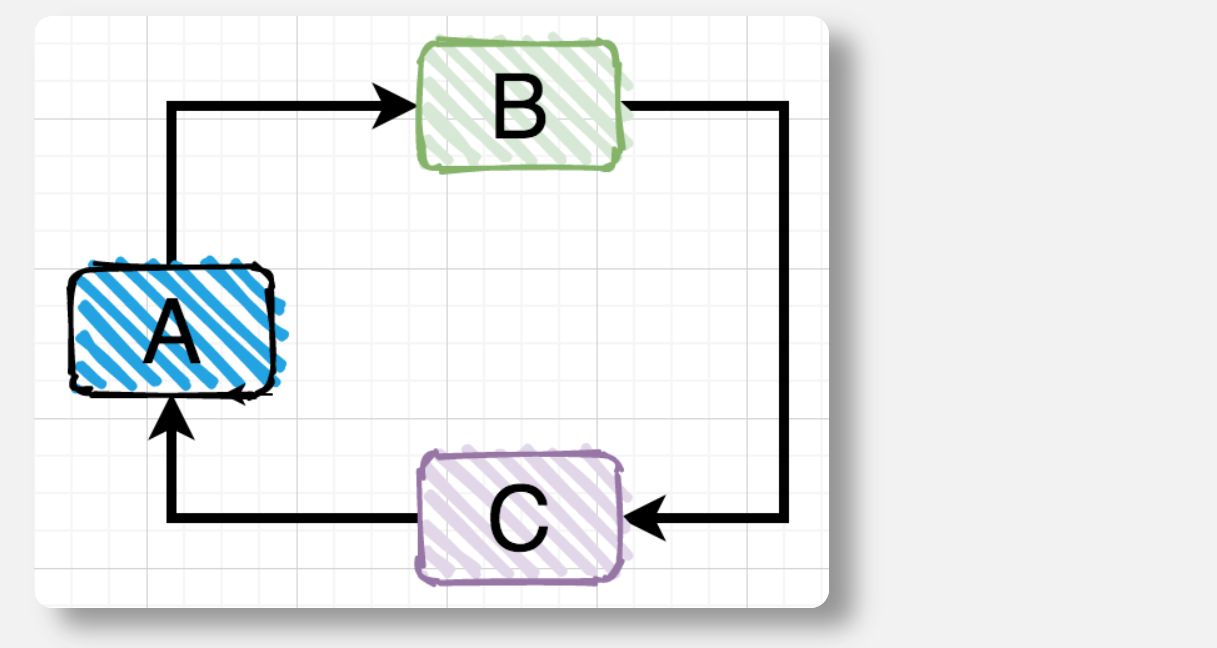

总结:shiro认证大体流程

Subject ——》SecurityManager ——》Authenticator ——》获取 Realms ——》 获取 AuthenticationInfo ——》

xxxxRealm.doGetAuthenticationInfo(AuthenticationToken token)获取AuthenticationInfo

shiro认证:自定义Realm

YAML配置

server:

port: 8732

spring:

datasource:

type: com.alibaba.druid.pool.DruidDataSource

driver-class-name: com.mysql.jdbc.Driver

url: jdbc:mysql://localhost:3306/spring-boot-study?useUnicode=true&characterEncoding=utf-8&useSSL=false

username: root

password: zixieqing072413

mybatis:

type-aliases-package: com.zixq.shiro.authentication.entity

configuration:

map-underscore-to-camel-case: true # 开启驼峰命名映射 否则可能出现表和实体类对应时为null

自定义Realm

import com.zixq.shiro.authentication.entity.UserEntity;

import com.zixq.shiro.authentication.mapper.UserMapper;

import lombok.extern.log4j.Log4j2;

import org.apache.shiro.authc.*;

import org.apache.shiro.authz.AuthorizationInfo;

import org.apache.shiro.realm.AuthorizingRealm;

import org.apache.shiro.subject.PrincipalCollection;

import org.springframework.beans.factory.annotation.Autowired;

/**

* <p>

* 自定义 Realm

* </p>

*

* <p>@author : ZiXieqing</p>

*/

@Log4j2

public class UserRealm extends AuthorizingRealm {

@Autowired

private UserMapper userMapper;

// 授权 角色权限

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

return null;

}

// 认证

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {

UsernamePasswordToken upToken = (UsernamePasswordToken) token;

String username = upToken.getUsername();

String password = new String((char[]) upToken.getPassword());

log.info("===============用户:{},进入了:{}#doGetAuthenticationInfo() 进行认证,密码为:{}================",

username, this.getClass().getName(), password);

UserEntity userEntity = userMapper.selectByUname(username);

if (userEntity == null) {

throw new UnknownAccountException("用户不存在");

}

if (password.equals(userEntity.getPassword())) {

throw new IncorrectCredentialsException("用户名或密码错误");

}

log.info("==================认证完成=====================");

// 存储认证信息 若不需要使用Redis来缓存,那么principal可以不放userEntity,而是username

return new SimpleAuthenticationInfo(userEntity, password, userEntity.getId().toString());

}

}

shiro config编写:将自定义Realm、SecurityManager串联起来

import com.zixq.shiro.authentication.realm.UserRealm;

import org.apache.shiro.spring.web.ShiroFilterFactoryBean;

import org.apache.shiro.web.mgt.DefaultWebSecurityManager;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import java.util.LinkedHashMap;

/**

* <p>

* shiro配置

* 配置:Realm、SecurityManager、ShiroFilterFactoryBean【根据业务情况选择】

* </p>

*

* <p>@author : ZiXieqing</p>

*/

@Configuration

public class ShiroConfig {

@Bean

public ShiroFilterFactoryBean filterFactoryBean() {

ShiroFilterFactoryBean filterFactoryBean = new ShiroFilterFactoryBean();

filterFactoryBean.setSecurityManager(securityManager());

// 未登录用户则进入登录页

filterFactoryBean.setLoginUrl("/login");

// 登录成功跳转的页面

filterFactoryBean.setSuccessUrl("/index");

/* 配置不起作用

* 因为shiro源代码中判断了filter是否为AuthorizationFilter,只有perms,roles,ssl,rest,port才是属于AuthorizationFilter

* 而anon,authcBasic,auchc,user是AuthenticationFilter,所以unauthorizedUrl设置后不起作用

*

* 解决方式:在全局异常中捕获 AuthorizationException ,然后返回指定页面即可

* */

// 未授权跳转的页面

filterFactoryBean.setUnauthorizedUrl("/403");

// 过滤器链 编写顺序很重要,是依次执行的 所以要注意

LinkedHashMap<String, String> filterChainMap = new LinkedHashMap<>();

/* 常用 authc、anno 对应的是不同的过滤器 具体的可以在 org.apache.shiro.web.filter.mgt.DefaultFilter 中查看

*

* authc 只有认证了才能访问

* anno 无需认证即可访问

* perm 具有“记住我”功能才能用

* roles 具有对应的角色才可访问

* user 是对应的操作用户才可访问

*

* */

filterChainMap.put("/sys/*", "authc");

filterFactoryBean.setFilterChainDefinitionMap(filterChainMap);

return filterFactoryBean;

}

@Bean

public DefaultWebSecurityManager securityManager() {

DefaultWebSecurityManager securityManager = new DefaultWebSecurityManager();

securityManager.setRealm(userRealm());

return securityManager;

}

@Bean

public UserRealm userRealm() {

return new UserRealm();

}

}

controller

import com.zixq.shiro.authentication.entity.Result;

import com.zixq.shiro.authentication.util.MD5Utils;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.IncorrectCredentialsException;

import org.apache.shiro.authc.UnknownAccountException;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.subject.Subject;

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController;

/**

* <p>

* user controller

* </p>

*

* <p>@author : ZiXieqing</p>

*/

@RestController

@RequestMapping("user")

public class UserController {

@PostMapping("/login")

public Result login(String username, String password) {

Subject subject = SecurityUtils.getSubject();

if (!subject.isAuthenticated()) {

// 加密密码

password = MD5Utils.encrypt(username, password);

try {

UsernamePasswordToken token = new UsernamePasswordToken(username, password);

subject.login(token);

} catch (UnknownAccountException e) {

return Result.error(e.getMessage());

} catch (IncorrectCredentialsException e) {

return Result.error(e.getMessage());

}

}

return Result.success(username + ":认证成功");

}

}

MD5工具类

import org.apache.shiro.crypto.hash.SimpleHash;

import org.apache.shiro.util.ByteSource;

/**

* 加密工具类 shiro中快速加密MD5Pwd API就使用的是SimpleHash类

*

* shiro中加密流程:程序将明文通过加密方式加密,存到数据库的是密文,

* 登录时将密文取出来,再通过shiro将用户输入的密码进行加密对比,一样则成功,不一样则失败

* 但是:平时加密都是自己写的算法,所以这个功能就直接提到这里来了

*/

public class MD5Utils {

private static final String SALT = "zixieqing";

private static final String ALGORITH_NAME = "md5";

/**

* 迭代次数 类似 MD5(MD5),依次类推 次数越多越复杂越不易被破解

*/

private static final int HASH_ITERATIONS = 2;

public static String encrypt(String pswd) {

return new SimpleHash(ALGORITH_NAME, pswd, ByteSource.Util.bytes(SALT), HASH_ITERATIONS).toHex();

}

public static String encrypt(String username, String pswd) {

return new SimpleHash(

ALGORITH_NAME,

pswd,

ByteSource.Util.bytes(username + SALT),

HASH_ITERATIONS

).toHex();

}

}

shiro 授权:ini方式

ini配置文件

[users]

紫邪情=072413,dev

# 权限表达式 资源:操作 * 代码所有 多个用 逗号, 隔开

[roles]

dev==user:select,user:delete

测试

import lombok.extern.log4j.Log4j2;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.mgt.DefaultSecurityManager;

import org.apache.shiro.realm.text.IniRealm;

import org.apache.shiro.subject.Subject;

import org.junit.jupiter.api.Test;

import org.springframework.boot.test.context.SpringBootTest;

import java.util.LinkedList;

/**

* <p>

* 测试

* </p>

*

* <p>@author : ZiXieqing</p>

*/

@Log4j2

@SpringBootTest

public class ApiTest {

@Test

void authorizationIniTest() {

// 安全管理器

DefaultSecurityManager securityManager = new DefaultSecurityManager();

SecurityUtils.setSecurityManager(securityManager);

// 设置 Realm

IniRealm iniRealm = new IniRealm("classpath:shiro-auth.ini");

securityManager.setRealm(iniRealm);

// 获取 Subject

Subject subject = SecurityUtils.getSubject();

// 登录

UsernamePasswordToken token = new UsernamePasswordToken("紫邪情", "072413");

subject.login(token);

LinkedList<String> roles = new LinkedList<>();

roles.add("admin");

roles.add("dev");

log.info("==========授权校验======={}============",

subject.isPermitted("user:select","user:delete","user:add")); // [true, true, false]

log.info("======角色校验======={}================", subject.hasRoles(roles)); // [false, true]

}

}

shiro 授权:自定义Realm

YAML配置:和上面认证的配置一样

自定义 Realm

import com.zixq.shiro.authorization.entity.PermissionEntity;

import com.zixq.shiro.authorization.entity.RoleEntity;

import com.zixq.shiro.authorization.entity.UserEntity;

import com.zixq.shiro.authorization.mapper.UserMapper;

import lombok.extern.log4j.Log4j2;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.*;

import org.apache.shiro.authz.AuthorizationInfo;

import org.apache.shiro.authz.SimpleAuthorizationInfo;

import org.apache.shiro.realm.AuthorizingRealm;

import org.apache.shiro.subject.PrincipalCollection;

import org.springframework.beans.factory.annotation.Autowired;

import java.util.LinkedHashSet;

import java.util.List;

/**

* <p>

* 自定义 Realm

* </p>

*

* <p>@author : ZiXieqing</p>

*/

@Log4j2

public class UserRealm extends AuthorizingRealm {

@Autowired

private UserMapper userMapper;

// 授权 角色权限

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

SimpleAuthorizationInfo authorizationInfo = new SimpleAuthorizationInfo();

UserEntity userEntity = (UserEntity) SecurityUtils.getSubject().getPrincipal();

// UserEntity userEntity = userMapper.selectByUname(username);

log.info("========授权校验==============用户:{},进入了:{},进行授权校验",

userEntity.getUsername(), this.getClass().getName());

// 获取角色信息

List<RoleEntity> roleList = userMapper.selectRoleByUid(userEntity.getId());

LinkedHashSet<String> roleSet = new LinkedHashSet<>();

for (RoleEntity roleEntity : roleList) {

roleSet.add(roleEntity.getRoleName());

}

// 获取权限信息

List<PermissionEntity> permissionList = userMapper.selectPermissionByUid(userEntity.getId());

LinkedHashSet<String> permissionSet = new LinkedHashSet<>();

for (PermissionEntity permissionEntity : permissionList) {

permissionSet.add(permissionEntity.getPName());

}

// 添加角色信息

authorizationInfo.setRoles(roleSet);

// 添加权限信息

authorizationInfo.setStringPermissions(permissionSet);

log.info("================授权校验完成,并已存入authorizationInfo中====================");

return authorizationInfo;

}

// 认证

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken token) throws AuthenticationException {

UsernamePasswordToken upToken = (UsernamePasswordToken) token;

String username = upToken.getUsername();

String password = new String((char[]) upToken.getPassword());

log.info("===============用户:{},进入了:{}#doGetAuthenticationInfo() 进行认证,密码为:{}================",

username, this.getClass().getName(), password);

UserEntity userEntity = userMapper.selectByUname(username);

if (userEntity == null) {

throw new UnknownAccountException("用户不存在");

}

if (password.equals(userEntity.getPassword())) {

throw new IncorrectCredentialsException("用户名或密码错误");

}

log.info("==================认证完成=====================");

// 存储认证信息 若不需要使用Redis来缓存,那么principal可以不放userEntity,而是username

return new SimpleAuthenticationInfo(userEntity, password, userEntity.getId().toString());

}

}

shiro config配置

import com.zixq.shiro.authorization.realm.UserRealm;

import lombok.extern.log4j.Log4j2;

import org.apache.shiro.spring.LifecycleBeanPostProcessor;

import org.apache.shiro.spring.security.interceptor.AuthorizationAttributeSourceAdvisor;

import org.apache.shiro.spring.web.ShiroFilterFactoryBean;

import org.apache.shiro.web.mgt.DefaultWebSecurityManager;

import org.springframework.aop.framework.autoproxy.DefaultAdvisorAutoProxyCreator;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.context.annotation.DependsOn;

import java.util.LinkedHashMap;

/**

* <p>

* shiro配置

* 配置:Realm、SecurityManager、ShiroFilterFactoryBean【根据业务情况选择】

* </p>

*

* <p>@author : ZiXieqing</p>

*/

@Log4j2

@Configuration

public class ShiroConfig {

@Bean

public ShiroFilterFactoryBean filterFactoryBean() {

// 查看shiro的初始化时间 验证是否比spring快

log.info("========进入了:{}#filterFactoryBean()", this.getClass().getName());

ShiroFilterFactoryBean filterFactoryBean = new ShiroFilterFactoryBean();

filterFactoryBean.setSecurityManager(securityManager());

// 未登录用户则进入登录页

filterFactoryBean.setLoginUrl("/login");

// 登录成功跳转的页面

filterFactoryBean.setSuccessUrl("/index");

/* 配置不起作用

* 因为shiro源代码中判断了filter是否为AuthorizationFilter,只有perms,roles,ssl,rest,port才是属于AuthorizationFilter

* 而anon,authcBasic,auchc,user是AuthenticationFilter,所以unauthorizedUrl设置后不起作用

*

* 解决方式:在全局异常中捕获 AuthorizationException ,然后返回指定页面即可

* */

// 未授权跳转的页面

filterFactoryBean.setUnauthorizedUrl("/403");

// 过滤器链 编写顺序很重要,是依次执行的 所以要注意

LinkedHashMap<String, String> filterChainMap = new LinkedHashMap<>();

/* 常用 authc、anno 对应的是不同的过滤器 具体的可以在 org.apache.shiro.web.filter.mgt.DefaultFilter 中查看

*

* authc 只有认证了才能访问

* anno 无需认证即可访问

* perm 具有“记住我”功能才能用

* roles 具有对应的角色才可访问

* user 是对应的操作用户才可访问

*

* */

filterChainMap.put("/sys/*", "authc");

filterFactoryBean.setFilterChainDefinitionMap(filterChainMap);

return filterFactoryBean;

}

@Bean

public DefaultWebSecurityManager securityManager() {

DefaultWebSecurityManager securityManager = new DefaultWebSecurityManager();

securityManager.setRealm(userRealm());

return securityManager;

}

@Bean

public UserRealm userRealm() {

return new UserRealm();

}

// ================================授权配置================================

// ======== bean(DefaultAdvisorAutoProxyCreator(可选) 和 AuthorizationAttributeSourceAdvisor)即可实现此功能 ==========

/**

* Shiro生命周期处理器

*/

@Bean

public LifecycleBeanPostProcessor lifecycleBeanPostProcessor() {

return new LifecycleBeanPostProcessor();

}

/***

* 授权所用配置:开启Shiro的注解(如@RequiresRoles、@RequiresPermissions),需借助SpringAOP扫描使用Shiro注解的类,并在必要时进行安全逻辑验证

*/

@Bean

@DependsOn({"lifecycleBeanPostProcessor"})

public DefaultAdvisorAutoProxyCreator getDefaultAdvisorAutoProxyCreator() {

DefaultAdvisorAutoProxyCreator defaultAdvisorAutoProxyCreator = new DefaultAdvisorAutoProxyCreator();

defaultAdvisorAutoProxyCreator.setProxyTargetClass(true);

return defaultAdvisorAutoProxyCreator;

}

// =====================上面两个不配置也行,我使用时没配置也可以===================

/***

* 使授权注解起作用 不想配置可以在pom文件中加入

* <dependency>

* <groupId>org.springframework.boot</groupId>

* <artifactId>spring-boot-starter-aop</artifactId>

*</dependency>

*/

@Bean

public AuthorizationAttributeSourceAdvisor authorizationAttributeSourceAdvisor(){

AuthorizationAttributeSourceAdvisor authorizationAttributeSourceAdvisor = new AuthorizationAttributeSourceAdvisor();

authorizationAttributeSourceAdvisor.setSecurityManager(securityManager());

return authorizationAttributeSourceAdvisor;

}

}

controller

import com.zixq.shiro.authorization.entity.Result;

import com.zixq.shiro.authorization.util.MD5Utils;

import lombok.extern.log4j.Log4j2;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.IncorrectCredentialsException;

import org.apache.shiro.authc.UnknownAccountException;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.authz.annotation.RequiresPermissions;

import org.apache.shiro.authz.annotation.RequiresRoles;

import org.apache.shiro.subject.Subject;

import org.springframework.web.bind.annotation.*;

/**

* <p>

* user controller

* </p>

*

* <p>@author : ZiXieqing</p>

*/

@Log4j2

@RestController

@RequestMapping("user")

public class UserController {

@PostMapping("/login")

public Result login(@RequestParam("username") String username,

@RequestParam("password") String password) {

Subject subject = SecurityUtils.getSubject();

if (!subject.isAuthenticated()) {

// 加密密码

password = MD5Utils.encrypt(username, password);

try {

UsernamePasswordToken token = new UsernamePasswordToken(username, password);

subject.login(token);

// 手动调研授权校验的API

log.info("=======授权校验================{}", subject.isPermitted("user:select"));

} catch (UnknownAccountException e) {

return Result.error(e.getMessage());

} catch (IncorrectCredentialsException e) {

return Result.error(e.getMessage());

}

}

return Result.success(username + ":认证成功");

}

@RequiresRoles({"dev"}) // 角色

@RequiresPermissions({"user:select","user:update"}) // 权限

@GetMapping("/edit")

public Result edit() {

return Result.success("能查询和编辑用户信息");

}

}

测试

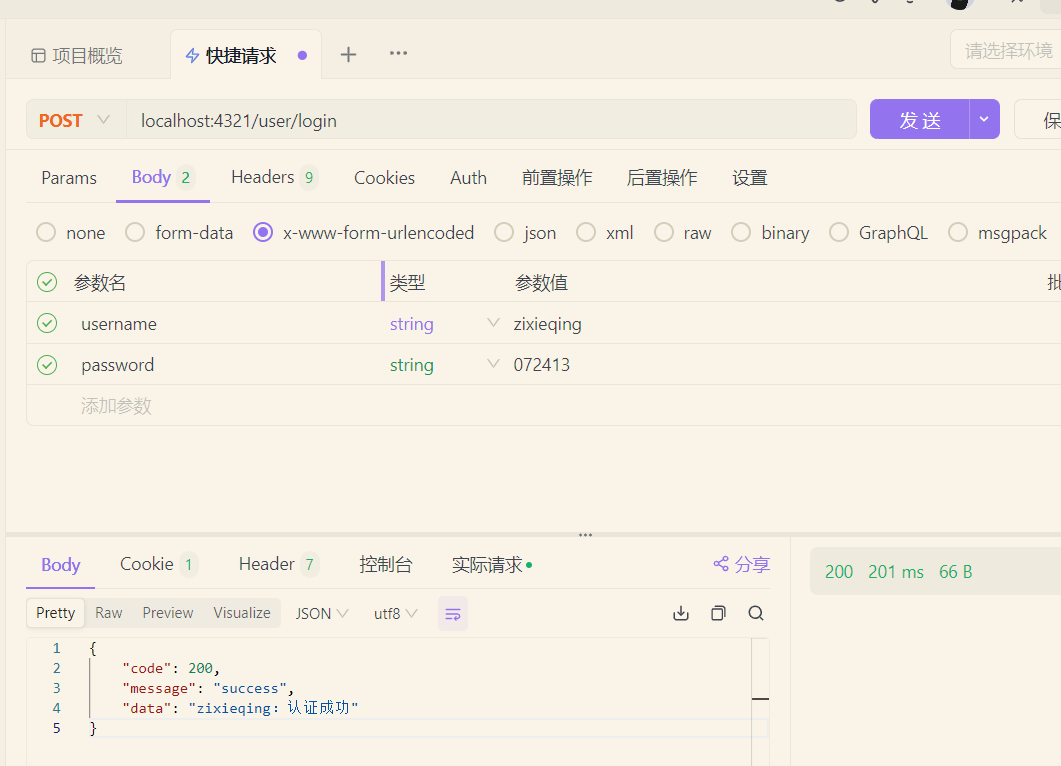

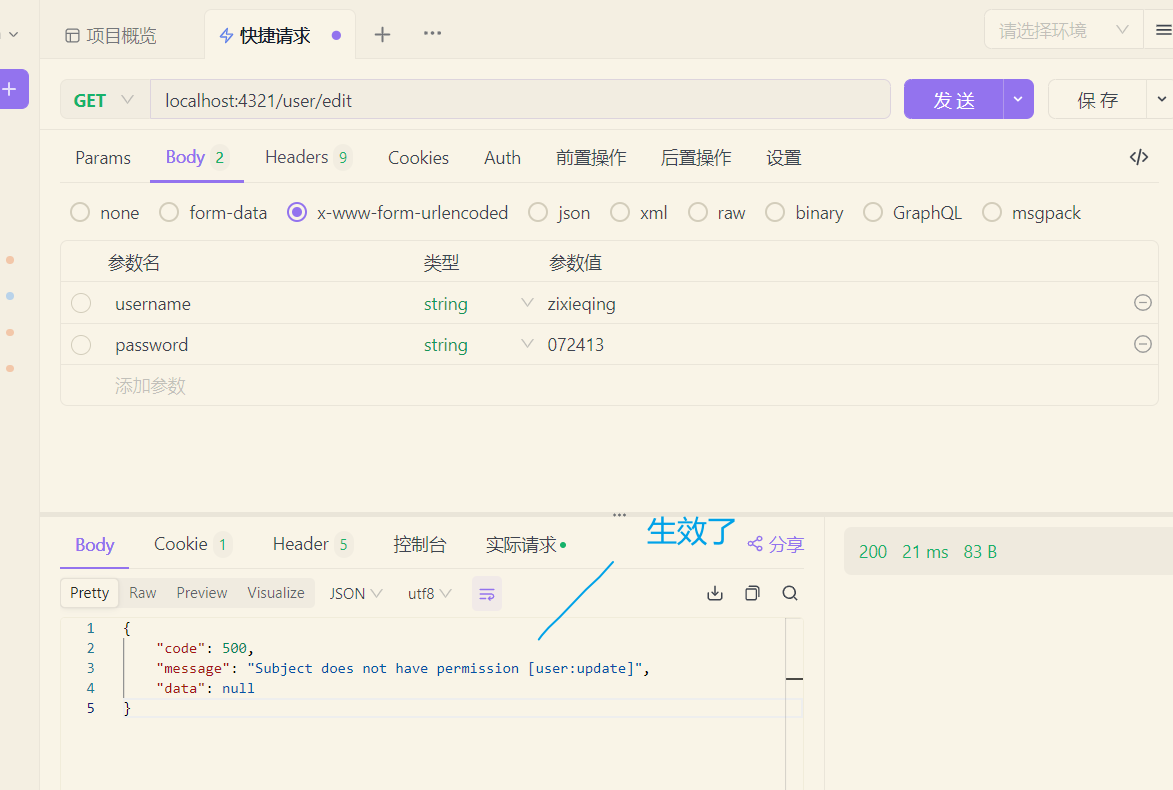

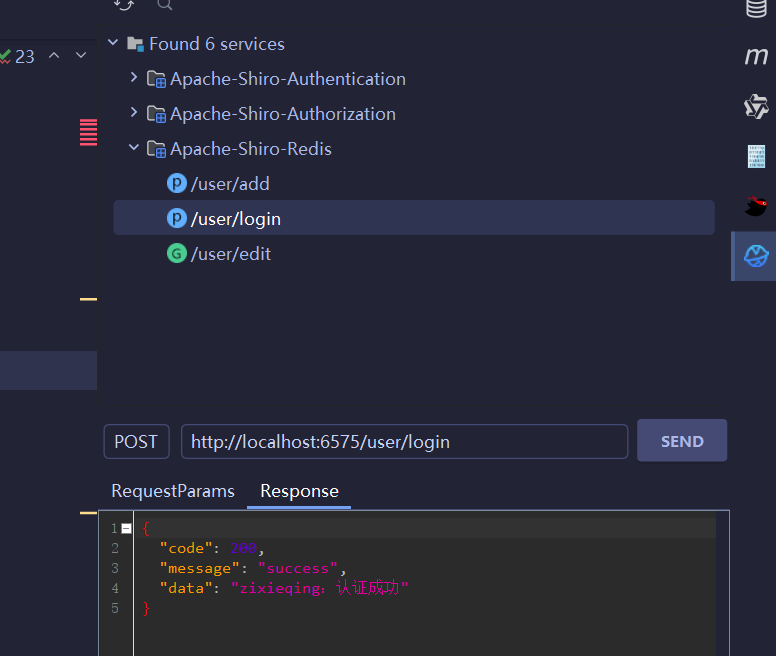

1)、先认证

2)、再授权校验

shiro使用Redis缓存

提示

当前内容是在前面认证授权的基础添加内容

依赖

<!-- shiro-spring 2.x 对应 SpringBoot 3.x -->

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-spring</artifactId>

<version>1.13.0</version>

<!-- 注意分析一下依赖 我这里测试通过如下方式没问题,但不排除依赖就有问题【不兼容】 -->

<exclusions>

<exclusion>

<artifactId>commons-beanutils</artifactId>

<groupId>commons-beanutils</groupId>

</exclusion>

</exclusions>

</dependency>

<!-- shiro-redis 注意版本问题 使用 shiro-redis 2.x 版本时出现了一些各种API调用的异常【不兼容】 -->

<dependency>

<groupId>org.crazycake</groupId>

<artifactId>shiro-redis</artifactId>

<version>3.1.0</version>

<exclusions>

<exclusion>

<artifactId>shiro-core</artifactId>

<groupId>org.apache.shiro</groupId>

</exclusion>

</exclusions>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-redis</artifactId>

</dependency>

YAML配置

server:

port: 6575

spring:

datasource:

type: com.alibaba.druid.pool.DruidDataSource

driver-class-name: com.mysql.jdbc.Driver

url: jdbc:mysql://localhost:3306/spring-boot-study?useUnicode=true&characterEncoding=utf-8&useSSL=false

username: root

password: zixieqing072413

redis:

host: localhost

port: 6379

jedis:

pool:

max-active: 8

max-wait: -1

max-idle: 8

min-idle: 0

timeout: 0

mybatis:

configuration:

map-underscore-to-camel-case: true

type-aliases-package: com.zixq.shiro.authorization.entity

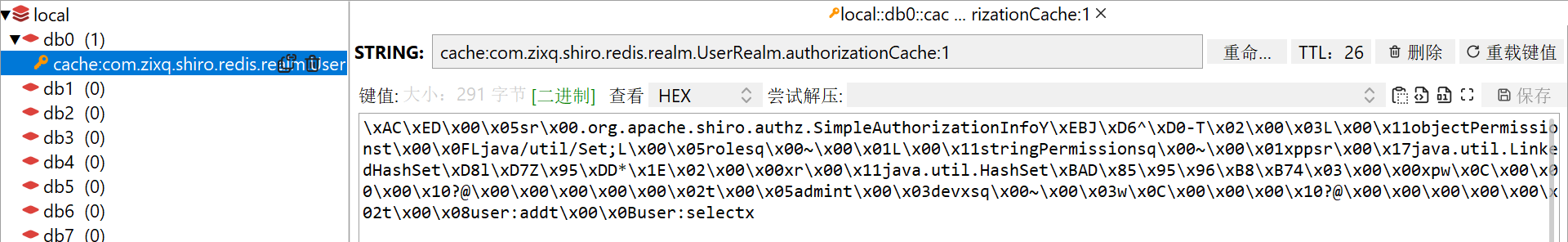

shiro config:在前面认证授权的基础上加上redis相关配置,主要是利用 SecurityManager将RedisCacheManager集成进去,前面玩ini认证看源码 知道一个顺序是 Subject ——》SecurityManager ——》Realm,所以这里就好理解了

import com.zixq.shiro.redis.realm.UserRealm;

import lombok.extern.log4j.Log4j2;

import org.apache.shiro.web.mgt.DefaultWebSecurityManager;

import org.crazycake.shiro.RedisCacheManager;

import org.crazycake.shiro.RedisManager;

import org.crazycake.shiro.serializer.ObjectSerializer;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

@Log4j2

@Configuration

public class ShiroConfig {

@Bean

public DefaultWebSecurityManager securityManager() {

DefaultWebSecurityManager securityManager = new DefaultWebSecurityManager();

securityManager.setRealm(userRealm());

// 将redis配置集成进来

securityManager.setCacheManager(redisCacheManager());

return securityManager;

}

// ============================================缓存配置===============================================

public RedisCacheManager redisCacheManager() {

RedisCacheManager redisCacheManager = new RedisCacheManager();

redisCacheManager.setRedisManager(redisManager());

// 配置缓存过期时间 单位:秒 默认:1800

redisCacheManager.setExpire(30);

// 设置 cache key 拼接的前缀

redisCacheManager.setKeyPrefix("cache:");

/* 可以篡改 value的序列化方式 shiro默认是 ObjectSerializer 即JDK序列化

* 自定义序列化 implements RedisSerializer<T>

* 重写 序列化 byte[] serialize(T var1) 和 反序列化 T deserialize(byte[] var1) 即可 */

redisCacheManager.setValueSerializer(new ObjectSerializer());

return redisCacheManager;

}

// 这里嫌麻烦可以直接放在上面 redisCacheManager 中new出来配置即可

public RedisManager redisManager() {

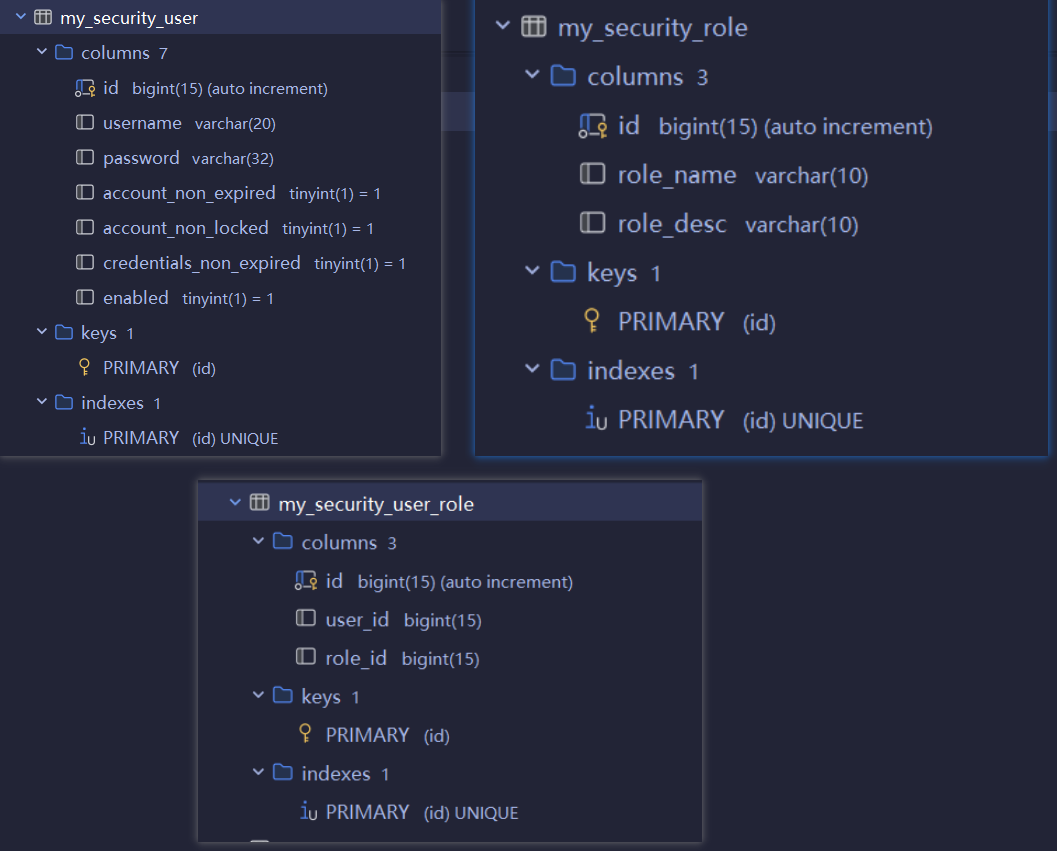

RedisManager redisManager = new RedisManager();