JS逆向实战4——cookie 参数 acw_sc__v2

1.JS逆向实战1——入门难度 某省在线审批网站params 随机生成2.JS逆向实战2--cookie——__jsl_clearance_s 生成3.JS逆向实战3——某企业服务平台内容encrypt_data加密

4.JS逆向实战4——cookie 参数 acw_sc__v2

5.JS逆向实战5--JWT TOKEN x_sign参数6.JS逆向实战6-- x轴 y轴 过点触验证码7.JS逆向实战7-- 某市链接params-DES加密8.JS逆向实战8——某网实战9.JS逆向实战9——cookies DES加密混淆10.JS逆向实战10——某集团RSA长加密11.JS逆向实战11——某金属集团动态cookie加密12.JS逆向实战12——某店 captchaToken 参数 加密13.JS逆向实战13——某市公共资源交易中心Cookie混淆加密14.JS逆向实战13.5——某小说网站 小说字数 和月票字体加密15.JS逆向实战14——猿人学第二题动态cookie16.JS逆向实战15——猿人学第五题 动态cookie乱码增强17.JS逆向实战16——猿人学第20题 新年挑战-wasm进阶18.JS逆向实战17——猿人学第七题 动态字体 随风漂移19.JS逆向实战18——猿人学第八题 验证码 - 图文点选20.JS逆向实战19——通杀webpack逆向21.JS逆向实战20——某头条jsvm逆向22.JS逆向实战21——某查查webpack密码加密23.JS逆向实战22——某政府采购网简单cookie反爬24.JS逆向实战26——某店ua模拟登陆25.JS逆向实战24—— 补环境过某房地产瑞数4.026.JS逆向实战25——某壳找房模拟登录+百度喵星人指纹加密破解.27.JS逆向实战23——某市wss URL加密+请求头+ws收发28.逆向实战29——某度-某家号2024旋转验证码识别29.逆向实战31——xhs—xs算法分析30.逆向实战32——某东最新h5st4.4算法分析31.某云盘encryptMsg 加密之自动化扣webpack声明

本文章中所有内容仅供学习交流,抓包内容、敏感网址、数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请联系我立即删除!

目标网站

aHR0cHM6Ly8zNmtyLmNvbS9zZWFyY2gvYXJ0aWNsZXMvTHg=

抓包分析

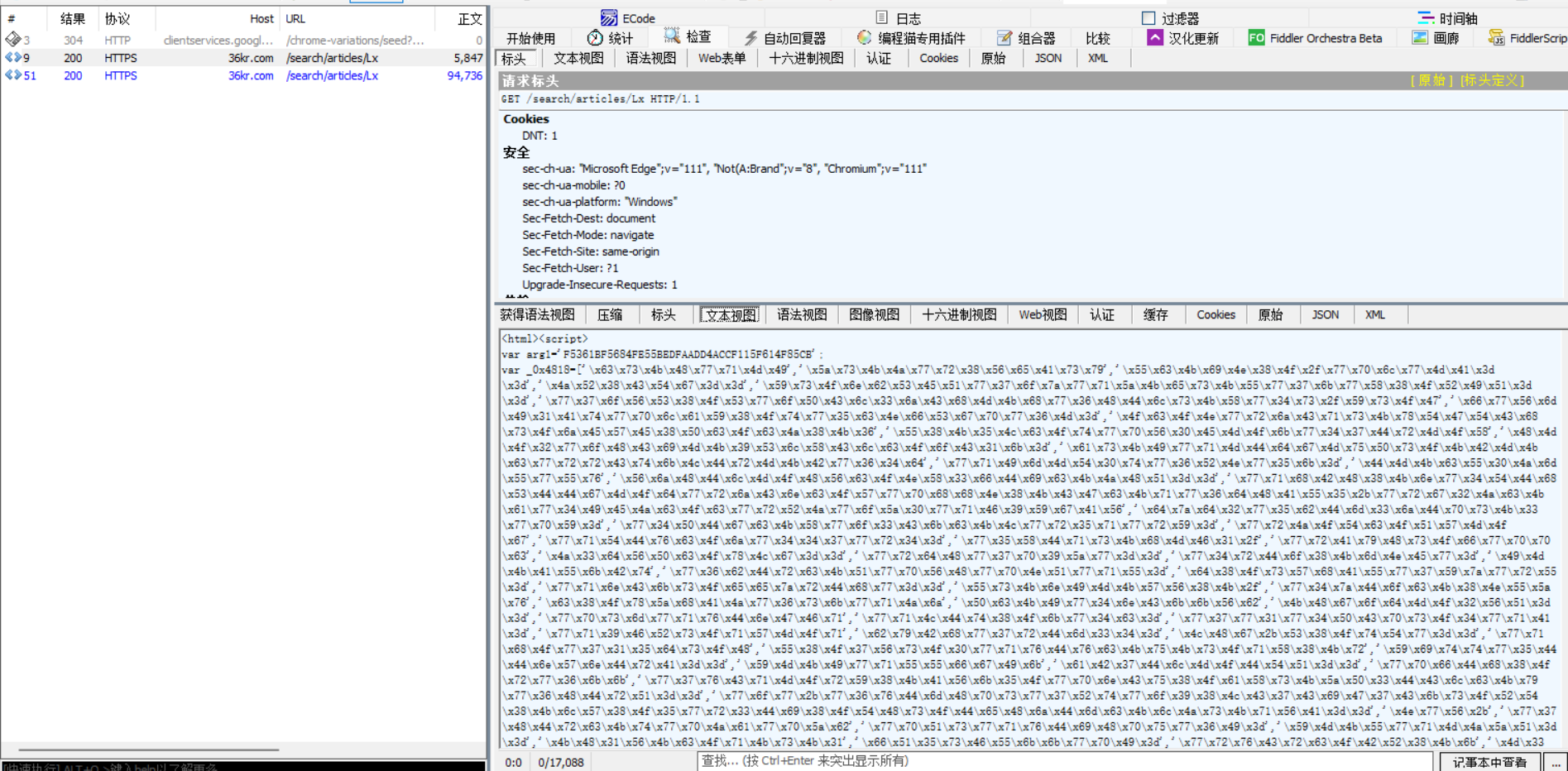

网站发送了两次请求,两次状态都是200,

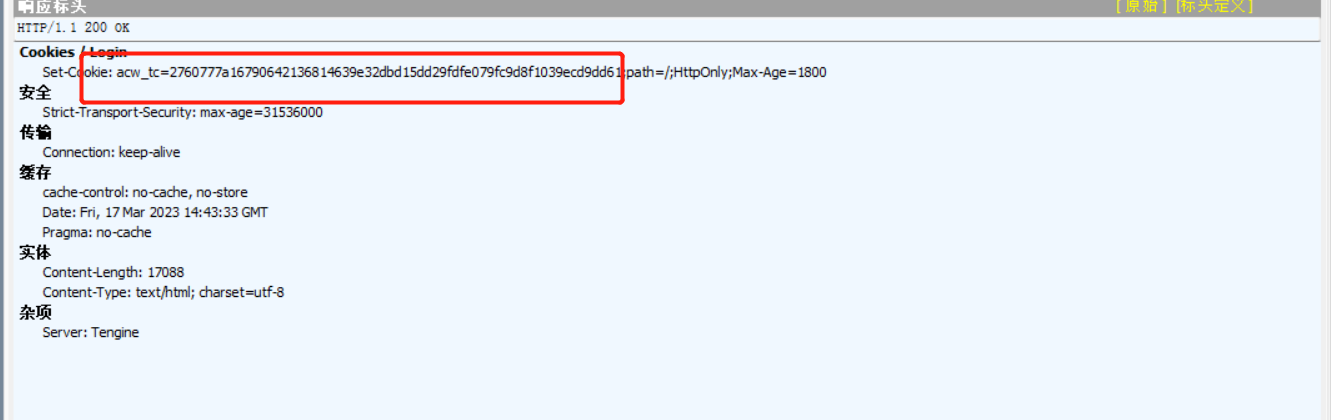

第一次请求 返回了一个cookie 如下图

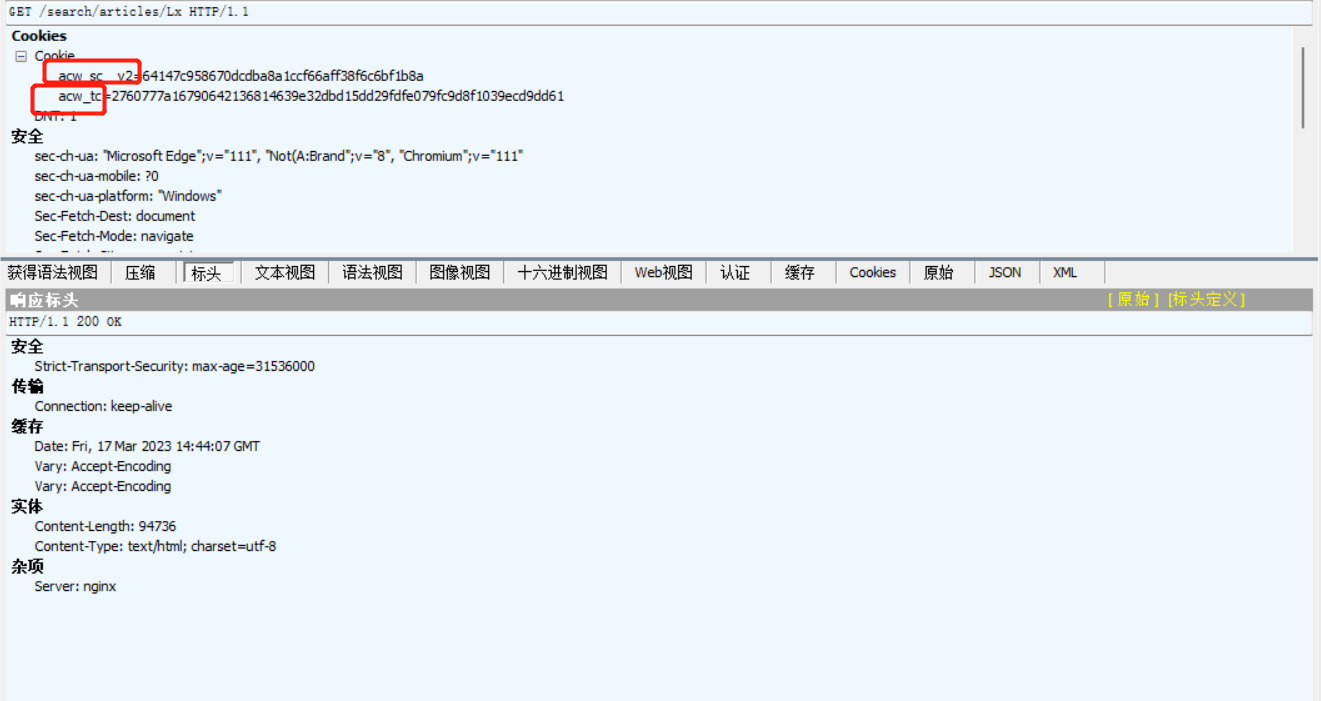

第二次请求 需要携带第一次的请求 还有个acw_sc__v2

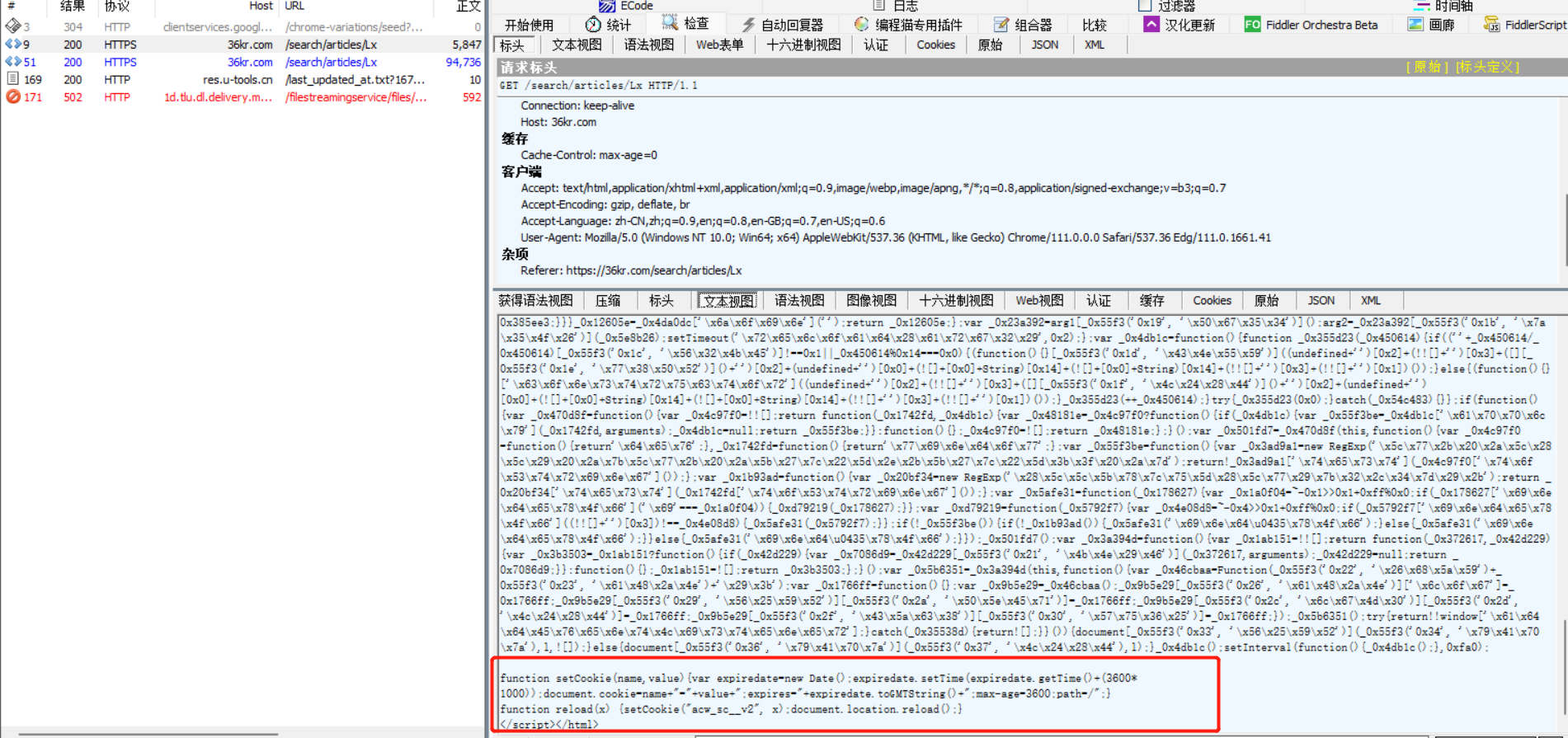

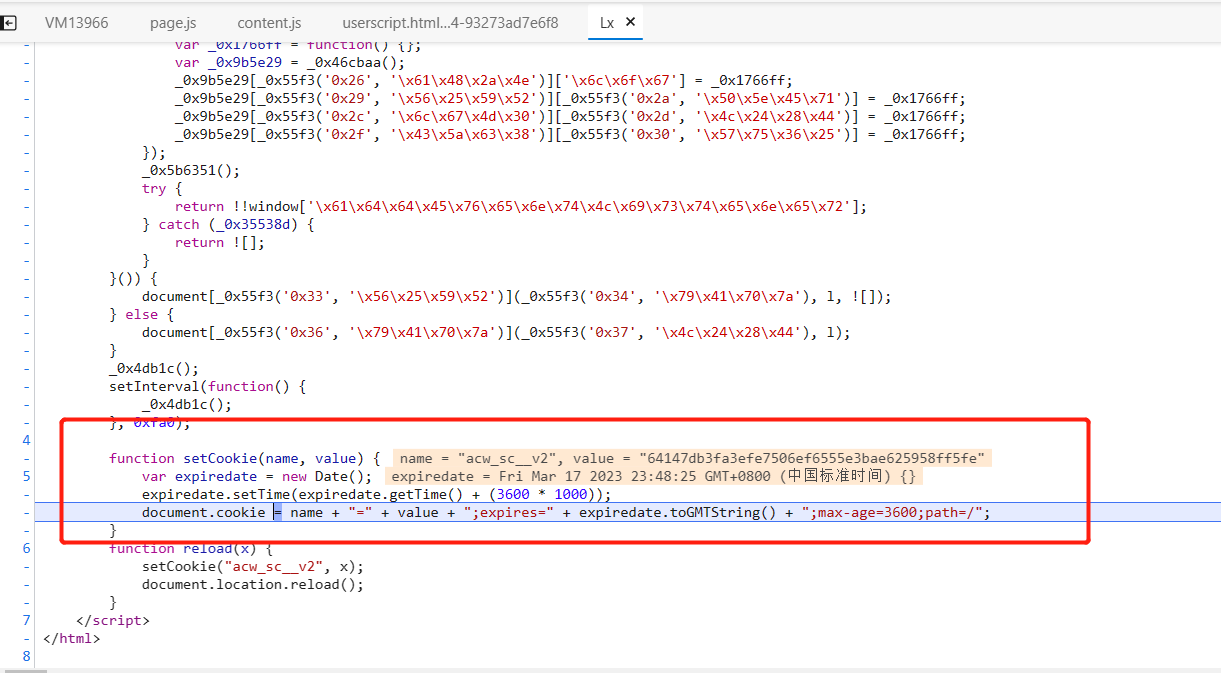

而第一次请求 在最后有个setcookie 我们可以猜测这是 设置cookie的地方

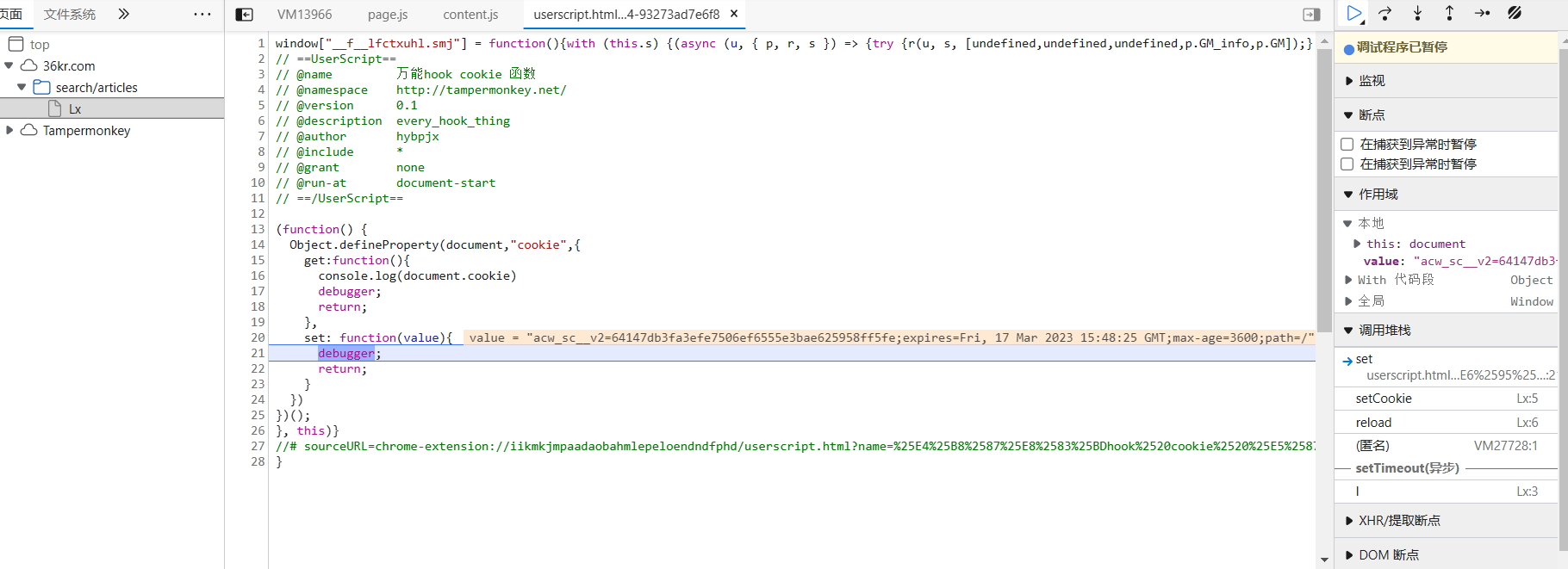

但是还是不是很确定 所以我们hook一下

hook代码

然后发现果然设置的cookie 和我们上述分析的地方一样

然后我们把代码抠出来并且执行

js代码如下

var _0x5e8b26 = '3000176000856006061501533003690027800375' var getAcwScV2 = function (arg1) { String['prototype']['hexXor'] = function (_0x4e08d8) { var _0x5a5d3b = ''; for (var _0xe89588 = 0x0; _0xe89588 < this['length'] && _0xe89588 < _0x4e08d8['length']; _0xe89588 += 0x2) { var _0x401af1 = parseInt(this['slice'](_0xe89588, _0xe89588 + 0x2), 0x10); var _0x105f59 = parseInt(_0x4e08d8['slice'](_0xe89588, _0xe89588 + 0x2), 0x10); var _0x189e2c = (_0x401af1 ^ _0x105f59)['toString'](0x10); if (_0x189e2c['length'] == 0x1) { _0x189e2c = '0' + _0x189e2c; } _0x5a5d3b += _0x189e2c; } return _0x5a5d3b; }; String['prototype']['unsbox'] = function () { var _0x4b082b = [0xf, 0x23, 0x1d, 0x18, 0x21, 0x10, 0x1, 0x26, 0xa, 0x9, 0x13, 0x1f, 0x28, 0x1b, 0x16, 0x17, 0x19, 0xd, 0x6, 0xb, 0x27, 0x12, 0x14, 0x8, 0xe, 0x15, 0x20, 0x1a, 0x2, 0x1e, 0x7, 0x4, 0x11, 0x5, 0x3, 0x1c, 0x22, 0x25, 0xc, 0x24]; var _0x4da0dc = []; var _0x12605e = ''; for (var _0x20a7bf = 0x0; _0x20a7bf < this['length']; _0x20a7bf++) { var _0x385ee3 = this[_0x20a7bf]; for (var _0x217721 = 0x0; _0x217721 < _0x4b082b['length']; _0x217721++) { if (_0x4b082b[_0x217721] == _0x20a7bf + 0x1) { _0x4da0dc[_0x217721] = _0x385ee3; } } } _0x12605e = _0x4da0dc['join'](''); return _0x12605e; }; var _0x23a392 = arg1['unsbox'](); arg2 = _0x23a392['hexXor'](_0x5e8b26); return arg2 };

本文发表于博客园《始識的技术笔记》,作者为 zichliang(hybpjx/始識)

作者博客:https://www.cnblogs.com/zichliang

本文地址:https://www.cnblogs.com/zichliang/p/16635617.html

本文原创授权为:署名 - 非商业性使用 - 禁止演绎,协议普通文本 | 协议法律文本

作者博客:https://www.cnblogs.com/zichliang

本文地址:https://www.cnblogs.com/zichliang/p/16635617.html

本文原创授权为:署名 - 非商业性使用 - 禁止演绎,协议普通文本 | 协议法律文本

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 地球OL攻略 —— 某应届生求职总结

· 周边上新:园子的第一款马克杯温暖上架

· Open-Sora 2.0 重磅开源!

· 提示词工程——AI应用必不可少的技术

· .NET周刊【3月第1期 2025-03-02】