Nginx详解二十七:Nginx架构篇之安全篇

1、常见的恶意行为:爬虫行为和恶意抓取、资源盗用

解决方案:

基础防盗链功能:不让恶意用户能轻易爬去网站对外数据

secure_link_module模块:对数据安全性提高,加密验证和失效性,适合核心重要数据

access_module模块:对后台、部分用户服务的数据提供IP防控

2、常见的应用层攻击手段

1.后台密码撞库:通过猜测密码字典不断对后台系统登录性尝试,获取后台登录密码

解决方案:

1、加强后台登录密码的复杂度

2、access_module模块:对后台提供IP防控

3、预警机制,如检测到一个账号频繁做登录操作,且多数失败的情况,及时给管理人员报警

2.文件上传漏洞:利用这些可以上传的接口将恶意代码移植到服务器中,再通过url去访问以执行代码

在Nginx早期的版本里面就存在这样的漏洞

黑客伪造一张图片1.jpg,里面包含一些php的恶意的执行代码,把图片1.jpg上传到upload下,如果请求的是http://www.xxx.com/upload/1.jpg,则为请求图片,当请求为http://www.xxx.com/upload/1.jpg/1.php的时候,Nginx会将1.jpg作为php代码来执行,黑客就可以做很多事情了

解决方案:加判断

3.SQL注入:利用未过滤/未审核用户输入的攻击方法,让应用运行本不应该运行的SQL代码

接下来实现以下SQL注入的场景

环境准备:

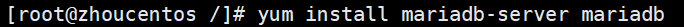

#1、安装环境centos7 默认可以使用yum安装

yum install mariadb-server mariadb

centos6.5安装参照:https://www.linuxidc.com/Linux/2015-03/114287.htm

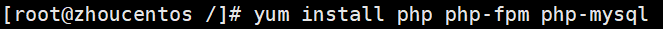

yum install php php-fpm php-mysql

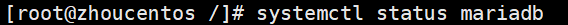

启动和查看状态

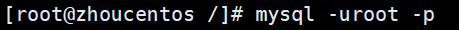

进入数据库

#2、建立表格、插入测试数据

create table users(id int(11),username varchar(64), password varchar(64), email varchar(64));

insert into users (id,username,password,email) values(1,'jeson',md5('123'),'jeson@imoocc.com');

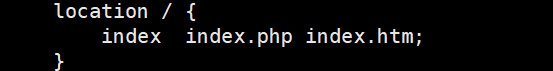

修改nginx配置文件

location / {

index index.php index.htm;

}

location = /50x.html {

root /usr/share/nginx/html;

}

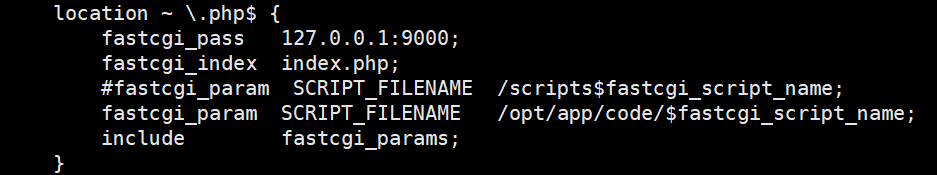

location ~ \.php$ {

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

#fastcgi_param SCRIPT_FILENAME /scripts$fastcgi_script_name;

fastcgi_param SCRIPT_FILENAME /opt/app/code/$fastcgi_script_name;

include fastcgi_params;

}

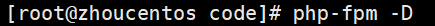

启动php-fpm:php-fpm -D

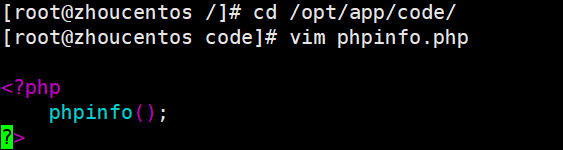

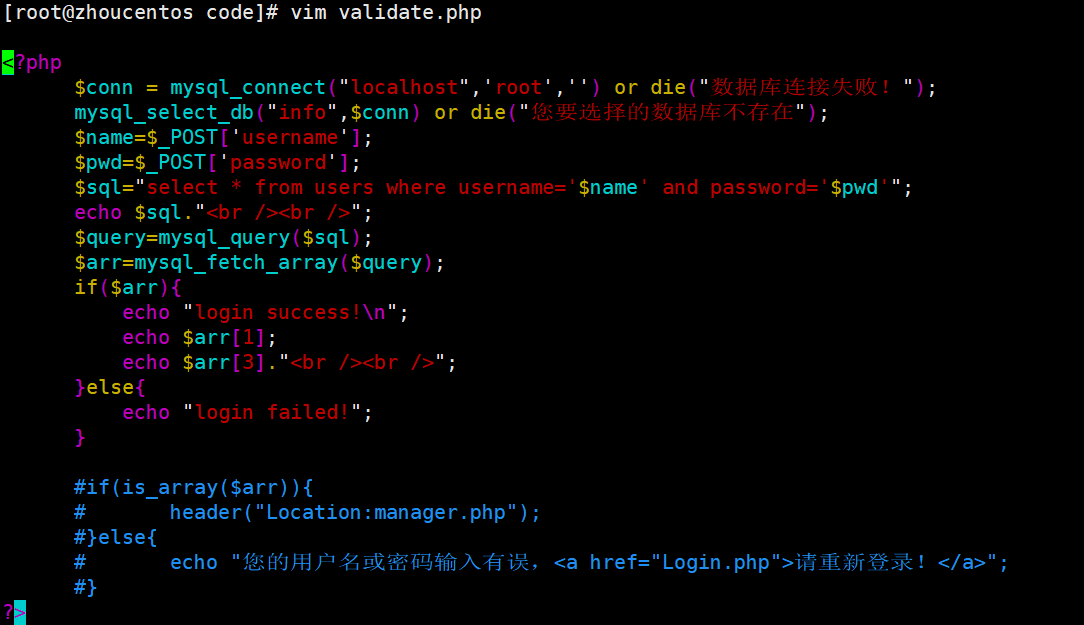

去/opt/app/code/下写一个测试页面phpinfo,php

检查语法,并重载

nginx -tc /etc/nginx/nginx.conf

nginx -s reload -c /etc/nginx/nginx.conf

访问phpinfo

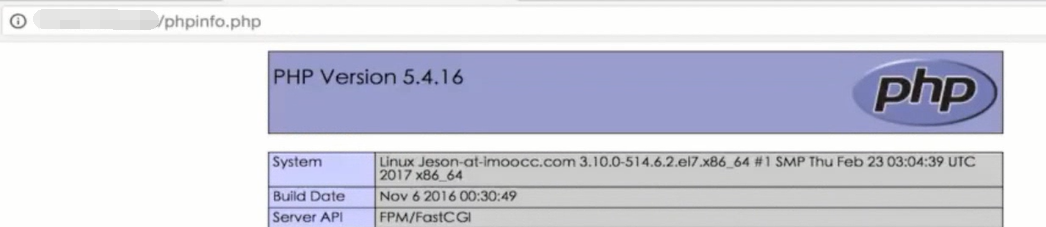

接下来就准备一个html代码:login.html

<html>

<head>

<title>Jeson Sql注入演示</title>

<meta http-equiv="content-type"content="text/html;charset=utf-8">

</head>

<body>

<form action="validate.php" method="post">

<table>

<tr>

<td>用户名:</td>

<td><input type="text" name="username"></td>

</tr>

<td>密 码:</td>

<td><input type="text" name="password"></td>

</tr>

<tr>

<td><input type="submit" value="提交"></td>

<td><input type="reset" value="重置"></td>

</tr>

</table>

</form>

</body>

</html>

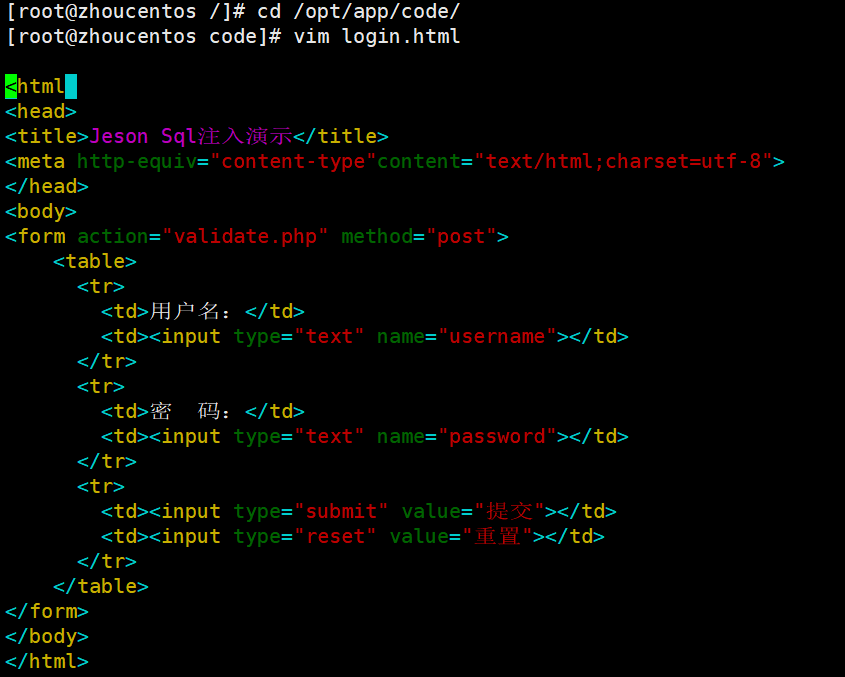

准备一个php文件validate.php

<?php

$conn = mysql_connect("localhost",'root','') or die("数据库连接失败!");

mysql_select_db("info",$conn) or die("您要选择的数据库不存在");

$name=$_POST['username'];

$pwd=$_POST['password'];

$sql="select * from users where username='$name' and password='$pwd'";

echo $sql."<br /><br />";

$query=mysql_query($sql);

$arr=mysql_fetch_array($query);

if($arr){

echo "login success!\n";

echo $arr[1];

echo $arr[3]."<br /><br />";

}else{

echo "login failed!";

}

#if(is_array($arr)){

# header("Location:manager.php");

#}else{

# echo "您的用户名或密码输入有误,<a href="Login.php">请重新登录!</a>";

#}

?>

检查配置语法并重载

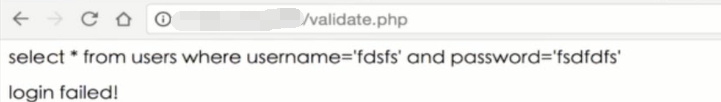

访问login,随便输入一组错误的用户名密码,登录失败

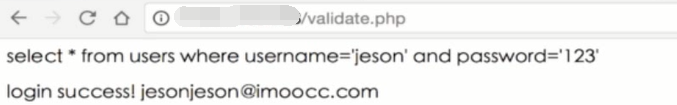

输入正确的用户名密码,登录成功

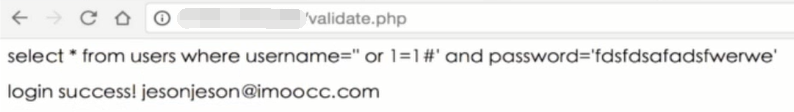

接下来进行SQL注入

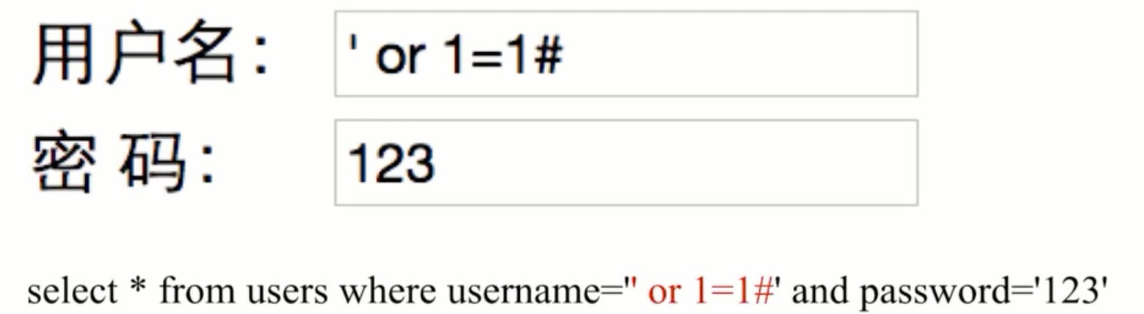

用户名输入:' or 1=1# 密码随便填,提交

登录成功

防SQL注入,后端代码可以做,nginx+Lua也可以做