DMZ讲解

https://blog.csdn.net/ever_peng/article/details/80202812

DMZ全称: (Demilitarized Zone)隔离区,也称非军事化区,与军事区和信任区相对应。

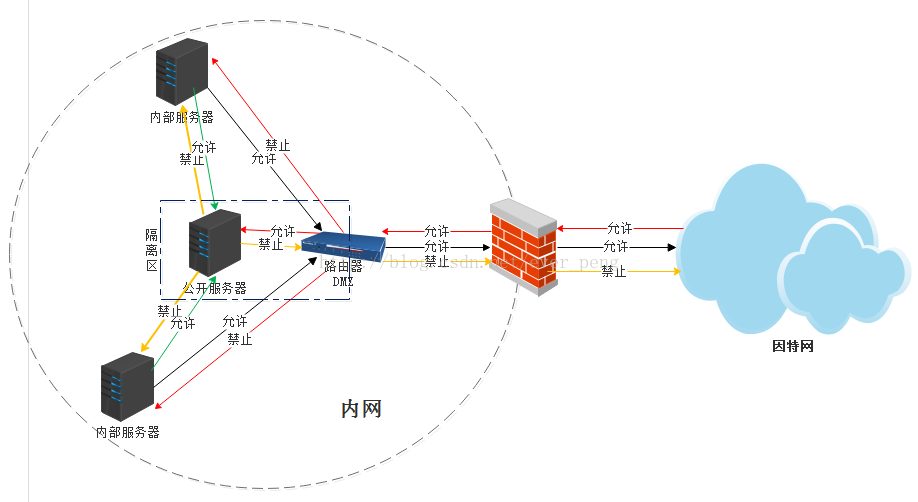

拓扑图

非军事区(DMZ): 不信任系统提供服务的孤立网段,其目的是把敏感的内部网络和其他提供访问服务的网络分开,阻止内网和外网直接通信,以保证内网安全。

作用: WEB,E-mail,等允许外部访问的服务器单独接在该区端口,使整个需要保护的内部网络接在信任区端口 后,不允许任何访问,实现内外网分离,达到用户需求。

- DMZ可以理解为一个不同于外网或内网的特殊网络区域,DMZ内通常放置一些不含机密信息的公用服务器,比如Web、Mail、FTP等。这样来自外网的访问者可以访问DMZ中的服务,但不可能接触到存放在内网中的公司机密或私人信息等,即使DMZ中服务器受到破坏,也不会对内网中的机密信息造成影响。

- 配置DMZ可以将需要保护的web应用程序和数据库系统放在内网中,把没有包含敏感数据、担当代理数据访问职责的主机放置于DMZ中,这样就为应用系统安全提供了保障。

- DMZ出现原因: 在实际的运用中,某些主机需要对外提供服务,为了更好地提供服务,同时又要有效地保护内部网络的安全,将这些需要对外开放的主机与内部的众多网络设备分隔开来,根据不同的需要,有针对性地采取相应的隔离措施,这样便能在对外提供友好的服务的同时最大限度地保护了内部网络。针对不同资源提供不同安全级别的保护,可以构建一个DMZ区域,DMZ可以为主机环境提供网络级的保护,能减少为不信任客户提供服务而引发的危险,放置公共信息。

DMZ网络访问控制策略:

当规划一个拥有DMZ的网络时候,我们可以明确各个网络之间的访问关系,可以确定以下六条访问控制策略。

- 内网可以访问外网 内网的用户需要自由地访问外网。在这一策略中,防火墙需要进行源地址转换。

- 内网可以访问DMZ 此策略方便内网用户使用和管理DMZ中的服务器。

- 外网不能访问内网 内网中存放的是公司内部数据,这些数据不允许外网的用户进行访问。

- 外网可以访问DMZ DMZ中的服务器为外界提供服务,所以外网必须可以访问DMZ。同时,外网访问DMZ需要由防火墙完成对外地址到服务器实际地址的转换。

- DMZ不能访问内网 如果违背此策略,则当入侵者攻陷DMZ时,就可以进一步进攻到内网的重要数据。

- DMZ不能访问外网 此条策略也有例外,比如DMZ中放置邮件服务器时,就需要访问外网,否则将不能正常工作。

浙公网安备 33010602011771号

浙公网安备 33010602011771号