车联网安全知识点总结

车联网安全知识点总结

序言:

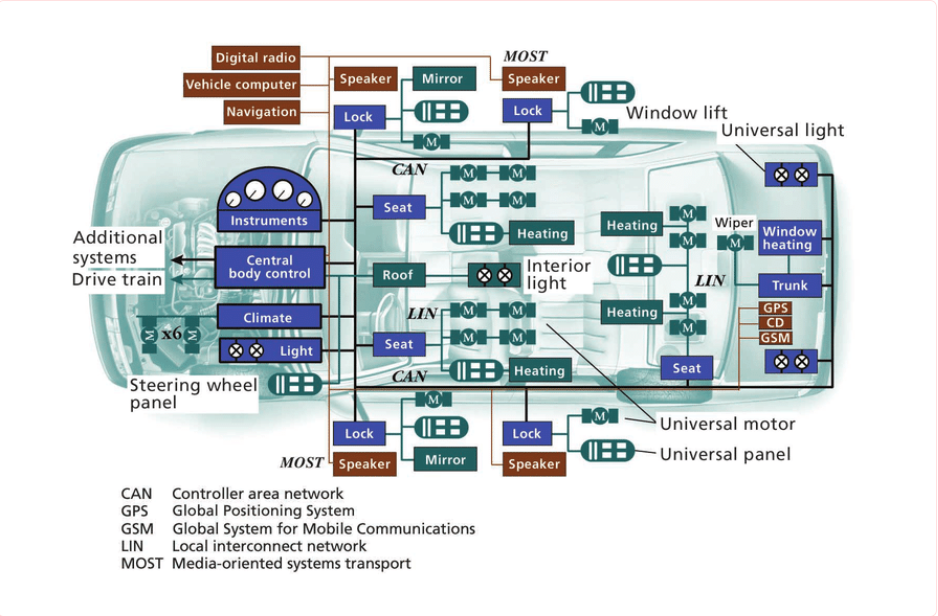

随着信息安全和智能网联汽车的发展,汽车的信息安全越来越受到人们的重视。高通公司总裁兼CEO安蒙称“汽车已经变成车轮上的联网计算机,汽车公司也已经转变为科技公司”。随着互联网技术的发展迭代,汽车已经可以通过无线通信网络连接到互联网,成为互联网上的终端设备。智能化和功能多样化也增加的黑客利用各种安全漏洞对汽车实施攻击和控制的可能性。

车联网攻击面

-

can总线:

简介:

can总线又叫控制器局域网(Controller Area Network,简称CAN或者CAN bus)是一种功能丰富的车用总线标准。被设计用于在不需要主机(Host)的情况下,允许网络上的单片机和仪器相互通信。 它基于消息传递协议,设计之初在车辆上采用复用通信线缆,以降低铜线使用量,后来也被其他行业所使用。安全性:

CAN是低级协议,不支持任何内在的安全功能。在标准的CAN中也没有加密,这使得这些网络数据能被截取。在大多数应用中,应用程序需要部署自己的安全机制,例如认证传入命令或网络上某些设备的存在。若不执行适当的安全措施,其他人可能设法在总线上插入消息。尽管一些安全关键功能(如修改固件,编程键或控制防抱死制动)存在密码,但这些系统并未普遍实施,并且密钥对的数量有限。通信机制:

多主机-即每个节点都有接入总线的能力。寻址机制:

消息区别:不设节点的地址,通过消息的标志符来区别消息。帧类型:

数据帧、远程帧、错误帧、超载帧、帧间隔攻击方式:

- 应用报文模糊测试

- Dos攻击测试

- 重放攻击

其他攻击面

-

IVI(导航主机、中控屏):车载娱乐系统

-

Tbox(无线终端):车辆智能控制

-

蓝牙(BLE):

- 通过禁用智能手机的蓝牙连接来进行DOS

- 使用MITM攻击拦截电话或消息

- RCE(远程代码执行)是可能的

- 设备先前配对时的未配对和配对攻击。

-

WIFI:

- 数据包嗅探、干扰和 MITM

- 开放Wifi、弱加密等常见弱点

- 如果车辆中有 Wi-Fi 热点,则打开端口扫描

-

充电桩:国标(can协议)欧标(TCP/IP协议)rce、控制、dos攻击、模块

-

传感器:自动驾驶的感应系统

-

公路系统:红绿灯、地图app拥堵

-

人脸/指纹识别:人脸启动、人脸开门

-

无线车钥匙(RKE):远程无钥匙进入 (RKE) 有一个与 ECU 通信的密钥卡。通信范围大约在 5-20 m 之间。遥控钥匙负责锁定/解锁、点火、电动车窗控制和报警系统。它传输加密的无线电信号,智能钥匙ECU解密数据,然后与存储的数据序列匹配并获得成功的认证。最后,遥控钥匙连接到 CAN 和 LIN 总线。

- 通过干扰信号和学习数据序列来禁用密钥 FOB 的 DoS 攻击

- 使用市场上可用的软件无线电 (SDR) 小工具接收和克隆传输频率。大多数车辆使用具有相移键控 (PSK) 调制的 433 MHz 或 315 MHZ 频率。

- 攻击者可以使用 RCE 锁定或解锁车辆

-

TPMS:轮胎压力监测系统(TPMS)是一个独立的模块,用于连续监测轮胎的压力。它由一个独立的 ECU 控制。当轮胎中的压力低于安全水平时,就会有无线电信号通信,ECU和胎压监测模块之间。在内部,每个轮胎接收传感器都连接到汽车的这个智能接线盒中。智能接线盒可以发出非常低的功率,频率范围为 15 MHz 至 434 MHz。使用的调制是幅移键控 (ASK) 或频移键控 (FSK)。攻击场景可能是攻击者访问 ECU 并显示错误的低压读数。。

-

GPS:欺骗

-

防盗系统:方向盘防盗

-

API:api接口

-

UBS:

- 运行shell脚本并安装恶意软件

- 使用 USB 转以太网转换器进行端口扫描并检测易受攻击的网络服务

- 通过插入恶意预编程的热插拔设备(如 Digispark ATtiny USB)对 USB 进行 DMA(直接内存访问)攻击

-

车机固件

固件提取

- RT809H

- 西尔特7500

- easyJTAG

- 热风枪、焊台等

固件解包

- binwalk

- dd

固件逆向

- IDA

- Ghidra

安全验证

- gdb

- pwntool

隐藏调试

- 调试密码(论坛、贴吧、群)

常见漏洞

- 命令注入

- 堆栈溢出

- 信息泄露

- 控车指令

- 端口服务

- 签名校验

- 算法泄露

车联网安全事件

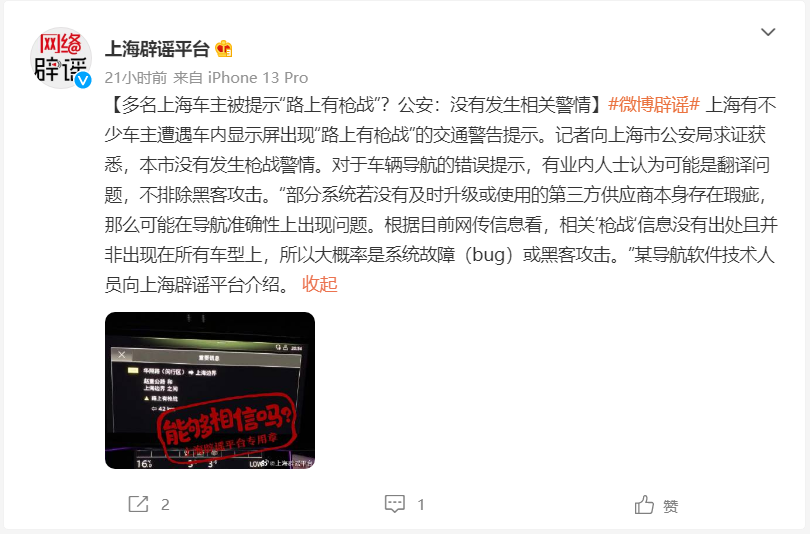

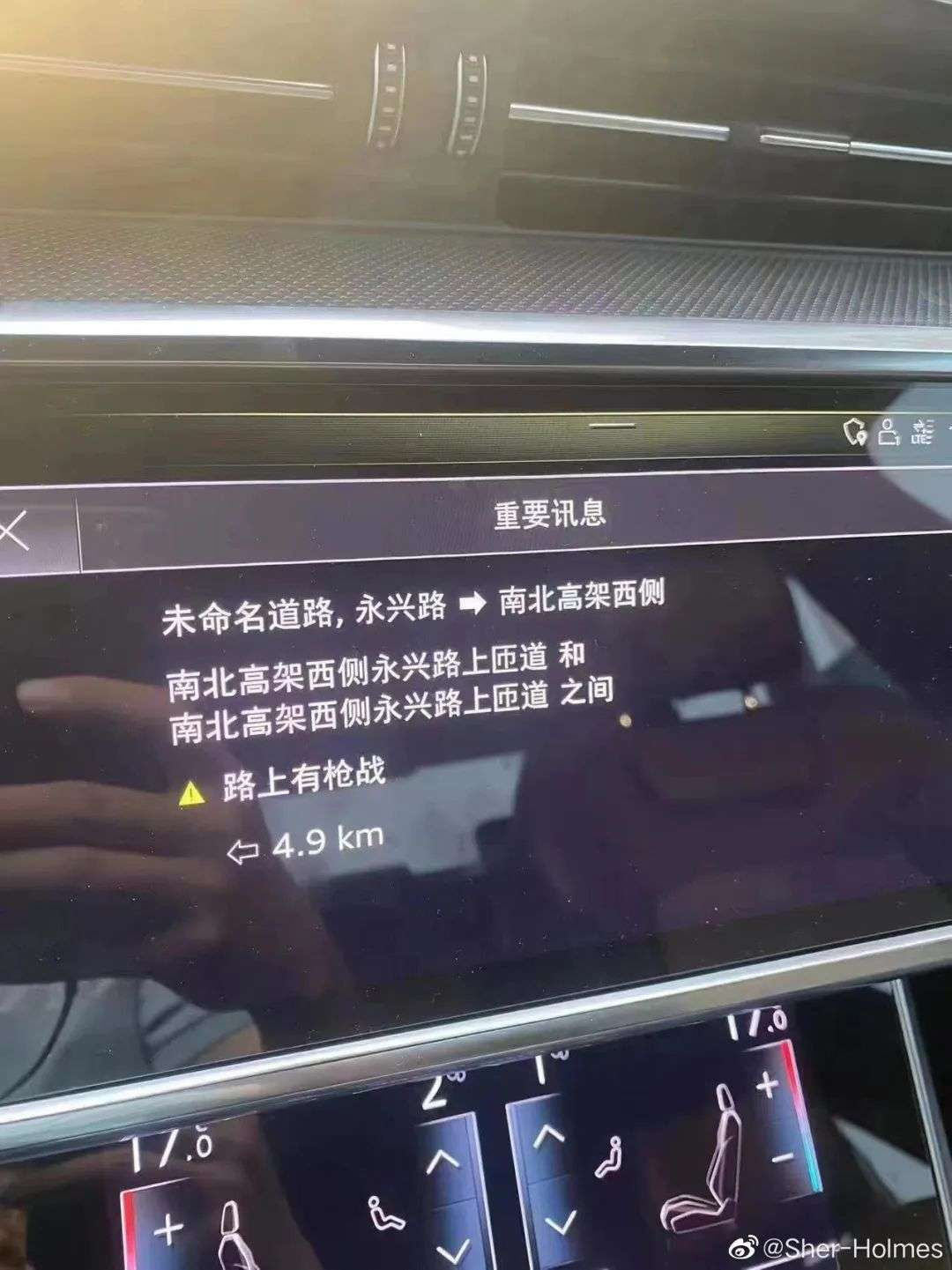

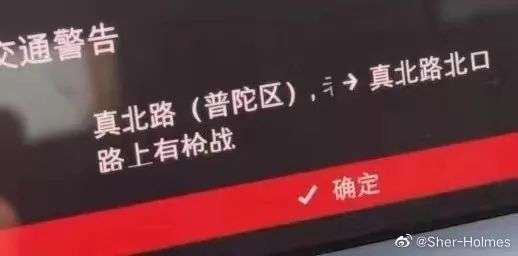

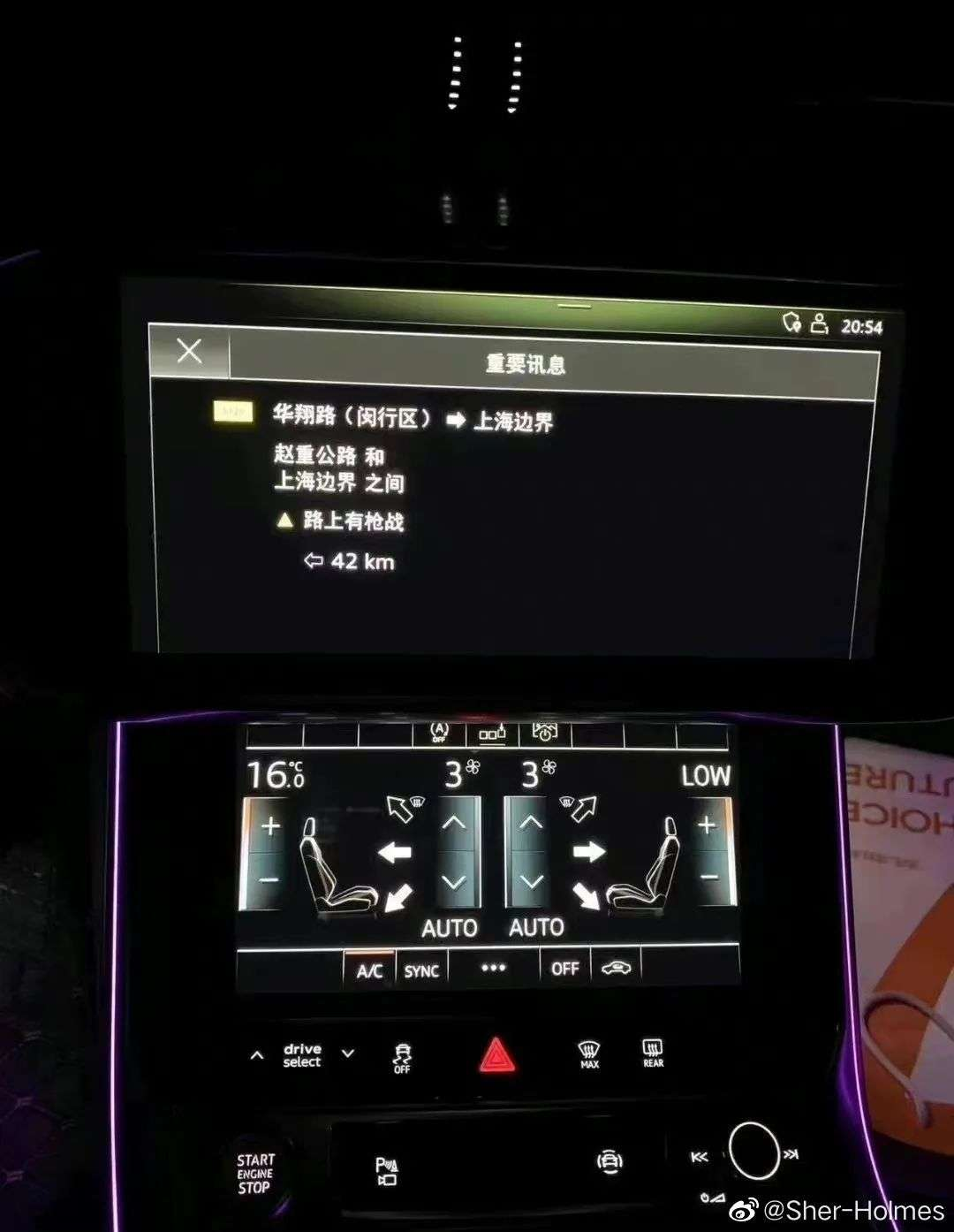

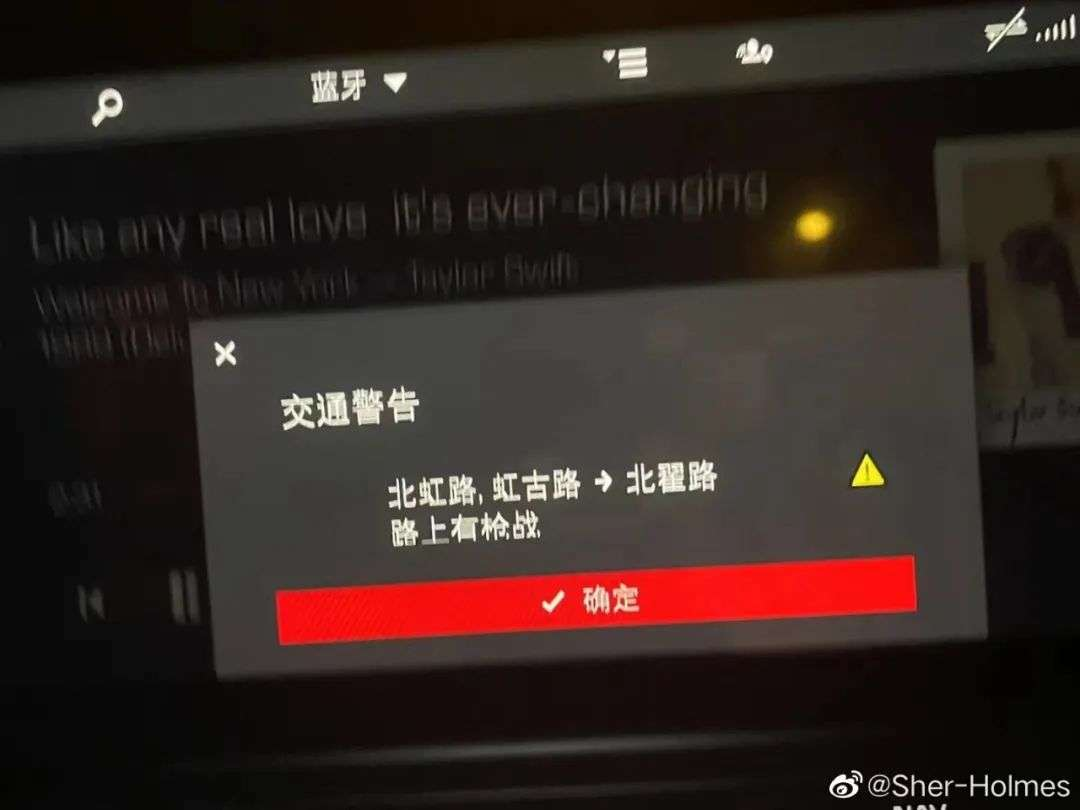

- 2022年8月23日上海车主车内显示屏出现“路上有枪战”的交通警告提示。随后,上海市公安局辟谣称:“本市没有发生枪战警情”。

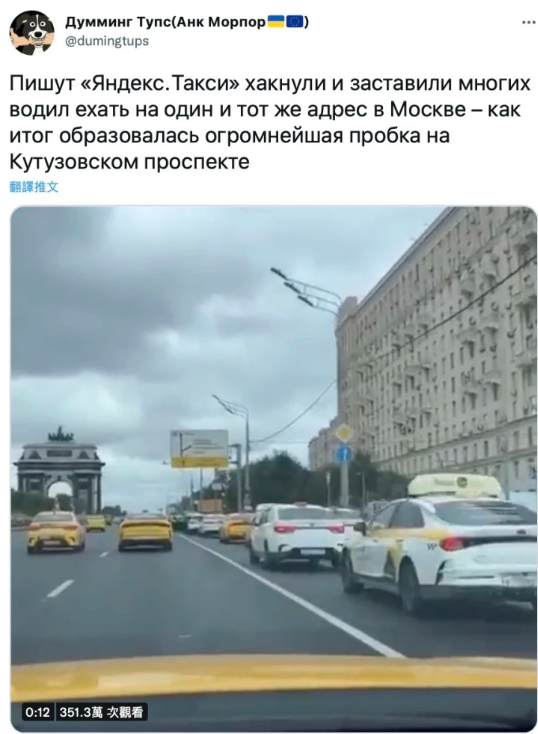

- 9月5日,俄罗斯最大的打车平台Yandex Taxi遭黑客入侵,把所有出租车同时叫到莫斯科Kutuzov Prospect上同一目的地,大量出租车造成的壅塞扰乱莫斯科交通。

学习资料

https://github.com/search?q=Car+Hacking

https://github.com/wtsxDev/Vehicle-Security

https://github.com/jgamblin/CarHackingTools

https://github.com/adamtheone/canDrive

https://github.com/jaredthecoder/awesome-vehicle-security

https://imgtech.gmw.cn/site2/20211229/005056a53dea2336819f03.pdf

https://www.freecodecamp.org/news/hacking-cars-a-guide-tutorial-on-how-to-hack-a-car-5eafcfbbb7ec

https://cn-sec.com/archives/712367.html

https://blog.csdn.net/andlee/article/details/127013455

参考:

Leen, Gabriel & Heffernan, D… (2002). Expanding automotive electronic systems. Computer. 35. 88-93. 10.1109/2.976923.

本文来自博客园,作者:知冰,转载请注明原文链接:https://www.cnblogs.com/zhibing/p/16893815.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号