车联网安全之威胁建模

序言:

随着信息安全和智能网联汽车的发展,汽车的信息安全越来越受到人们的重视。高通公司总裁兼CEO安蒙称“汽车已经变成车轮上的联网计算机,汽车公司也已经转变为科技公司”。随着互联网技术的发展迭代,汽车已经可以通过无线通信网络连接到互联网,成为互联网上的终端设备。智能化和功能多样化也增加的黑客利用各种安全漏洞对汽车实施攻击和控制的可能性。

什么是威胁建模?

威胁建模是一种结构化方法,用来识别、量化并应对威胁,利用抽象的方法来帮助思考风险。威胁建模允许系统安全人员传达安全漏洞的破坏力,然后定义防范或减轻系统威胁的对策,并按轻重缓急实施补救措施。说人话就是归纳资产并把资产分类,然后定义资产所面临的威胁并进一步把威胁细化,把所受到的威胁按照轻重缓急进行评分并且给出缓解措施。

威胁模型通常创建于产品的开发和设计阶段。如果某种产品的生产商有着良好的开发生命周期,它会在产品开发伊始就建立威胁模型,并随着产品开发生命周期的推进,持续更新模型。威胁模型是“活”的文档,随着建模对象发生变化以及建模者对建模对象认识的不断深入,威胁模型会随之改变,因此应当经常更新威胁模型。

为什么要做威胁建模?

-

在早期发现 Bug

-

理解安全需求

-

建造和交付更好的产品

-

标记其他技术不能发现的问题

-

实验出物理实体是否能否承受住攻击等

威胁建模

如下图所示,我们在威胁建模过程中需要尽可能的发现更多的功能或程序,采用“下钻”式分析讨论每个应用程序所用的库和方法,以将这些库和方法纳入该应用程序自身的威胁框图。

威胁分析

在判定Level 0级潜在威胁时,需要站在更高层次进行思考。尽管某些威胁似乎由于已知的额外障碍或防御措施而显得不现实,但至关重要的是将所有可能威胁都记录到威胁列表中,即使其中某些威胁已得到处理.本级威胁识别的要点在于通过头脑风暴找出各个过程和输入的所有风险。

Level0级的高级威胁是指攻击者可能:

- 远程接管车辆

- 使车辆停车

- 偷窥车上乘员

- 解锁车辆

- 偷窃车辆

- 跟踪车辆

- 破坏安全防护系统

- 在车上安装恶意软件

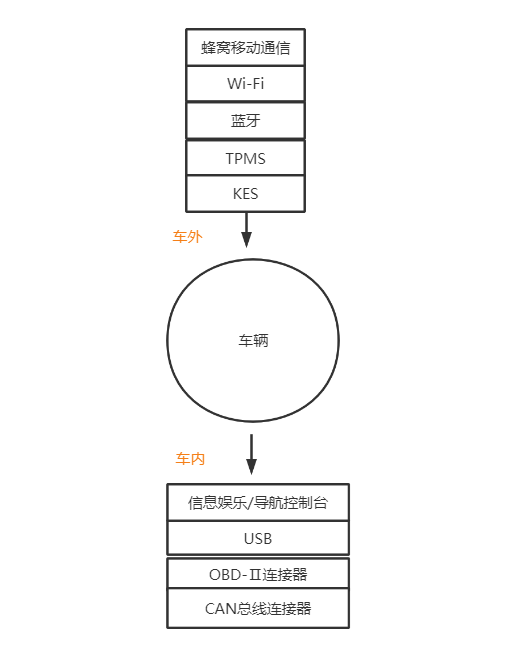

按照相关连接方式,可将此层级的脆弱性分为蜂窝、WiFi、 遥控钥匙(KES)、胎压监测系统、信息娱乐控制台、USB、蓝牙和CAN总线连接共8个威胁分组。从下面的列表可见,侵入汽车的可能途径多种多样、五花八门。

1.蜂窝

利用车辆的蜂窝连接,攻击者可以:

- 从任意位置访问车辆内部网络

- 利用处理来电的信息娱乐单元中的应用程序

- 通过信息娱乐单元访问SIM卡

- 使用蜂窝 网络接入远程诊断系统(如OnStar)

- 监听蜂窝通信

- 干扰呼叫

- 跟踪车辆运动

- 建立GSM伪基站

- Wi-Fi

利用WiFi连接,攻击者可以:

- 在300码(甚至更远)距离外远程访问车辆内部网络

- 找到Wi-Fi入站连接处理软件脆弱性的方法

- 向信息娱乐控制台植入恶意软件

- 破解Wi-Fi密码

- 设置虛假供应商接入点欺骗车辆,让其认为处于维修服务状态

- 拦截Wi-Fi网络通信

- 跟踪车辆

3.遥控钥匙

利用遥控钥匙连接,攻击者可以:

- 发送将防盜系统置于未知状态的畸形遥控钥匙请求(防盜系统应锁定车辆以防止短路启动,需要确保防盜系统工作正常)

- 持续向防 盜系统发送探测信号,从而耗尽车载蓄电池的电量

- 锁定钥匙

- 捕获在防盜系统与遥控钥匙握手过程中泄露的加密信息

- 暴力破解钥匙加密算法

- 复制遥控钥匙

- 阻塞遥控钥匙信号

- 耗尽钥匙电源

4.胎压监测系统

利用TPMS连接,攻击者可以:

- 向ECU发送实际不可能出现的状态,导致其出现可利用的错误

- 欺骗ECU,令其对虚假路面状况做出过度补偿

- 将胎压监测系统或ECU置于不可恢复的异常状态,欺骗司机停车检查轮胎漏气报警,甚至直接关闭发动机,

- 通过胎压监测系统的唯一ID跟踪车辆

- 伪造胎压监测系统信号, 触发内部告警

5.信息娱乐控制台

利用信息娱乐控制台连接,攻击者可以:

- 将控制台置于调试模式

- 更改诊断设置

- 寻找导致异常结果的输入bug

- 在控制台上安装恶意软件

- 使用恶意软件访问车内CAN总线网络

- 使用恶意软件监视乘员行为

- 使用恶意软件向用户显示虚假信息,例如车辆位置

- USB

利用USB端口,攻击者可以:

- 在信息娱乐单元上安装恶意软件

- 利用信息娱乐单元的USB协议栈缺陷

- 连接恶意USB设备,其中包含为破坏信息娱乐单元上的数据导入软件而专门构造的文件,例如地址簿或MP3解码器等

- 在车辆上安装篡改过(固件)的更新软件

- 短路USB端口,从而(物理)损坏信息娱乐系统

7.蓝牙

利用蓝牙连接,攻击者可以:

- 在信息娱乐单元上执行代码

- 利用信息娱乐单元的蓝牙协议栈缺陷

- 上传可用于执行代码的畸形数据(如畸形地址簿)

- 近距离(300英寸以内)访问车辆

- 干扰蓝牙设备

8.CAN

利用CAN连接,攻击者可以:

- 安装 恶意诊断设备,向CAN总线发送数据包

- 直接插入 CAN总线以不用钥匙启动车辆

- 直接插入CAN总线,上传恶意软件

- 安装恶意诊断设备,跟踪车辆

- 安装恶意诊断设备, 给CAN总线提供远程接入通道,令通常局限于内部的攻击变为外部威胁

威胁分级体系

1.DREAD

2.CVSS

参考资料:

《汽车黑客大曝光》

本文来自博客园,作者:知冰,转载请注明原文链接:https://www.cnblogs.com/zhibing/p/16893813.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号