内网渗透学习(二)信息收集

一、内网攻防环境搭建

使用的是从网上下载的内网实验环境

域内主机之间关系如图所示:

二、信息收集

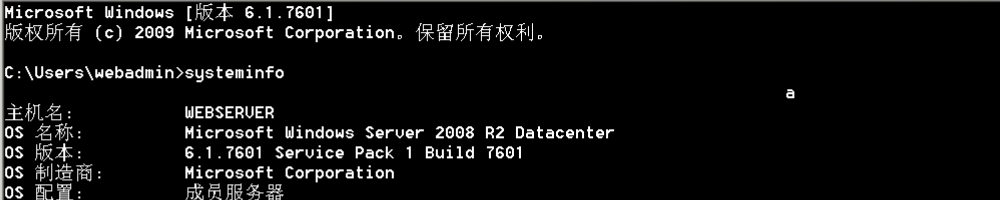

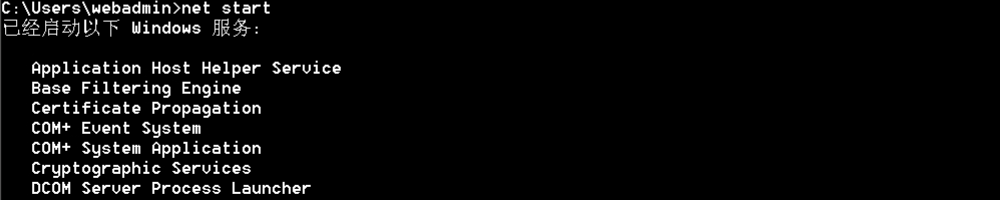

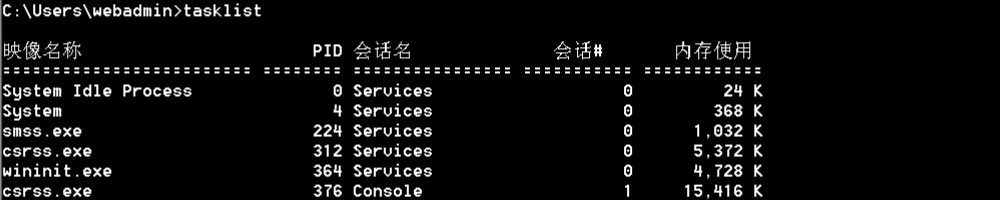

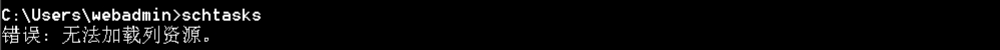

本次信息收集操作均在域内webserver这台主机上操作

1.基本信息收集

目的:旨在了解当前服务器的计算机基本信息,为后续判断服务器角色,网络环境等做准备

相关命令:

systeminfo 详细信息

net start 启动服务

tasklist 进程列表

schtasks 计划任务

命令执行失败,原因当前权限不足

2.网络信息收集

目的:旨在了解当前服务器的网络接口信息,为判断当前角色,功能,网络架构做准备

相关命令:

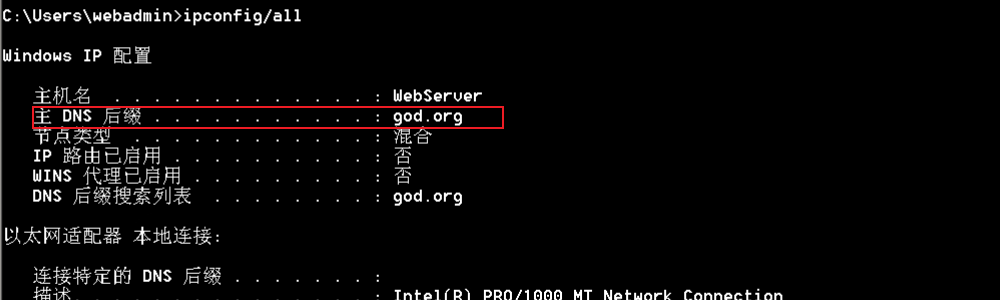

ipconfig /all 判断存在域:根据是否有“主DNS后缀”一栏判断是否存在域

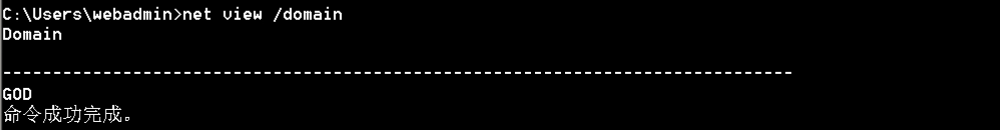

net view /domain 判断存在域:能成功返回说明存在域

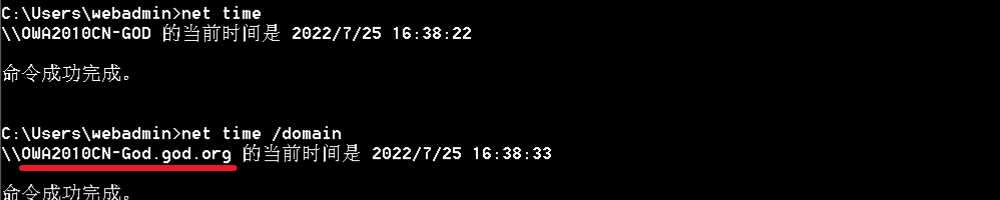

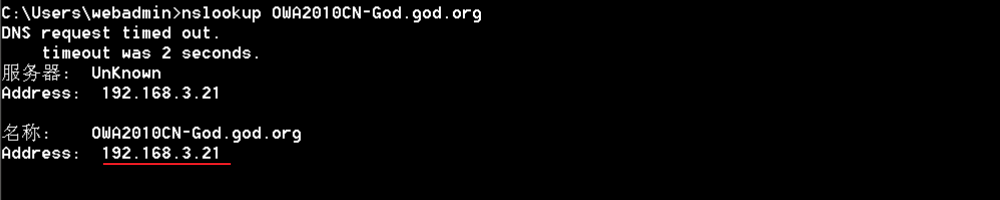

net time /domain 判断主域:会返回主域的时间,可以确定主域名,配合“nslookup”“ping”确定IP地址

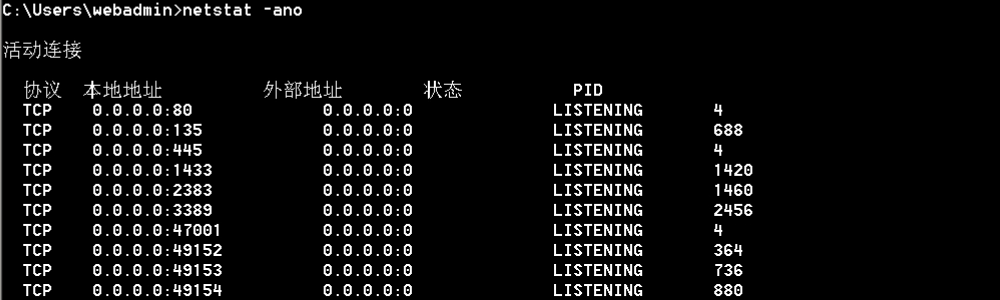

netstat -ano 当前网络端口开放

nslookup 域名 追踪来源地址

3.用户信息收集

目的:旨在了解当前计算机或域环境下的用户及用户组信息,便于后期利用凭据进行测试

系统默认常见用户身份:

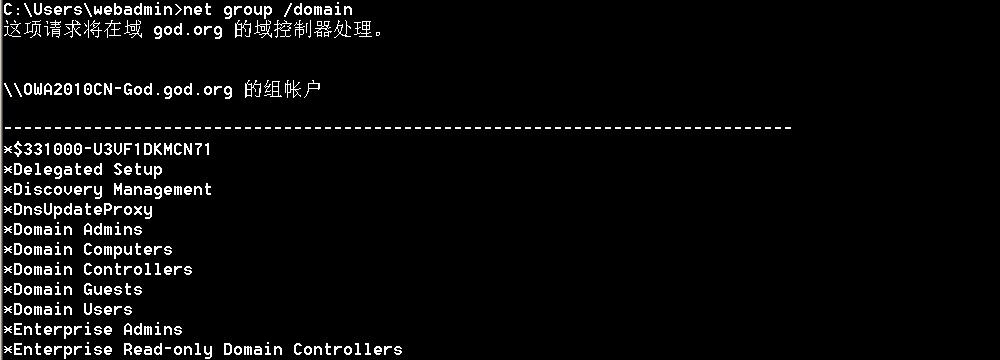

Domain Admins:域管理员(默认对域控制器有完全控制权)

Domain Computers:域内机器

Domain Controllers:域控制器

Domain Guest:域访客,权限低

Domain Users:域用户

Enterprise Admins:企业系统管理员用户(默认对域控制器有完全控制权)

我们在内网渗透中一般攻击 Domain Admins 和 Enterprise Admins 这两个组

相关用户收集操作命令:

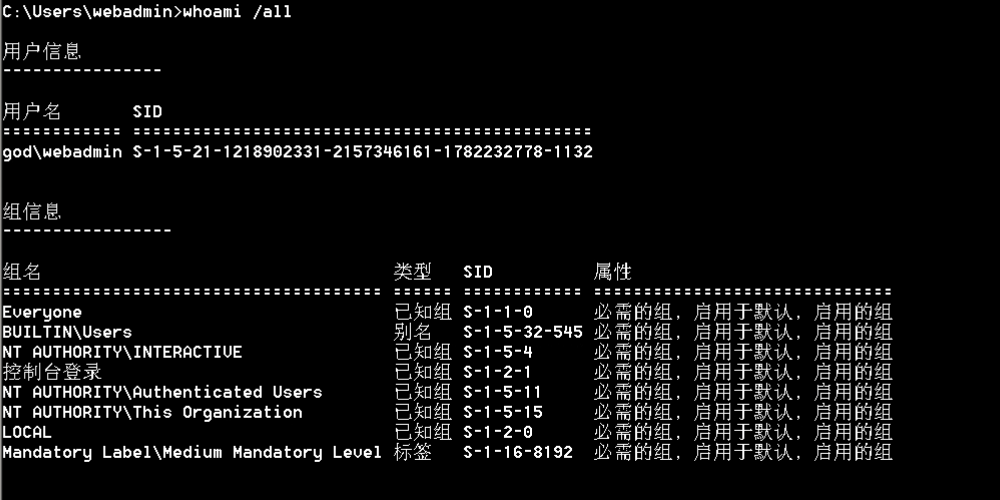

whoami /all 用户权限

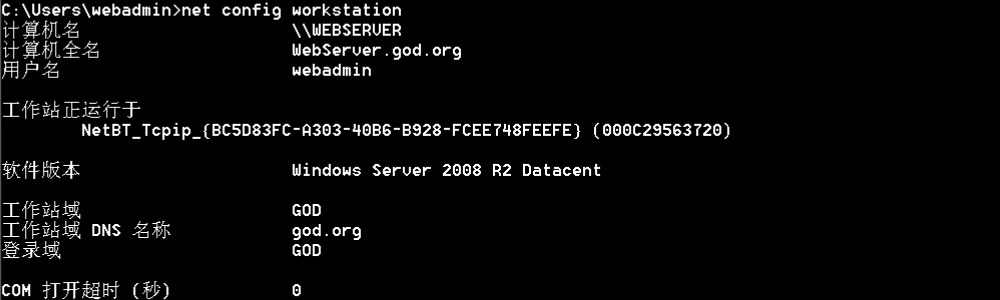

net config workstation 登录信息

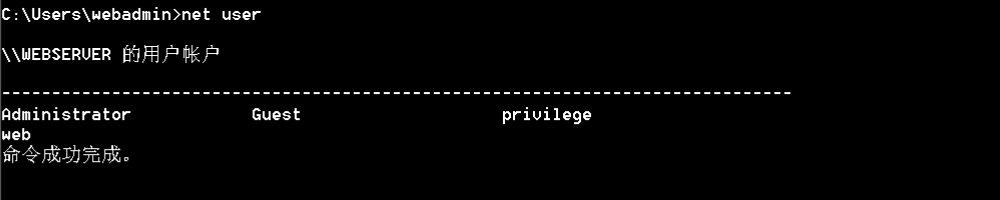

net user 本地用户

net localgroup 本地用户组

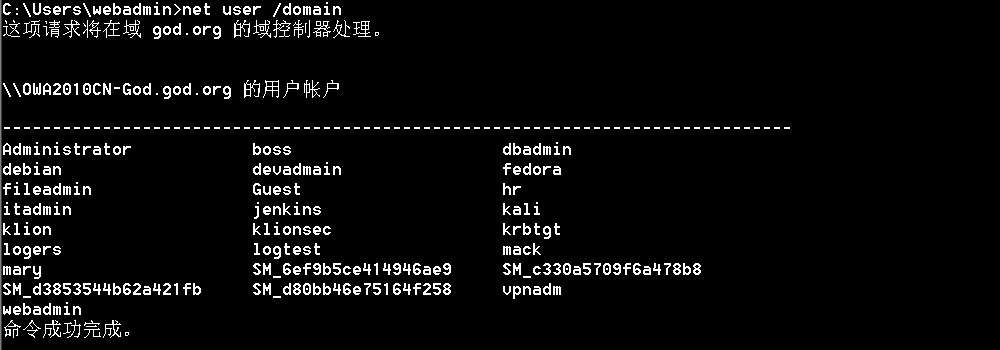

net user /domain 获取域用户信息

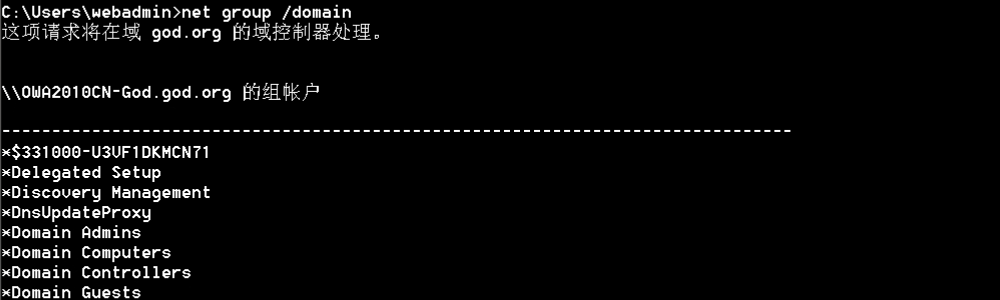

net group /domain 获取域用户组信息

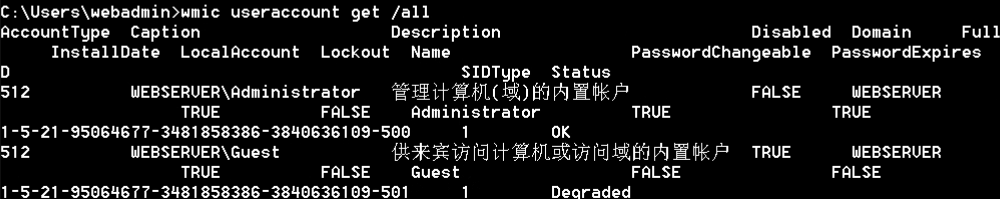

wmic useraccount get /all 涉及域用户详细信息

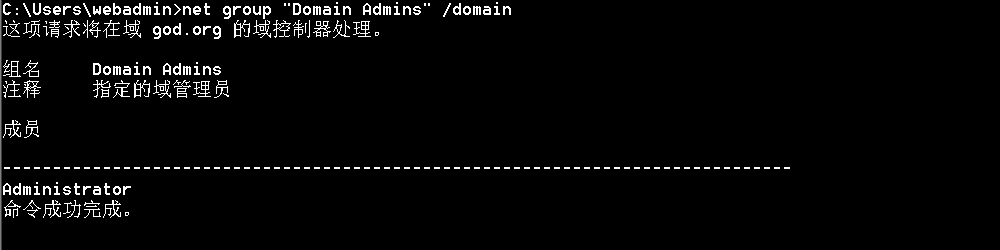

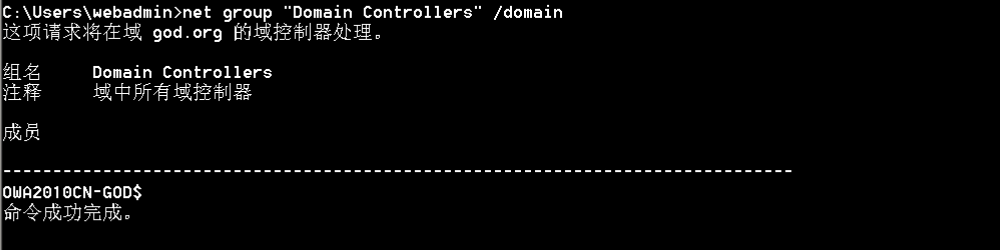

net group "Domain Admins" /domain 查询域管理员账户

net group "Enterprise Admins" /domain 查询管理员用户组

net group "Domain Controllers" /domain 查询域控制器

4.凭据信息收集

目的:旨在收集各种密文,明文,口令等,为后续横向渗透做好测试准备

工具:

作用:计算机用户 HASH,明文获取

mimikatz(win):https://github.com/gentilkiwi/mimikatz

mimipenguin(linux):https://github.com/huntergregal/mimipenguin

作用:计算机各种协议服务口令获取

LaZagne(all):https://github.com/AlessandroZ/LaZagne

XenArmor(win):付费工具 https://xenarmor.com/

可收集信息:

1.站点源码备份文件、数据库备份文件等

2.各类数据库 Web 管理入口,如 PHPMyAdmin

3.浏览器保存密码、浏览器 Cookies

4.其他用户会话、3389 和 ipc$连接记录、回收站内容

5.Windows 保存的 WIFI 密码

6.网络内部的各种帐号和密码,如:Email、VPN、FTP、OA 等

5.nishang使用

介绍:Nishang是一个包含许多脚本和payload的渗透测试框架,它使用PowerShell进行渗透测试。Nishang在渗透测试的每个阶段都可以发挥作用,常用于域渗透。

下载地址:https://github.com/samratashok/nishang

使用演示:

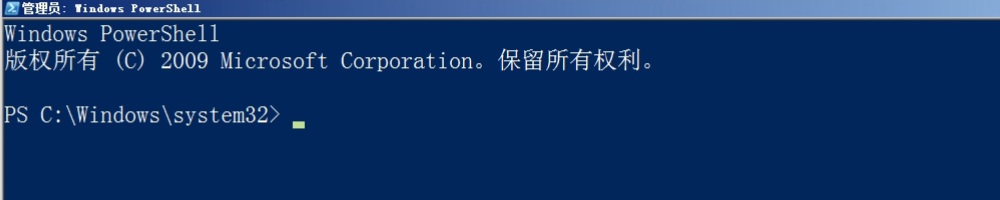

1.打开powershell

注:要以管理员权限打开

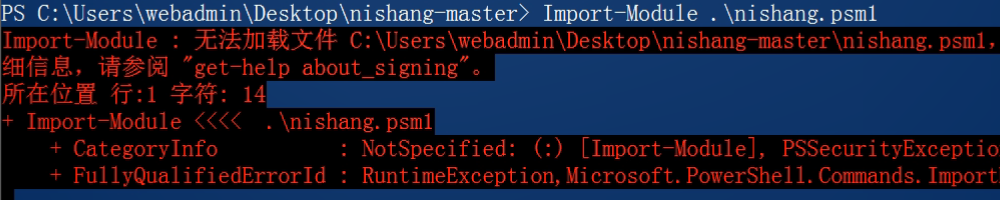

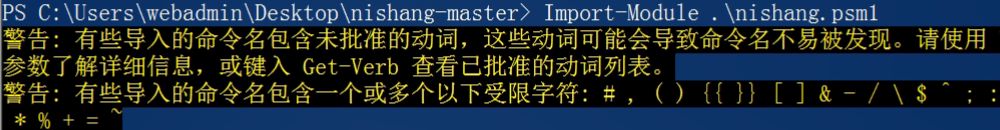

2.导入模块 nishang

Import-Module .\nishang.psm1

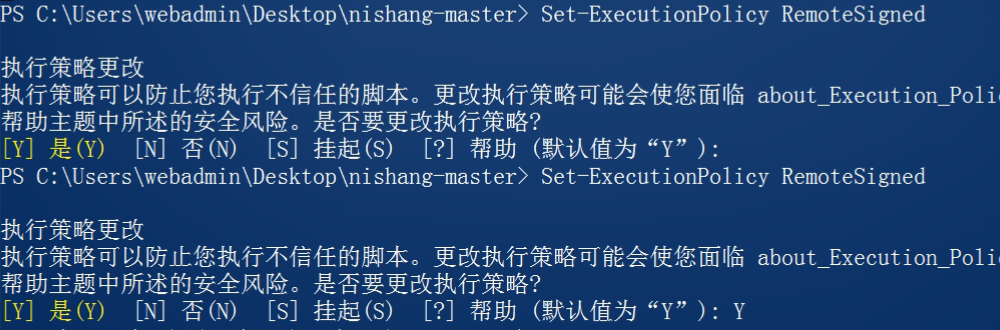

3.设置执行策略

Set-ExecutionPolicy RemoteSigned

设置好后,再次导入

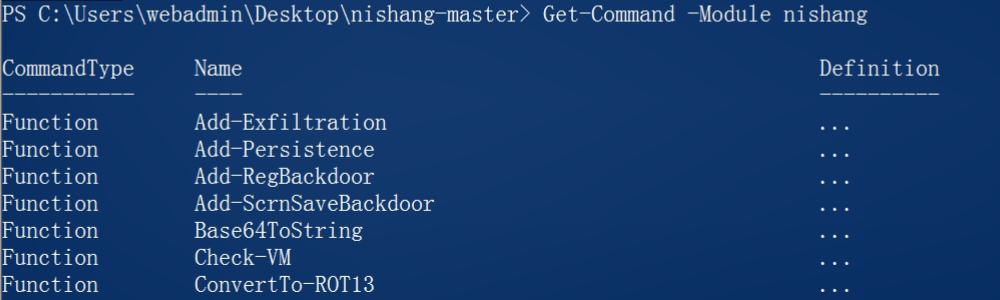

4.获取模块 nishang 的命令函数

Get-Command -Module nishang

可以使用nishang中的信息收集工具来获取信息