网络监听

网络监听

- 被动监听

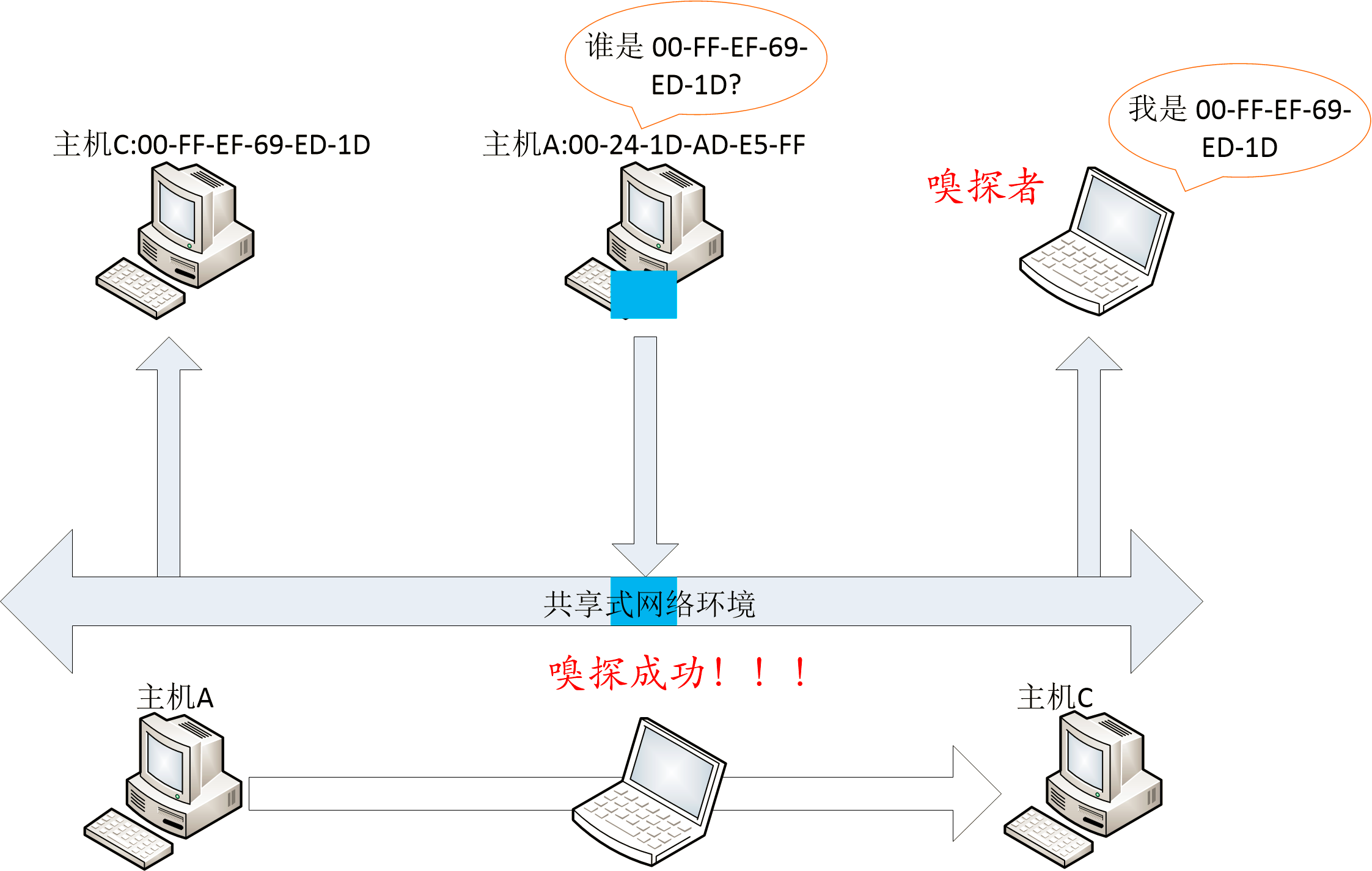

采用广播机制的 IEEE 802.3 以太网,使网卡处于混杂模式接收局域网内所有arp数据包

检测方法:构造一个排查目标的的IP和一个错误的MAC地址的ICMP(echo request)数据包,如果收到应答,则说明目标网卡处于混杂模式。

- 主动监听

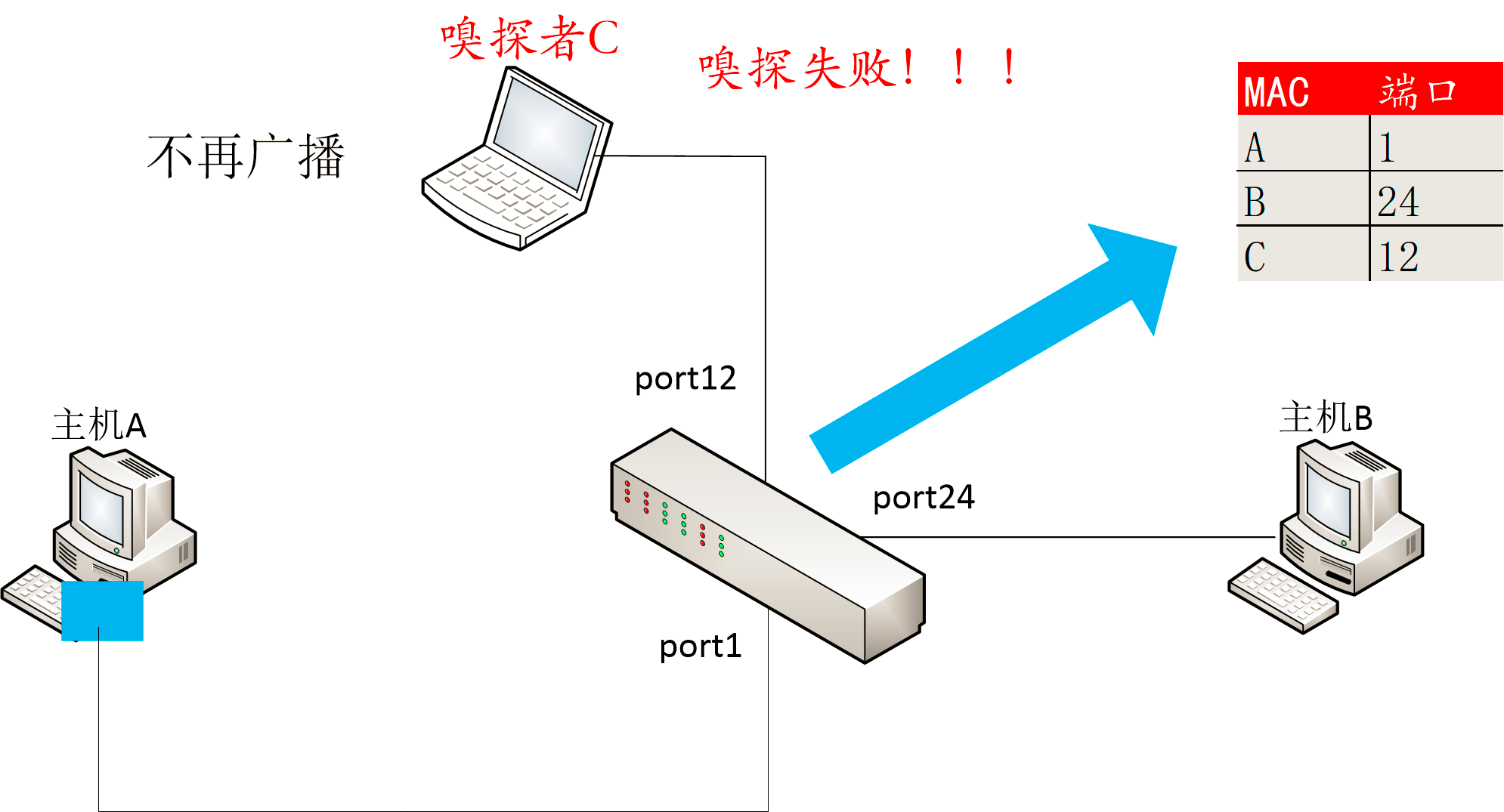

现在更多以太网使用交换机,给某个特定主机的数据包被交换机从特定的端口送出,而不是使用广播的形式。

- 终端 ARP 缓存投毒,即主动嗅探/中间人攻击;

检测方法:

1. 发送一个ARP广播包,这样ARP 缓存表中便包括了所有在线的主机 IP 到 MAC 地址的映射,随后再发送一个非广播 ARP,接着查看当前 ARP 缓存表,检查两表是否一致,若有异常则说明存在监听。 - 交换机 DoS,强制交换机进入 Hub 模式:广播;

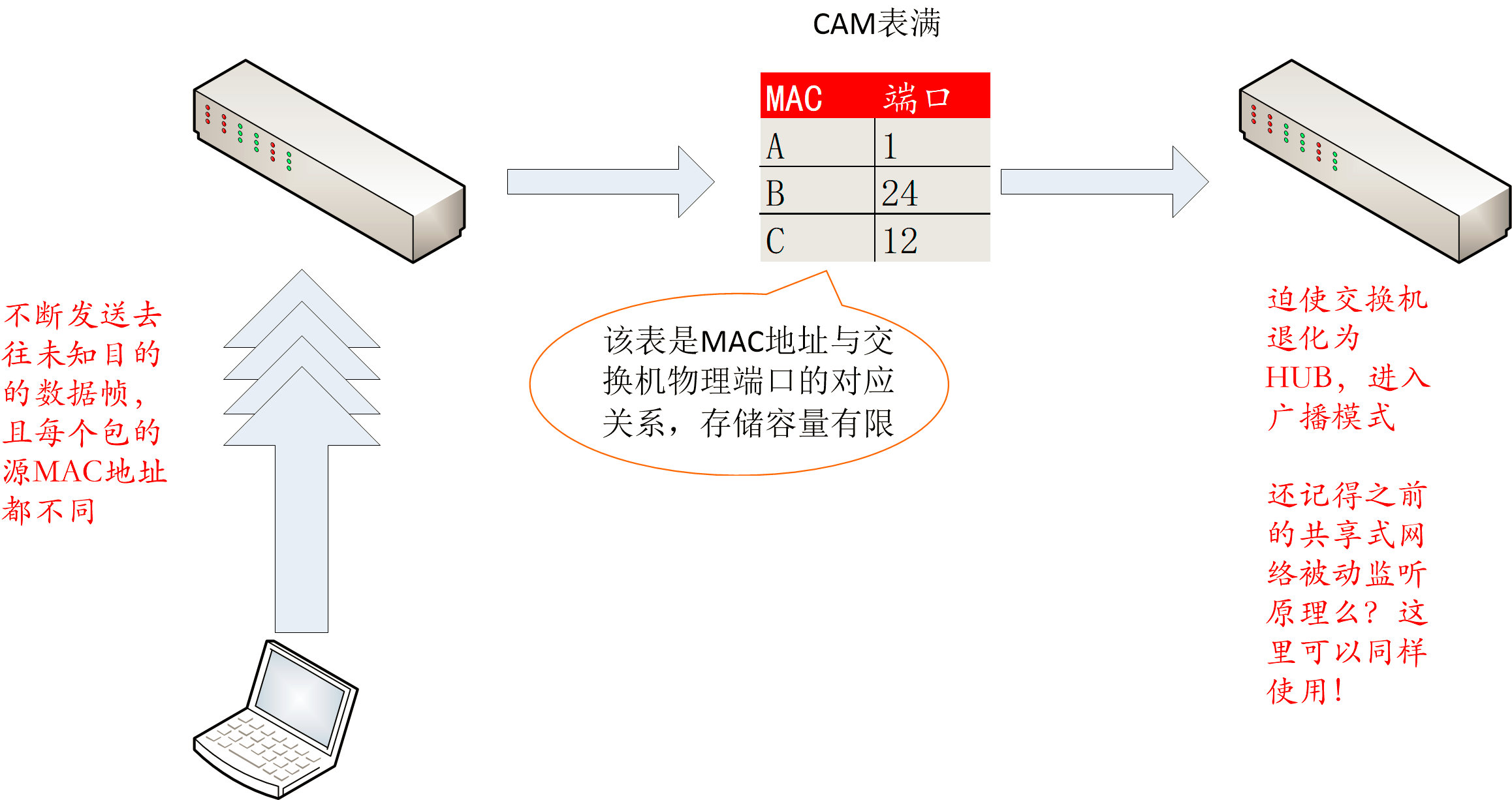

检测方法:使用网络抓包进行分析,关注丢包率和重传率,以及未知的 MAC 地址。且处理大量大量网络包会导致机器性能下降。可通过性能(icmp echo delay 等方法)加一判断。 - 交换机投毒,主动“污染”交换机的 MAC-Port 转发表,即 CAM 表。

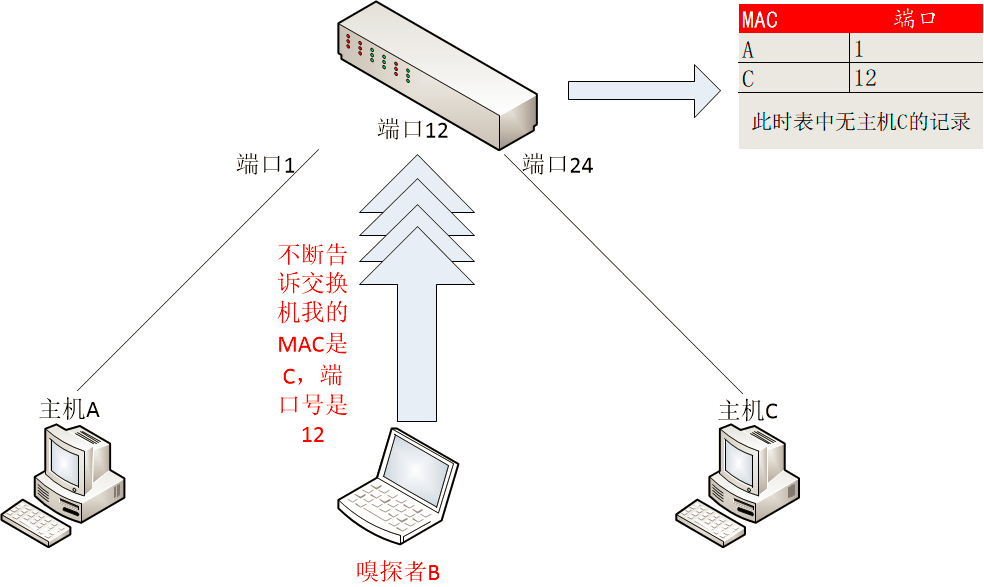

检测方法:观察交换机CAM表中异常更新记录,是由一个MAC地址反复被更改到不同端口。另外,由于大部分的网络监听软件都会进行地址反向解析,可以在 DNS 系统上看到有没有明显增多的解析请求。

- 终端 ARP 缓存投毒,即主动嗅探/中间人攻击;

- 终端用户的防范

- 可直接使用 AntiSniffer 等软件检测

- 配置静态ARP地址列表

arp -s <gatewall IP> <gatewall MAC> - 使用加密协议通信

- 网络管理员的防范

- 划分VLAN

- 正确配置交换机安全策略:将交换机端口和MAC地址静态绑定,限制交换机单个物理端口动态绑定的MAC地址数

- 部署内网监控

终端 ARP 缓存投毒

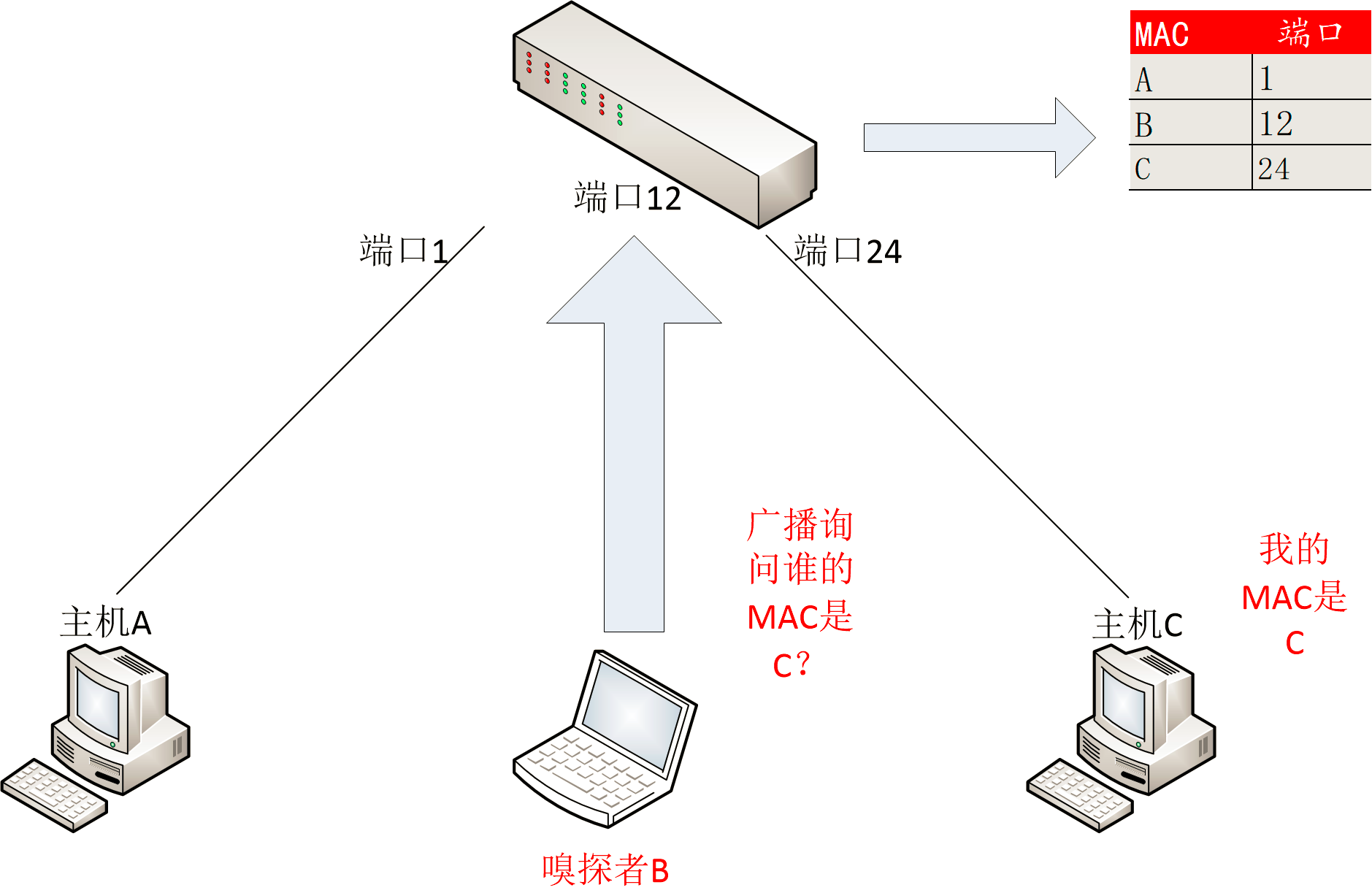

要提前知道通信双方的 MAC 地址。嗅探者向目标主机的 ARP 缓存投毒,来将自己的电脑添加到目标主机和源主机的数据转发链路之中一个节点来截获数据包。使嗅探者类似于一个代理。

A和C通信,A发送广播ARP请求。嗅探者B抢先应答,发送伪造ARP请求,A的RAP缓存表中C的IP就会对应B的MAC地址。A给C发送消息时

交换机 DoS

交换的CAM表只能保存一定数目的条目,攻击者让网络中涌入大量不同源MAC地址的无故ARP数据包,逼迫交换机退化为集线器,如同共享网络,只能进行广播

交换机投毒

利用 MAC 的泛洪攻击来嗅探两台主机间的通信,需得知目标主机的 MAC 地址,来通过「投毒」方式「篡改」目标主机 MAC 地址在交换机 CAM 表中对应的端口号。

交换机将每个源MAC地址与端口绑定,攻击者发送伪造APR覆盖CAM中目标主机MAC地址,这样后续发给目标的包就会发送给攻击者。

然后攻击者执行ARP请求要求目标IP地址,攻击者收到答复意味着交换机CAM表恢复,然后可以将数据包转发给目标主机。

网络监听工具

wireshark 、 tshark 、 tcpdump

- arpspoof 指定目标的 arp 欺骗重定向

- dnsspoof 伪造 DNS 响应消息

- dsniff 口令嗅探

- filesnarf NFS 文件流截获 dump

- macof 泛洪攻击交换机

- mailsnarf 截获 SMTP 和 POP 协议邮件正⽂并 dump 为 Berkeley mbox 格式

- msgsnarf 即时通信消息截获

- sshmitm 针对 Open SSH V1 的 SSH 中间⼈攻击

- sshow SSH 流量分析⼯具

- tcpkill 强行终止局域网中的 TCP 连接

- tcpnice 强⾏降速局域网中的 TCP 连接

- urlsnarf 嗅探局域网中的所有 HTTP 连接请求

- webmitm 针对 HTTP/HTTPS 的局域网中间人攻击

- webspy 将嗅探到的 HTTP 流量发送到本地浏览器实时查看