82:红蓝对抗-蓝队att&ck&IDS&蜜罐&威胁情报

必备知识点:

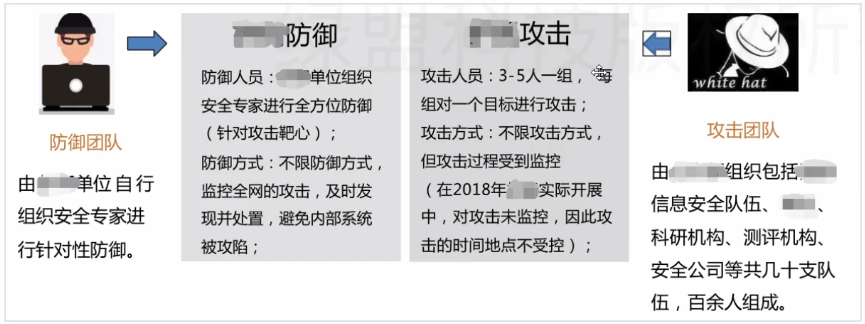

在每年的安全活动中,红蓝队的职责,其中大部分强调学习红队技术,那么蓝队技术又有哪些呢?简要来说蓝队就是防守,涉及到应急、溯源、反制、情报等综合性认知和操作能力知识点。掌握红队攻击技术的前提下,蓝队技术能提升一个档次哦。

本课知识点:

- 认识ATT&CK框架技术

- 认识对抗的蜜罐技术的本质

- 掌握WAF安全产品部署及应用

- 掌握IDS在对抗中的部署使用

- 掌握威胁情报平台对应报告分析

- 作为一名干饭人要掌握的报告书写专业性

本课重点:

- 案例1:专业用语-ATT&CK技术简要介绍-报告书写

- 案例2:掌握了解-安全攻防蜜罐技术的利用-配合威胁

- 案例3:攻击拦截-WAF安全产品部署及反制-多种中间件

- 案例4:追踪反制-HIDS入侵检测系统部署测试-爆破|提权|规则

- 案例5:应急溯源-威胁情报平台对于溯源分析意义-CS后门溯源

案例1:专业用语-ATT&CK技术简要介绍-报告书写

原版:https://attack.mitre.org/matrices/enterprise

国内有ATT&CT参考手册,可以下载参考学习。

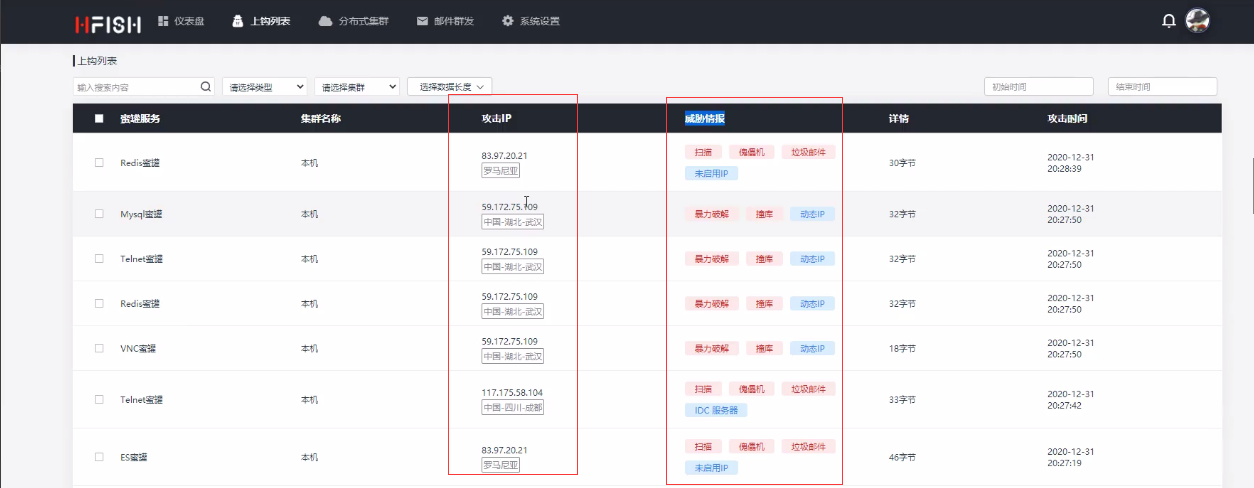

案例2:掌握了解-安全攻防蜜罐技术的利用-配合威胁

Hfish部署配合在线威胁平台实现自动分析,记录攻击者攻击手法及攻击过程,攻击IP等信息可作为黑名单。

https://hfish.io/index.html

https://github.com/hacklcx/HFish

案例3:攻击拦截-WAF安全产品部署及反制-多种中间件

Openrasp-PHP,Java网站应用防护,多种中间件

https://rasp.baidu.com/doc/

安全狗支持的中间件比较少,推荐使用Openrasp。

部署OpenRasp之后,网站数据包会携带请求头X-Protected-By:OpenRasp,我们测试的时候可以留意一下。

还有默安和长亭蜜罐。

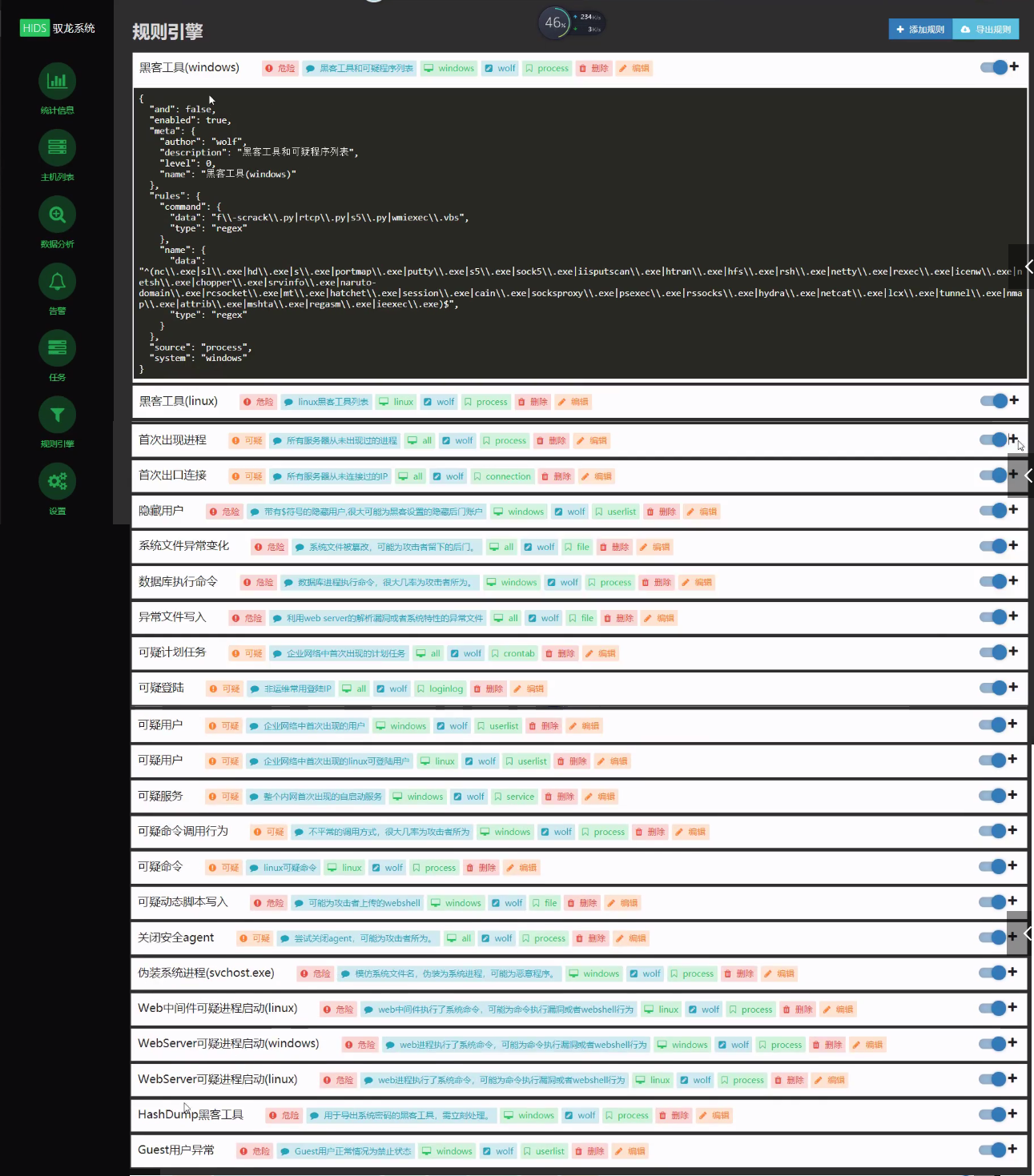

案例4:追踪反制-HIDS入侵检测系统部署测试-爆破|提权|规则

NIDS&HIDS

- NIDS:网络入侵检测系统

- HIDS:主机入侵检测系统

这里介绍两款HIDS:yulong-hids(国产)、wazuh(国外,推荐)

- yulong-hids:优点:中文规则说明等-规则

- https://github.com/ysrc/yulong-hids

- wazuh:ELK日志,攻击行为分析等-爆破|提权

- 实现入侵行为分析,日志实时监控,规则触发拦截等功能

- https://documentation.wazuh.com/4.0/index.html

驭龙HIDS规则引擎(可自己添加规则)

案例5:应急溯源-威胁情报平台对于溯源分析意义-CS后门溯源

参考:值得推荐的威胁情报平台--2020.10更新 https://blog.csdn.net/qq_29277155/article/details/79830927

威胁情报是指:基于一定知识的证据,已经存在或正在形成的潜在威胁,比如,上下文、机制、指标、意义以及可实施的建议,利用这些,可以帮助当事人形成应对这些危险的决策。

预测(基于数据)将要来临的的攻击。威胁情报利用公开的可用资源,预测潜在的威胁。网络威胁情报可以帮助你在防御方面做出更好的决策,可以得到以下好处。

- 组建一个安全预警机制,在攻击发起之前知道它

- 对安全事件提出更好的解决方案

- 网络威胁情报为你提供最新的安全技术信息,帮助封锁出现的威胁

- 对相关的危险进行调查,开展利益分析

- 要寻找什么:恶意IP地址、域名/网站、文件哈希(恶意软件分析)、受害领域/国家

威胁情报平台

- 微步威胁平台:https://x.threatbook.cn/

- 中国首家专业的威胁情报公司。它是国内第一个综合性的威胁分析平台,秉承公开、免费、自由注册的原则,为全球的安全分析人员提供了一个便利的一站式威胁分析平台,用来进行事件响应过程的工作,包括:事件确认、危险程度和影响分析、关联及溯源分析等。

- 主要特征如下:自由公开的服务、多引擎文件检测、行为沙箱、集成互联网基础数据、集成开源情报信息、关联分析、机器学习、可视化分析

- 奇安信威胁情报中心:https://ti.qianxin.com/

- 360 Alpha威胁分析平台,是360企业安全为安全分析师提供一站式分析工具(云端SaaS平台),具备完备的威胁情报和互联网基础数据,在数据覆盖度、信息种类、数据的时间/空间跨度都具备较大优势。

- 在功能方面,Alpha平台包括有4大模块:威胁研判模块可以直接判定报警真实性、了解攻击团伙/软件的意图和能力,进而快速筛选出真实、重要的报警;威胁关联分析模块,针对无法直接判定的分析对象,可一键自动化分析域名、IP、注册信息和样本间的关联信息,同时还可以生成攻击者画像信息;文件深度分析模块,用于了解恶意软件的详细的静态、动态行为,并提取IOC形成自己的威胁情报;分析任务管理模块可以将一次攻击事件所涉及到的域名、IP、样本等信息进行整合并统一管理,后续还可以依照标准威胁情报格式STIX,进行威胁情报分享。

- 360威胁情报中心 https://ti.360.cn/#/homepage

- 360旗下的威胁情报中心,可以根据IP、Domain、 HASH(MD5,SHA1,SHA256)、CA(MD5,SHA1,SHA256,SKID)查询威胁情报。

- 绿盟 威胁情报中心:https://nti.nsfocus.com/

- 绿盟科技旗下的威胁情报中心,支持中文搜索,但是需要注册登录查看更多的信息

- 主要特征如下:输入客户名称、安全事件名称、攻击组织名称、攻击工具名称、IPv4、IPv6、域名、漏洞名称/编号、文件Hash(MD5/SHA256) 或任意关键字

- VenusEye威胁情报中心:https://www.venuseye.com.cn/

- VenusEye威胁情报中心是由启明星辰集团倾力打造的集威胁情报收集、分析、处理、发布和应用为一体的威胁情报云服务平台,提供威胁情报数据、系统、技术和专业能力的输出。

- 主要特征如下:IP、域名、文件HASH(MD5/SHA1/SHA256)、邮箱、证书指纹(SHA1)

- 安恒威胁情报中心 :https://ti.dbappsecurity.com.cn/

- 提供海量内外部威胁情报数据、恶意样本行为数据、黑客组织画像信息等查询服务, 帮助安全运营者对攻击报警进行研判,通过多源情报关联信息, 挖掘攻击事件背后的动机

- 主要特征如下:域名、IP、邮箱、文件Hash、字符串

- 360网络安全研究:http://netlab.360.com/

- 360旗下的安全实验室,擅长从全球流量动态分析漏洞蠕虫木马等恶意攻击行为,并且联合历史流量、情报信息进行综合分析。

- 主要特征如下:被动DNS检测(https://passivedns.cn/)、DDOS恶意攻击纪录(https://ddosmon.net/)、网络扫描行为监控(https://scan.netlab.360.com/)、开源情报信息(EK, DNS DGA, MalConn(sample network behaviour), Mirai scanner, Mirai C2 and DRDoS Reflector)(https://scan.netlab.360.com/)

- AlienVault : https://otx.alienvault.com/

- 可以访问威胁研究专家和安全专家全球社区。它递送社区产生的威胁数据,能够协作各个来源的威胁数据,自动更新你的安全基础设施。其收购了threatcrowd,拥有IP、域名、文件、邮件等情报

- 主要特征如下:垃圾和钓鱼页面、恶意软件和间谍软件、匿名代理攻击和P2P网络、暗网IP地址(使用TOR)、管理僵尸网络的C&C服务器、域名、IP地址、邮件地址、文件哈希、杀软检测(https://www.threatcrowd.org/)

- ISC SANS威胁检测: https://isc.sans.edu/

- 在成功检测,分析和发布Li0n蠕虫警告后,ISC于2001年创建, 今天,ISC为成千上万的互联网用户和组织提供免费的分析和警告服务,并且正在积极与互联网服务提供商合作,以打击最恶意的攻击者。

- 主要特征如下:关键词、IP、域名、页头

- RedQueen安全智能服务平台:https://redqueen.tj-un.com/IntelHome.html

- 天际友盟的情报应用解决方案已在国内多家政府机构,以及金融、互联网、通信、能源等行业的多家龙头企业得到实践,通过综合应用多项业内领先的情报应用技术,为服务的客户切实解决了多项重点、难点安全问题,辅助企业持续完善安全体系,提升安全能力,彰显安全价值。

- 未来,天际友盟还将继续秉承“应用安全情报,解决实际问题”的品牌理念,从客户的实际问题出发,深耕安全情报技术的实践应用,与客户及众多合作伙伴一道,为打造更安全的未来而努力。

- 主要特征如下:安全情报、漏洞情报、最新资讯、威胁溯源、自由公开的服务、集成互联网基础数据、集成开源情报信息、关联分析、机器学习、可视化分析

- IBM情报中心:https://exchange.xforce.ibmcloud.com/

- BM X-Force Exchange 是一款基于云的威胁情报共享平台,支持使用、共享威胁情报并采取行动。它支持快速搜索全球最新安全威胁,汇总可操作情报、向专家咨询并与同行进行合作。IBM X-Force Exchange 由人员和机器生成的情报支持,可利用 IBM X-Force 的规模来帮助用户在新兴威胁面前保持领先地位。

威胁情报一直是安全行业热议的话题,实际上在国内的发展还比较初级。威胁情报具有优秀的预警能力、快速响应能力,并且能改善管理层之间的沟通、加强策略规划和投资。但是大部分企业机构并不具备充分利用威胁情报的能力:1.数据量太大且过于复杂;2.拥有相关知识的人才匮乏。

- 日常应用:在安全事件、应急响应中,获取威胁情报,作为重要证据,辅助事件处置

- 高级应用:集成到企业安全管理平台提高监控预警响应能力、结合威胁数据和其他解决方案实现数据安全、优秀的数据展示功能

- github链接:https://github.com/ym2011/SecurityTechnique/blob/master/威胁情报/威胁情报.xmind

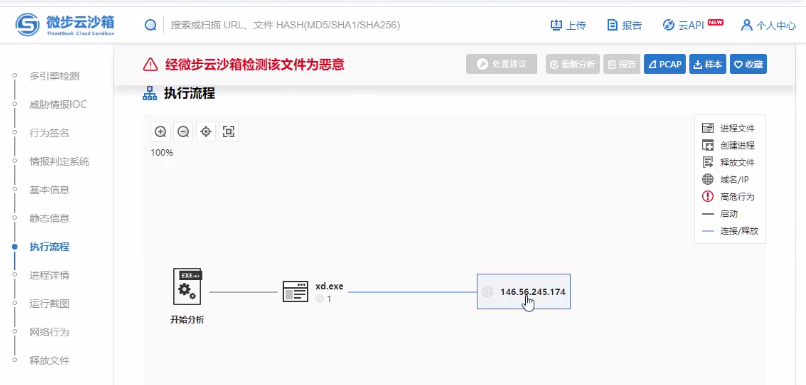

案例演示

利用CobaltStrike生成的后门文件进行平台分析展示

利用威胁情报平台实现对未知文件及未知URL等信息进行分析溯源

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通