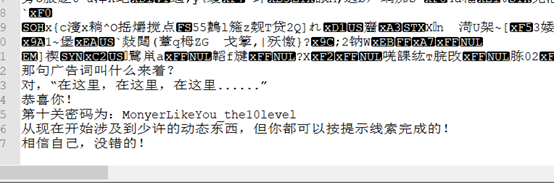

梦之光芒1-14关通关秘籍

直接F12后会看到一个a标签内容为 <a href="first.php"></a>

游戏进入

第一关

代码如下

function check(){

if(document.getElementById('txt').value==" "){

window.location.href="hello.php";

}else{

alert("密码错误");

}

}

判断输入的内容是否为俩个空格,如果是就会跳到hello.php下(直接切换hello.php也可以)

第二关

代码如下

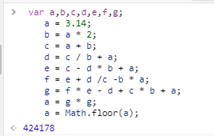

var a,b,c,d,e,f,g;

a = 3.14;

b = a * 2;

c = a + b;

d = c / b + a;

e = c - d * b + a;

f = e + d /c -b * a;

g = f * e - d + c * b + a;

a = g * g;

a = Math.floor(a);

算出a的值,然后在URL中切换 a.php就可以了,直接复制代码到控制台就可

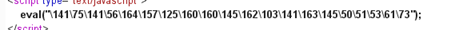

第三关

先将下面的代码解码(https://tool.lu/js/)

eval(String.fromCharCode(102,117,110,99,116,105,111,110,32,99,104,101,99,107,40,41,123,13,10,09,118,97,114,32,97,32,61,32,39,100,52,103,39,59,13,10,09,105,102,40,100,111,99,117,109,101,110,116,46,103,101,116,69,108,101,109,101,110,116,66,121,73,100,40,39,116,120,116,39,41,46,118,97,108,117,101,61,61,97,41,123,13,10,09,09,119,105,110,100,111,119,46,108,111,99,97,116,105,111,110,46,104,114,101,102,61,97,43,34,46,112,104,112,34,59,13,10,09,125,101,108,115,101,123,13,10,09,09,97,108,101,114,116,40,34,23494,30721,38169,35823,34,41,59,13,10,09,125,13,10,125));

解码之后内容如下

function check() {

var a = 'd4g';

if (document.getElementById('txt').value == a) {

window.location.href = a + ".php";

} else {

alert("密码错误");

}

}

然后输入d4g后,会发现自动跳回来,可以按esc也可以用burp抓包劫持

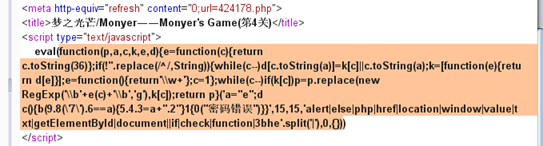

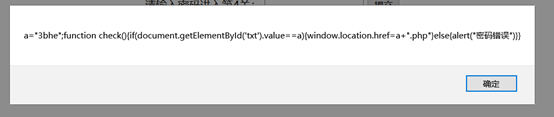

第四关

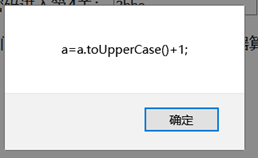

使用burp抓包后

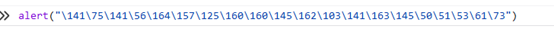

将函数复制到控制台并用弹窗弹出

出现下面弹窗

注意下面还有一段代码

同样的方法

所以输入3BHE1即可过关

第五关

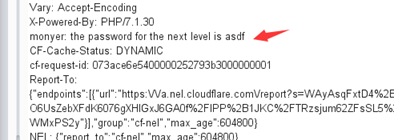

直接使用burp抓包即可看到结果

第六关

看google图片,去google搜索图片中的关键字,发现是seventeen7

第七关

俩种解法1、直接MD5网站破解给定的MD5值 2、利用社工的原理,上一关密码是seventeen7,可以联想到这关密码为eigth8

第八关

F12查看源代码,隐藏了这样一句话

用python写一个脚本就可以了

result = 0 for num in range(0,10000): if num > 1: for i in range(2, num): if (num % i) == 0: break else: result = result + num print(result) else: pass

第九关

保存图片用notpad打开在最下面发现一个密码

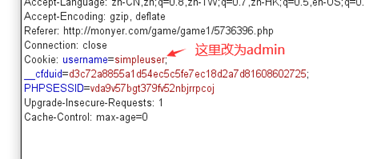

第十关

使用burp抓包该下用户名

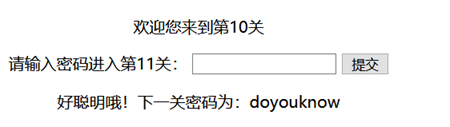

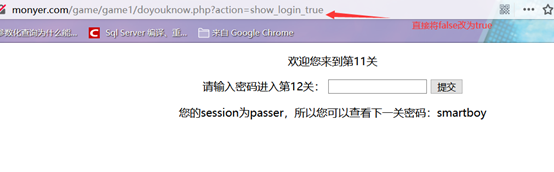

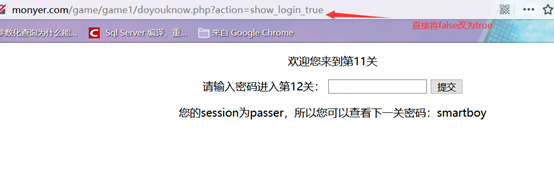

第十一关

直接更改url地址即可,因为cookie是本地可以改的,session是服务端的,所以不能同上一关的做法

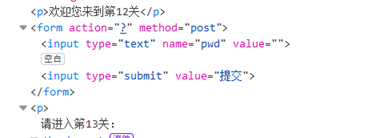

第十二关

密文为这些

JTRBJTU0JTYzJTdBJTRBJTU0JTVBJTQ3JTRBJTU0JTU5JTc5JTRBJTU0JTU5JTMxJTRBJTU0JTU5JTc4JTRBJTU0JTYzJTMxJTRBJTU0JTYzJTMwJTRBJTU0JTU5JTM1JTRBJTU0JTU5JTMyJTRBJTU0JTYzJTMxJTRBJTU0JTVBJTQ0JTRBJTU0JTRBJTQ2JTRBJTU0JTYzJTc3JTRBJTU0JTU5JTM0JTRBJTU0JTYzJTc3

首先通过base64解码

%4A%54%63%7A%4A%54%5A%47%4A%54%59%79%4A%54%59%31%4A%54%59%78%4A%54%63%31%4A%54%63%30%4A%54%59%35%4A%54%59%32%4A%54%63%31%4A%54%5A%44%4A%54%4A%46%4A%54%63%77%4A%54%59%34%4A%54%63%77

然后通过URL解码

JTczJTZGJTYyJTY1JTYxJTc1JTc0JTY5JTY2JTc1JTZDJTJFJTcwJTY4JTcw

然后在通过base64解码

%73%6F%62%65%61%75%74%69%66%75%6C%2E%70%68%70

在通过URL解码

sobeautiful.php

然后这里有一个小坑,直接提交不管用

源码这里设置的提交网页为空,给他改下就行了

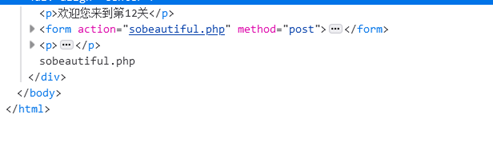

第十三关

看源码,发现这里是写了一个连接数据库的东西,所以使用万能密码试下 ' or 1=1--

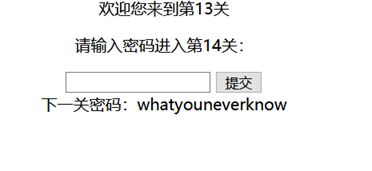

第十四关

这是一个程序

用nodpad与hex查看发现没什么利用的信息

使用查壳工具PEID看下,发现是upx加壳,然后使用upx脱壳

upx -d crackme.exe

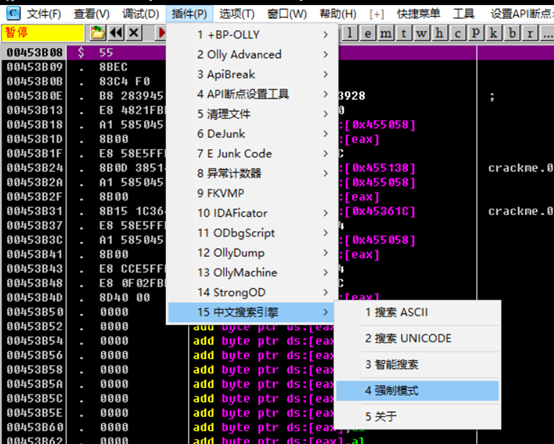

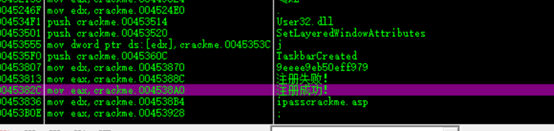

在使用Ollydbg直接智能搜索查找注册成功

发现注册码为9eeee9eb50eff979,注册成功后显示ipasscrackme.asp

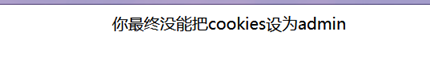

复制到url中发现是404,改后缀为php。出现修改cookies

使用burp改cookies为admin

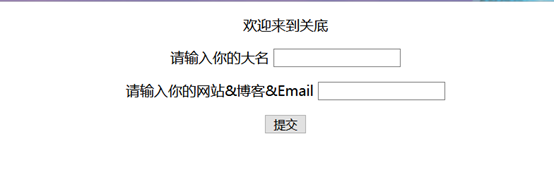

游戏结束

【推荐】还在用 ECharts 开发大屏?试试这款永久免费的开源 BI 工具!

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步