2020第五空间 misc run

下载附件 得到一个 run.exe

打开就是一个什么都没有word

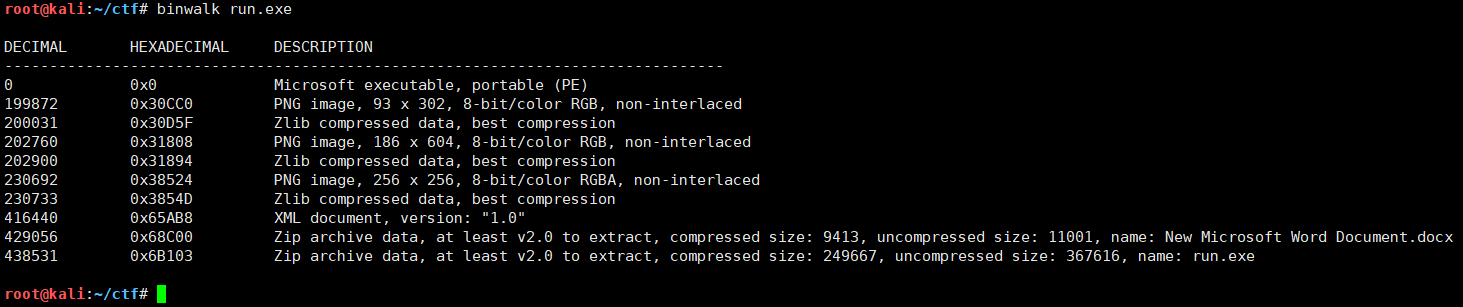

使用 binwalk 看看

发现里面有 一个run.exe 和一个word 还有三个图片 run和word前面是zip的东西

那我们直接使用7z 解压得到的run.exe

得到这两个

word里面没有什么东西,运行run.exe得到一个tif文件

tif文件没有后缀 tif文件的后缀应该是 .tiff 可用ps打开的

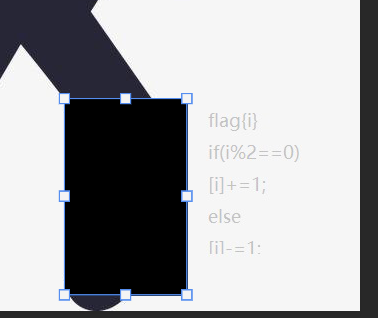

我们补全后缀用ps打开看看

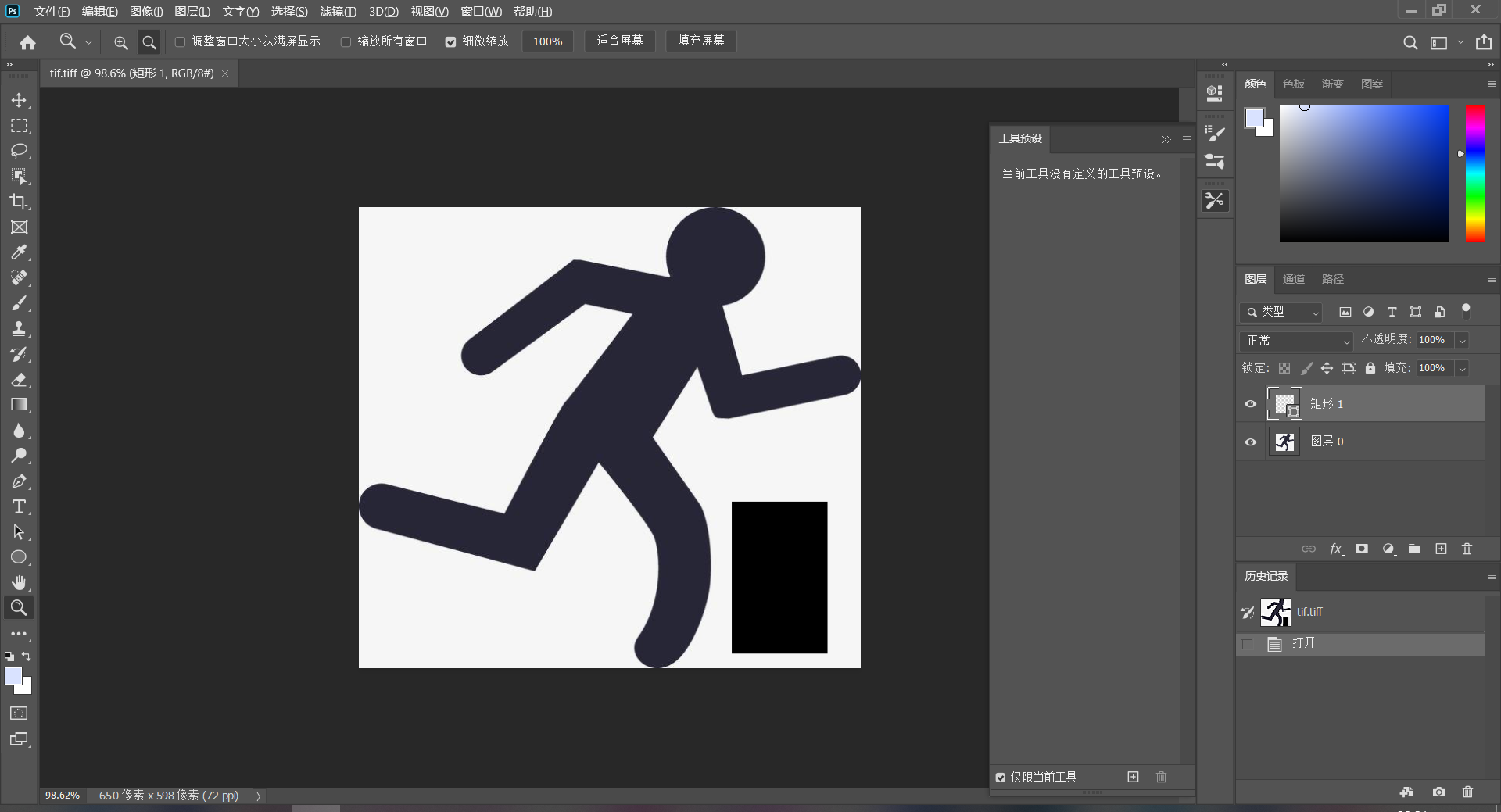

两个图层 一个黑色的矩形框

我们移开这个框

得到这一串 应该是告诉我们 flag的还原方法。

知道方法 也要知道 用什么还原才行啊

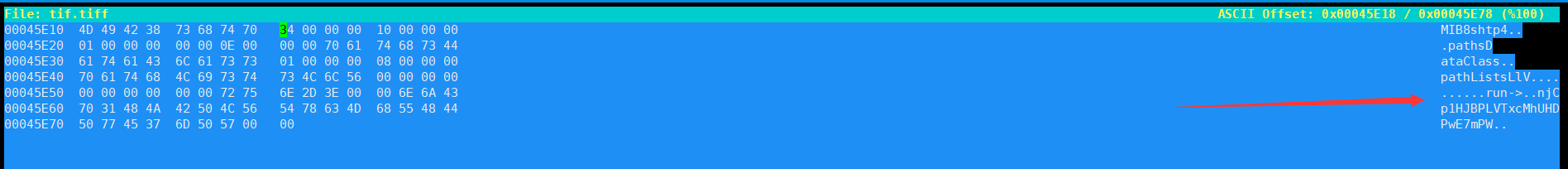

使用kali的 hexeditor 打开 这个tif看看 (一般这种 不在开头就在结尾有东西 有可能也在中间)

在结尾我们发现

run -> njCp1HJBPLVTxcMhUHDPwE7mPW

这字符串多半是我们构造flag的东西

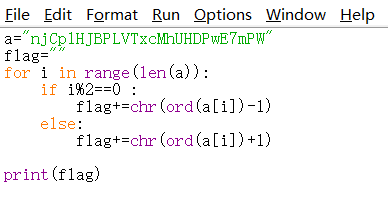

结合上面的一个算法

我们写一个python脚本

a="njCp1HJBPLVTxcMhUHDPwE7mPW"

flag=""

for i in range(len(a)):

if i%2==0 :

flag+=chr(ord(a[i])-1)

else:

flag+=chr(ord(a[i])+1)

flag=""

for i in range(len(a)):

if i%2==0 :

flag+=chr(ord(a[i])-1)

else:

flag+=chr(ord(a[i])+1)

print(flag)

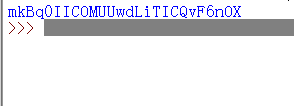

运行得到

mkBq0IICOMUUwdLiTICQvF6nOX

组合得到flag