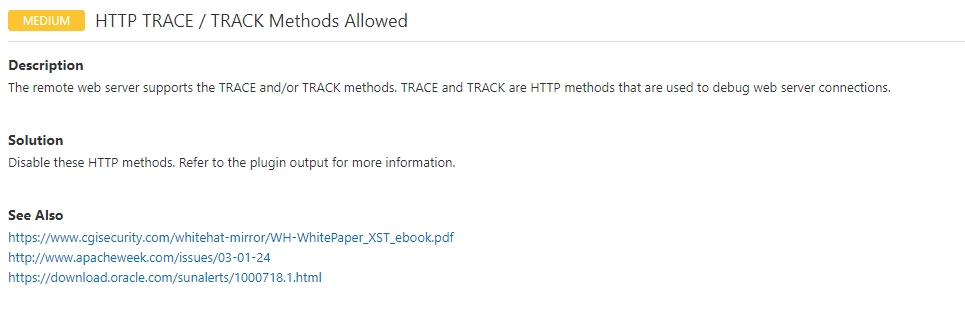

HTTP TRACE / TRACK Methods Allowed

1. 漏洞报告

2. 漏洞介绍

TRACE方法是HTTP(超文本传输)协议定义的一种协议调试方法,该方法使得服务器原样返回任何客户端请求的内容。

3. 漏洞危害

远程Web服务器支持TRACE或者TRACK方法。TRACE和TRACK是用于调试Web服务器连接的HTTP方法。启用这种方法存在如下风险:

1、恶意攻击者可以通过TRACE方法返回的信息了解到网站前端的某些信息,如缓存服务器等,从而为进一步的攻击提供便利。

2、恶意攻击者可以通过TRACE方法进行XSS攻击。

3、即使网站对关键页面启用了HttpOnly头标记和禁止脚本读取cookie信息,但是通过TRACE 方法恶意攻击者还是可以绕过这个限制读取到cookie信息

4. 漏洞检测

λ curl -X OPTIONS -I http://192.168.43.58

HTTP/1.1 200 OK

Date: Tue, 20 Apr 2021 08:32:28 GMT

Server: Apache/2.2.8 (Ubuntu) DAV/2 mod_fastcgi/2.4.6 PHP/5.2.4-2ubuntu5 with Suhosin-Patch mod_ssl/2.2.8 OpenSSL/0.9.8g

Allow: GET,HEAD,POST,OPTIONS,TRACE //******

Content-Length: 0

Content-Type: text/html

X-Pad: avoid browser bug

5. 漏洞修复

## 将TraceEnable off写入到 /etc/apache2/httpd.conf 配置文件中,保存退出,然后重启apache服务

root@bee-box:/# tail -2 /etc/apache2/httpd.conf

TraceEnable off

root@bee-box:/# /etc/init.d/apache2 restart

* Restarting web server apache2 [ OK ]

## 漏洞复测

root@bee-box:/# curl -X OPTIONS -I http://127.0.0.1

HTTP/1.1 200 OK

Date: Tue, 20 Apr 2021 08:39:09 GMT

Server: Apache/2.2.8 (Ubuntu) DAV/2 mod_fastcgi/2.4.6 PHP/5.2.4-2ubuntu5 with Suhosin-Patch mod_ssl/2.2.8 OpenSSL/0.9.8g

Allow: GET,HEAD,POST,OPTIONS

Content-Length: 0

Content-Type: text/html