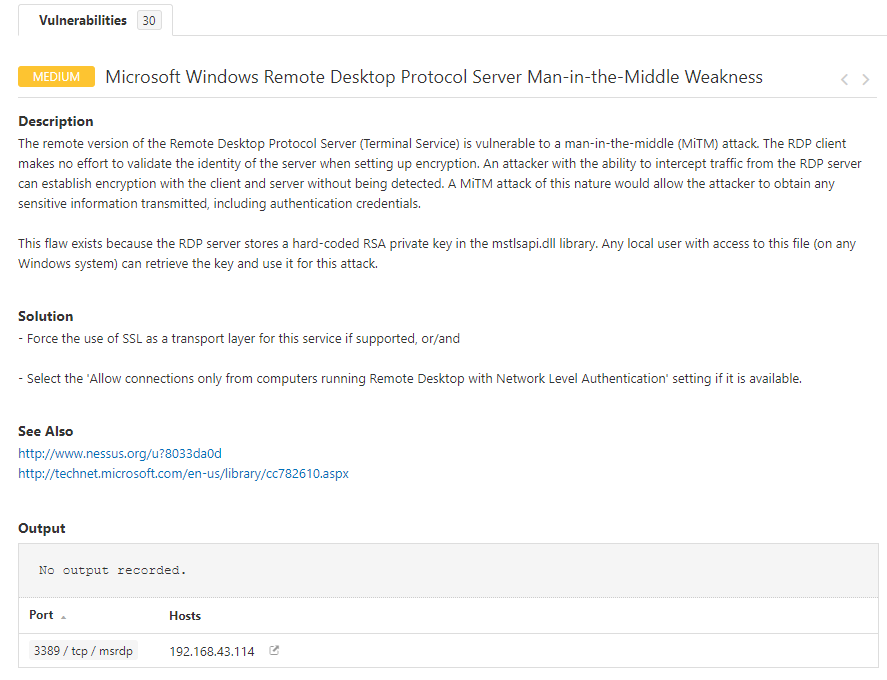

Microsoft Windows Remote Desktop Protocol Server Man-in-the-Middle Weakness

1. 漏洞报告

2. 漏洞介绍

Microsoft Windows远程桌面协议(RDP)服务允许客户端访问MS的终端服务。Microsoft Windows远程桌面协议的实现在处理密钥的交换时存在漏洞,远程攻击者可能利用此漏洞窃取服务器的加密密钥。起因是尽管通过网络传输的信息已经过加密,但在建立会话的加密密钥时没有核实服务器的身份,导致攻击者可以获得密钥,计算出有效的签名,然后发动中间人攻击。成功利用这个漏洞的攻击者可以完全控制连接在服务器上的客户端。

3. 漏洞危害

远程桌面协议提供数据加密,但不提供身份验证以验证终端服务器的身份。攻击者拦截了两方之间的通信并假冒了对方。攻击者可以在双方都不了解的情况下查看或者修改流量。可能会诱骗用户在欺骗的服务器上输入其凭据。即使客户端和服务器之间的RDP通信已加密,如果攻击者能够获得用于建立会话的密钥,攻击者也有可能绕过RDP加密。

4. Nmap检测

# 确定RDP服务检测支持的安全层和加密级别种类

nmap --script="rdp-enum-encryption" -p 3389 192.168.43.152

Starting Nmap 7.91 ( https://nmap.org ) at 2021-04-18 11:21 ?D1ú±ê×?ê±??

Nmap scan report for 192.168.43.152

Host is up (0.0019s latency).

PORT STATE SERVICE

3389/tcp open ms-wbt-server

| rdp-enum-encryption:

| Security layer

| CredSSP (NLA): SUCCESS

| CredSSP with Early User Auth: SUCCESS

| Native RDP: SUCCESS

| RDSTLS: SUCCESS

| SSL: SUCCESS

| RDP Encryption level: Client Compatible

| 40-bit RC4: SUCCESS

| 56-bit RC4: SUCCESS

| 128-bit RC4: SUCCESS

| FIPS 140-1: SUCCESS

|_ RDP Protocol Version: RDP 5.x, 6.x, 7.x, or 8.x server

Nmap done: 1 IP address (1 host up) scanned in 12.30 seconds

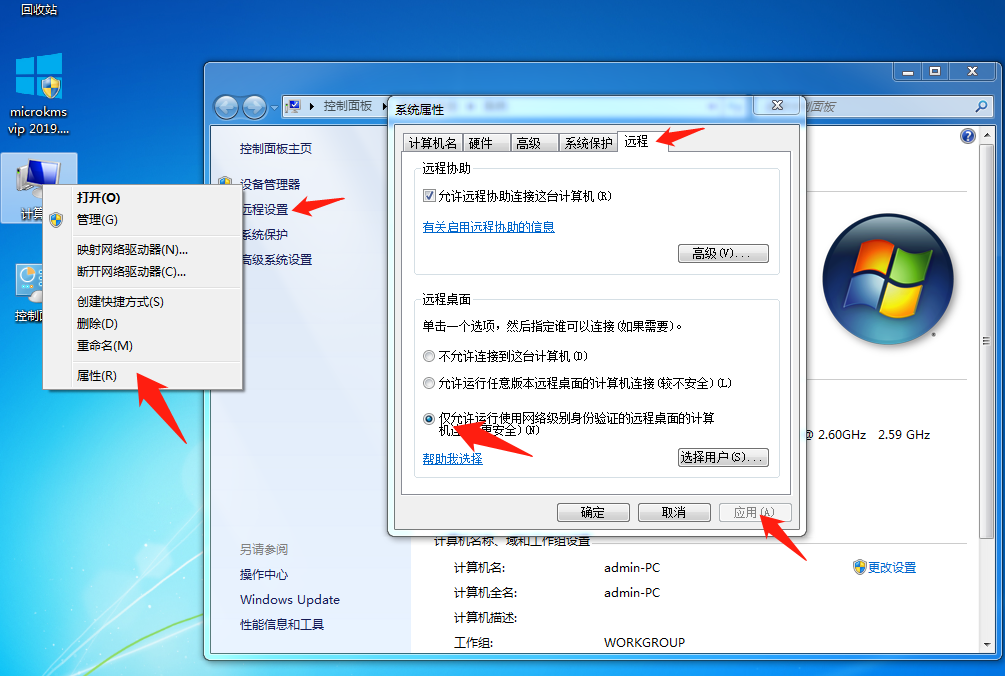

5. 漏洞修复

我的电脑->属性->远程设置->远程->只允许运行带网络级身份验证的远程桌面的计算机连接"点击应用即可。

window 7漏洞修复后使用Nmap检测RDP服务支持的安全层和加密级别

λ nmap --script="rdp-enum-encryption" 192.168.43.114 -p 3389

Starting Nmap 7.91 ( https://nmap.org ) at 2021-04-18 11:46 ?D1ú±ê×?ê±??

Nmap scan report for 192.168.43.114

Host is up (0.0026s latency).

PORT STATE SERVICE

3389/tcp open ms-wbt-server

| rdp-enum-encryption:

| Security layer

|_ CredSSP (NLA): SUCCESS

Nmap done: 1 IP address (1 host up) scanned in 11.94 seconds