Istio目标规则 (Destination Rule)

1、概述

与虚拟服务一样,目标规则也是 Istio 流量路由功能的关键部分。您可以将虚拟服务视为将流量如何路由到给定目标地址,然后使用目标规则来配置该目标的流量。在评估虚拟服务路由规则之后,目标规则将应用于流量的“真实”目标地址。

特别是,您可以使用目标规则来指定命名的服务子集,例如按版本为所有给定服务的实例分组。然后可以在虚拟服务的路由规则中使用这些服务子集来控制到服务不同实例的流量。

目标规则还允许您在调用整个目的地服务或特定服务子集时定制 Envoy 的流量策略,比如您喜欢的负载均衡模型、TLS 安全模式或熔断器设置。在目标规则参考中可以看到目标规则选项的完整列表。

2、主要功能

DestinationRule 其主要作用包括:

-

负载均衡配置:DestinationRule允许您定义服务实例之间的负载均衡策略,例如round-robin(轮询)或least connections(最少连接),以控制请求如何分配到这些实例。

-

连接池配置:您可以指定每个服务实例的最大连接数和连接的超时设置,以优化服务之间的连接使用。

-

故障恢复配置:DestinationRule允许您指定服务的重试策略和超时时间,以便在服务不可用时进行故障恢复。

-

安全策略:您可以使用DestinationRule配置服务之间的安全策略,例如启用mTLS(双向传输层安全性)以加密服务之间的通信。

-

子集定义:您可以定义服务的不同子集,例如按照版本、环境等,以便更精细地控制流量。

3、负载均衡选项

默认情况下,Istio 使用轮询的负载均衡策略,实例池中的每个实例依次获取请求。Istio 同时支持如下的负载均衡模型,可以在 DestinationRule 中为流向某个特定服务或服务子集的流量指定这些模型。

- 随机:请求以随机的方式转到池中的实例。

- 权重:请求根据指定的百分比转到实例。

- 最少请求:请求被转到最少被访问的实例。

查看 Envoy 负载均衡文档获取这部分的更多信息。

4、destinationrules.networking.istio.io资源结构

通过kubectl get customresourcedefinitions.apiextensions.k8s.io destinationrules.networking.istio.io -o yaml命令查看destinationrules资源的apiGroups、apiVersions 和 resources 以及资源的 scope信息,可以看到资源scope是Namespaced。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 | spec: conversion: strategy: None group: networking.istio.io names: categories: - istio-io - networking-istio-io kind: DestinationRule listKind: DestinationRuleList plural: destinationrules shortNames: - dr singular: destinationrule scope: Namespaced versions: ..... |

5、Destination Rule 示例

通常在生产场景下,使用 Destination Rule 对用户进行身份、地址位置等条件的识别后的流量路由,例如部分用户优先享用新版本,则可以通过HTTP Header附加相关的字段进行识别,路由到新版本的服务上。或者在版本更新的时候,使用灰度发布,对新旧版本标记子集,按照不同的负载百分比进行调整逐步迭代。

通过例子来理解

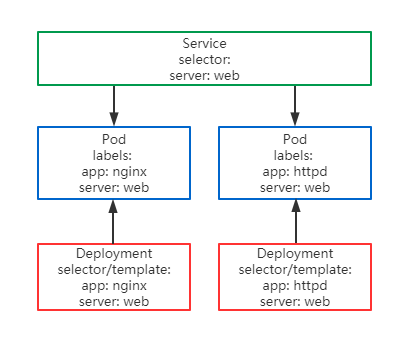

有两个Deployment(nginx 及 httpd),通过Service关联到一起,通过访问Service只能做到简单的负载均衡,通过实验发现 nginx 和 httpd 流量各自在 50% 左右。

Deployment和Service配置文件如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 | apiVersion: apps/v1kind: Deploymentmetadata: labels: app: nginx name: nginx-deploymentspec: replicas: 1 selector: matchLabels: app: nginx strategy: rollingUpdate: maxSurge: 25% maxUnavailable: 25% type: RollingUpdate template: metadata: labels: app: nginx server: web spec: containers: - image: 'nginx:latest' name: nginx-deployment---apiVersion: apps/v1kind: Deploymentmetadata: labels: app: httpd name: httpd-deploymentspec: replicas: 1 selector: matchLabels: app: httpd strategy: rollingUpdate: maxSurge: 25% maxUnavailable: 25% type: RollingUpdate template: metadata: labels: app: httpd server: web spec: containers: - image: 'httpd:latest' name: httpd-deployment ---apiVersion: v1kind: Servicemetadata: name: web-servicespec: ports: - port: 80 protocol: TCP targetPort: 80 selector: server: web type: ClusterIP |

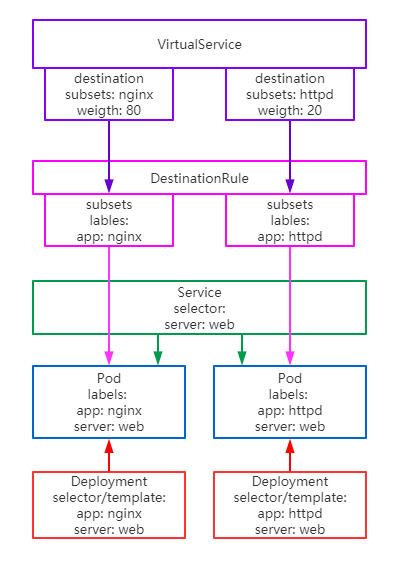

如果想实现更加细颗粒度的流量管控,通过引入Istio Vistrual Service 及 Destination Rule,非常简单的就实现复杂的流量管理。

DestinationRule 根据标签将流量分成不同的子集,以提供 VirtualService 进行调度,并且设置相关的负载百分比实现精准的控制。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 | apiVersion: networking.istio.io/v1alpha3kind: DestinationRulemetadata: name: web-drspec: host: web-service #k8s服务名 subsets: - name: httpd labels: app: httpd - name: nginx labels: app: nginx---apiVersion: networking.istio.io/v1alpha3kind: VirtualServicemetadata: name: web-vsspec: hosts: - web-service #k8s服务名 http: - route: - destination: host: web-service subset: nginx weight: 80 - destination: host: web-service subset: httpd weight: 20 |

通过客户端测试以上的实验,请留意客户端也必须经过 Istio 注入,因为只有客户端被 Istio 注入才可以接收到来自 Pilot 有关 Virtual Service 和 Destination Rule 的配置信息,才可以保证流量接管生效。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 | apiVersion: apps/v1kind: Deploymentmetadata: labels: app: client-deployment name: client-deploymentspec: replicas: 1 selector: matchLabels: app: client-deployment strategy: rollingUpdate: maxSurge: 25% maxUnavailable: 25% type: RollingUpdate template: metadata: labels: app: client-deployment spec: containers: - image: 'busybox:latest' name: client-deployment command: [ "/bin/sh", "-c", "sleep 3600"] |

进入客户端容器执行 wget -q -O - web-service 观察执行结果,可以测试出nginx流量在80%左右,httpd 流量在20%左右。

6、更丰富的流量策略

在生产环境中,应用到的流量策略不单单只是加权的负载均衡那么简单, Destination Rule 还支持最小连接数、随机负载等等。在下面的示例中,目标规则为my-svc目标服务配置了2个具有不同负载均衡策略的子集:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 | apiVersion: networking.istio.io/v1alpha3kind: DestinationRulemetadata: name: my-destination-rulespec: host: my-svc #指的是 Kuberentes 中的服务 trafficPolicy: loadBalancer: #负载均衡路由策略 simple: RANDOM subsets: #针对不同标签选择的流量子集 - name: v1 labels: version: v1 - name: v2 labels: version: v2 trafficPolicy: loadBalancer: simple: ROUND_ROBIN - name: v3 labels: version: v3 |

每个子集都是基于一个或多个 labels 定义的,在 Kubernetes 中它是附加到像 Pod 这种对象上的键/值对。这些标签应用于 Kubernetes 服务的 Deployment 并作为 metadata 来识别不同的版本。

除了定义子集之外,目标规则对于所有子集都有默认的流量策略,而对于该子集,则有特定于子集的策略覆盖它。定义在 subsets 上的默认策略,为 v1 和 v3 子集设置了一个简单的随机负载均衡器。在 v2 策略中,轮询负载均衡器被指定在相应的子集字段上。

7、总结

虚拟服务(Vistrual Service)可以将流量路由到给定目标地址(k8s服务),然后使用目标规则(Destination Rule)来配置该目标的流量。在评估虚拟服务路由规则之后,目标规则将应用于流量的“真实”目标地址。特别是,您可以使用目标规则来指定命名的服务子集,例如按版本为所有给定服务的实例分组。然后可以在虚拟服务的路由规则中使用这些服务子集来控制到服务不同实例的流量。目标规则还允许您在调用整个目的地服务或特定服务子集时定制 Envoy 的流量策略,比如您喜欢的负载均衡模型、TLS 安全模式或熔断器设置。注意,目标规则不能独自使用,必须跟 Virtual Service 共同发挥作用。

参考:https://zhuanlan.zhihu.com/p/262249873

参考:https://istio.io/latest/zh/docs/concepts/traffic-management/

参考:https://istio.io/latest/zh/docs/reference/config/networking/destination-rule/

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 张高兴的大模型开发实战:(一)使用 Selenium 进行网页爬虫

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构

2020-12-22 Docker 使用及常见问题总结

2020-12-22 (转)Harbor 启用镜像扫描功能方法